Obter valor a partir dos conectores de dados

Gestão da exposição de segurança da Microsoft consolida os dados da postura de segurança de todos os seus recursos digitais, permitindo-lhe mapear a superfície de ataque e concentrar os seus esforços de segurança em áreas com maior risco. Os dados dos produtos Microsoft são ingeridos automaticamente uma vez ligados à Gestão da Exposição e pode adicionar mais conectores de dados a partir de origens de dados externas.

Recursos e tipos de dados importados

A intenção de ligar a produtos externos é criar visibilidade completa em todos os seus recursos digitais e qualquer contexto de segurança que possa afetar a superfície de ataque. Os seguintes tipos de recursos, melhoramento de contexto e informações de vulnerabilidade são ingeridos para esta finalidade:

- Dispositivos

- Recursos da cloud

- Vulnerabilidades

- Informações de Criticidade do Recurso

- Avaliação do risco de ativos

- Detalhes da rede

- Informações de exposição (por exemplo, exposição à Internet)

- Utilizadores (futuro)

- Aplicações SaaS (futuro)

As informações dos recursos e o contexto de segurança são importados para a Gestão da Exposição e consolidados para fornecer uma visão abrangente da postura de segurança em todos os recursos digitais. As origens de dados externas atualmente suportadas incluem Qualys, Rapid7 InsightVM, Tenable Vulnerability Management e ServiceNow CMDB.

Os dados ingeridos a partir dos Conectores são normalizados e incorporados no Gráfico de Exposição e no Inventário de Dispositivos. A Gestão da Exposição utiliza o contexto valioso e as informações obtidas para gerar uma avaliação mais precisa da superfície de ataque e fornecer-lhe uma compreensão mais profunda do risco de exposição. Estes dados podem ser consumidos no Inventário de Dispositivos, em ferramentas de exploração do Gráfico de Exposição, como o Mapa do Surface de Ataque e a Investigação Avançada, e em Caminhos de Ataque que são detetados com base em dados de melhoramento ingeridos pelos conectores.

Eventualmente, estes dados servirão adicionalmente para melhorar as métricas de segurança que medem o risco de exposição em relação a um determinado critério e também afetarão iniciativas organizacionais mais amplas que medem o risco de exposição numa carga de trabalho ou relacionadas com uma área de ameaça específica.

As vantagens da utilização dos conectores de dados externos incluem:

- Normalizado no gráfico de exposição

- Melhorar o inventário de dispositivos

- Relações de mapeamento

- Revelar novos caminhos de ataque

- Fornecer visibilidade abrangente da superfície de ataque

- Incorporar a criticidade do recurso

- Melhorar o contexto com a aplicação empresarial ou afiliação operacional

- Visualizar através da ferramenta Mapa de Ataques

- Explorar a utilização de consultas de investigação avançadas através de KQL

Dados dos conectores no Inventário de Dispositivos

No Inventário de Dispositivos, verá as origens de deteção de cada dispositivo, que são os produtos a partir dos quais recebemos qualquer relatório sobre este dispositivo. Estes podem incluir produtos de Segurança da Microsoft, como MDE, MDC e MDI, bem como origens de dados externas, como Qualys ou ServiceNow CMDB. Pode filtrar uma ou mais origens de deteção no inventário para ver os dispositivos que foram detetados especificamente por essas origens.

Gestão de Recursos Críticos

Identificar recursos críticos é fundamental para ajudar a garantir que os recursos mais importantes na sua organização estão protegidos contra o risco de violações de dados e perturbações operacionais.

As informações de melhoramento sobre a criticidade dos recursos são obtidas a partir dos conectores de dados, com base nas avaliações de criticidade calculadas nesses produtos externos. À medida que estes dados são ingeridos, a Gestão de Recursos Críticos contém regras incorporadas para transformar o valor de criticidade obtido do produto de terceiros para o valor de criticidade da Gestão de Exposição para cada recurso. Pode ver estas classificações e ativá-las ou desativá-las na experiência de Gestão de Recursos Críticos.

Gráfico de exposição

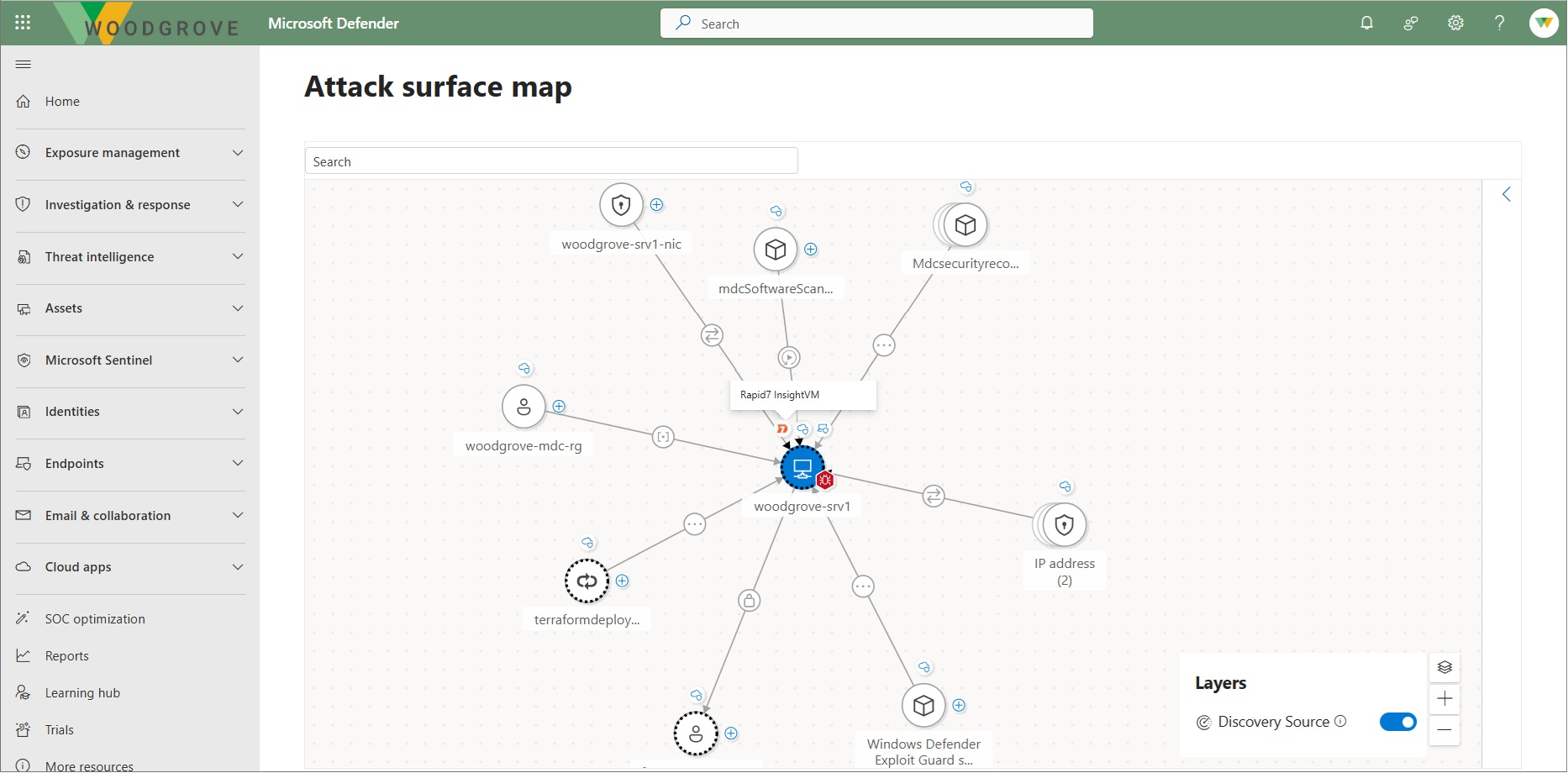

Para explorar os seus recursos e dados de melhoramento obtidos a partir de produtos de dados externos, também pode ver estas informações no Gráfico de Exposição. No mapa Atacar o Surface, pode ver os nós que representam os recursos detetados pelos conectores, com ícones incorporados a mostrar as origens de deteção de cada recurso.

Ao abrir o painel lateral do recurso, também pode ver os dados detalhados obtidos a partir do conector para cada recurso.

Investigação Avançada

Para explorar os dados detetados e ingeridos a partir das origens de dados externas, pode executar consultas no Gráfico de Exposição na Investigação Avançada.

Exemplos:

Esta consulta devolverá todos os recursos obtidos do ServiceNow CMDB e os respetivos metadados detalhados.

ExposureGraphNodes

| where NodeProperties contains ("serviceNowCmdbAssetInfo")

| extend SnowInfo = NodeProperties.rawData.serviceNowCmdbAssetInfo

Esta consulta devolverá todos os recursos obtidos da Qualys.

ExposureGraphNodes

| where EntityIds contains ("QualysAssetId")

Esta consulta devolverá todas as vulnerabilidades (CVEs) comunicadas pelo Rapid7 em recursos ingeridos.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where tostring(EdgeProperties.rawData.reportInfo.reportedBy) == "rapid7"

| project AssetName = TargetNodeName, CVE = SourceNodeName

Esta consulta devolverá todas as vulnerabilidades (CVEs) comunicadas por Tenable em recursos ingeridos.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where tostring(EdgeProperties.rawData.reportInfo.reportedBy) == "tenable"

| project AssetName = TargetNodeName, CVE = SourceNodeName

Nota

Ao resolver problemas de consultas de Investigação Avançada (AH) que não funcionam ou não produzem resultados, tenha em atenção que o campo "reportedBy" é sensível a maiúsculas e minúsculas. Por exemplo, os valores válidos incluem "rapid7", "tenable", etc.

Caminhos de ataque

Gestão da exposição de segurança gera automaticamente caminhos de ataque com base nos dados recolhidos entre recursos e cargas de trabalho, incluindo dados de conectores externos. Simula cenários de ataque e identifica vulnerabilidades e fraquezas que um atacante pode explorar.

À medida que explora os caminhos de ataque no seu ambiente, pode ver as origens de deteção que contribuíram para este caminho de ataque com base na vista gráfica do caminho.