Guia de uso da TDE (Transparent Data Encryption) em repouso dos Clusters de Big Data do SQL Server

Aplica-se a: SQL Server 2019 (15.x)

Importante

O complemento Clusters de Big Data do Microsoft SQL Server 2019 será desativado. O suporte para Clusters de Big Data do SQL Server 2019 será encerrado em 28 de fevereiro de 2025. Todos os usuários existentes do SQL Server 2019 com Software Assurance terão suporte total na plataforma e o software continuará a ser mantido por meio de atualizações cumulativas do SQL Server até esse momento. Para obter mais informações, confira a postagem no blog de anúncio e as opções de Big Data na plataforma do Microsoft SQL Server.

Este guia demonstra como usar as funcionalidades de criptografia em repouso dos Clusters de Big Data do SQL Server para criptografar bancos de dados.

A experiência de configuração do DBA ao configurar a Transparent Data Encryption do SQL Server é a mesma do SQL Server em Linux, e a documentação padrão do TDE se aplica, exceto quando indicado. Para monitorar o status de criptografia no mestre, siga os padrões de consulta DMV padrão na parte superior de sys.dm_database_encryption_keys e sys.certificates.

Recursos não compatíveis:

- Criptografia do pool de dados

Pré-requisitos

- Cluster de Big Data do SQL Server 2019 CU8+

- Ferramentas de Big Data, especificamente o Azure Data Studio

- Logon do SQL Server com privilégios administrativos (um membro da função sysadmin na instância mestra do SQL Server)

Consultar os certificados instalados

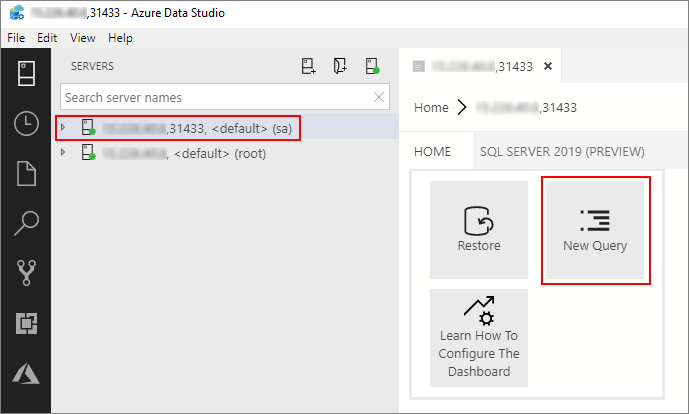

No Azure Data Studio, conecte-se à instância mestre do SQL Server do cluster de Big Data. Para obter mais informações, confira Conectar-se à instância mestre do SQL Server.

Clique duas vezes na conexão na janela Servidores para mostrar o painel do servidor da instância mestre do SQL Server. Selecione Nova Consulta.

Execute o comando Transact-SQL a seguir para alterar o contexto para o banco de dados

masterna instância mestra.USE master; GOConsulte os certificados gerenciados pelo sistema instalados.

SELECT TOP 1 name FROM sys.certificates WHERE name LIKE 'TDECertificate%' ORDER BY name DESC;Use critérios de consulta diferentes, conforme necessário.

O nome do certificado será listado como "TDECertificate{carimbo de data/hora}". Quando você vir um prefixo de TDECertificate seguido pelo carimbo de data/hora, esse será o certificado fornecido pelo recurso gerenciado pelo sistema.

Criptografar um banco de dados usando o certificado gerenciado pelo sistema

Nos exemplos a seguir, considere um banco de dados chamado userdb como o destino para criptografia e um certificado gerenciado pelo sistema chamado TDECertificate2020_09_15_22_46_27 por saída da seção anterior.

Use o padrão a seguir para gerar uma chave de criptografia de banco de dados usando o certificado de sistema fornecido.

USE userdb; GO CREATE DATABASE ENCRYPTION KEY WITH ALGORITHM = AES_256 ENCRYPTION BY SERVER CERTIFICATE TDECertificate2020_09_15_22_46_27; GOCriptografe o banco de dados userdb com o comando a seguir.

ALTER DATABASE userdb SET ENCRYPTION ON; GO

Gerenciar criptografia de banco de dados ao usar provedores externos

Para obter mais informações sobre o modo como as versões de chave são usadas na criptografia de Clusters de Big Data do SQL Server em repouso, confira Versões de chave em Clusters de Big Data do SQL Server. A seção "Rotação de chave principal para SQL Server" contém um exemplo de ponta a ponta sobre como gerenciar a criptografia de bancos de dados ao usar provedores de chave externas.

Próximas etapas

Saiba mais sobre a criptografia em repouso para o HDFS: