Obtenha recomendações de segurança de rede com o Microsoft Defender for Cloud

A segurança de rede abrange várias tecnologias, dispositivos e processos. A segurança fornece um conjunto de regras e configurações projetadas para proteger a integridade, confidencialidade e acessibilidade de redes de computadores e dados. Toda organização, independentemente do tamanho, setor ou infraestrutura, requer um grau de soluções de segurança de rede. Estas soluções protegem contra os riscos cada vez maiores de ataques.

Segurança de Rede

A Segurança de Rede abrange controlos para proteger e proteger as redes do Azure. Esses controles incluem a proteção de redes virtuais, o estabelecimento de conexões privadas, a prevenção e mitigação de ataques externos e a proteção do DNS. Uma descrição completa dos controles de segurança de rede pode ser encontrada em Security Control V3: Network Security on Microsoft Learn.

NS-1: Estabelecer limites de segmentação de rede

Princípio da Segurança. Certifique-se de que a implantação da rede virtual esteja alinhada à estratégia de segmentação da empresa. Qualquer carga de trabalho que incorra em maior risco para a organização deve estar em redes virtuais isoladas.

NS-2: Proteger serviços cloud com controlos de rede

Princípio da Segurança. Proteja os serviços na nuvem estabelecendo um ponto de acesso privado para os recursos. Você também deve desativar ou restringir o acesso da rede pública quando possível.

NS-3: Implante o firewall na borda da rede corporativa

Princípio da Segurança. Implante um firewall para executar filtragem avançada no tráfego de rede de e para redes externas. Você também pode usar firewalls entre segmentos internos para dar suporte a uma estratégia de segmentação. Se necessário, use rotas personalizadas para sua sub-rede para substituir a rota do sistema. Esse método força o tráfego de rede a passar por um dispositivo de rede para fins de controle de segurança.

NS-4: Implante sistemas de deteção e prevenção de intrusão (IDS/IPS)

Princípio da Segurança. Utilize sistemas de deteção e prevenção de intrusões na rede (IDS/IPS) para inspecionar a rede e o tráfego de carga útil de ou para a sua carga de trabalho. Certifique-se de que o IDS/IPS esteja sempre ajustado para fornecer alertas de alta qualidade à sua solução.

NS-5: Implante a proteção DDOS

Princípio da Segurança. Implante proteção distribuída contra negação de serviço (DDoS) para proteger sua rede e aplicativos contra ataques.

NS-6: Implante o firewall de aplicativos Web

Princípio da Segurança. Implante um firewall de aplicativo Web (WAF) e configure as regras apropriadas para proteger seus aplicativos Web e APIs contra ataques específicos do aplicativo.

NS-7: Simplifique a configuração de segurança de rede

Princípio da Segurança. Ao gerenciar um ambiente de rede complexo, use ferramentas para simplificar, centralizar e aprimorar o gerenciamento de segurança de rede.

NS-8: Detetar e desabilitar serviços e protocolos inseguros

Princípio da Segurança. Detete e desative serviços e protocolos inseguros na camada de SO, aplicativo ou pacote de software. Implante controles de compensação se não for possível desabilitar serviços e protocolos inseguros.

NS-9: Conecte-se à rede local ou na nuvem de forma privada

Princípio da Segurança. Use conexões privadas para comunicação segura entre diferentes redes, como datacenters de provedores de serviços em nuvem e infraestrutura local em um ambiente de colocation.

NS-10: Garanta a segurança do DNS (Sistema de Nomes de Domínio)

Princípio da Segurança. Certifique-se de que a configuração de segurança do Sistema de Nomes de Domínio (DNS) protege contra riscos conhecidos.

Usando o Microsoft Defender for Cloud para conformidade regulatória

O Microsoft Defender para a Cloud ajuda a simplificar o processo de cumprimento dos requisitos de conformidade regulamentar mediante a utilização do dashboard de conformidade regulamentar.

O painel de conformidade regulatória mostra o status de todas as avaliações em seu ambiente para os padrões e regulamentos escolhidos. À medida que você age de acordo com as recomendações e reduz os fatores de risco em seu ambiente, sua postura de conformidade melhora.

Painel de conformidade regulatória

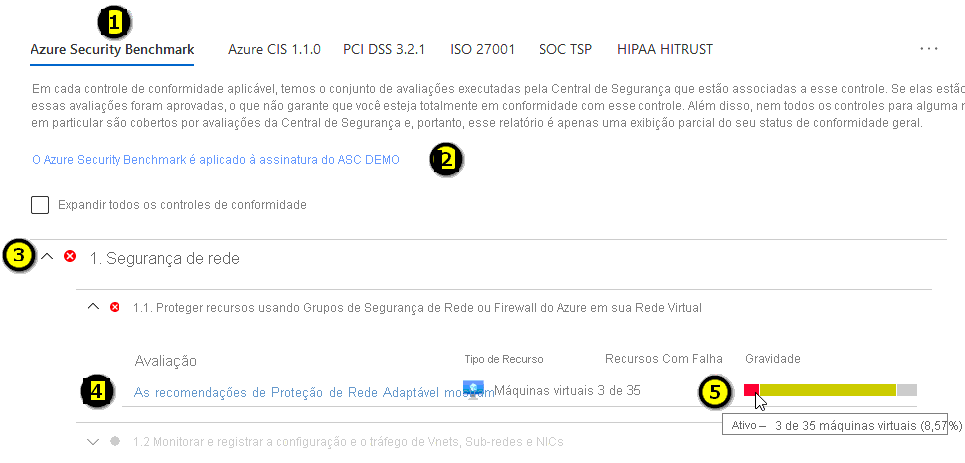

O painel mostra uma visão geral do seu status de conformidade com o conjunto de regulamentos de conformidade suportados. Você pode visualizar a pontuação geral de conformidade e o número de avaliações de aprovação versus reprovação associadas a cada padrão.

Controlos de conformidade

- Assinaturas nas quais o padrão é aplicado.

- Lista de todos os controlos para essa norma.

- Exiba os detalhes das avaliações de aprovação e reprovação associadas a esse controle.

- Número de recursos afetados.

- Severidade do alerta.

Alguns controles estão acinzentados. Esses controles não têm nenhuma avaliação do Microsoft Defender for Cloud associada a eles. Verifique seus requisitos e avalie-os em seu ambiente. Alguns destes controlos podem estar relacionados com o processo e não com a técnica.

Explorar os detalhes da conformidade com uma norma específica

Para gerar um relatório PDF com um resumo do seu status de conformidade atual para um padrão específico, selecione Baixar relatório.

O relatório fornece um resumo de alto nível do seu status de conformidade para o padrão selecionado com base nos dados de avaliações do Microsoft Defender for Cloud. O relatório é organizado de acordo com os controles dessa norma. O relatório pode ser partilhado com as partes interessadas relevantes e pode fornecer elementos de prova aos auditores internos e externos.

Alertas no Microsoft Defender for Cloud

O Microsoft Defender for Cloud recolhe, analisa e integra automaticamente dados de registo dos seus recursos do Azure. Uma lista de alertas de segurança priorizados é mostrada no Microsoft Defender for Cloud, juntamente com as informações necessárias para investigar rapidamente o problema e as etapas a serem tomadas para remediar um ataque.

Gerir os alertas de segurança

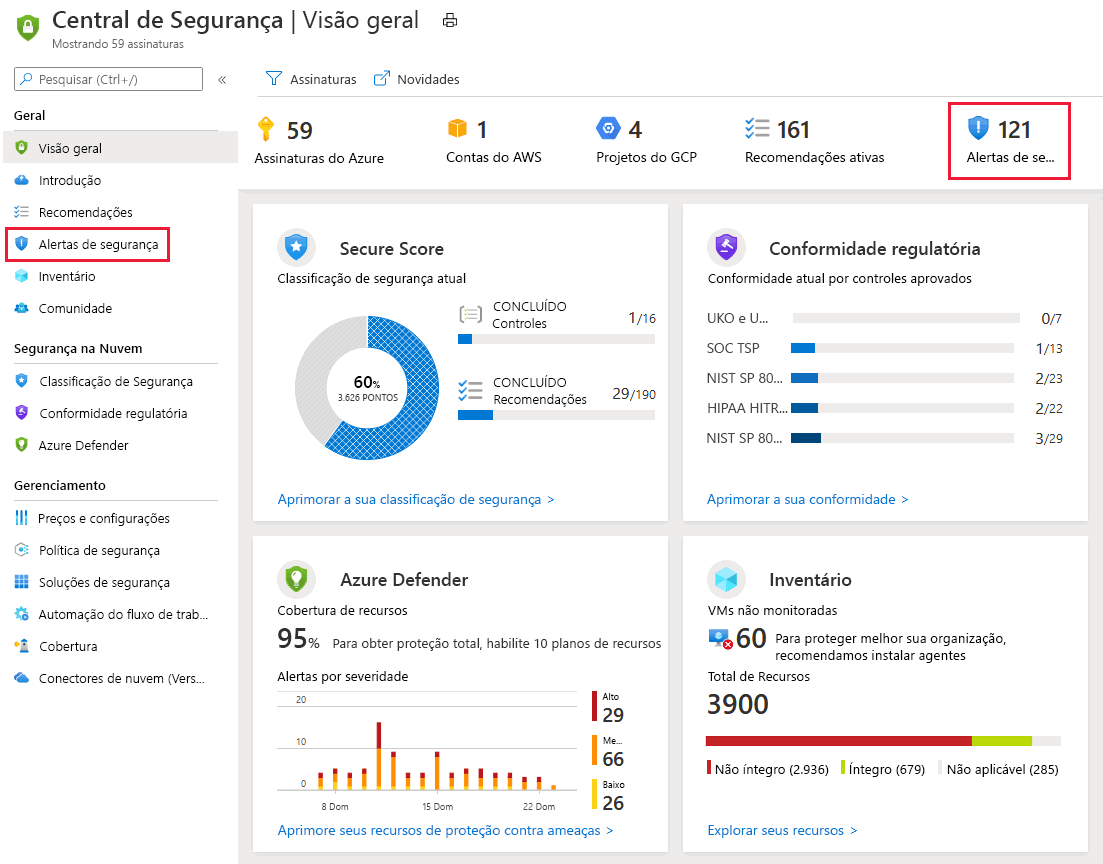

A página de visão geral do Microsoft Defender for Cloud mostra o bloco Alertas de segurança na parte superior da página e como um link na barra lateral.

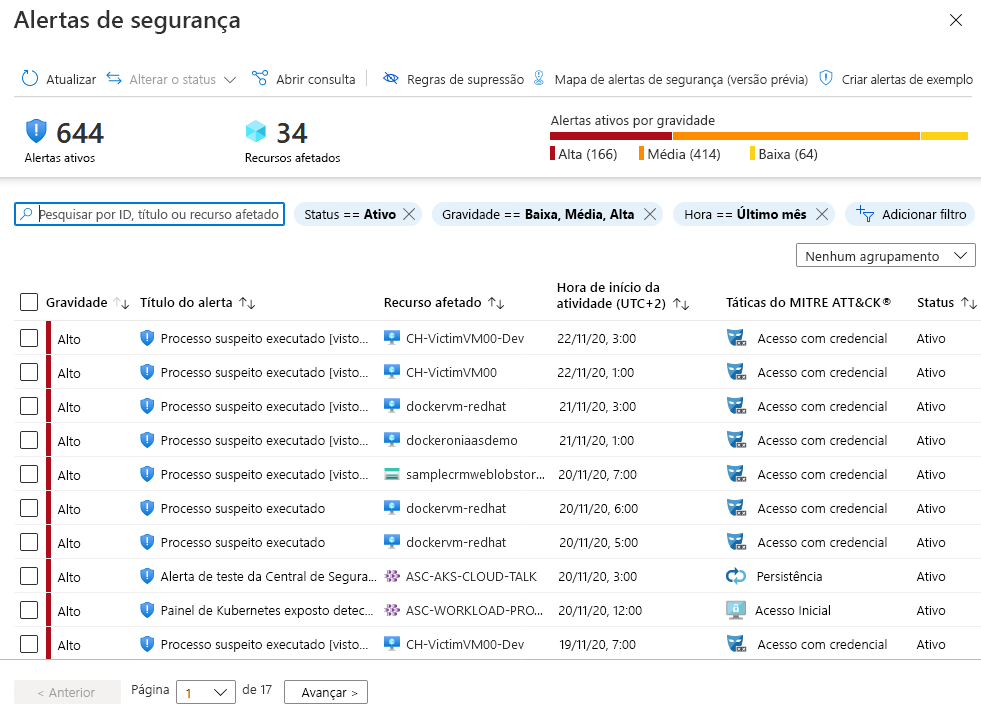

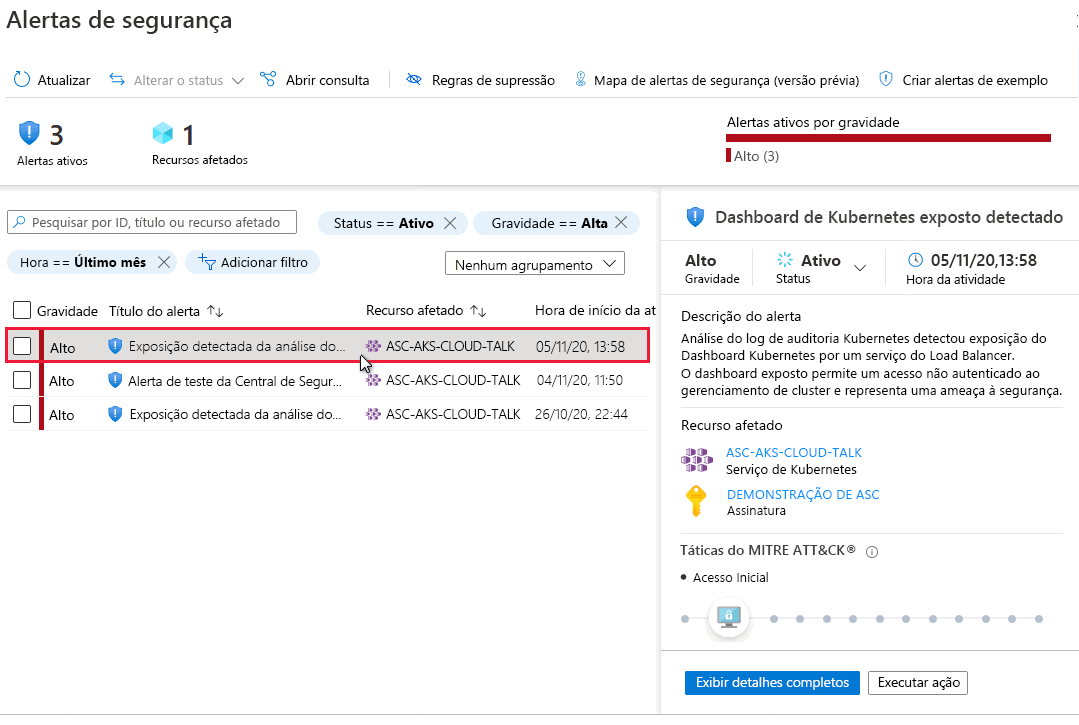

A página de alertas de segurança mostra os alertas ativos. Você pode classificar a lista por gravidade, título do alerta, recurso afetado, hora de início da atividade. Táticas de ATAQUE MITRE e status.

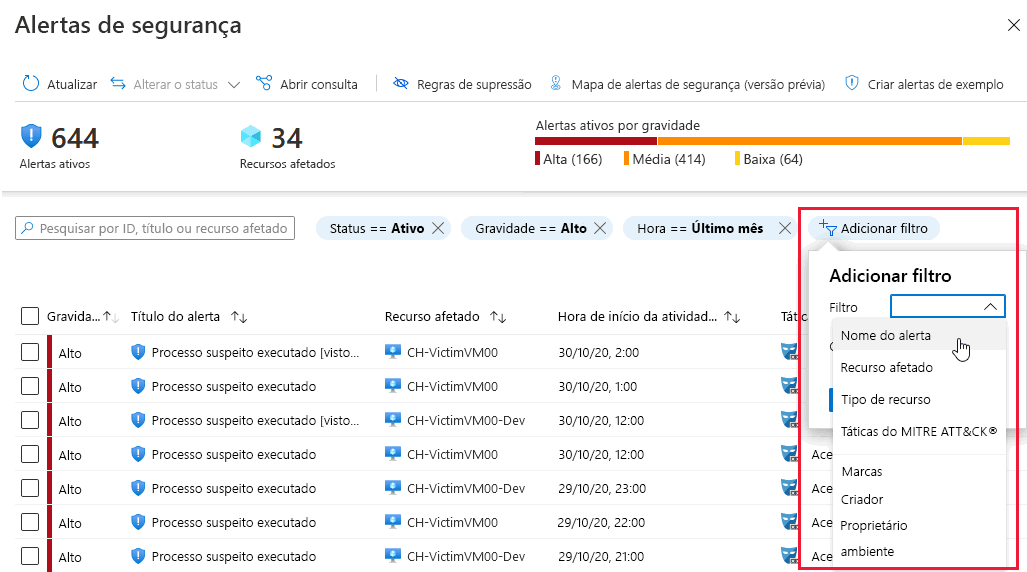

Para filtrar a lista de alertas, selecione qualquer um dos filtros relevantes.

A lista é atualizada de acordo com as opções de filtragem. A filtragem pode ser útil. Por exemplo, talvez você queira abordar alertas de segurança que ocorreram nas últimas 24 horas porque está investigando uma possível violação no sistema.

Responder a alertas de segurança

Na lista Alertas de segurança, selecione um alerta. Um painel lateral é aberto e mostra uma descrição do alerta e de todos os recursos afetados.

Ver detalhes completos exibe mais informações.

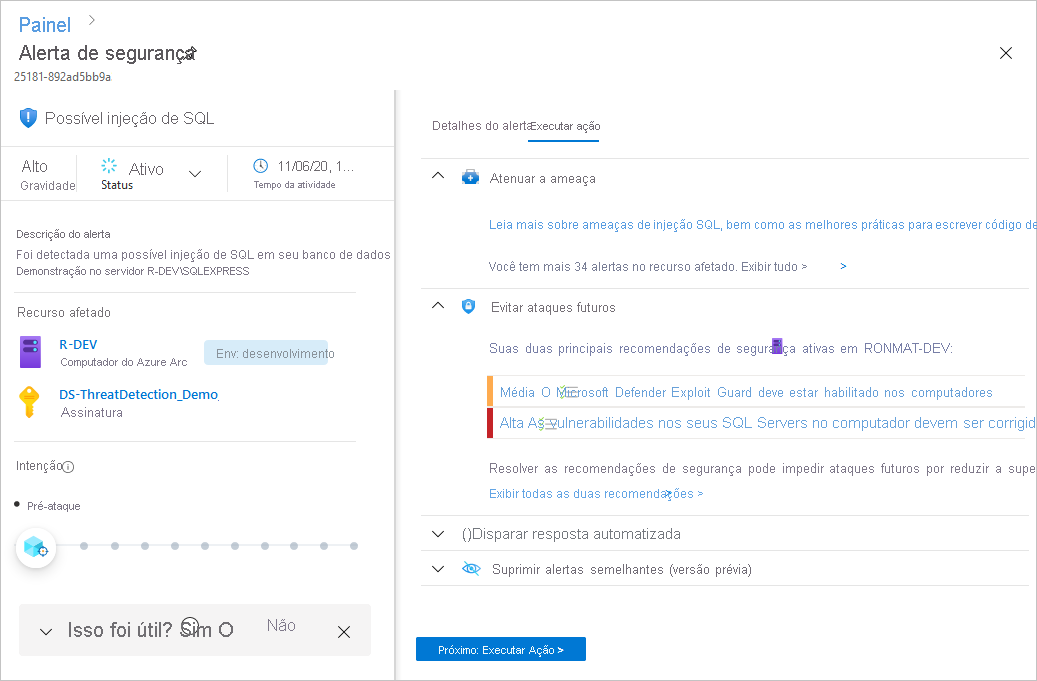

O painel esquerdo da página de alerta de segurança mostra informações de alto nível sobre o alerta de segurança: título, gravidade, status, tempo de atividade, descrição da atividade suspeita e o recurso afetado. Use as tags de recurso para determinar o contexto organizacional do recurso.

O painel direito inclui a guia Detalhes do alerta, que contém mais detalhes do alerta para ajudá-lo a investigar o problema: endereços IP, arquivos, processos e muito mais.

Também no painel direito está a guia Executar ação. Use esta guia para tomar outras ações em relação ao alerta de segurança. Ações como:

- Atenuar a ameaça. Fornece etapas de correção manual para este alerta de segurança.

- Previna ataques futuros. Fornece recomendações de segurança para ajudar a reduzir a superfície de ataque, aumentar a postura de segurança e, assim, prevenir ataques futuros.

- Acione a resposta automatizada. Fornece a opção de disparar um aplicativo lógico como resposta a esse alerta de segurança.

- Suprima alertas semelhantes. Fornece a opção de suprimir alertas futuros com características semelhantes se o alerta não for relevante para a sua organização.