Proteja suas redes com o Gerenciador de Firewall do Azure

Trabalhando com o Gerenciador de Firewall do Azure

O Azure Firewall Manager é um serviço de gestão de segurança que oferece gestão central de políticas de segurança e de rotas para perímetros de segurança com base na cloud.

O Azure Firewall Manager simplifica o processo de definição centralizada de regras de rede e de nível de aplicativo para filtragem de tráfego em várias instâncias do Firewall do Azure. Você pode abranger diferentes regiões e assinaturas do Azure em arquiteturas de hub e spoke para governança e proteção de tráfego.

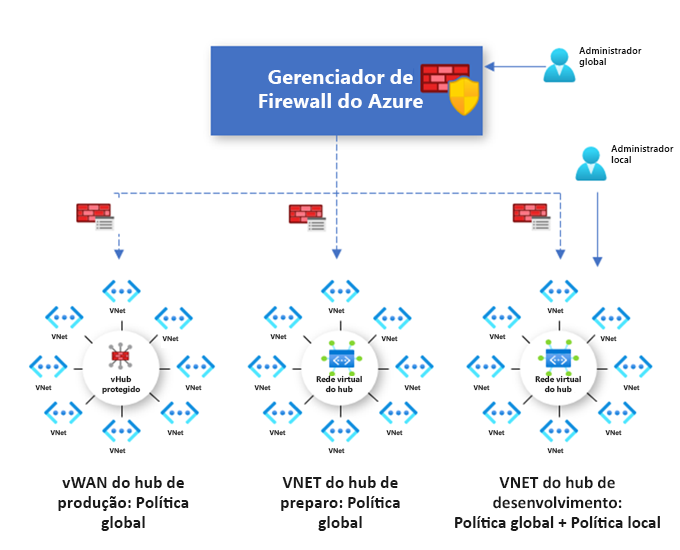

Se você gerencia vários firewalls, geralmente é difícil manter as regras de firewall sincronizadas. As equipes centrais de TI precisam de uma maneira de definir políticas básicas de firewall e aplicá-las em várias unidades de negócios. Ao mesmo tempo, as equipes de DevOps querem criar suas próprias políticas de firewall derivadas locais que são implementadas em todas as organizações. O Azure Firewall Manager pode ajudar a resolver esses problemas.

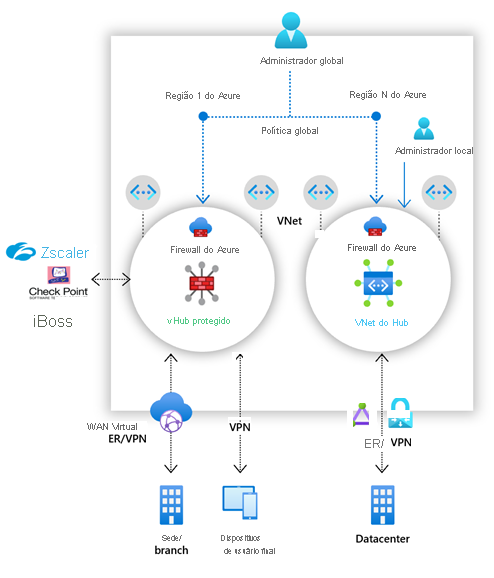

O Firewall Manager pode fornecer gestão de segurança para dois tipos de arquitetura de rede:

- Hub Virtual Seguro. Esse nome é dado a qualquer Hub WAN Virtual do Azure com políticas de segurança e roteamento associadas. Um Hub WAN Virtual do Azure é um recurso gerido pela Microsoft que lhe permite criar facilmente arquiteturas de interação com o administrador.

- Rede Virtual de Hub. Este nome é dado a qualquer rede virtual padrão do Azure com políticas de segurança associadas. Uma rede virtual padrão do Azure é um recurso que você mesmo cria e gerencia. Você pode peer spoke redes virtuais que contêm sua carga de trabalho, servidores e serviços. Você também pode gerenciar firewalls em redes virtuais autônomas que não são emparelhadas para nenhum falado.

Recursos do Azure Firewall Manager

Os principais recursos oferecidos pelo Gerenciador de Firewall do Azure são:

Implantação e configuração do Firewall Central do Azure. Você pode implantar e configurar centralmente várias instâncias do Firewall do Azure que abrangem diferentes regiões e assinaturas do Azure.

Políticas hierárquicas (globais e locais). Você pode usar o Gerenciador de Firewall do Azure para gerenciar centralmente as políticas do Firewall do Azure em vários hubs virtuais protegidos. Suas equipes centrais de TI podem criar políticas globais de firewall para aplicar a política de firewall em toda a organização entre as equipes. As políticas de firewall criadas localmente permitem um modelo de autosserviço de DevOps para maior agilidade.

Integrado com segurança como serviço de terceiros para segurança avançada. Além do Firewall do Azure, você pode integrar provedores de segurança como serviço de terceiros para fornecer proteção de rede extra para suas conexões de VNet e filiais com a Internet. Esse recurso está disponível apenas com implantações seguras de hub virtual.

Gestão centralizada de rotas. Você pode facilmente rotear o tráfego para seu hub seguro para filtragem e registro em log sem a necessidade de configurar manualmente as Rotas Definidas pelo Usuário (UDR) em redes virtuais faladas. Esse recurso está disponível apenas com implantações seguras de hub virtual.

Disponibilidade de região. Você pode usar as Políticas de Firewall do Azure entre regiões. Por exemplo, você pode criar uma política na região Oeste dos EUA e ainda usá-la na região Leste dos EUA.

Plano de proteção contra DDoS. Você pode associar suas redes virtuais a um plano de proteção contra DDoS no Gerenciador de Firewall do Azure.

Gerencie as políticas do Web Application Firewall. Você pode criar e associar centralmente políticas do WAF (Web Application Firewall) para suas plataformas de entrega de aplicativos, incluindo o Azure Front Door e o Azure Application Gateway.

Políticas do Azure Firewall Manager

Uma política de Firewall é um recurso do Azure que contém NAT, coleções de regras de rede e de aplicativos e configurações de Inteligência contra Ameaças. É um recurso global que pode ser usado em várias instâncias do Firewall do Azure em Hubs Virtuais Seguros e Redes Virtuais de Hub. Novas políticas podem ser criadas do zero ou herdadas de políticas existentes. A herança permite que o DevOps crie políticas de firewall locais sobre a política base obrigatória da organização. As políticas funcionam em todas as regiões e assinaturas.

Você pode criar a Política de Firewall e associações com o Gerenciador de Firewall do Azure. No entanto, você também pode criar e gerenciar uma política usando a API REST, modelos, o Azure PowerShell e a CLI do Azure. Depois de criar uma política, você pode associá-la a um firewall em um hub WAN virtual, tornando-o um Hub Virtual Seguro e/ou associá-lo a um firewall em uma rede virtual padrão do Azure, tornando-o uma Rede Virtual de Hub.

Implantando o Gerenciador de Firewall do Azure para Redes Virtuais de Hub

O processo recomendado para implantar o Gerenciador de Firewall do Azure para Redes Virtuais de Hub é:

Crie uma política de firewall. Você pode criar uma nova política, derivar uma política base e personalizar uma política local ou importar regras de um Firewall do Azure existente. Certifique-se de remover as regras NAT das políticas que devem ser aplicadas em vários firewalls.

Crie uma arquitetura hub and spoke. Criando uma Rede Virtual de Hub usando o Gerenciador de Firewall do Azure e emparelhando redes virtuais faladas com ela. Ou crie uma rede virtual e adicione conexões de rede virtual e redes virtuais de emparelhamento ao emparelhamento.

Selecione provedores de segurança e associe a política de firewall. Atualmente, apenas o Firewall do Azure é um provedor com suporte. Crie uma Rede Virtual de Hub ou converta uma rede virtual existente em uma Rede Virtual de Hub. É possível converter várias redes virtuais.

Configure Rotas Definidas pelo Usuário para rotear o tráfego para o firewall da Rede Virtual de Hub.

Implantando o Gerenciador de Firewall do Azure para Hubs Virtuais Seguros

O processo recomendado para implantar o Gerenciador de Firewall do Azure para Hubs Virtuais Seguros é o seguinte:

Crie sua arquitetura hub and spoke. Crie um Hub Virtual Protegido usando o Gerenciador de Firewall do Azure e adicione conexões de rede virtual. Ou crie um Hub WAN Virtual e adicione conexões de rede virtual.

Selecione provedores de segurança. Crie um Hub Virtual Seguro ou converta um Hub WAN Virtual existente em um Hub Virtual Seguro.

Crie uma política de firewall e associe-a ao seu hub. Aplicável apenas se estiver a utilizar a Firewall do Azure. As políticas de segurança como serviço de terceiros são configuradas por meio da experiência de gerenciamento de parceiros.

Configure as configurações de rota para rotear o tráfego para o seu Hub Virtual Seguro. Você pode facilmente rotear o tráfego para seu hub seguro para filtragem e registro sem UDR (Rotas Definidas pelo Usuário) em Redes Virtuais spoke usando a página Configuração de Rota de Hub Virtual Seguro.

Nota

Você não pode ter mais de um hub por WAN virtual por região, no entanto, você pode adicionar várias WANs virtuais na região para conseguir isso. Suas conexões de rede virtual de hub devem estar na mesma região que o hub.