Guardar as descobertas principais com marcadores

Para investigar ameaças ao ambiente da Contoso, terá de rever grandes quantidades de dados de registo como prova do comportamento malicioso. Durante este processo, poderá encontrar eventos que pretende relembrar, revisitar e analisar como parte de possíveis hipóteses de validação e compreensão do histórico completo de cedências.

Caçar usando marcadores

Os marcadores no Microsoft Sentinel podem ajudá-lo a procurar ameaças, preservando as consultas que já executou, juntamente com os resultados da consulta que considera relevantes. Também pode registar as suas observações contextuais e referir as suas descobertas ao adicionar notas e etiquetas. Os dados com marcadores são visíveis para si e para os seus colegas de equipa para uma colaboração fácil.

Você pode revisitar seus dados favoritos a qualquer momento na guia Favoritos da página Caça. Pode utilizar filtros e opções de pesquisa para encontrar rapidamente dados específicos para a sua investigação atual. Como alternativa, você pode revisar seus dados favoritos diretamente na tabela HuntingBookmark no espaço de trabalho do Log Analytics.

Nota

Os eventos marcados contêm informações de eventos padrão, mas podem ser usados de maneiras diferentes em toda a interface do Microsoft Sentinel.

Criar ou adicionar a incidentes usando marcadores

Pode utilizar marcadores para criar um novo incidente ou adicionar resultados de consultas com marcadores a incidentes existentes. O botão Ações de incidente na barra de ferramentas permite-lhe desempenhar uma destas tarefas quando um marcador é selecionado.

Os incidentes criados a partir de marcadores podem ser geridos a partir da página Incidentes juntamente com outros incidentes criados no Microsoft Sentinel.

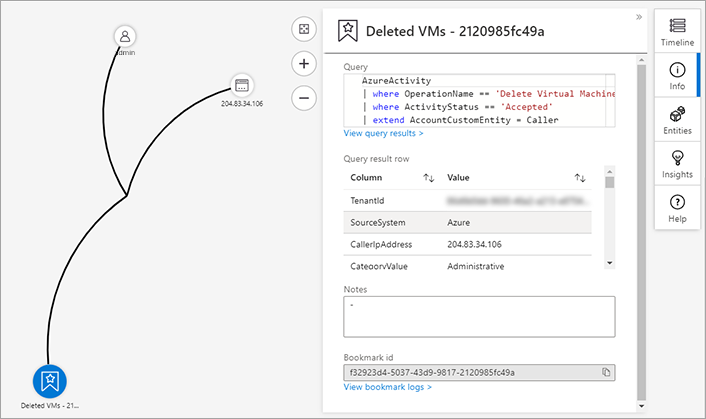

Utilizar o gráfico de investigação para explorar marcadores

Pode investigar marcadores da mesma forma que investigaria incidentes no Microsoft Sentinel. Na página Caça, selecione Investigar para abrir o gráfico de investigação do incidente. O gráfico de investigação é uma ferramenta visual que ajuda a identificar as entidades envolvidas no ataque e as relações entre essas entidades. Se o incidente envolver múltiplos alertas ao longo do tempo, também pode avaliar a linha cronológica do alerta e as correlações entre alertas.

Avaliar os detalhes da entidade

Você pode selecionar cada entidade no gráfico para observar informações contextuais completas sobre ela. Estas incluem informações sobre as relações com outras entidades, a utilização da conta e o fluxo de dados. Para cada área de informações, pode aceder a eventos relacionados no Log Analytics e adicionar os dados do alerta relacionados ao gráfico.

Avaliar os detalhes do marcador

Pode selecionar o item do marcador no gráfico para observar metadados importantes do marcador relacionados com o contexto do ambiente e segurança do marcador.

Escolha a melhor resposta para a pergunta a seguir.