Gerenciar o Microsoft Entra Health

Esta seção descreve várias operações que você pode executar usando o Microsoft Entra Connect Health.

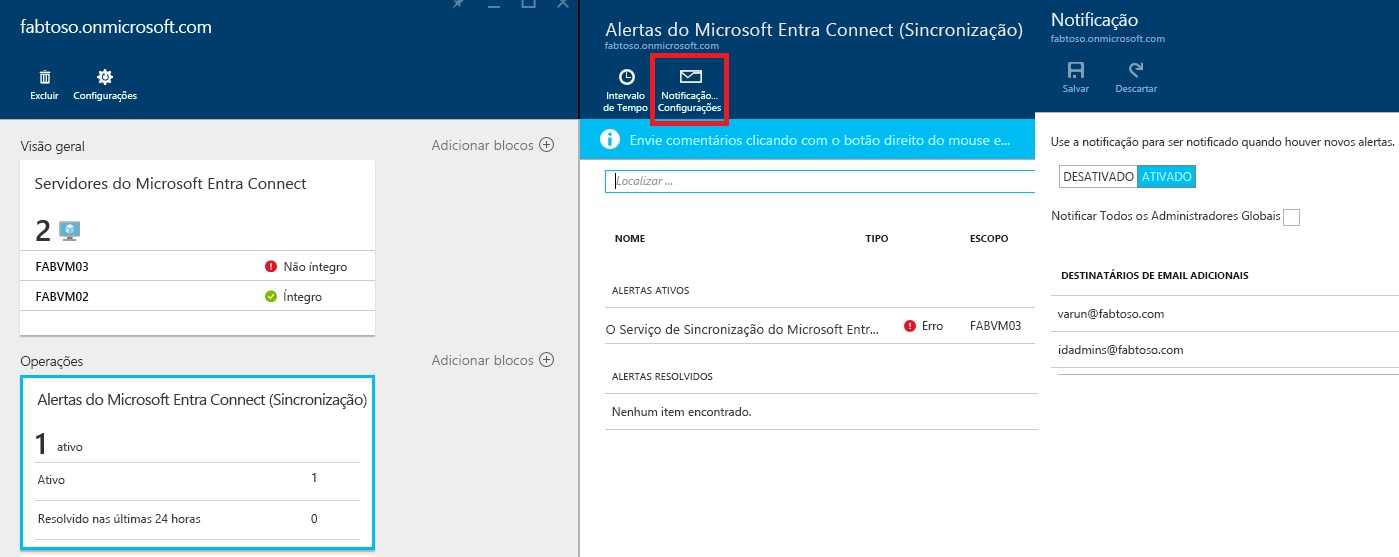

Ativar notificações por e-mail

Você pode configurar o serviço Microsoft Entra Connect Health para enviar notificações por email quando os alertas indicarem que sua infraestrutura de identidade não está íntegra. Isso ocorre quando um alerta é gerado e quando ele é resolvido.

Nota

As notificações por e-mail são ativadas por padrão.

Para ativar as notificações por e-mail do Microsoft Entra Connect Health

- Abra a folha Alertas do serviço para o qual você deseja receber notificações por e-mail.

- Na barra de ações, clique em Configurações de Notificação.

- Na opção de notificação por e-mail, selecione ATIVADO.

- Marque a caixa de seleção se quiser que todos os administradores globais recebam notificações por email.

- Se você quiser receber notificações por e-mail em qualquer outro endereço de e-mail, especifique-as na caixa Destinatários de e-mail adicionais. Para remover um endereço de e-mail desta lista, clique com o botão direito do rato na entrada e selecione Eliminar.

- Para finalizar as alterações, clique em Salvar. As alterações só entram em vigor depois de guardar.

Nota

Quando há problemas no processamento de solicitações de sincronização em nosso serviço de back-end, esse serviço envia um e-mail de notificação com os detalhes do erro para o(s) endereço(s) de e-mail de contato administrativo do seu locatário. Ouvimos feedback dos clientes de que, em certos casos, o volume dessas mensagens é proibitivamente grande, por isso estamos mudando a maneira como enviamos essas mensagens.

Em vez de enviar uma mensagem para cada erro de sincronização sempre que ocorrer, enviaremos um resumo diário de todos os erros retornados pelo serviço de back-end. Isso permite que os clientes processem esses erros de maneira mais eficiente e reduz o número de mensagens de erro duplicadas.

Excluir um servidor ou instância de serviço

Nota

A licença premium do Microsoft Entra ID é necessária para as etapas de exclusão.

Em alguns casos, talvez você queira remover um servidor de ser monitorado. Aqui está o que você precisa saber para remover um servidor do serviço Microsoft Entra Connect Health.

Ao excluir um servidor, esteja ciente do seguinte:

- Essa ação interrompe a coleta de mais dados desse servidor. Este servidor é removido do serviço de monitoramento. Após essa ação, você não poderá exibir novos alertas, monitoramento ou dados de análise de uso para este servidor.

- Esta ação não desinstala o Agente de Integridade do servidor. Se você não tiver desinstalado o Agente de Integridade antes de executar esta etapa, poderá ver erros relacionados ao Agente de Integridade no servidor.

- Esta ação não elimina os dados já recolhidos deste servidor. Esses dados são excluídos de acordo com a política de retenção de dados do Azure.

- Depois de executar essa ação, se você quiser começar a monitorar o mesmo servidor novamente, você deve desinstalar e reinstalar o agente de integridade neste servidor.

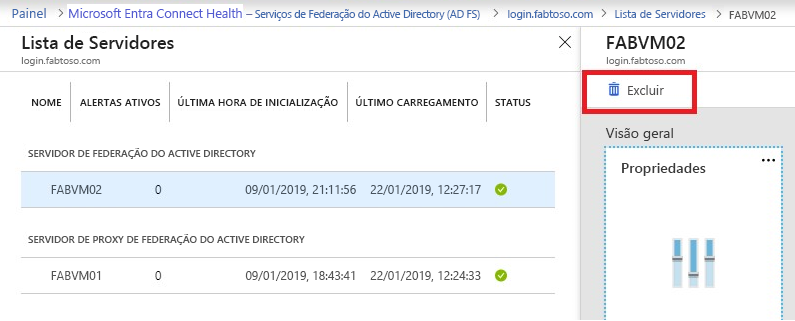

Excluir um servidor do serviço Microsoft Entra Connect Health

Nota

A licença premium do Microsoft Entra ID é necessária para as etapas de exclusão.

Estado de Funcionamento do Microsoft Entra Connect para Serviços de Federação do Ative Directory (AD FS) e Microsoft Entra Connect (Sincronização):

Abra a folha Servidor a partir da folha Lista de Servidores selecionando o nome do servidor a ser removido.

Na folha Servidor, na barra de ações, clique em Excluir.

Confirme digitando o nome do servidor na caixa de confirmação.

Clique em Eliminar.

Microsoft Entra Connect Health para Serviços de Domínio Microsoft Entra:

- Abra o painel Controladores de Domínio.

- Selecione o controlador de domínio a ser removido.

- Na barra de ações, clique em Excluir selecionado.

- Confirme a ação para excluir o servidor.

- Clique em Eliminar.

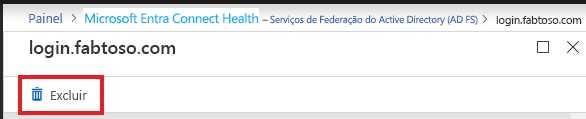

Excluir uma instância de serviço do serviço Microsoft Entra Connect Health

Em alguns casos, talvez você queira remover uma instância de serviço. Veja o que você precisa saber para remover uma instância de serviço do serviço Microsoft Entra Connect Health.

Ao excluir uma instância de serviço, esteja ciente do seguinte:

- Essa ação remove a instância de serviço atual do serviço de monitoramento.

- Esta ação não desinstala nem remove o Agente de Integridade de nenhum dos servidores que foram monitorados como parte dessa instância de serviço. Se você não tiver desinstalado o Agente de Integridade antes de executar esta etapa, poderá ver erros relacionados ao Agente de Integridade nos servidores.

- Todos os dados desta instância de serviço são excluídos de acordo com a política de retenção de dados do Azure.

- Depois de executar essa ação, se você quiser começar a monitorar o serviço, desinstale e reinstale o Agente de Integridade em todos os servidores. Depois de executar essa ação, se você quiser começar a monitorar o mesmo servidor novamente, desinstale, reinstale e registre o Agente de Integridade nesse servidor.

Para excluir uma instância de serviço do serviço Microsoft Entra Connect Health

Abra a folha Serviço na folha Lista de Serviços selecionando o identificador de serviço (nome do farm) que você deseja remover.

Na folha Serviço, na barra de ações, clique em Excluir.

Confirme digitando o nome do serviço na caixa de confirmação (por exemplo: sts.contoso.com).

Clique em Eliminar.

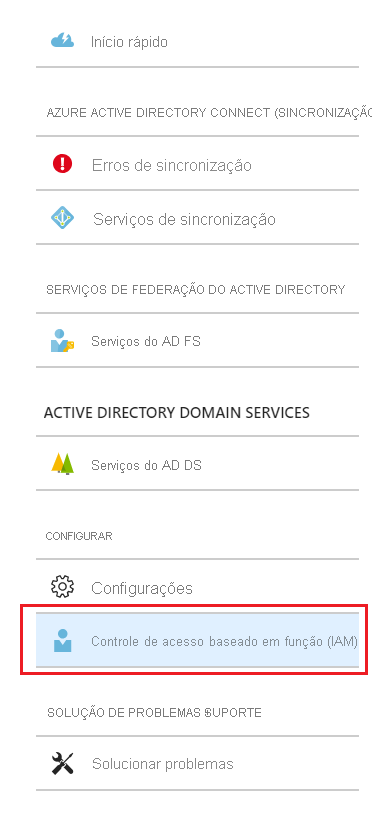

Gerenciar o acesso com o Controle de Acesso Baseado em Função do Azure

O controle de acesso baseado em função do Azure (Azure RBAC) para Microsoft Entra Connect Health fornece acesso a usuários e grupos que não sejam administradores globais. O RBAC do Azure atribui funções aos usuários e grupos pretendidos e fornece um mecanismo para limitar os administradores globais em seu diretório.

Funções

O Microsoft Entra Connect Health suporta as seguintes funções internas:

| Função | Permissões |

|---|---|

| Proprietário | Os proprietários podem gerenciar o acesso (por exemplo, atribuir uma função a um usuário ou grupo), exibir todas as informações (por exemplo, exibir alertas) do portal e alterar configurações (por exemplo, notificações por email) no Microsoft Entra Connect Health. Por padrão, os administradores globais do Microsoft Entra recebem essa função e isso não pode ser alterado. |

| Contribuidor | Os colaboradores podem exibir todas as informações (por exemplo, exibir alertas) do portal e alterar as configurações (por exemplo, notificações por email) no Microsoft Entra Connect Health. |

| Leitor | Os leitores podem visualizar todas as informações (por exemplo, exibir alertas) do portal dentro do Microsoft Entra Connect Health. |

Todas as outras funções (como Administradores de Acesso de Usuário ou Usuários do DevTest Labs) não têm impacto no acesso no Microsoft Entra Connect Health, mesmo que as funções estejam disponíveis na experiência do portal.

Âmbito de acesso

O Microsoft Entra Connect Health oferece suporte ao gerenciamento de acesso em dois níveis:

- Todas as instâncias de serviço: este é o caminho recomendado na maioria dos casos. Ele controla o acesso de todas as instâncias de serviço (por exemplo, um farm do AD FS) em todos os tipos de função que estão sendo monitorados pelo Microsoft Entra Connect Health.

- Instância de serviço: em alguns casos, talvez seja necessário segregar o acesso com base em tipos de função ou por uma instância de serviço. Nesse caso, você pode gerenciar o acesso no nível da instância de serviço.

A permissão é concedida se um usuário final tiver acesso no nível do diretório ou da instância de serviço.

Permitir que usuários ou grupos acessem o Microsoft Entra Connect Health

As etapas a seguir mostram como permitir o acesso.

Etapa 1: Selecione o escopo de acesso apropriado

Para permitir o acesso de um usuário em todos os níveis de instâncias de serviço no Microsoft Entra Connect Health, abra a folha principal no Microsoft Entra Connect Health.

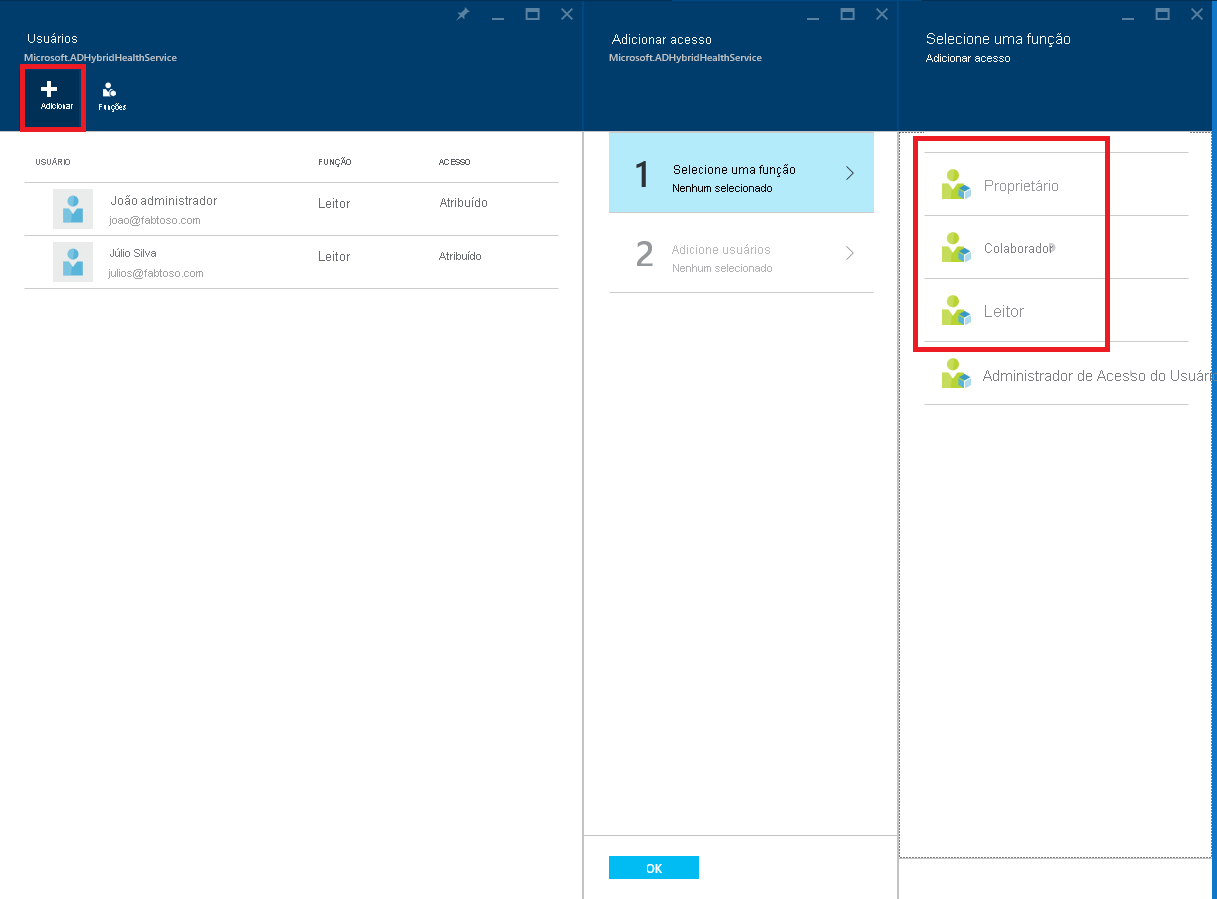

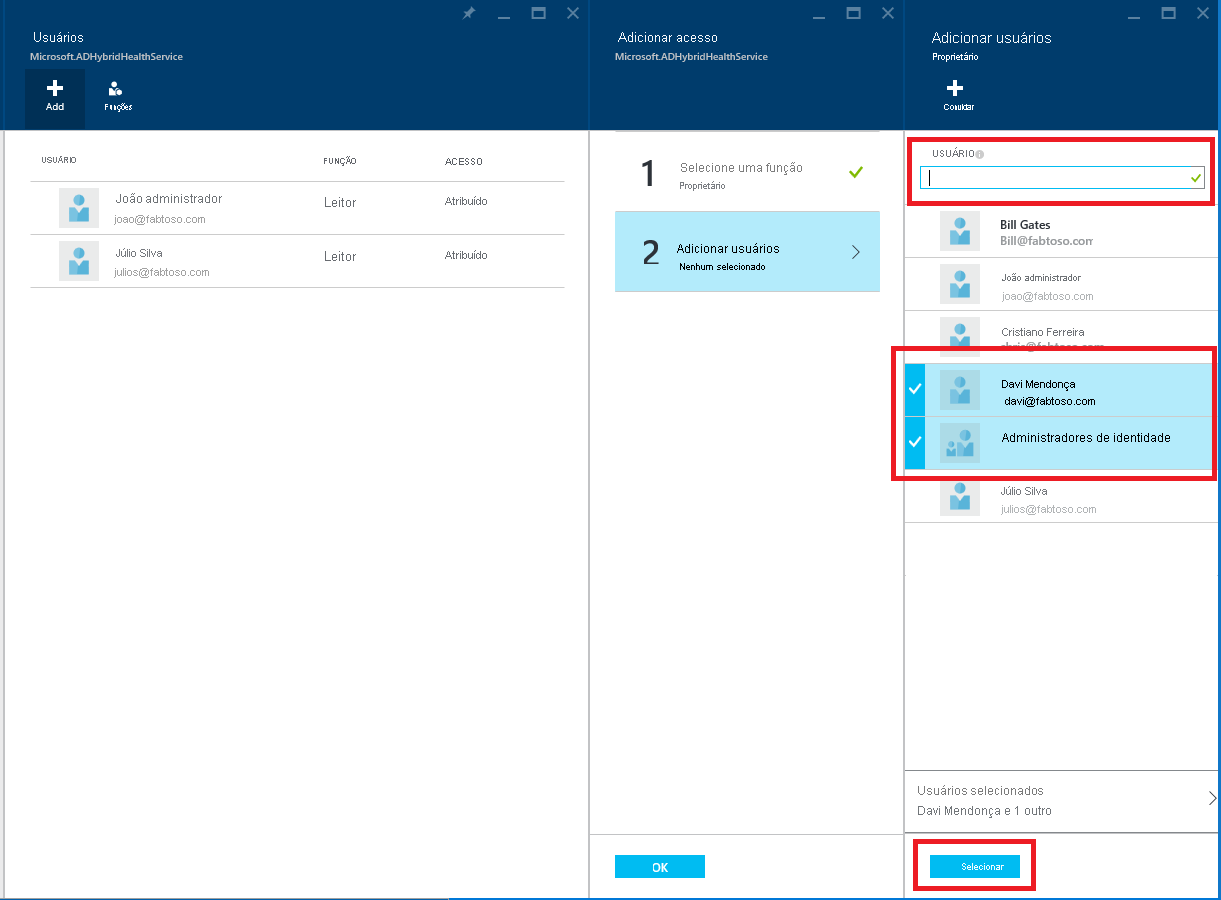

Etapa 2: adicionar usuários e grupos e atribuir funções

Na seção Configurar, clique em Usuários.

Selecione Adicionar.

No painel Selecionar uma função, selecione uma função (por exemplo, Proprietário).

Digite o nome ou identificador do usuário ou grupo de destino. Você pode selecionar um ou mais usuários ou grupos ao mesmo tempo. Clique em Selecionar.

Selecione OK.

Após a conclusão da atribuição de função, os usuários e grupos aparecem na lista.

Agora, os usuários e grupos listados têm acesso, de acordo com suas funções atribuídas.

Nota

Os administradores globais sempre têm acesso total a todas as operações, mas as contas de administrador global não estão presentes na lista anterior.

- O recurso Convidar Usuários não é suportado no Microsoft Entra Connect Health.

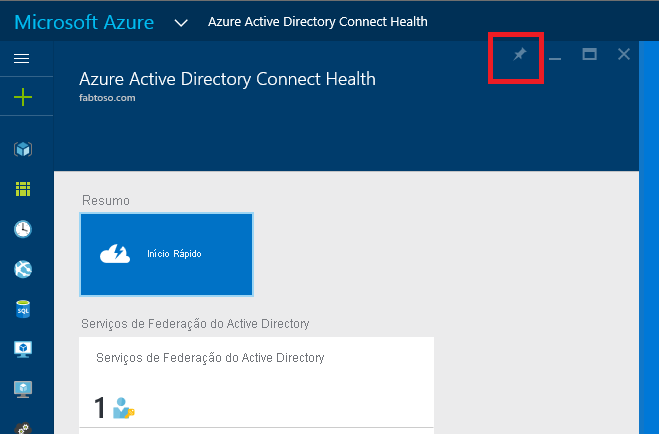

Etapa 3: Compartilhar o local da lâmina com usuários ou grupos

Depois de atribuir permissões, um usuário pode acessar o Microsoft Entra Connect Health acessando aqui.

Na lâmina, o usuário pode fixar a lâmina, ou diferentes partes dela, no painel de instrumentos. Basta clicar no ícone Fixar no painel .

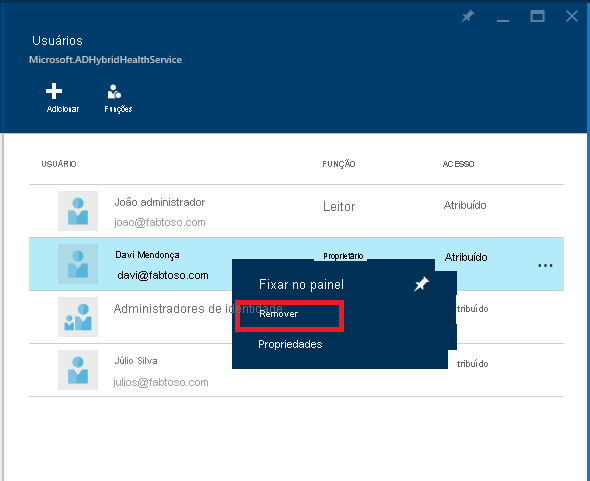

Remover utilizadores ou grupos

Você pode remover um usuário ou um grupo adicionado ao Microsoft Entra Connect Health e ao Azure RBAC. Basta clicar com o botão direito do mouse no usuário ou grupo e selecionar Remover.

Diagnose and remediate duplicated attribute sync errors (Diagnosticar e resolver erros de sincronização de atributos duplicados)

Descrição geral

Dando um passo adiante para destacar erros de sincronização, o Microsoft Entra Connect Health introduz a correção de autoatendimento. Ele soluciona problemas de erros de sincronização de atributos duplicados e corrige objetos que estão órfãos do ID do Microsoft Entra. O recurso de diagnóstico tem os seguintes benefícios:

- Ele fornece um procedimento de diagnóstico que reduz erros de sincronização de atributos duplicados. E dá correções específicas.

- Ele aplica uma correção para cenários dedicados do Microsoft Entra ID para resolver o erro em uma única etapa.

- Nenhuma atualização ou configuração é necessária para habilitar esse recurso.

Problemas

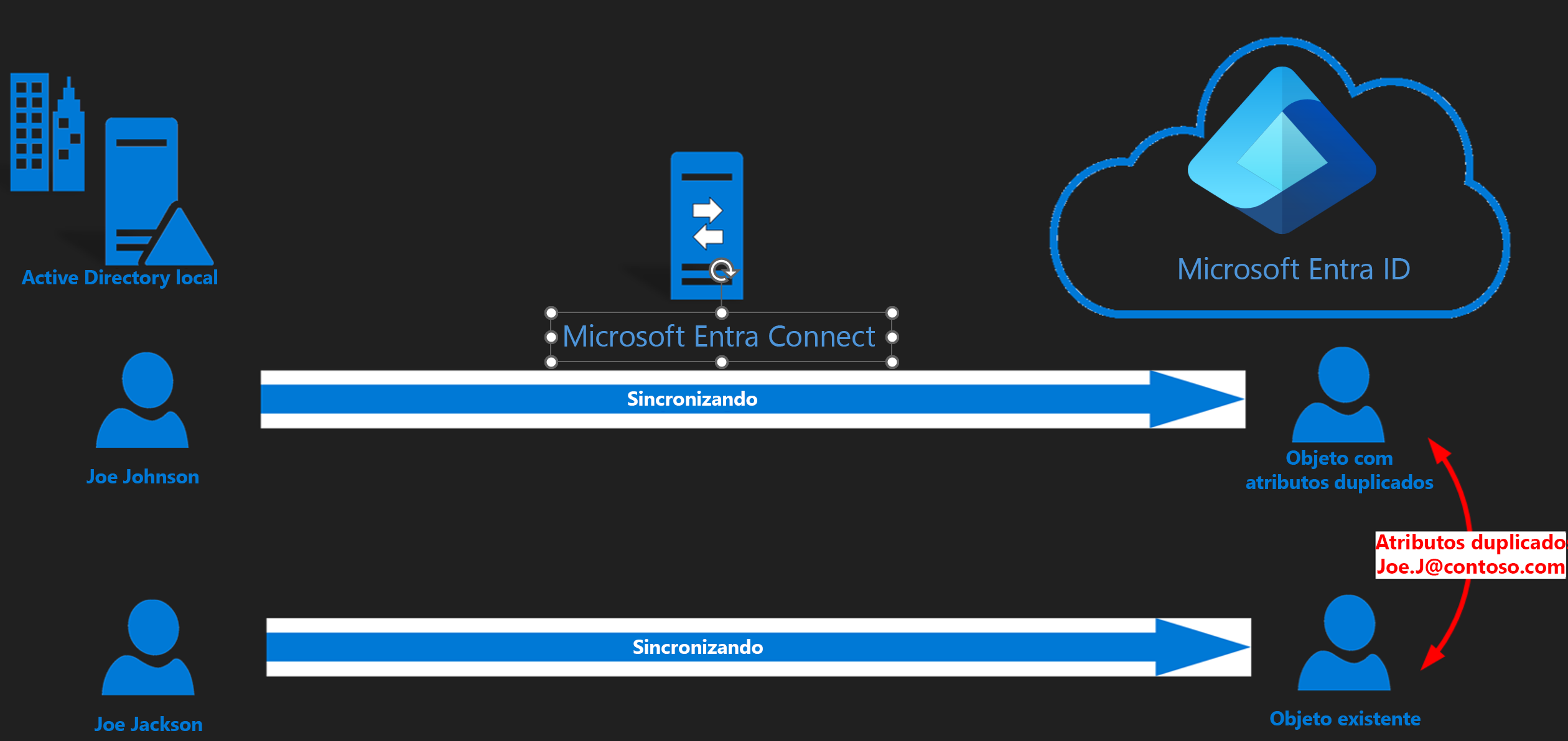

Um cenário comum

Quando ocorrem erros de sincronização QuarantinedAttributeValueMustBeUnique e AttributeValueMustBeUnique, é comum ver um conflito UserPrincipalName ou Proxy Addresses no Microsoft Entra ID. Você pode resolver os erros de sincronização atualizando o objeto de origem conflitante do lado local. O erro de sincronização será resolvido após a próxima sincronização. Por exemplo, esta imagem indica que dois usuários têm um conflito de seu UserPrincipalName. Ambos são Joe.J@contoso.com. Os objetos conflitantes são colocados em quarentena no Microsoft Entra ID.

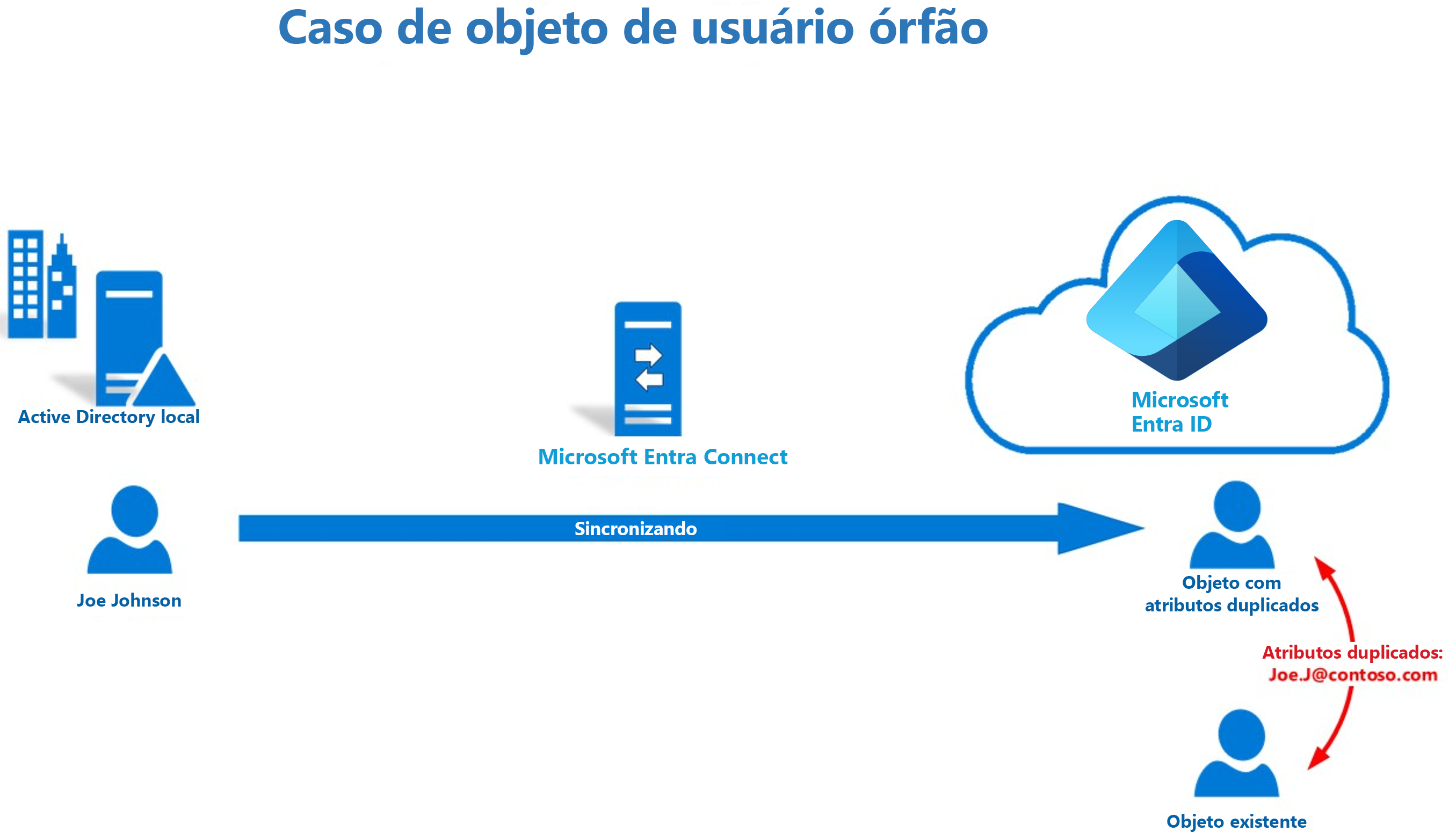

Cenário de objeto órfão

Ocasionalmente, você pode achar que um usuário existente perde a âncora de origem. A exclusão do objeto de origem ocorreu no Ative Directory local. Mas a mudança de sinal de exclusão nunca foi sincronizada com o Microsoft Entra ID. Essa perda acontece por motivos como problemas no mecanismo de sincronização ou migração de domínio. Quando o mesmo objeto é restaurado ou recriado, logicamente, um usuário existente deve ser o usuário a ser sincronizado a partir da âncora de origem.

Quando um usuário existente é um objeto somente na nuvem, você também pode ver o usuário conflitante sincronizado com o ID do Microsoft Entra. O usuário não pode ser correspondido em sincronia com o objeto existente. Não há uma maneira direta de remapear a âncora de origem.

Como exemplo, o objeto existente no Microsoft Entra ID preserva a licença de Joe. Um objeto recém-sincronizado com uma âncora de origem diferente ocorre em um estado de atributo duplicado no ID do Microsoft Entra. As alterações para Joe no Ative Directory local não serão aplicadas ao usuário original de Joe (objeto existente) no Microsoft Entra ID.

Etapas de diagnóstico e solução de problemas no Connect Health

O recurso de diagnóstico oferece suporte a objetos de usuário com os seguintes atributos duplicados:

| Nome do atributo | Tipos de erro de sincronização |

|---|---|

| UserPrincipalName | QuarentenedAttributeValueMustBeUnique ou AttributeValueMustBeUnique |

| ProxyAddresses | QuarentenedAttributeValueMustBeUnique ou AttributeValueMustBeUnique |

| SipProxyAddress | AttributeValueMustBeUnique |

| OnPremiseSecurityIdentifier | AttributeValueMustBeUnique |

Importante

Para acessar esse recurso, é necessária a permissão de Administrador Global ou a permissão de Colaborador do RBAC do Azure.

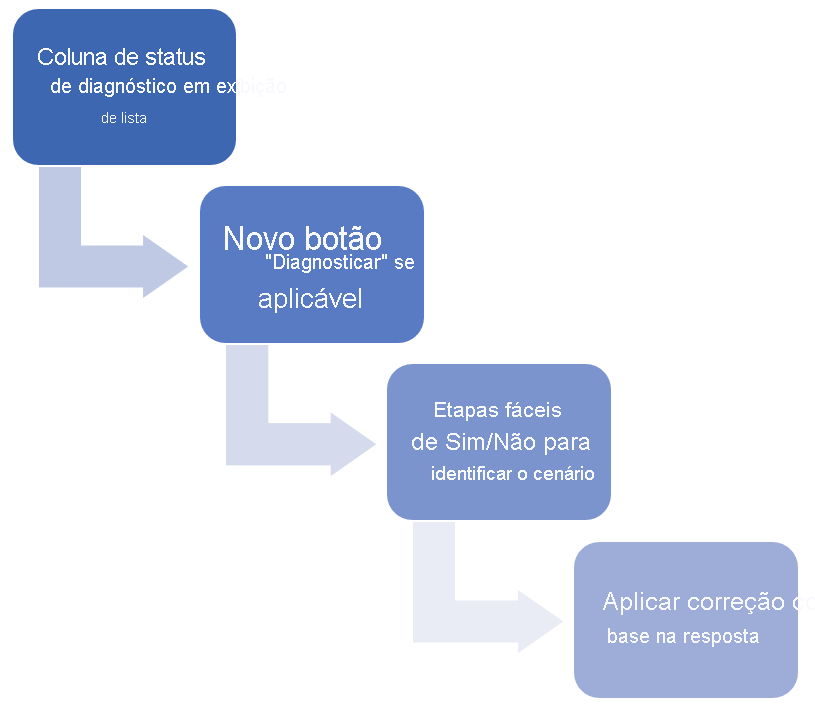

Siga as etapas do portal do Azure para restringir os detalhes do erro de sincronização e fornecer soluções mais específicas:

No portal do Azure, siga algumas etapas para identificar cenários fixáveis específicos:

Verifique a coluna Estado do diagnóstico . O status mostra se há uma maneira possível de corrigir um erro de sincronização diretamente do ID do Microsoft Entra. Em outras palavras, existe um fluxo de solução de problemas que pode restringir o caso de erro e potencialmente corrigi-lo.

Status O que é que isso significa? Não Iniciado Você não visitou este processo de diagnóstico. Dependendo do resultado do diagnóstico, há uma maneira potencial de corrigir o erro de sincronização diretamente do portal. Correção manual necessária O erro não se encaixa nos critérios de correções disponíveis no portal. Os tipos de objeto conflitantes não são usuários ou você já passou pelas etapas de diagnóstico e nenhuma resolução de correção estava disponível no portal. Neste último caso, uma correção do lado local ainda é uma das soluções. Sincronização pendente Foi aplicada uma correção. O portal está aguardando o próximo ciclo de sincronização para limpar o erro. Selecione o botão Diagnosticar abaixo dos detalhes do erro. Você responderá a algumas perguntas e identificará os detalhes do erro de sincronização. As respostas às perguntas ajudam a identificar um caso de objeto órfão.

Se um botão Fechar aparecer no final do diagnóstico, não há nenhuma solução rápida disponível no portal com base nas suas respostas. Consulte a solução mostrada na última etapa. Correções locais ainda são as soluções. Selecione o botão Fechar . O status do erro de sincronização atual muda para a correção manual necessária. O status permanece durante o ciclo de sincronização atual.

Depois que um caso de objeto órfão é identificado, você pode corrigir os erros de sincronização de atributos duplicados diretamente do portal. Para acionar o processo, selecione o botão Aplicar correção . O status do erro de sincronização atual é atualizado para Sincronização pendente.

Após o próximo ciclo de sincronização, o erro deve ser removido da lista.