Introdução às melhores práticas

Este módulo aborda o artigo do Zero Trust e as estruturas de práticas recomendadas para os recursos de segurança cibernética da Microsoft.

Imagine que você é um arquiteto de segurança cibernética em uma grande organização. Você foi encarregado de modernizar a segurança cibernética da organização. Você sabe que as melhores práticas são essenciais para atingir esse objetivo, mas não tem certeza de qual estrutura usar. Você já ouviu falar sobre o Zero Trust e seus potenciais benefícios, mas não sabe como começar. Este módulo ajuda você a entender as melhores práticas e como usá-las como arquiteto de segurança cibernética. Você também aprenderá sobre o conceito de Zero Trust e como começar a usá-lo em uma organização.

O módulo está dividido em cinco unidades:

- Introdução às melhores práticas

- Introdução ao Zero Trust

- Iniciativas Zero Trust

- Pilares da Tecnologia Zero Trust Parte 1

- Pilares da Tecnologia Zero Trust Parte 2

Ao final deste módulo, você será capaz de entender como usar as melhores práticas como arquiteto de segurança cibernética, entender o conceito de Zero Trust e como ele pode ser usado para modernizar a segurança cibernética de uma organização e entender quando usar diferentes estruturas de melhores práticas, como MCRA, CAF e WAF.

Objetivos de aprendizagem

Após a conclusão deste módulo, o/a aluno/a é capaz de:

- Entenda como usar as melhores práticas como arquiteto de segurança cibernética.

- Entenda o conceito de Zero Trust e como ele pode ser usado para modernizar a cibersegurança de uma organização.

- Entenda quando usar diferentes estruturas de práticas recomendadas, como MCRA, CAF e WAF.

O conteúdo do módulo ajuda você a se preparar para o exame de certificação SC-100: Microsoft Cybersecurity Architect.

Pré-requisitos

- Conhecimento conceitual de políticas de segurança, requisitos, arquitetura zero trust e gerenciamento de ambientes híbridos

- Experiência de trabalho com estratégias de confiança zero, aplicação de políticas de segurança e desenvolvimento de requisitos de segurança com base em objetivos de negócios

Melhores práticas

As melhores práticas são formas recomendadas de fazer as coisas que foram consideradas mais eficazes ou eficientes. As melhores práticas ajudam-no a evitar erros e a garantir que os seus recursos e esforços não são desperdiçados.

As melhores práticas apresentam-se de várias formas:

- instruções exatas sobre o que fazer, por que fazer, quem deve fazê-lo e como fazê-lo

- princípios de alto nível para ajudar em diferentes tipos de decisões e ações

- diretrizes que fazem parte de uma arquitetura de referência que descreve os componentes que devem ser incluídos em uma solução e como integrá-los juntos

A Microsoft incorporou práticas recomendadas de segurança em várias formas de orientação, incluindo:

- Arquiteturas de referência de segurança cibernética da Microsoft

- Referência da segurança da cloud da Microsoft

- o Cloud Adoption Framework (CAF)

- o Azure Well-Architected Framework (WAF)

- Práticas recomendadas de segurança da Microsoft

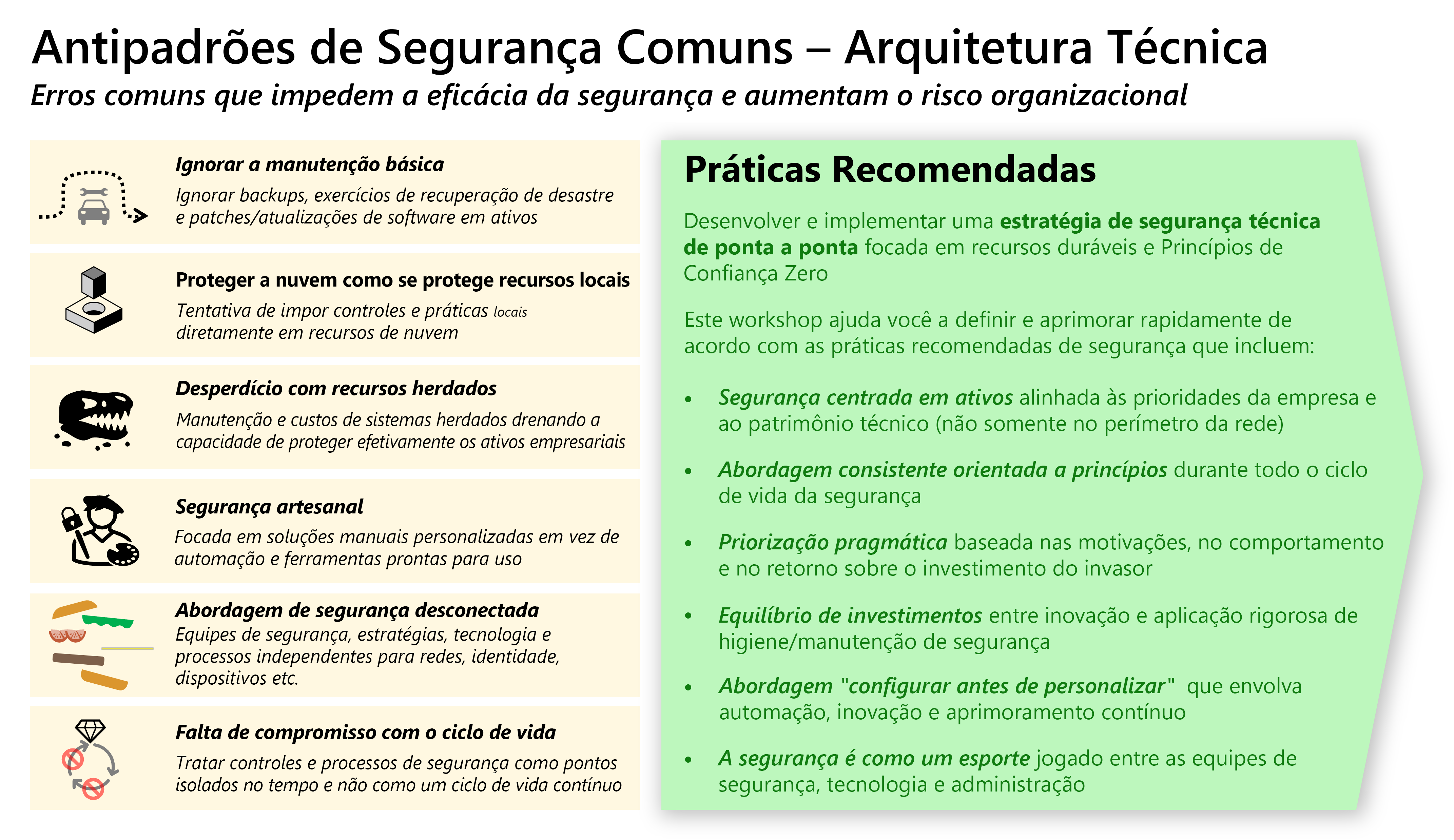

Antipadrões

Um antipadrão é um erro comum que leva a resultados negativos. É o oposto de uma boa prática. Muitas práticas recomendadas são projetadas para ajudá-lo a evitar antipadrões.

Um exemplo de uma prática recomendada que ajuda você a superar vários antipadrões é a aplicação regular de patches de segurança. A Microsoft observou vários antipadrões que atrapalham a aplicação regular desta prática recomendada de segurança básica e criticamente importante:

Nós não corrigimos (a menos que seja crítico) - Este antipadrão evita a instalação de patches devido a uma suposição implícita de que os patches não são importantes. Outra versão disso é que "Isso não vai acontecer conosco", uma crença de que vulnerabilidades não corrigidas não serão exploradas porque não aconteceu antes (ou não foi detetada).

Esperar pela perfeição do adesivo em vez de construir resiliência - Este antipadrão evita o patching devido ao medo de que algo possa correr mal com os patches. Esse antipadrão também aumenta a probabilidade de tempo de inatividade dos invasores.

Modelo de prestação de contas quebrado - Este antipadrão responsabiliza a segurança pelos resultados negativos dos patches. Esse modelo de prestação de contas leva outras equipes a despriorizar a manutenção de segurança

Personalização excessiva da seleção de patches - Este antipadrão usa critérios exclusivos para a aplicação de patches em vez de aplicar todos os patches recomendados pelo fabricante. Essa personalização cria efetivamente compilações personalizadas de Windows, Linux e aplicativos que nunca foram testados nessa configuração exata.

Concentrando-se apenas em sistemas operacionais - Este antipadrão corrige apenas servidores e estações de trabalho sem abordar também contêineres, aplicativos, firmware e dispositivos IoT/OT

Como os arquitetos usam as práticas recomendadas

As melhores práticas de segurança devem ser integradas nas habilidades e hábitos das pessoas, nos processos organizacionais e na arquitetura e implementação de tecnologia.

Os arquitetos de segurança cibernética ajudam a integrar as práticas recomendadas de segurança e torná-las acionáveis fazendo o seguinte:

- Integração das práticas recomendadas na arquitetura e na política de segurança

- Aconselhar líderes de segurança sobre como integrar as melhores práticas em processos de negócios, processos técnicos e cultura.

- Aconselhar as equipas técnicas na implementação das melhores práticas e quais as capacidades tecnológicas que tornam as melhores práticas mais fáceis de implementar.

- Aconselhar outras pessoas na organização, como arquitetos corporativos, arquitetos de TI, proprietários de aplicativos, desenvolvedores e muito mais, sobre como integrar as práticas recomendadas de segurança em suas áreas de propriedade.

Siga as melhores práticas, a menos que tenha um motivo para evitá-las. As organizações devem seguir as melhores práticas bem definidas e bem fundamentadas, a menos que haja uma razão específica para evitá-las. Embora algumas organizações possam ignorar certas práticas recomendadas por bons motivos, as organizações devem ser cautelosas antes de ignorar as práticas recomendadas de alta qualidade, como as fornecidas pela Microsoft. As melhores práticas não são perfeitamente aplicáveis a todas as situações, mas está provado que funcionam em outros lugares, então você não deve ignorá-las ou alterá-las sem um bom motivo.

Adapte-se, mas não personalize demais - As práticas recomendadas são orientações gerais que funcionam na maioria das organizações. Talvez seja necessário adaptar as práticas recomendadas às circunstâncias exclusivas da sua organização. Você deve ter cuidado para não personalizá-los até o ponto em que o valor original é perdido. Um exemplo disso é a adoção de autenticação sem senha e multifator, mas abrindo exceções para as contas de negócios e de TI de maior impacto que os invasores mais valorizam.

A adoção de práticas recomendadas reduzirá erros comuns e melhorará a eficácia e a eficiência gerais da segurança. O diagrama a seguir resume antipadrões importantes e práticas recomendadas.

Que quadro devo escolher?

| Estrutura | Resumo | Quando utilizar o | Audiência | Organizations | Materiais |

|---|---|---|---|---|---|

| Iniciativas Zero Trust RaMP | Guia Zero Trust baseado em iniciativas concebidas para proporcionar ganhos rápidos em áreas de alto impacto. Planos organizados cronologicamente e identificação dos principais detentores de interesse. | Quando quiser começar a usar o Zero Trust e progredir rapidamente. | Arquitetos de nuvem, profissionais de TI e tomadores de decisão de negócios | Adotantes de nuvem e Zero Trust em estágio inicial | Planos de projeto com listas de verificação |

| Objetivos de implantação do Zero Trust | Guia Zero Trust com etapas de configuração detalhadas para cada um dos pilares tecnológicos. Mais abrangentes do que as iniciativas RaMP. | Quando você quiser um guia mais abrangente sobre como implementar o Zero Trust. | Arquitetos de nuvem, profissionais de TI | Organizações que fizeram algum progresso com o Zero Trust e querem orientação detalhada para aproveitar ao máximo a tecnologia. | Planos de implantação com objetivos primários e secundários. |

| MCRA | O MCRA é um conjunto de diagramas que inclui muitas práticas recomendadas relacionadas à iniciativa de modernização do controle de acesso no Zero Trust RaMP | Quando quiser: um modelo inicial para uma arquitetura de segurança, uma referência de comparação para recursos de segurança, para saber mais sobre os recursos da Microsoft, para saber mais sobre os investimentos em integração da Microsoft | Arquitetos de nuvem, profissionais de TI | Adotantes de nuvem em estágio inicial e zero trust | Diapositivos do PowerPoint com diagramas |

| MCSB | Uma estrutura para avaliar a postura de segurança do ambiente de nuvem de uma organização em relação aos padrões e práticas recomendadas do setor. | Procurar orientação sobre como implementar controlos de segurança e monitorizá-los quanto à sua conformidade. | Arquitetos de nuvem, profissionais de TI | Todas as | Especificações detalhadas dos controlos e das bases de referência dos serviços |

| CAF | Uma estrutura de documentação e implementação para práticas recomendadas em todo o ciclo de vida de adoção da nuvem, fornecendo uma abordagem passo a passo para a migração e o gerenciamento da nuvem usando o Azure. | Quando você está procurando criar e implementar estratégias de negócios e tecnologia para a nuvem. | Arquitetos de nuvem, profissionais de TI e tomadores de decisão de negócios | Organizações que precisam de orientação técnica para o Microsoft Azure | Práticas recomendadas, documentação e ferramentas |

| WAF | Uma estrutura projetada para ajudar os clientes a criar uma infraestrutura segura, de alto desempenho, resiliente e eficiente para seus aplicativos e cargas de trabalho no Azure, usando cinco pilares: otimização de custos, excelência operacional, eficiência de desempenho, confiabilidade e segurança. | Quando você está procurando melhorar a qualidade de uma carga de trabalho na nuvem. | Arquitetos de nuvem, profissionais de TI | Todas as | Azure Well-Architected Review, Azure Advisor, Documentação, Parceiros, Suporte e Ofertas de Serviços, Arquiteturas de referência, Princípios de design |