Criptografia de unidade de disco BitLocker no Windows 11 para OEMs

A criptografia de unidade de disco BitLocker fornece proteção de dados offline e do sistema operacional, garantindo que a unidade não seja violada enquanto o sistema operacional estiver offline. A criptografia de unidade de disco BitLocker usa um TPM, discreto ou baseado em firmware, que suporta a Medição de Raiz Estática de Confiança, conforme definido pelo Trusted Computing Group.

Encriptação automática de dispositivo BitLocker

A criptografia automática de dispositivo BitLocker usa a tecnologia de criptografia de unidade BitLocker para criptografar automaticamente as unidades internas depois que o usuário conclui a OOBE (out Of Box Experience) em dispositivos que atendem aos requisitos de hardware.

Observação

A criptografia automática de dispositivo BitLocker é iniciada durante a experiência OOBE (Out-of-box). No entanto, a proteção é ativada apenas depois que os utilizadores iniciam sessão com uma conta Microsoft ou uma conta do Azure Active Directory . Até lá, a proteção é suspensa e os dados não são protegidos. A criptografia automática de dispositivo BitLocker não está habilitada com contas locais, caso em que o BitLocker pode ser habilitado manualmente usando o Painel de Controle do BitLocker.

Requisitos de hardware de criptografia automática de dispositivo BitLocker

Observação

A partir do Windows 11 versão 24H2, a Microsoft reduziu os requisitos de hardware para criptografia automática de dispositivo (Auto-DE) no Windows:

O Auto-DE não depende mais da Interface de Teste de Segurança de Hardware (HSTI) / Modo de Espera Moderno.

O Auto-DE será ativado mesmo que sejam detetados barramentos ou interfaces de Acesso Direto à Memória (DMA) não confiáveis.

Isso significa que os OEMs não precisam adicionar interfaces DMA à chave do Registro AllowedBuss: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses

Esses novos e reduzidos requisitos são refletidos automaticamente nos testes HLK e nenhuma ação adicional é necessária dos OEMs.

A criptografia automática de dispositivo BitLocker é habilitada quando:

- O dispositivo contém um módulo de plataforma segura TPM (Trusted Platform Module), compatível com TPM 1.2 ou TPM 2.0.

- A Inicialização Segura UEFI está ativada. Consulte Inicialização Segura para obter mais informações.

- Inicialização Segura da Plataforma está ativada

- A plataforma é Modern Standby ou compatível com HSTI (este requisito foi removido desde o Windows 11 24H2)

- Não há interfaces de acesso direto à memória (DMA) não permitidas (este requisito foi removido desde a versão Windows 11 24H2).

Os testes a seguir devem passar antes que o Windows 11 habilite a criptografia automática de dispositivo BitLocker. Se pretender criar hardware que suporte esta capacidade, tem de verificar se o seu dispositivo passa nestes testes.

TPM: O dispositivo deve incluir um TPM com suporte a PCR 7. Consulte System.Fundamentals.TPM20.TPM20.

- Se a presença de placas expansíveis resultar em drivers UEFI OROM sendo carregados pelo BIOS UEFI durante a inicialização, o BitLocker NÃO usará a ligação PCR7.

- Se você estiver executando um dispositivo que não se liga ao PCR7 e o Bitlocker estiver habilitado, não há desvantagens de segurança porque o BitLocker ainda é seguro ao usar o perfil UEFI PCR regular (0,2,4,11).

- Qualquer hash de CA extra (até mesmo o Windows Prod CA) antes da inicialização final do Windows Prod CA impedirá que o BitLocker opte por usar PCR7. Não importa se o hash ou hashes extra são de UEFI CA (aka. Microsoft 3rd Party CA) ou de outra autoridade de certificação.

Inicialização Segura: A Inicialização Segura UEFI está habilitada. Consulte System.Fundamentals.Firmware.UEFISecureBoot.

Modern Standby requisitos ou validação de HSTI. (removido desde Windows 11 24H2)

Este requisito é cumprido por um dos seguintes requisitos:- Os requisitos modernos de espera são implementados. Estes incluem requisitos para a Inicialização Segura UEFI e proteção contra DMA não autorizado.

- A partir do Windows 10, versão, 1703, este requisito pode ser atendido através teste HSTI:

- O autoteste de Arranque Seguro da Plataforma (ou autotestes adicionais, conforme configurado no registo) deve ser reportado pelo HSTI como implementado e aprovado.

- Excluindo o Thunderbolt, a HSTI deve relatar zero barramentos DMA não permitidos.

- Se o Thunderbolt estiver presente, a HSTI deve informar que o Thunderbolt está configurado com segurança (o nível de segurança deve ser SL1 – "User Authorization" ou superior).

Você deve ter 250MB de espaço livre em cima de tudo o que você precisa para inicializar (e recuperar o Windows, se você colocar WinRE na partição do sistema). Para obter mais informações, consulte partições de sistema e utilitários.

Quando os requisitos listados acima são atendidos, as Informações do Sistema indicam que o sistema oferece suporte à criptografia automática de dispositivo BitLocker. Esta funcionalidade está disponível no Windows 10, versão 1703 ou posterior. Veja como verificar as informações do sistema.

- Clique Iniciare digite Informações do sistema

- Clique com o botão direito do rato na aplicação System Information e clique em Abrir como Administrador. Permita que o aplicativo faça alterações no seu dispositivo clicando em Sim. Alguns dispositivos podem exigir permissões elevadas para visualizar as configurações de criptografia.

- Em Resumo do Sistema, consulte Suporte para Criptografia de Dispositivos. O valor indicará se o dispositivo está criptografado ou, se não, os motivos pelos quais ele está desativado.

Barramento(s) e dispositivo(s) com capacidade DMA não permitidos detetados.

Este estado nas Informações do Sistema no suporte à Criptografia de Dispositivo significa que o Windows detetou pelo menos um barramento ou dispositivo externo compatível com DMA que pode representar uma potencial ameaça DMA.

Para resolver este problema, contacte o(s) IHV(s) para determinar se este dispositivo não tem portas DMA externas. Caso seja confirmado pelos IHVs que o barramento ou o dispositivo possui apenas DMA interno, o OEM pode adicioná-lo à lista permitida.

Para adicionar um barramento ou dispositivo à lista de permissões, você precisa adicionar um valor a uma chave do Registro. Para isso, primeiro precisas assumir a propriedade da chave de registo AllowedBuses. Siga estes passos:

Navegue até a chave do Registro HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses.

Clique com o botão direito do mouse na chave do Registro e selecione Permissões....

Clique no Avançado, clique no link Alterar no campo Proprietário, insira o nome da sua conta de utilizador, clique em Verificar Nomes e, em seguida, clique em OK três vezes para fechar todas as caixas de diálogo de permissão.

Clique com o botão direito do rato na chave do registro e selecione Permissões... novamente.

Clique no botão Adicionar..., adicione a sua conta de utilizador, clique em Verificar Nomes e, em seguida, clique em OK. e, em seguida, marque a caixa de seleção em Permitir Controle Total. Em seguida, clique em OK.

Em seguida, sob a chave AllowedBuses, adicione pares nome/valor de cadeia de caracteres (REG_SZ) para cada barramento compatível com DMA sinalizado que seja determinado como seguro.

- Chave: nome amigável do dispositivo /descrição

- Valor: PCI\VEN_ID&DEV_ID.

Verifique se os IDs correspondem à saída do teste HLK. Por exemplo, se você tiver um dispositivo seguro com um nome amigável de "Contoso PCI Express Root Port", ID de fornecedor 1022 e ID de dispositivo 157C, criaria uma entrada do Registro chamada Contoso PCI Express Root Port como REG_SZ tipo de dados em: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses

Onde o valor = "PCI\VEN_1022&DEV_157C"

Nota: esta chave de registo é ignorada a partir do Windows 11 24H2.

Esquema de partição da encriptação de disco BitLocker

A criptografia de unidade de disco BitLocker usa uma partição do sistema separada da partição do Windows. A partição do sistema BitLocker deve atender aos seguintes requisitos.

- A partição do sistema BitLocker está configurada como a partição ativa.

- A partição do sistema BitLocker não deve ser criptografada.

- A partição do sistema BitLocker deve ter pelo menos 250 MB de espaço livre, além de qualquer espaço usado pelos arquivos necessários. Essa partição de sistema adicional pode ser usada para hospedar o Ambiente de Recuperação do Windows (RE) e ferramentas OEM (fornecidas pelo OEM), desde que a partição ainda atenda ao requisito de espaço livre de 250 MB.

Para obter mais informações, consulte Sistema e partições utilitáriase Discos rígidos e partições.

Desabilitar a criptografia automática de dispositivo BitLocker

Os OEMs podem optar por desativar a criptografia de dispositivo e, em vez disso, implementar sua própria tecnologia de criptografia em um dispositivo. A desativação da criptografia fora desse cenário é proibida, pois viola os requisitos de licenciamento do Windows 11 e o seguro do Windows 11 por padrão princípio. Para desativar a encriptação automática de dispositivo BitLocker, pode usar um arquivo Unattend e definir PreventDeviceEncryption como True.

Como alternativa, você pode atualizar a chave do Registro HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker:

Valor: PreventDeviceEncryption igual a True (1).

Não recomendamos a configuração dessa chave do Registro em dispositivos com o recurso Recall."

Solução de problemas de testes HLK do BitLocker

Pré-requisitos recomendados

A triagem é muito mais simples quando você conhece as seguintes informações sobre o dispositivo em teste:

- Especificações TPM (por exemplo, 1.2, 2.0)

- Perfil de PCR BitLocker (por exemplo, 7, 11 ou 0, 2, 4, 11)

- Se a máquina é ou não AOAC (por exemplo, dispositivos Surface são máquinas AOAC)

Essas informações são recomendadas, mas não necessárias para realizar a triagem.

Os problemas do HLK do BitLocker geralmente estão relacionados a um dos seguintes: interpretação incorreta dos resultados do teste ou problemas de vinculação PCR7.

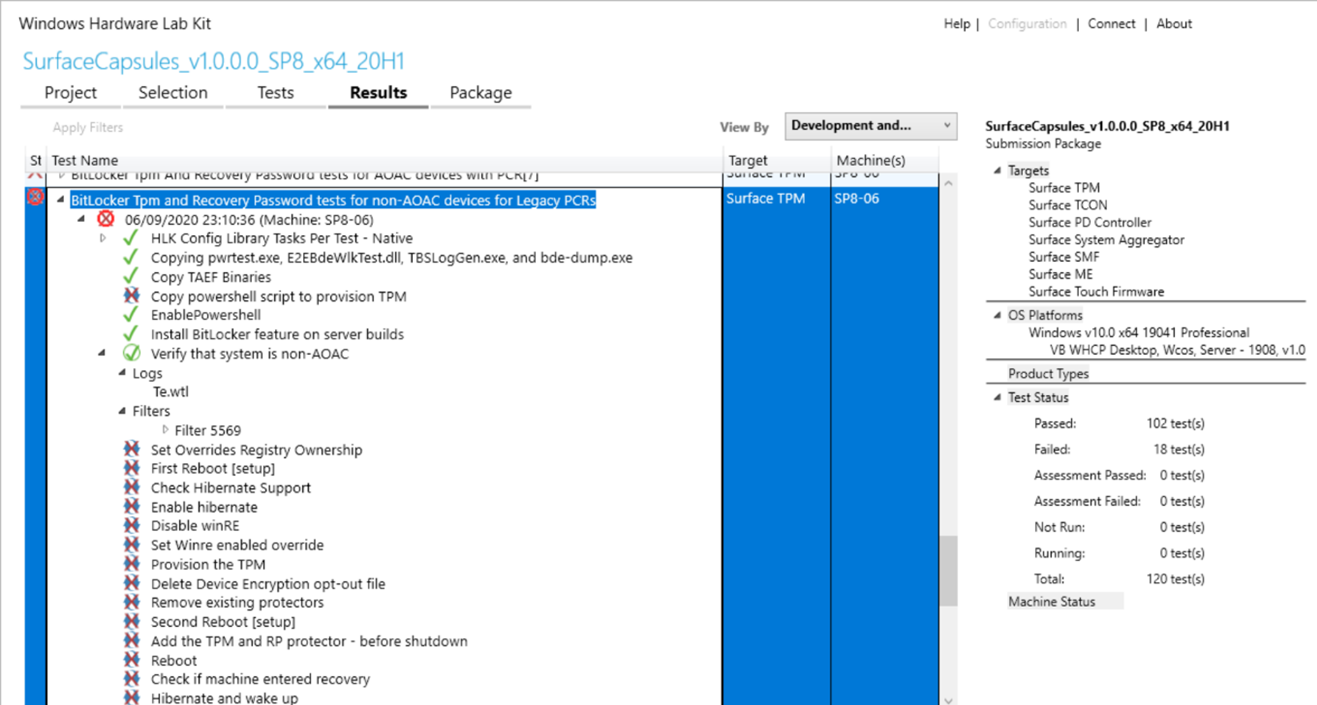

Interpretação incorreta dos resultados dos testes

Um teste HLK consiste em várias etapas de teste. Algumas etapas do teste podem falhar sem afetar o sucesso/fracasso do teste geral. Veja aqui mais informações sobre a interpretação da página de resultados. Se algumas etapas do teste falharam, mas o teste geral for aprovado (conforme indicado por uma marca de verificação verde ao lado do nome do teste), deve parar aqui. O teste foi executado com sucesso e não há mais nenhuma ação necessária da sua parte.

Etapas de triagem:

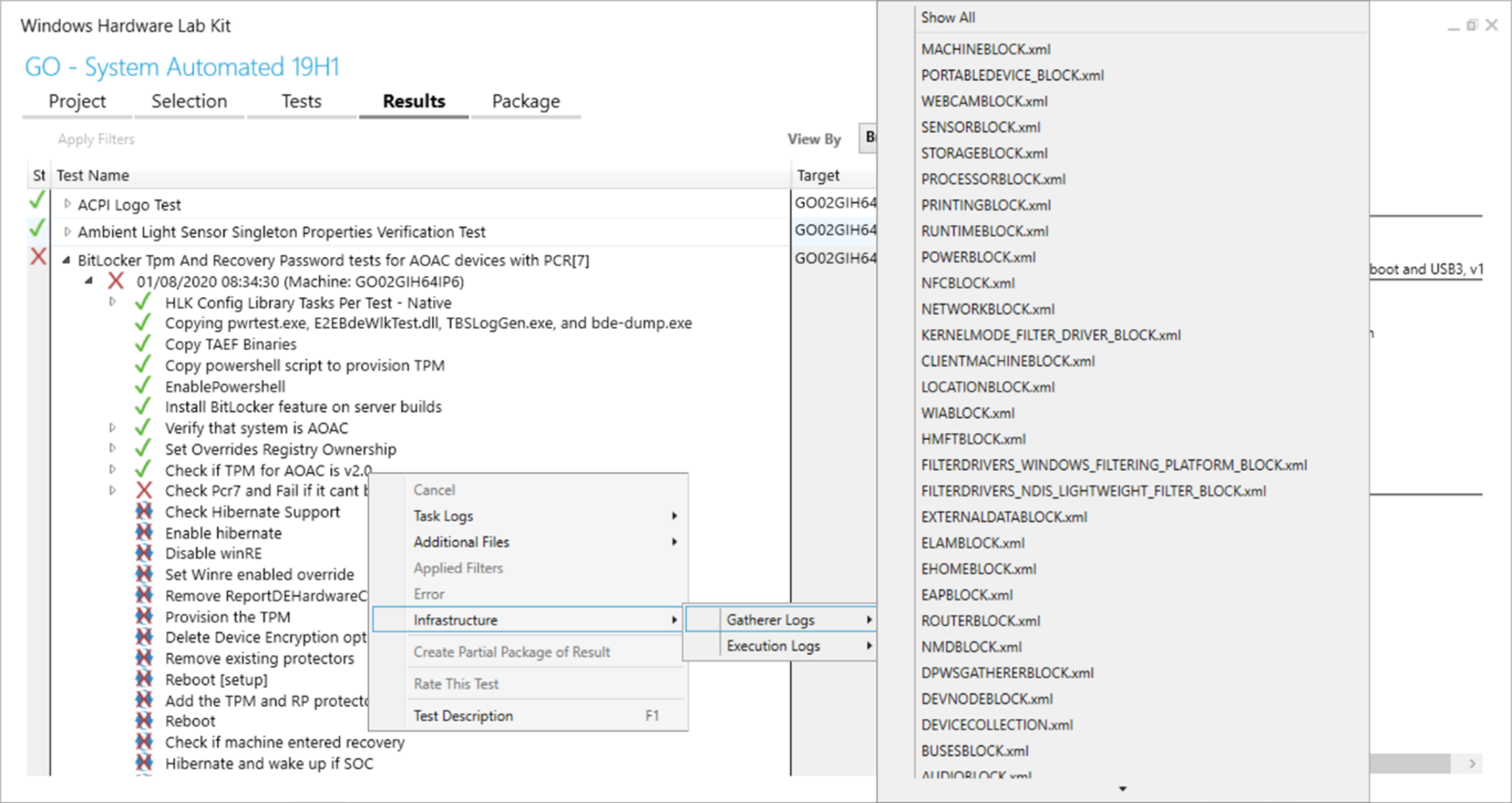

Confirme se você está executando o teste correto na máquina. Clique com o botão direito do mouse em qualquer etapa do teste com falha > logs do Infrastructure > Gatherer > procure dentro RUNTIMEBLOCK.xml o item IsAOAC. Se IsAOAC=true e você estiver executando um teste não-AOAC, desconsidere a falha e não execute esse teste na máquina. Se necessário, entre em contato com a equipa de Suporte da Microsoft para obter uma correção ao passar a lista de reprodução.

Determine se um filtro está sendo aplicado ao teste. O HLK pode sugerir automaticamente um filtro para um teste mapeado incorretamente. Um filtro é exibido como uma marca de seleção verde dentro de um círculo ao lado de um passo de teste. (Observe que alguns filtros podem mostrar que as etapas de teste subsequentes falharam ou foram canceladas.) Examine as informações estendidas sobre o filtro expandindo a etapa de teste com o ícone especial. Se o filtro disser para ignorar a falha do teste, pare aqui.

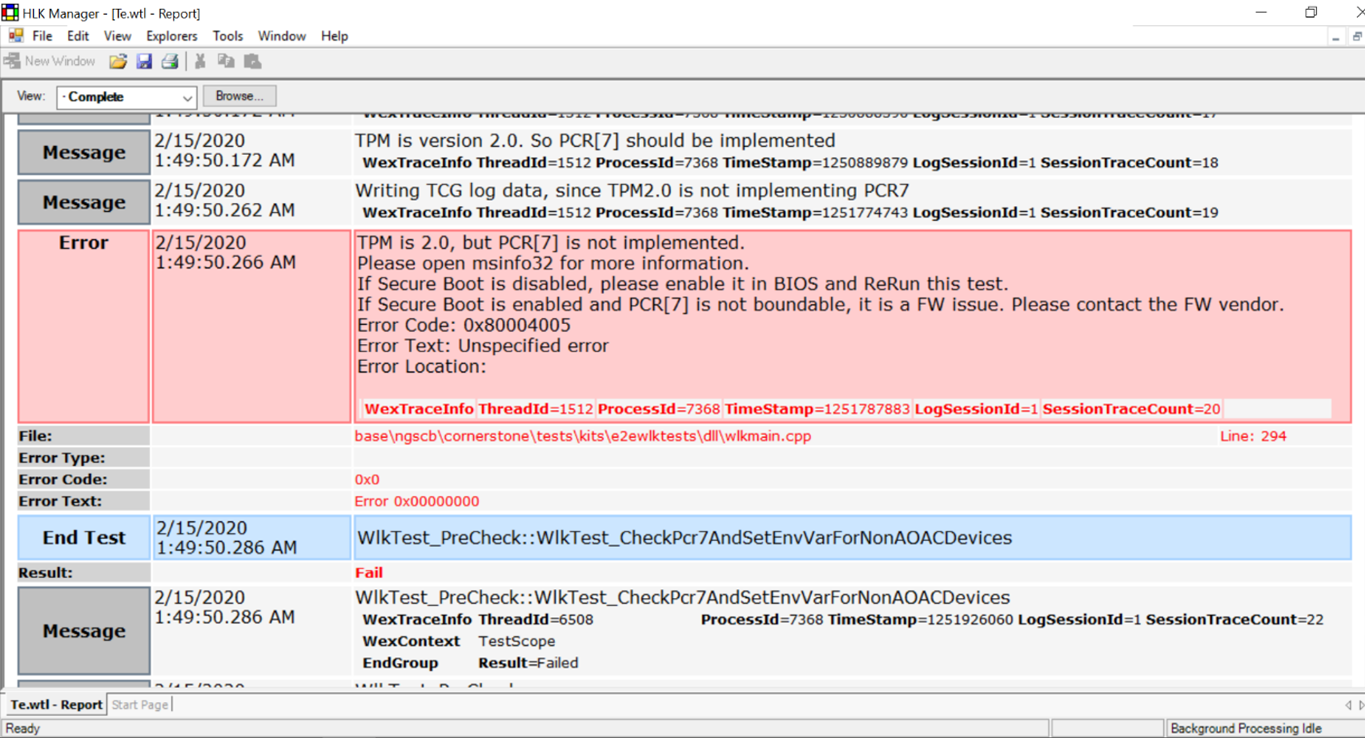

Problemas de PCR7

Um problema comum do BitLocker que é específico para os dois testes PCR7 é uma falha na ligação ao PCR7.

Etapas de triagem:

Localize a mensagem de erro nos logs HLK. Expanda a etapa de teste com falha e examine o log Te.wtl. (Você também pode acessar esse log clicando com o botão direito do mouse em uma etapa de teste > Logs de tarefas > Te.wtl) Continue a seguir os passos de triagem se vir este erro:

Execute msinfo32 como administrador e verifique o estado de inicialização segura/configuração PCR7. O teste deve ser executado com a Inicialização Segura ativada. Se a ligação PCR7 não for suportada, execute o teste HLK de Legacy PCR apropriado. Se a ligação PCR7 não for possível, continue seguindo as etapas de triagem.

Examine os logs de erro. Clique com o botão direito do rato na tarefa de teste > Ficheiros adicionais. Normalmente, o problema de ligação da PCR7 é resultado de medições incorretas na PCR7.

- Logs de eventos. O log deBitLocker-Management da Microsoft contém informações de erro valiosas sobre por que o PCR7 não pode ser usado. O teste HLK do BitLocker só deve ser executado em uma máquina com o BitLocker instalado. Os registos de eventos devem ser verificados na máquina que os gera.

- Logs de inicialização medidos. Estes também podem ser encontrados em C:\Windows\Logs\MeasuredBoot

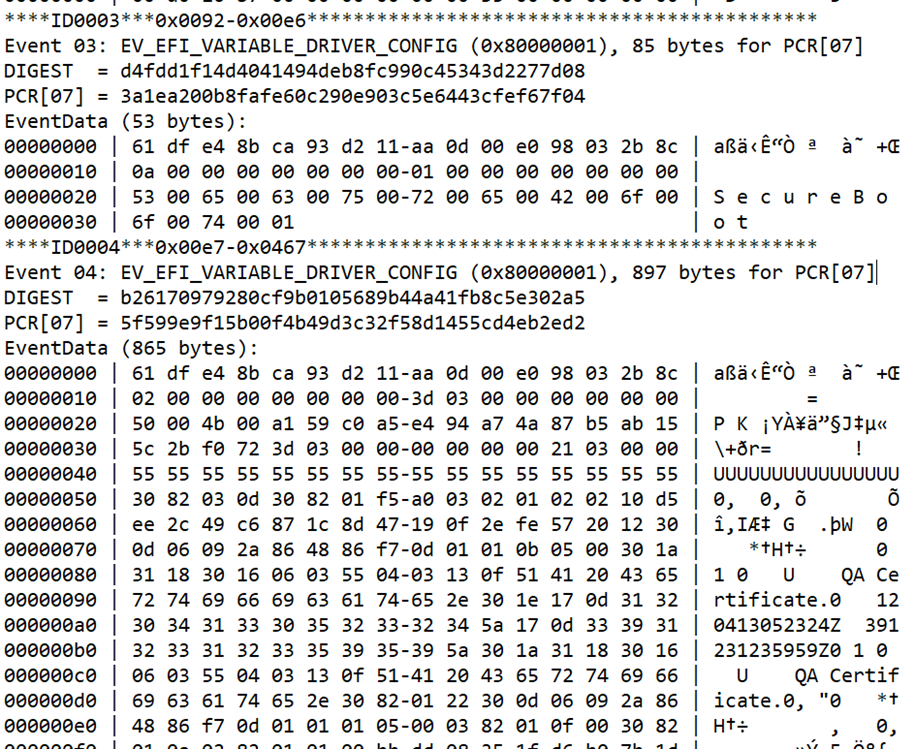

Analise o log de inicialização medido usando TBSLogGenerator.exe ou equivalente. No controlador HLK, TBSLogGenerator.exe é encontrado no diretório de testes HLK onde você instalou o HLK, por exemplo, C:\Program Files (x86)\Windows Kits\10\Hardware Lab Kit\Tests\amd64\nttest\BASETEST\ngscb\TBSLogGenerator.exe."

- TBSLogGenerator.exe -lf <caminho para o log de arranque medido>> OutputLog.txt

- Em OutputLog.txt, procure por "PCR[07]" e examine as medidas, listadas em ordem. A primeira medição deve ser mais ou menos assim:

O BitLocker espera certas medidas estáticas de confiança medidas estáticas de confiança na PCR7, e qualquer variação nessas medidas geralmente impede a ligação à PCR7. Os seguintes valores devem ser medidos (por ordem e sem medições estranhas) na PCR7:

- O conteúdo da variável SecureBoot

- O conteúdo da variável PK

- O conteúdo da variável KEK

- O conteúdo da variável EFI_IMAGE_SECURITY_DATABASE (DB)

- O conteúdo da variável EFI_IMAGE_SECURITY_DATABASE1 (DBX)

- (opcional, mas comum EV_SEPARATOR)

- Entradas do EFI_IMAGE_SECURITY_DATABASE que são usadas para validar controladores EFI ou aplicações de arranque EFI no caminho de inicialização. O BitLocker espera apenas uma entrada aqui.

Problemas comuns com o log de inicialização medido:

- Modo de depuração UEFI ativado

- Variáveis PK ou KEK ausentes: a medição PK/KEK não tem dados (por exemplo, 4 bytes de 0's)

- Signatário não confiável da autoridade de certificação UEFI

Alguns problemas de inicialização medidos, como a execução com o modo de depuração UEFI ativado, podem ser corrigidos pelo testador. Outros problemas podem exigir uma errata, caso em que você deve entrar em contato com a equipe de Suporte da Microsoft para obter orientação.

Aplicação de atualizações de firmware a dispositivos

Além de executar testes HLK, os OEMs precisam testar atualizações de firmware com o BitLocker ativado. Para evitar que os dispositivos iniciem a recuperação desnecessariamente, siga estas diretrizes para aplicar atualizações de firmware:

- Suspender o BitLocker (necessário para dispositivos vinculados ao PCR[07] somente se a atualização de firmware alterar a política de Inicialização Segura)

- Aplicar a atualização

- Reinicie o dispositivo

- Retomar o BitLocker

A atualização de firmware deve exigir que o dispositivo suspenda o Bitlocker apenas por um curto período de tempo, e o dispositivo deve reiniciar o mais rápido possível. O BitLocker pode ser suspenso programaticamente imediatamente antes de desligar usando o método DisableKeyProtectors no WMI (Instrumentação de Gerenciamento do Windows).