Configurar provedores de autenticação de terceiros como autenticação primária no AD FS 2019

As organizações estão enfrentando ataques que tentam forçar, comprometer ou bloquear contas de usuário enviando solicitações de autenticação baseadas em senha. Para ajudar a proteger as organizações contra o comprometimento, o AD FS introduziu recursos como bloqueio "inteligente" de extranet e bloqueio baseado em endereço IP.

No entanto, essas mitigações são reativas. Para fornecer uma maneira proativa de reduzir a gravidade desses ataques, o AD FS tem a capacidade de solicitar outros fatores antes de coletar a senha.

Por exemplo, o AD FS 2016 introduziu a autenticação multifator do Microsoft Entra como autenticação primária para que os códigos OTP do aplicativo Authenticator pudessem ser usados como o primeiro fator. A partir do AD FS 2019, você pode configurar provedores de autenticação externa como fatores de autenticação primários.

Há dois cenários principais que isso permite:

Cenário 1: proteger a senha

Proteja a entrada baseada em senha contra ataques e bloqueios de força bruta solicitando um fator externo adicional primeiro. Um prompt de senha só é visto quando a autenticação externa é concluída com êxito. Isso elimina uma maneira conveniente dos invasores tentarem comprometer ou desabilitar contas.

Esse cenário consiste em dois componentes:

- Solicitação de autenticação multifator do Microsoft Entra (disponível a partir do AD FS 2016) ou um fator de autenticação externa como autenticação primária

- Nome de usuário e senha como autenticação adicional no AD FS

Cenário 2: sem senha

Eliminar totalmente as senhas, mas concluir uma autenticação multifator forte usando métodos não baseados em senha no AD FS

- Autenticação multifator do Microsoft Entra com aplicativo Authenticator

- Windows 10 Hello para Empresas

- Autenticação de certificado

- Provedores de autenticação externos

Conceitos

Autenticação primária significa o método que o usuário é solicitado primeiro, antes de fatores adicionais. Anteriormente, os únicos métodos primários disponíveis no AD FS eram métodos internos para Active Directory ou autenticação multifator do Microsoft Entra ou outros repositórios de autenticação LDAP. Métodos externos podem ser configurados como autenticação "adicional", que ocorre após a autenticação primária ter sido concluída com êxito.

No AD FS 2019, a autenticação externa como funcionalidade primária significa que todos os provedores de autenticação externa registrados no farm do AD FS (usando Register-AdfsAuthenticationProvider) ficam disponíveis para autenticação primária e autenticação "adicional". Eles podem ser habilitados da mesma forma que os provedores internos, como Autenticação de Formulários e Autenticação de Certificado, para uso de intranet e/ou extranet.

Depois que um provedor externo é habilitado para extranet, intranet ou ambos, ele fica disponível para os usuários. Se mais de um método estiver habilitado, os usuários veem uma página de escolha e poderão escolher um método primário, assim como fazem para autenticação adicional.

Pré-requisitos

Antes de configurar provedores de autenticação externa como primários, verifique se você tem os pré-requisitos a seguir em vigor.

- O FBL (nível de comportamento do farm) do AD FS foi elevado para "4" (esse valor é convertido no AD FS 2019)

- Esse é o valor padrão do FBL para novos farms do AD FS 2019.

- Para farms do AD FS com base no Windows Server 2012 R2 ou 2016, o FBL pode ser gerado usando o commandlet do PowerShell Invoke-AdfsFarmBehaviorLevelRaise. Para obter mais informações sobre como atualizar um farm do AD FS, consulte o artigo de atualização do farm para farms do SQL ou do WID

- Você pode verificar o valor FBL usando o cmdlet Get-AdfsFarmInformation.

- O farm do AD FS 2019 está configurado para usar as novas páginas de usuário "paginadas" de 2019.

- Esse é o comportamento padrão para novos farms do AD FS 2019.

- Para farms do AD FS atualizados do Windows Server 2012 R2 ou 2016, os fluxos paginados são habilitados automaticamente quando a autenticação externa como primária (o recurso descrito neste documento) está habilitada, conforme descrito na próxima seção deste artigo.

Habilitar métodos de autenticação externa como primários

Depois de verificar os pré-requisitos, há duas maneiras de configurar provedores de autenticação adicionais do AD FS como primários: PowerShell ou console de gerenciamento do AD FS.

Usando o PowerShell

PS C:\> Set-AdfsGlobalAuthenticationPolicy -AllowAdditionalAuthenticationAsPrimary $true

O serviço do AD FS deve ser reiniciado depois de habilitar ou desabilitar a autenticação adicional como primária.

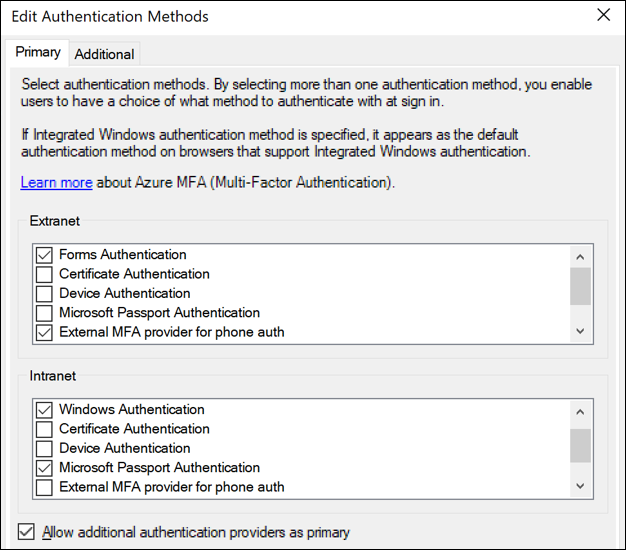

Uso do console de gerenciamento do AD FS

No console de Gerenciamento do AD FS, em Serviço ->Métodos de Autenticação, em Métodos de Autenticação Primária, selecione Editar

Marque a caixa de seleção Permitir provedores de autenticação adicionais como primários.

O serviço do AD FS deve ser reiniciado depois de habilitar ou desabilitar a autenticação adicional como primária.

Habilitar nome de usuário e senha como autenticação adicional

Para concluir o cenário de "proteger a senha", habilite o nome de usuário e a senha como autenticação adicional usando o PowerShell ou o console de Gerenciamento do AD FS. Exemplos são fornecidos para os dois métodos.

Habilitar nome de usuário e senha como autenticação adicional usando o PowerShell

PS C:\> $providers = (Get-AdfsGlobalAuthenticationPolicy).AdditionalAuthenticationProvider

PS C:\>$providers = $providers + "FormsAuthentication"

PS C:\>Set-AdfsGlobalAuthenticationPolicy -AdditionalAuthenticationProvider $providers

Habilitar nome de usuário e senha como autenticação adicional usando o console do Gerenciamento do AD FS

No console de Gerenciamento do AD FS, em Serviço ->Métodos de Autenticação, em Métodos de Autenticação Adicional, selecione Editar

Marque a caixa de seleção Autenticação de Formulários para habilitar o nome de usuário e a senha como autenticação adicional.