Включение сканирования без агента

Сканирование без агента в Microsoft Defender для облака повышает уровень безопасности компьютеров, подключенных к Defender для облака. Сканирование без агента включает ряд возможностей, включая сканирование инвентаризации программного обеспечения, уязвимостей, секретов и вредоносных программ.

- Сканирование без агента не требует установленных агентов или сетевых подключений и не влияет на производительность компьютера.

- Вы можете отключить или отключить проверку без агента, но вы не можете отключить отдельные возможности.

Если включить план 2 в Defender для серверов или план управления posture Management (CSPM) Defender Cloud Security, проверка без агента включена по умолчанию. При необходимости можно использовать инструкции, описанные в этой статье, чтобы включить проверку без агента вручную.

Необходимые компоненты

| Требование | Сведения |

|---|---|

| План | Чтобы использовать бессерверную проверку плана CSPM Защитника, необходимо включить план Defender для серверов 2 . Если включить проверку без агента в любом плане, параметр включен для обоих планов. |

| Сканирование вредоносных программ | Сканирование вредоносных программ доступно только в том случае, если включен план 2 Defender для серверов. Для сканирования вредоносных программ виртуальных машин узлов Kubernetes требуется план Defender для серверов 2 или план Defender для контейнеров. |

| Поддерживаемые компьютеры | Сканирование без агента доступно для виртуальных машин Azure, компьютеров AWS/GCP, подключенных к Defender для облака, а также для локальных компьютеров, подключенных как виртуальные машины с поддержкой Azure Arc. |

| Виртуальные машины Azure | Сканирование без агента доступно на стандартных виртуальных машинах Azure с помощью: — максимальный общий размер диска: 4 ТБ (сумма всех дисков) — максимально допустимое число дисков: 6 — масштабируемый набор виртуальных машин — Flex Поддержка дисков, которые: -Незашифрованные — Зашифрованные (управляемые диски с помощью шифрования служба хранилища Azure с ключами, управляемыми платформой (PMK)) — Зашифровано с помощью ключей, управляемых клиентом (предварительная версия). |

| AWS | Сканирование без агента доступно в EC2, экземплярах автомасштабирования и дисках, которые незашифрованы, зашифрованы (PMK) и зашифрованы (CMK). |

| GCP | Сканирование без агента доступно в вычислительных экземплярах, группах экземпляров (управляемых и неуправляемых), с ключами шифрования, управляемыми Google, и ключом шифрования, управляемым клиентом (CMEK) |

| Узлы Kubernetes | Доступна бессерверная проверка уязвимостей и вредоносных программ на виртуальных машинах узла Kubernetes. Для оценки уязвимостей требуется план Defender для серверов 2 или план Defender для контейнеров или план управления облачными службами безопасности Defender (CSPM). Для сканирования вредоносных программ требуется план 2 или Defender для контейнеров Defender для серверов. |

| Разрешения | Просмотрите разрешения, используемые Defender для облака для сканирования без агента. |

Включение проверки без агента в Azure

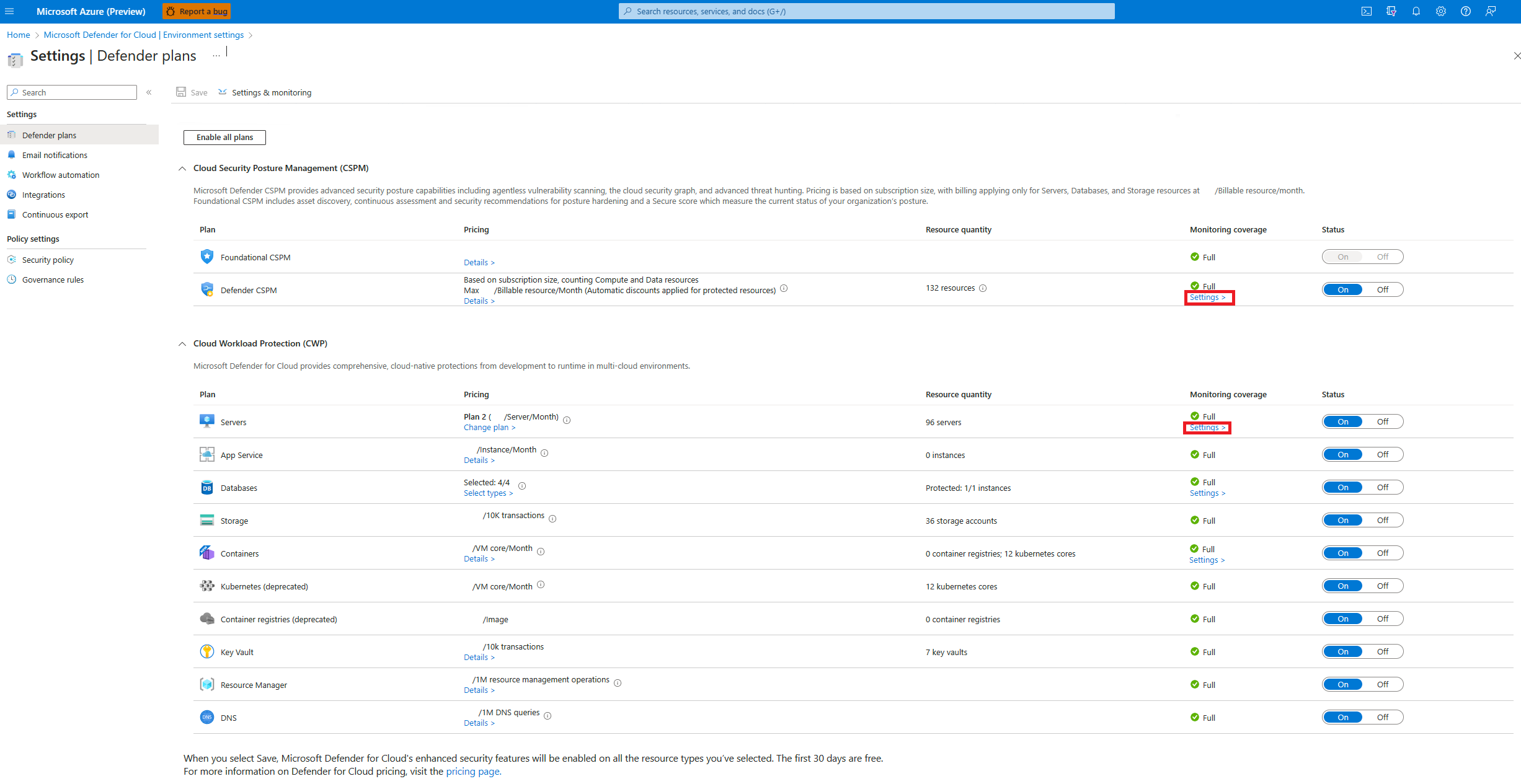

В Defender для облака откройте параметры среды.

Выберите соответствующую подписку.

Для плана CSPM Defender или Defender для серверов плана 2 выберите "Параметры".

В параметрах и мониторинге включите проверку без агента для компьютеров.

Выберите Сохранить.

Включение для виртуальных машин Azure с зашифрованными дисками CMK (предварительная версия)

Для сканирования виртуальных машин Azure без агента с зашифрованными дисками CMK необходимо предоставить Defender для облака дополнительные разрешения в Key Vault, используемых для шифрования CMK для виртуальных машин, для создания безопасной копии дисков.

Чтобы вручную назначить разрешения в Key Vault, сделайте следующее:

- Хранилища ключей с разрешениями без RBAC: назначьте "поставщик ресурсов сканера Microsoft Defender для облака серверов" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) эти разрешения: Key Get, Key Wrap, Key Unwrap. - Хранилища ключей с помощью разрешений RBAC: назначьте "поставщик ресурсов проверки Microsoft Defender для облака серверов" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) встроенной роли пользователя шифрования шифрования службы шифрования key Vault.

- Хранилища ключей с разрешениями без RBAC: назначьте "поставщик ресурсов сканера Microsoft Defender для облака серверов" (

Чтобы назначить эти разрешения в масштабе для нескольких хранилищ ключей, используйте этот сценарий.

Включение проверки без агента в AWS

В Defender для облака откройте параметры среды.

Выберите соответствующую учетную запись.

Для плана управления posture в Defender Cloud Security (CSPM) или Defender для серверов P2 выберите параметры.

При включении проверки без агента в любом плане параметр применяется к обоим планам.

В области параметров включите проверку без агента для компьютеров.

Нажмите кнопку "Сохранить" и "Далее": настройка доступа.

Скачайте шаблон CloudFormation.

С помощью скачанного шаблона CloudFormation создайте стек в AWS, как описано на экране. Если вы подключены к учетной записи управления, необходимо запустить шаблон CloudFormation как Stack, так и stackSet. Соединители будут созданы для учетных записей участников в течение 24 часов после подключения.

Нажмите кнопку Next: Review and generate (Далее: проверка и создание).

Выберите Обновить.

После включения проверки без агента данные инвентаризации программного обеспечения и уязвимостей обновляются автоматически в Defender для облака.

Включение проверки без агента в GCP

В Defender для облака выберите параметры среды.

Выберите соответствующий проект или организацию.

Для плана управления posture в Defender Cloud Security (CSPM) или Defender для серверов P2 выберите параметры.

Переключение проверки без агента на вкл.

Нажмите кнопку "Сохранить" и "Далее": настройка доступа.

Скопируйте скрипт подключения.

Запустите скрипт подключения в области организации или проекта GCP (портал GCP или gcloud CLI).

Нажмите кнопку Next: Review and generate (Далее: проверка и создание).

Выберите Обновить.

Связанный контент

Дополнительные сведения:

Сканирование без агента.