Развертывание и настройка сертификатов ЦС предприятия для Брандмауэра Azure

Брандмауэр Azure уровня "Премиум" включает функцию проверки TLS, для работы которой требуется цепочка аутентификации сертификата. При развертывании в рабочей среде для создания сертификатов, используемых с Брандмауэром Azure уровня "Премиум", следует использовать PKI предприятия. Эта статья поможет вам создать промежуточный сертификат ЦС для Брандмауэра Azure уровня "Премиум" и управлять им.

Дополнительные сведения о сертификатах, используемых в Брандмауэре Azure уровня "Премиум", см. в разделе Сертификат Брандмауэра Azure уровня "Премиум".

Необходимые компоненты

Если у вас нет подписки Azure, создайте бесплатную учетную запись, прежде чем приступить к работе.

Чтобы использовать ЦС предприятия для создания сертификата, который будет применяться с Брандмауэром Azure уровня "Премиум", потребуются следующие ресурсы:

- лес Active Directory;

- корневой ЦС служб сертификации Active Directory с поддержкой веб-регистрации;

- Брандмауэр Azure уровня "Премиум" с политикой Брандмауэра уровня "Премиум";

- Azure Key Vault

- управляемое удостоверение с разрешениями на чтение сертификатов и секретов, определенных в политике доступа Key Vault.

Создание шаблона подчиненного сертификата

Запустите

certtmpl.msc, чтобы открыть консоль шаблона сертификата.Найдите шаблон подчиненного центра сертификации в консоли.

Щелкните правой кнопкой мыши шаблон подчиненного центра сертификации и выберите "Дублировать шаблон".

В окне "Свойства нового шаблона" перейдите на вкладку "Совместимость" и задайте соответствующие параметры совместимости или оставьте их по умолчанию.

Перейдите на вкладку "Общие ", задайте отображаемое имя шаблона (например,

My Subordinate CA) и настройте срок действия при необходимости. При необходимости установите флажок "Опубликовать сертификат" в Active Directory .На вкладке "Параметры" убедитесь, что необходимые пользователи и группы имеют разрешения на чтение и

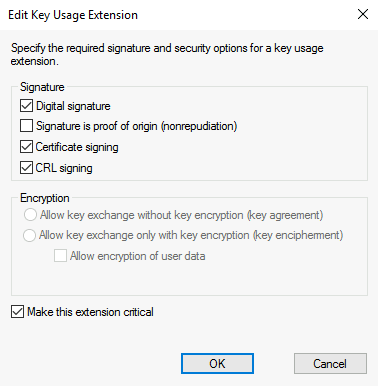

enrollразрешения.Перейдите на вкладку "Расширения" , выберите "Использование ключа" и нажмите кнопку "Изменить".

- Убедитесь, что выбраны флажки цифровой подписи, подписи сертификатов и подписи CRL.

- Установите флажок "Сделать это расширение критически важным" и нажмите кнопку "ОК".

Нажмите кнопку "ОК" , чтобы сохранить новый шаблон сертификата.

Убедитесь, что новый шаблон включен, чтобы его можно было использовать для выдачи сертификатов.

Запрос и экспорт сертификата

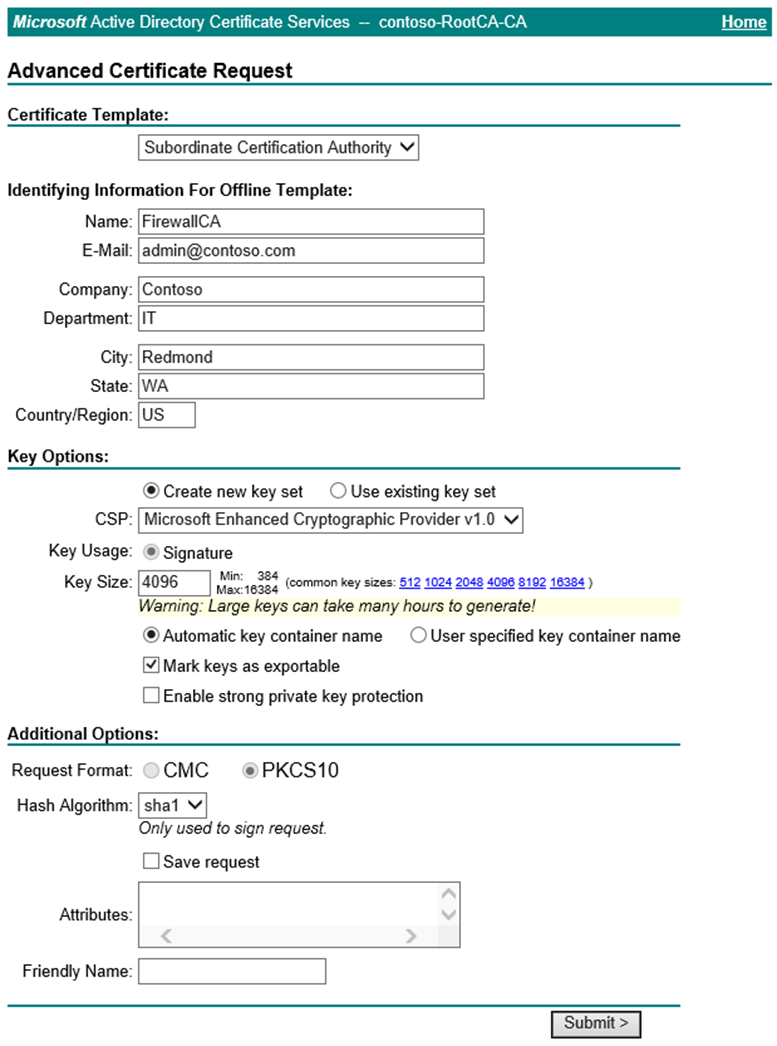

- Откройте сайт веб-регистрации в корневом ЦС, как правило,

https://<servername>/certsrvи выберите Запросить сертификат. - Выберите Расширенный запрос сертификата.

- Выберите Создать и отправить запрос в этот ЦС.

- Заполните форму с помощью шаблона подчиненного центра сертификации, созданного в предыдущем разделе.

- Отправьте запрос и установите сертификат.

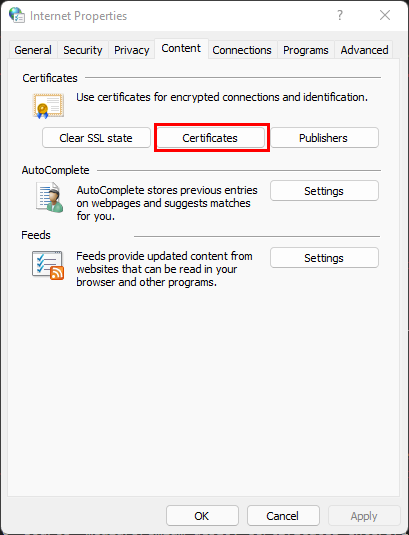

- Если запрос отправляется из Windows Server с помощью веб-браузера Internet Explorer, откройте Свойства обозревателя.

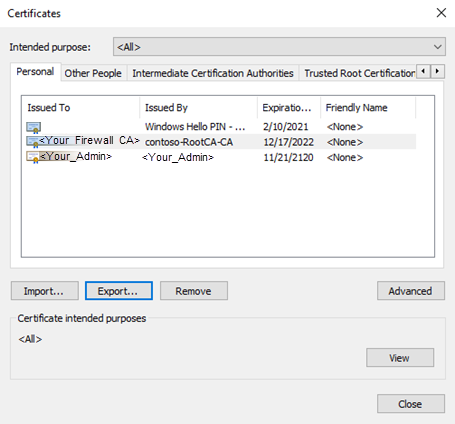

- Перейдите на вкладку Содержимое и выберите Сертификаты.

- Выберите только что выданный сертификат, а затем выберите Экспорт.

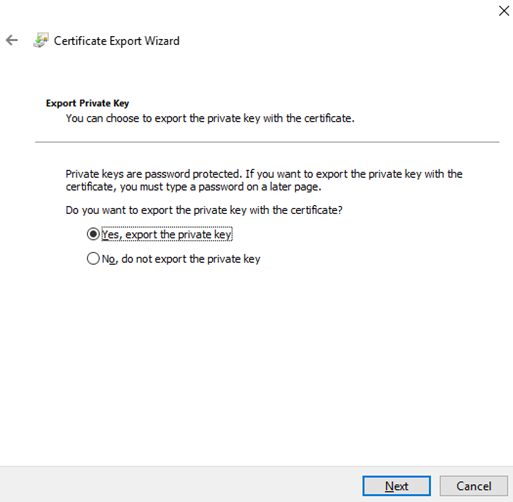

- Нажмите кнопку Далее, чтобы запустить мастер. Выберите Да, экспортировать закрытый ключ, а затем нажмите кнопку Далее.

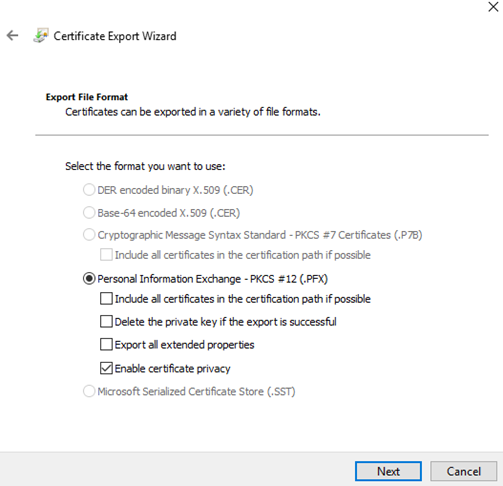

- По умолчанию выбран формат файла PFX. Снимите флажок с пункта Включить по возможности все сертификаты в путь сертификации. Если вы экспортируете всю цепочку сертификатов, процесс импорта в Брандмауэр Azure завершится с ошибкой.

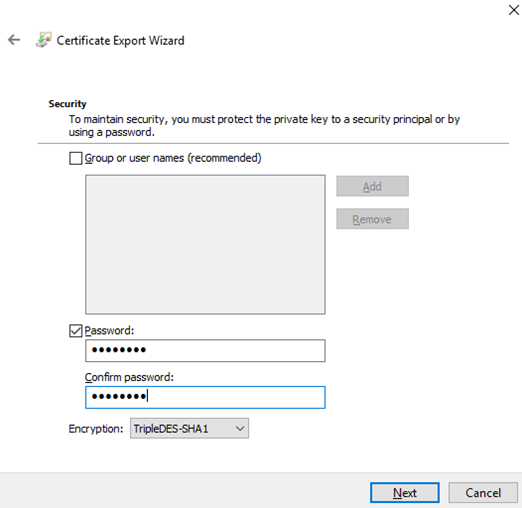

- Назначьте и подтвердите пароль для защиты ключа, а затем нажмите кнопку Далее.

- Введите имя файла и выберите расположение для экспорта, а затем нажмите кнопку Далее.

- Нажмите кнопку Готово и переместите экспортированный сертификат в безопасное расположение.

Добавление сертификата в политику брандмауэра

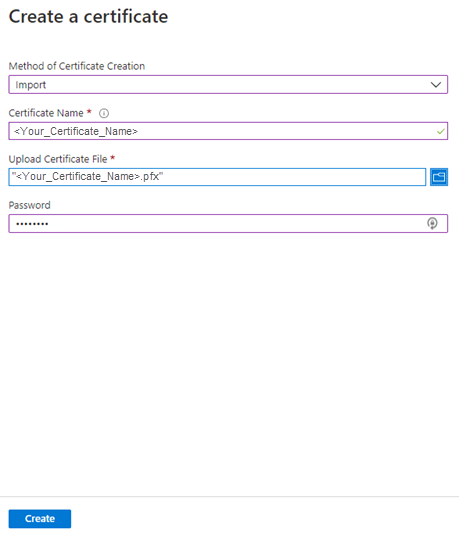

- В портале Azure перейдите на страницу сертификатов в хранилище Key Vault и выберите Создать/импортировать.

- В качестве метода создания выберите Импортировать, укажите имя сертификата, выберите экспортированный файл формата PFX, введите пароль и нажмите кнопку Создать.

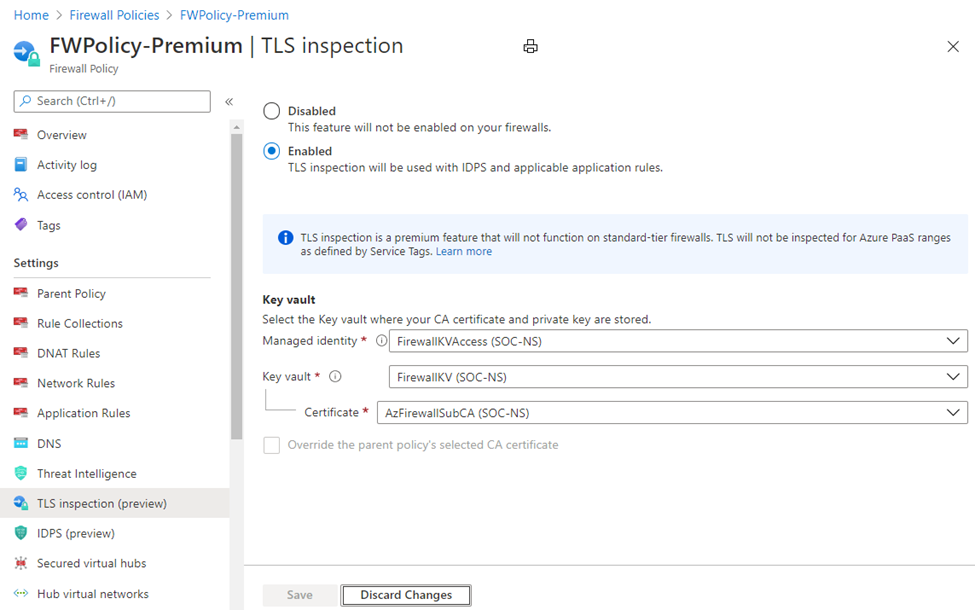

- Перейдите на страницу Проверка TLS политики Брандмауэра и выберите управляемое удостоверение, Key Vault и сертификат.

- Выберите Сохранить.

Проверка TLS

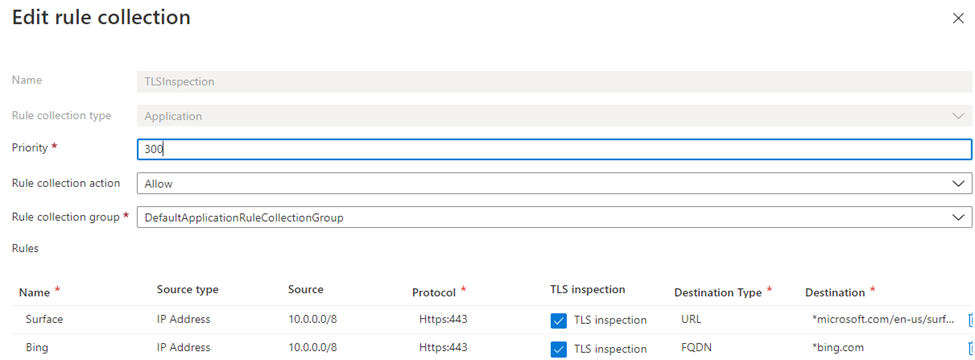

- Создайте правило приложения с помощью проверки TLS по URL-адресу назначения или полному доменному имени на ваш выбор. Например:

*bing.com.

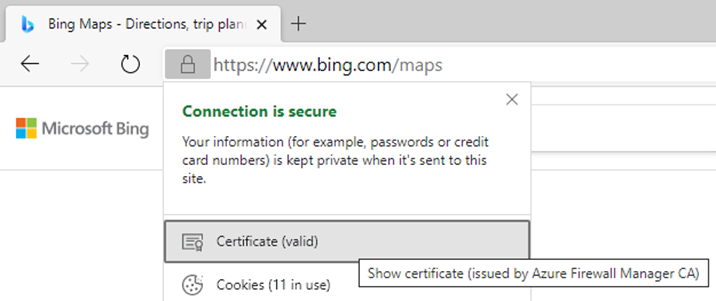

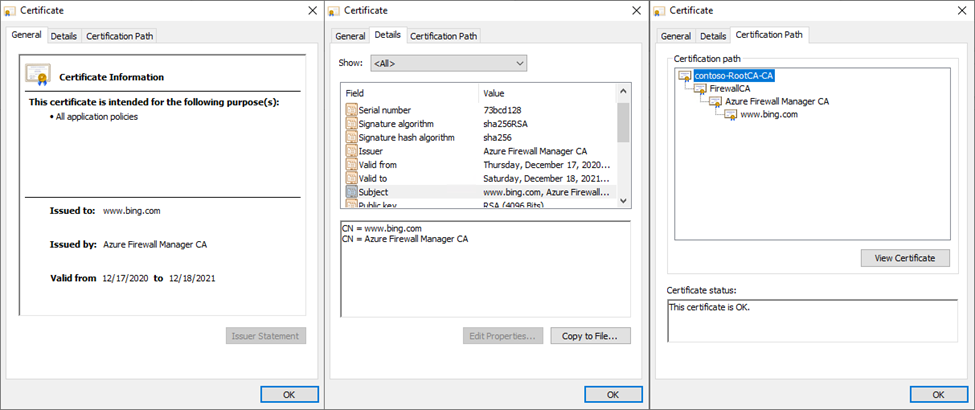

- С компьютера, присоединенного к домену, в пределах исходного диапазона правила перейдите к назначению и нажмите на символ замка рядом с адресной строкой в браузере. Сертификат должен показывать, что он был выдан ЦС предприятия, а не общедоступным ЦС.

- Просмотрите сертификат, чтобы узнать дополнительные сведения, включая путь к сертификату.

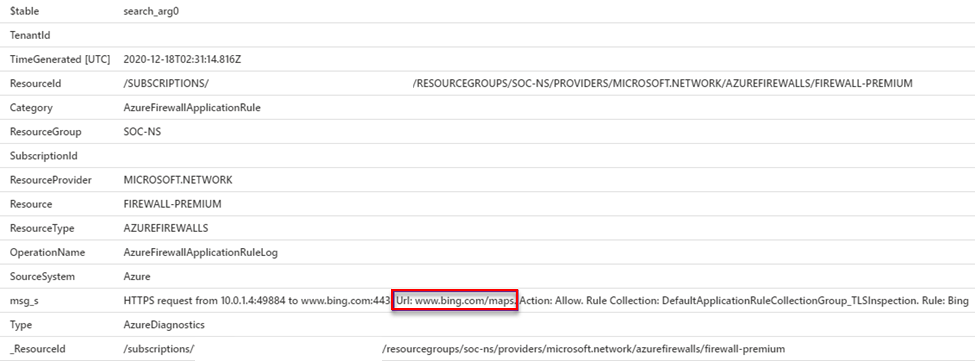

- В Log Analytics выполните следующий KQL-запрос, чтобы вернуть все запросы, которые подвергались проверке TLS:

В результате показан полный URL-адрес проверенного трафика:AzureDiagnostics | where ResourceType == "AZUREFIREWALLS" | where Category == "AzureFirewallApplicationRule" | where msg_s contains "Url:" | sort by TimeGenerated desc