Фильтрация и запрос действий Defender for Cloud Apps

В этой статье содержатся описания и инструкции по фильтрам действий и запросам Defender for Cloud Apps.

Фильтры действий

Ниже приведен список фильтров действий, которые можно применить. Большинство фильтров поддерживают несколько значений, а не предоставляют мощный инструмент для создания политик.

Идентификатор действия — поиск только определенных действий по их идентификатору. Этот фильтр полезен при подключении Microsoft Defender for Cloud Apps к SIEM (с помощью агента SIEM) и последующем изучении оповещений на портале Defender for Cloud Apps.

Объекты действия — поиск объектов, для которые выполнялось действие. Этот фильтр применяется к файлам, папкам, пользователям или объектам приложений.

Идентификатор объекта действия — идентификатор объекта (файл, папка, пользователь или идентификатор приложения).

Item — позволяет выполнять поиск по имени или идентификатору любого объекта действия (например, имена пользователей, файлы, параметры, сайты). Для фильтра Элемент объекта Действия можно указать, следует ли фильтровать элементы , содержащие,равные или начиная с определенного элемента.

Тип действия — поиск более конкретного действия, выполняемого в приложении.

Тип действия — поиск действия приложения.

Примечание.

Приложения добавляются в фильтр только в том случае, если для этого приложения есть активность.

Административное действие — поиск только административных действий.

Примечание.

Defender for Cloud Apps не может пометить действия администрирования Google Cloud Platform (GCP) как административные действия.

Идентификатор оповещения — поиск по идентификатору оповещения.

Приложение — поиск только действий в определенных приложениях.

Примененное действие. Поиск по примененным действиям управления: Заблокировано, Обход прокси-сервера, Расшифровка, Зашифровано, Шифрование завершилось сбоем, Нет действия.

Date — дата, когда произошло действие. Фильтр поддерживает даты до и после и диапазон дат.

Тег устройства— поиск по Intune совместимой, Microsoft Entra гибридному присоединению или допустимому сертификату клиента.

Тип устройства — поиск только действий, выполненных с использованием определенного типа устройства. Например, выполните поиск по всем действиям на мобильных устройствах, компьютерах или планшетах.

Файлы и папки— поиск файлов и папок, в которые выполнялось действие.

- Идентификатор файла — позволяет выполнять поиск по идентификатору файла, с которым выполнялось действие.

- Имя — фильтры по имени файлов или папок. Вы можете выбрать, заканчивается ли имя на, равно или начинается с значения поиска.

- Определенные файлы или папки. Вы можете включать или исключать определенные файлы или папки. Список можно отфильтровать по приложению, владельцу или частичному имени файлапри выборе файлов или папок.

IP-адрес — необработанный IP-адрес, категория или тег, с которого было выполнено действие.

- Необработанный IP-адрес. Позволяет искать действия, выполненные с необработанными IP-адресами. Необработанные IP-адреса могут равняться, не равняться, начинаться с или не начинаться с определенной последовательности.

- Ip-категория — категория IP-адреса, с которого выполнялось действие, например все действия из диапазона административных IP-адресов. Категории должны быть настроены для включения соответствующих IP-адресов. Некоторые IP-адреса могут быть классифицированы по умолчанию. Например, существуют IP-адреса, которые считаются источниками аналитики угроз Майкрософт, будут классифицированы как рискованные. Сведения о настройке категорий IP-адресов см. в статье Организация данных в соответствии с вашими потребностями.

- IP-тег — тег IP-адреса, с которого выполнялось действие, например все действия с IP-адресов анонимного прокси-сервера. Defender for Cloud Apps создает набор встроенных IP-тегов, которые невозможно настроить. Кроме того, можно настроить теги IP-адресов. Дополнительные сведения о настройке тегов IP-адресов см. в разделе Упорядочение данных в соответствии с вашими потребностями.

Встроенные теги IP-адресов включают следующие:

- Приложения Майкрософт (14 из них)

- Анонимный прокси-сервер

- Botnet (вы увидите, что действие было выполнено ботнетом со ссылкой для получения дополнительных сведений о конкретной сети).

- IP-адрес сканирования Darknet

- Сервер вредоносных программ C&C

- Анализатор удаленного подключения

- Поставщики услуг спутниковой связи

- Интеллектуальный прокси-сервер и прокси-сервер доступа (не используются специально)

- Узлы выхода tor

- Zscaler

Олицетворенные действия— поиск только действий, выполненных от имени другого пользователя.

Экземпляр — экземпляр приложения, в котором действие выполнялось или не выполнялось.

Расположение — страна или регион, из которых было выполнено действие.

Совпадающая политика — поиск действий, соответствующих определенной политике, заданной на портале.

Зарегистрированный поставщик услуг Интернета — поставщик услуг Интернета, из которого было выполнено действие.

Источник — поиск по источнику, из которого было обнаружено действие. Источником может быть любой из следующих:

- Соединитель приложений — журналы, поступающие непосредственно из соединителя API приложения.

- Анализ соединителя приложений — Defender for Cloud Apps обогащения на основе информации, проверенной соединителем API.

Пользователь — пользователь, выполнивший действие, которое можно отфильтровать по домену, группе, имени или организации. Чтобы отфильтровать действия без конкретного пользователя, можно использовать оператор is not set.

- Домен пользователя — поиск определенного домена пользователя.

- Организация пользователей — подразделение пользователя, выполнившего действие, например все действия, выполняемые EMEA_marketing пользователями. Это относится только к подключенным экземплярам Google Workspace, использующим подразделения.

- Группа пользователей — определенные группы пользователей, которые можно импортировать из подключенных приложений, например администраторы Microsoft 365.

- Имя пользователя — поиск определенного имени пользователя. Чтобы просмотреть список пользователей в определенной группе пользователей, на панели действий выберите имя группы пользователей. Щелкнув, вы перейдете на страницу Учетные записи, на которой перечислены все пользователи в группе. Оттуда вы можете детализировать сведения об учетных записях конкретных пользователей в группе.

- Фильтры группы пользователей и имени пользователя можно дополнительно отфильтровать с помощью фильтра Как и выбора роли пользователя, которая может быть любой из следующих:

- Только объект Activity — это означает, что выбранный пользователь или группа пользователей не выполнили соответствующее действие; они были объектом действия.

- Только субъект . Это означает, что пользователь или группа пользователей выполнили действие.

- Любая роль. Это означает, что пользователь или группа пользователей участвовали в действии либо в качестве лица, выполнившего действие, либо в качестве объекта действия.

Агент пользователя — агент пользователя из с выполненным действием.

Тег агента пользователя — встроенный тег агента пользователя, например все действия из устаревших операционных систем или устаревших браузеров.

Запросы действий

Чтобы упростить исследование, теперь можно создавать пользовательские запросы и сохранять их для последующего использования.

- На странице Журнал действий используйте фильтры, как описано выше, чтобы детализировать приложения при необходимости.

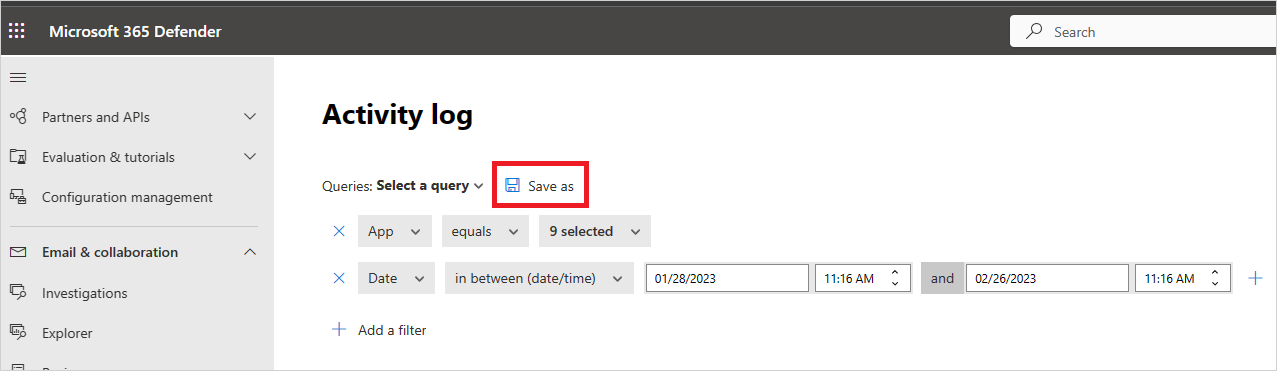

Завершив создание запроса, нажмите кнопку Сохранить как .

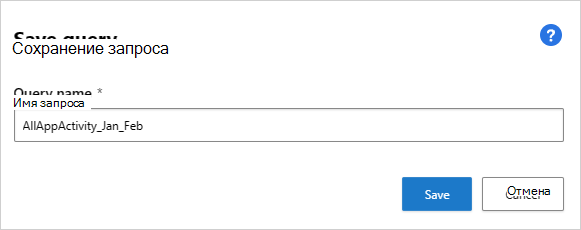

Во всплывающем окне Сохранить запрос присвойте запросу имя.

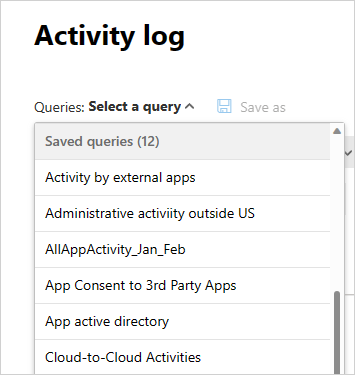

Чтобы снова использовать этот запрос в будущем, в разделе Запросы прокрутите вниз до пункта Сохраненные запросы и выберите свой запрос.

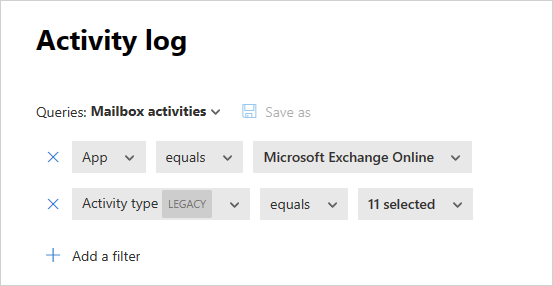

Defender for Cloud Apps также предоставляет рекомендуемые запросы. Предлагаемые запросы предоставляют рекомендуемые способы исследования, которые фильтруют действия. Эти запросы можно изменить и сохранить как пользовательские запросы. Ниже приведены необязательные рекомендуемые запросы.

Администратор действия — фильтрует все ваши действия, чтобы отобразить только те действия, в которых участвуют администраторы.

Действия скачивания— фильтрует все действия, чтобы отобразить только те действия, которые были скачиванием, включая скачивание списка пользователей в виде файла .csv, скачивание общего содержимого и скачивание папки.

Сбой входа — фильтрует все действия, чтобы отобразить только неудачные входы и неудачные входы через единый вход.

Действия с файлами и папками — фильтрует все действия, чтобы отобразить только те, которые связаны с файлами и папками. Фильтр включает в себя отправку, скачивание и доступ к папкам, а также создание, удаление, отправку, скачивание, карантин, доступ к файлам и передачу содержимого.

Действия олицетворения — фильтрует все действия, чтобы отобразить только действия олицетворения.

Запросы на изменение и сброс пароля— фильтрует все действия, чтобы отобразить только те действия, которые включают сброс пароля, изменение пароля и принудительное изменение пароля при следующем входе пользователя.

Действия совместного доступа. Фильтрует все действия, чтобы отобразить только те действия, которые связаны с общим доступом к папкам и файлам, включая создание корпоративной ссылки, создание анонимной ссылки и предоставление разрешений на чтение и запись.

Успешный вход. Фильтрует все действия, чтобы отобразить только те действия, которые включают успешные входы, включая олицетворения действий, олицетворения входа, единого входа и входа с нового устройства.

Кроме того, предлагаемые запросы можно использовать в качестве отправной точки для нового запроса. Сначала выберите один из предлагаемых запросов. Затем внесите необходимые изменения и нажмите кнопку Сохранить как , чтобы создать новый сохраненный запрос.

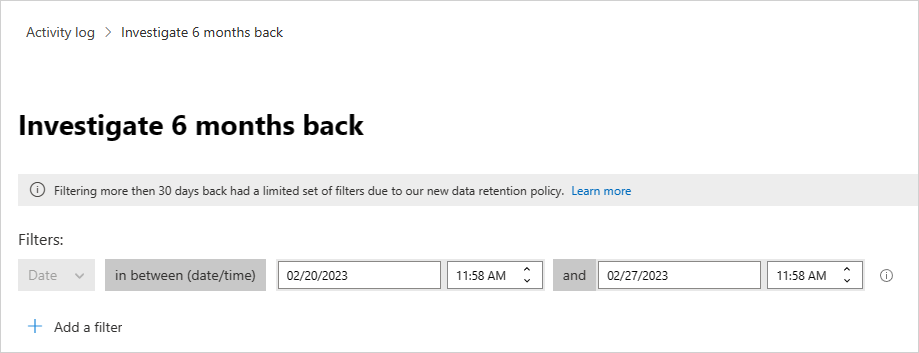

Запрос действий шесть месяцев назад

Чтобы исследовать действия старше 30 дней, перейдите к журналу действий и выберите Исследовать 6 месяцев назад в правом верхнем углу экрана:

Оттуда вы можете определить фильтры, как это обычно делается в журнале действий, со следующими отличиями:

Фильтр даты является обязательным и ограничен одной неделей. Это означает, что, хотя вы можете запрашивать действия на срок до шести месяцев назад, вы можете сделать это только в течение одной недели за раз.

Запросы более чем на 30 дней назад поддерживаются только для следующих полей:

- Идентификатор действия

- Тип действия

- Тип действия

- Приложение

- IP-адрес.

- Расположение.

- Имя пользователя

Например:

Экспорт действий шесть месяцев назад (предварительная версия)

Вы можете экспортировать все действия до шести месяцев, нажав кнопку Экспорт в левом верхнем углу.

При экспорте данных можно выбрать диапазон дат до шести месяцев и исключить частные действия.

Экспортируемый файл ограничен 100 000 записями и будет иметь формат CSV.

Файл результата будет доступен в экспортированных отчетах. Пользователи могут перейти в раздел Отчеты —> облачные приложения на портале Microsoft 365 Defender, чтобы просмотреть состояние процесса экспорта и получить доступ к прошлым экспортам.

Отчеты, включающие частные действия, будут помечены значком глаза на странице отчетов.

![]()