Исследование инцидентов на портале Microsoft Defender

Портал Microsoft Defender представляет связанные оповещения, ресурсы, расследования и доказательства из всех ваших активов в инцидент, чтобы дать вам полное представление обо всем спектре атаки.

В инциденте вы анализируете оповещения, понимаете, что они означают, и собираете доказательства, чтобы можно было разработать эффективный план исправления.

Первоначальное исследование

Прежде чем углубляться в детали, ознакомьтесь со свойствами и всей историей атаки инцидента.

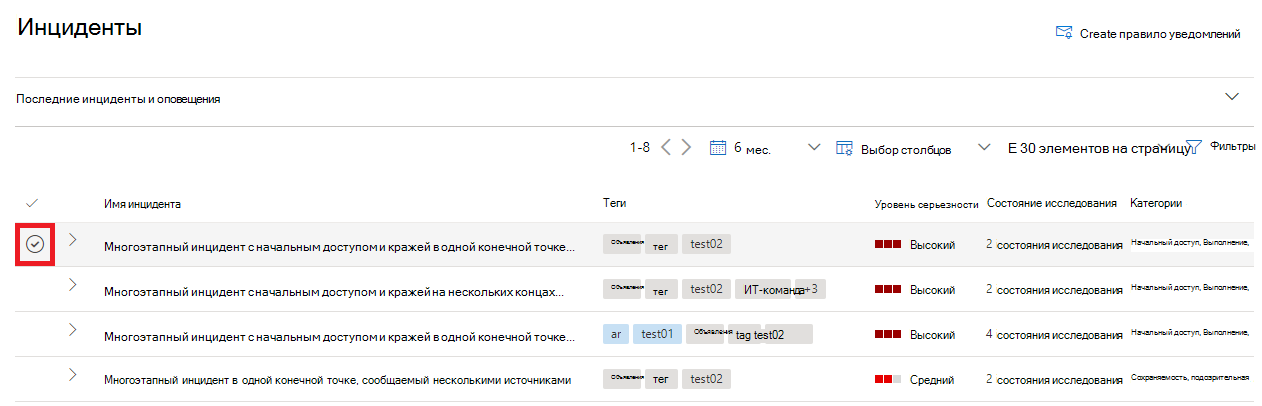

Для начала выберите инцидент из столбца проверка пометки. Ниже приведен пример.

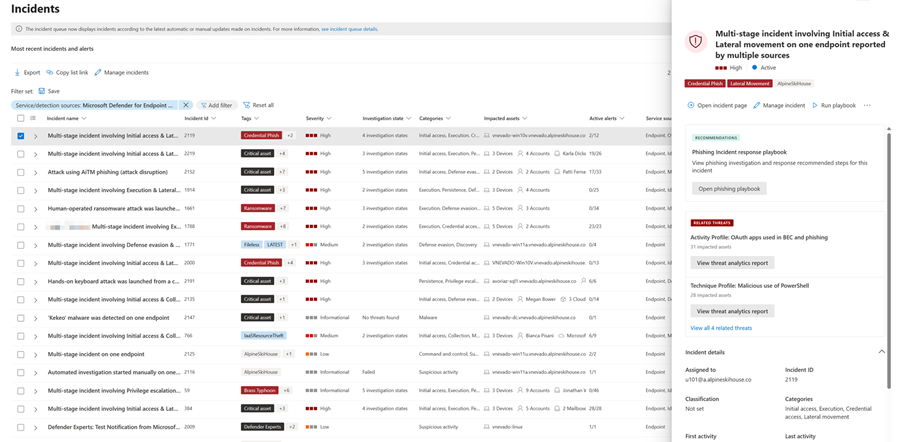

При этом откроется панель сводки с ключевыми сведениями об инциденте, такими как сведения об инциденте, рекомендуемые действия и связанные угрозы. Ниже приведен пример.

Здесь можно выбрать Открыть страницу инцидента. Откроется страница main инцидента, где вы найдете полную информацию об атаках и вкладки для оповещений, устройств, пользователей, расследований и доказательств. Вы также можете открыть страницу main инцидента, выбрав имя инцидента в очереди инцидентов.

Примечание.

Пользователи с подготовленным доступом к Microsoft Security Copilot увидят панель Copilot в правой части экрана при открытии инцидента. Copilot предоставляет аналитические сведения и рекомендации в режиме реального времени, которые помогут вам исследовать инциденты и реагировать на них. Дополнительные сведения см. в разделе Microsoft Copilot в Microsoft Defender.

История атаки

Истории атак помогают быстро просматривать, исследовать и устранять атаки, просматривая полную историю атаки на той же вкладке. Он также позволяет просматривать сведения о сущности и выполнять действия по исправлению, такие как удаление файла или изоляция устройства без потери контекста.

История атаки кратко описана в следующем видео.

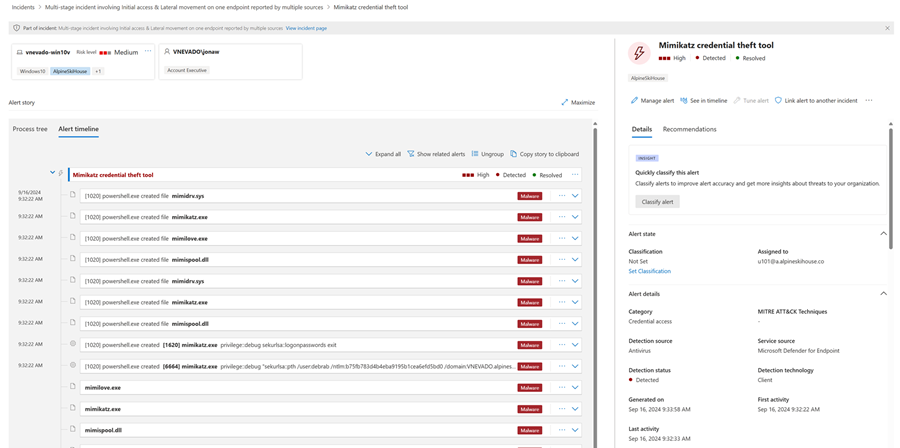

В истории атаки можно найти страницу оповещений и график инцидентов.

Страница оповещения об инциденте содержит следующие разделы:

История оповещений, которая включает в себя:

- Что случилось

- Выполняемые действия

- Связанные события

Свойства оповещений в правой области (состояние, сведения, описание и т. д.)

Обратите внимание, что не каждое оповещение будет содержать все перечисленные подразделы в разделе "История оповещения ".

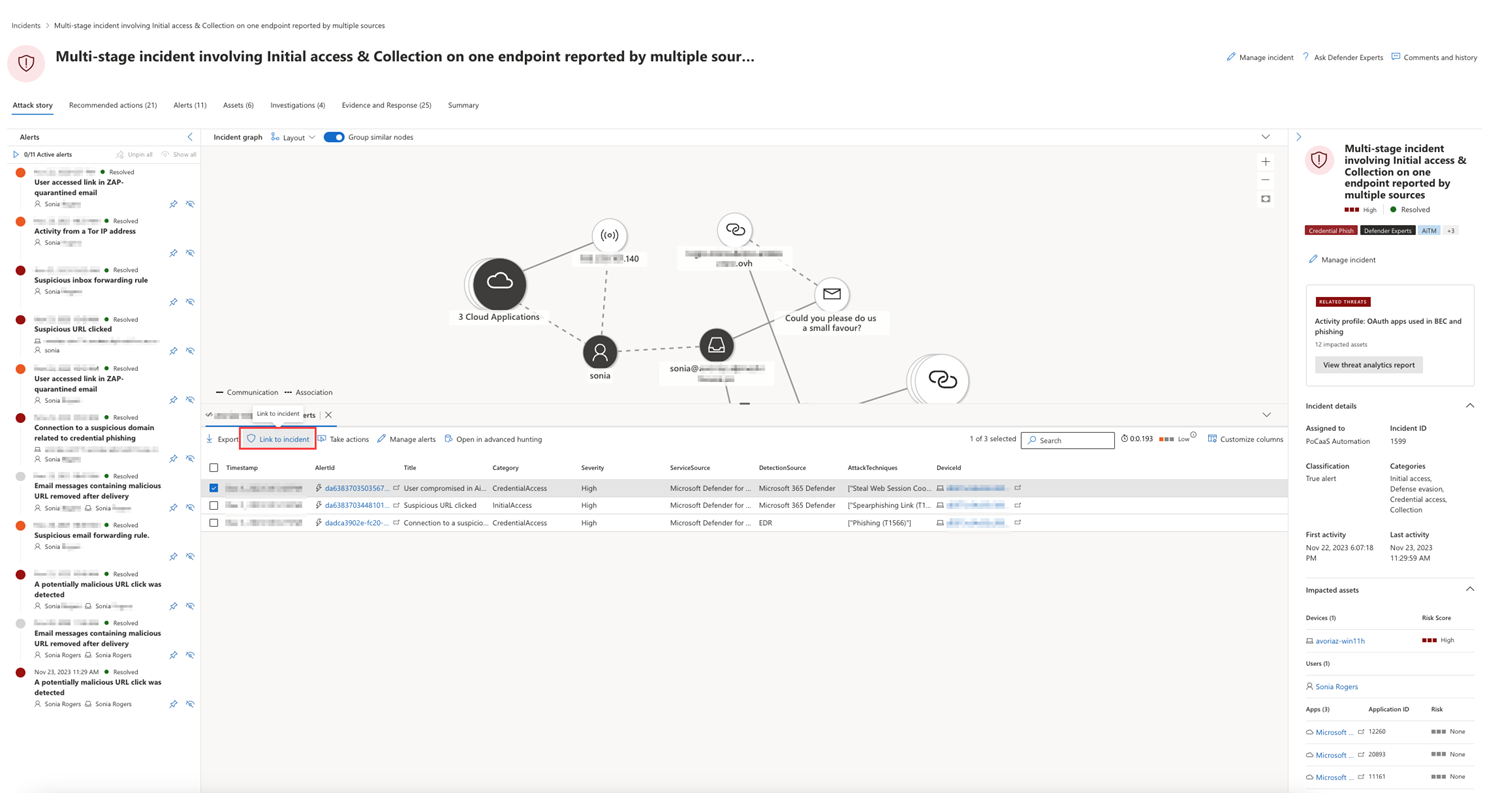

На диаграмме показано полное область атаки, как атака распространилась по вашей сети с течением времени, где она началась и как далеко зашел злоумышленник. Он связывает различные подозрительные сущности, которые являются частью атаки, с соответствующими ресурсами, такими как пользователи, устройства и почтовые ящики.

На графе можно:

Воспроизведение оповещений и узлов на графе по мере их возникновения с течением времени, чтобы понять хронологию атаки.

Откройте область сущностей, чтобы просмотреть сведения о сущности и выполнить действия по исправлению, такие как удаление файла или изоляция устройства.

Выделите оповещения на основе сущности, с которой они связаны.

Поиск сведений об сущности устройства, файла, IP-адреса, URL-адреса, пользователя, электронной почты, почтового ящика или облачного ресурса.

Запуск слежения

Действие go hunt использует расширенную функцию охоты для поиска релевантной информации о сущности. Запрос go hunt проверяет соответствующие таблицы схем на наличие любых событий или оповещений с участием конкретной сущности, которую вы изучаете. Вы можете выбрать любой из параметров, чтобы найти соответствующую информацию о сущности:

- Просмотр всех доступных запросов — параметр возвращает все доступные запросы для исследуемого типа сущности.

- Все действия — запрос возвращает все действия, связанные с сущностью, предоставляя полное представление контекста инцидента.

- Связанные оповещения — запрос ищет и возвращает все оповещения системы безопасности, связанные с определенной сущностью, гарантируя, что вы не пропустите никаких сведений.

Результирующие журналы или оповещения можно связать с инцидентом, выбрав результаты, а затем выбрав Ссылку на инцидент.

Если инцидент или связанные оповещения были результатом заданного правила аналитики, можно также выбрать Выполнить запрос , чтобы просмотреть другие связанные результаты.

Важно!

Некоторые сведения относятся к предварительно выпущенному продукту, который может быть существенно изменен перед выпуском. Корпорация Майкрософт не дает явных или подразумеваемых гарантий относительно предоставленных здесь сведений.

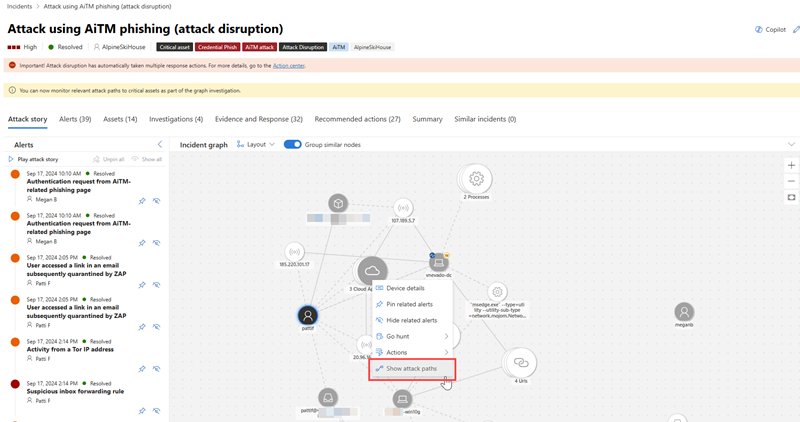

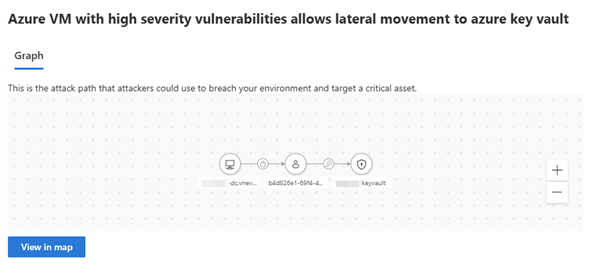

Пути атаки

Граф инцидентов также содержит сведения о путях атаки. Эти пути позволяют аналитикам безопасности определить, на какие другие сущности, скорее всего, нацелится злоумышленник. Чтобы просмотреть путь атаки, щелкните сущность в графе инцидентов и выберите Показать пути атаки. Пути атаки доступны для сущностей с тегом критического ресурса .

При выборе параметра Показать пути атаки открывается боковая панель, в которой отображается список путей атаки для выбранной сущности. Пути атаки отображаются в табличном формате, где отображаются имя пути атаки, точка входа, тип точки входа, цель, тип целевого объекта, критичность целевого объекта.

При выборе пути атаки в списке отображается граф пути атаки, на котором показан путь атаки от точки входа к целевому объекту. Если выбрать Вид карты , откроется новое окно для полного просмотра пути атаки.

Примечание.

Чтобы просмотреть сведения о пути атаки, необходимо иметь разрешения на доступ на чтение на портале Microsoft Defender и лицензию на Управление рисками Microsoft Security.

Чтобы просмотреть сведения о путях атаки на единой платформе операций безопасности, требуется роль читателя Sentinel. Для создания новых путей атаки требуется роль администратора безопасности.

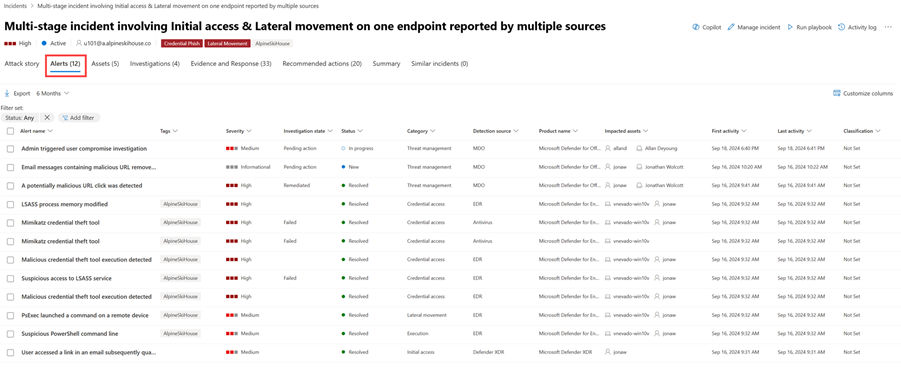

Оповещения

На вкладке Оповещения можно просмотреть очередь оповещений, связанных с инцидентом, и другие сведения о них, например:

- Серьезность оповещений.

- Сущности, которые были задействованы в оповещении.

- Источник оповещений (Microsoft Defender для удостоверений, Microsoft Defender для конечной точки, Microsoft Defender для Office 365, Defender for Cloud Apps, и надстройка управления приложениями).

- Причина, по которой они были связаны друг с другом.

Ниже приведен пример.

По умолчанию оповещения упорядочивается в хронологическом порядке, чтобы вы могли видеть, как атака проходила с течением времени. При выборе оповещения в инциденте Microsoft Defender XDR отображает сведения об оповещении, относящиеся к контексту общего инцидента.

Вы можете просмотреть события оповещения, которые вызвали текущее оповещение, а также все затронутые сущности и действия, связанные с атакой, включая устройства, файлы, пользователей, облачные приложения и почтовые ящики.

Ниже приведен пример.

Узнайте, как использовать очередь оповещений и страницы оповещений в исследовании оповещений.

Ресурсы

Легко просматривайте все ресурсы и управляйте ими в одном месте с помощью новой вкладки Активы . Это единое представление включает устройства, пользователей, почтовые ящики и приложения.

На вкладке Активы отображается общее количество ресурсов рядом с его именем. При выборе вкладки Активы отображается список различных категорий с количеством ресурсов в этой категории.

Устройства

В представлении Устройства перечислены все устройства, связанные с инцидентом. Ниже приведен пример.

При выборе устройства из списка открывается панель, которая позволяет управлять выбранным устройством. Вы можете быстро экспортировать теги, управлять тегами, инициировать автоматическое исследование и многое другое.

Вы можете выбрать метку проверка для устройства, чтобы просмотреть сведения об устройстве, данные каталога, активные оповещения и вошедшего в систему пользователей. Выберите имя устройства, чтобы просмотреть сведения об устройстве в списке устройств Defender для конечной точки. Ниже приведен пример.

На странице устройства можно собрать дополнительные сведения об устройстве, например все его оповещения, временная шкала и рекомендации по безопасности. Например, на вкладке Временная шкала можно прокрутить временная шкала устройства и просмотреть все события и поведения, наблюдаемые на компьютере в хронологическом порядке, вперемежающемся с вызванными оповещениями.

Пользователи

В представлении Пользователи перечислены все пользователи, которые были определены как часть инцидента или связанные с ним. Ниже приведен пример.

Вы можете выбрать метку проверка для пользователя, чтобы просмотреть сведения об угрозе учетной записи пользователя, разоблачении и контактных данных. Выберите имя пользователя, чтобы просмотреть дополнительные сведения об учетной записи пользователя.

Узнайте, как просматривать дополнительные сведения о пользователях и управлять пользователями инцидента при расследовании пользователей.

Почтовые ящики

В представлении Почтовые ящики перечислены все почтовые ящики, которые были определены как часть инцидента или связанные с ним. Ниже приведен пример.

Чтобы просмотреть список активных оповещений, можно выбрать метку проверка почтового ящика. Выберите имя почтового ящика, чтобы просмотреть дополнительные сведения о почтовом ящике на странице Обозреватель для Defender для Office 365.

Приложения

В представлении Приложения перечислены все приложения, которые определены как часть инцидента или связаны с ним. Ниже приведен пример.

Чтобы просмотреть список активных оповещений, можно выбрать метку проверка для приложения. Выберите имя приложения, чтобы просмотреть дополнительные сведения на странице Обозреватель для Defender for Cloud Apps.

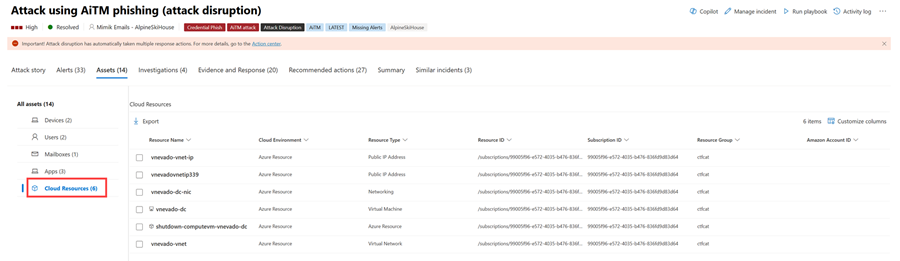

Облачные ресурсы

В представлении Облачные ресурсы перечислены все облачные ресурсы, которые определены как часть инцидента или связаны с ним. Ниже приведен пример.

Вы можете выбрать метку проверка для облачного ресурса, чтобы просмотреть сведения о ресурсе и список активных оповещений. Выберите Открыть страницу облачных ресурсов, чтобы просмотреть дополнительные сведения и просмотреть его полные сведения в Microsoft Defender для облака.

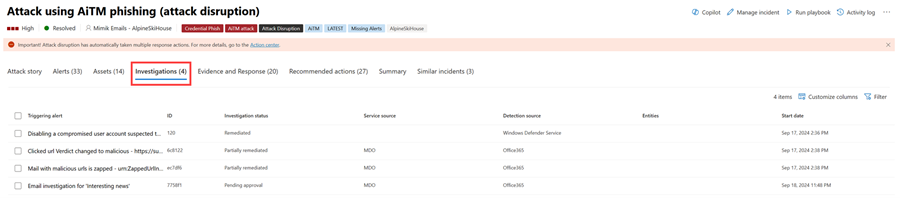

Исследования

На вкладке Исследования перечислены все автоматизированные расследования , вызванные оповещениями в этом инциденте. Автоматические исследования будут выполнять действия по исправлению или ожидать утверждения действий аналитиком в зависимости от того, как вы настроили автоматические исследования для выполнения в Defender для конечной точки и Defender для Office 365.

Выберите исследование, чтобы перейти на страницу сведений о нем, чтобы получить полную информацию о состоянии исследования и исправления. Если есть какие-либо действия, ожидающие утверждения в рамках исследования, они будут отображаться на вкладке Ожидающие действия . Выполните действия в рамках исправления инцидента.

Существует также вкладка "Анализ графа ", на которую показано следующее:

- Подключение оповещений к затронутым ресурсам в организации.

- Какие сущности связаны с тем, какие оповещения и как они являются частью истории атаки.

- Оповещения об инциденте.

Граф исследования помогает быстро понять полный область атаки, соединяя различные подозрительные сущности, которые являются частью атаки, со связанными с ними ресурсами, такими как пользователи, устройства и почтовые ящики.

Дополнительные сведения см. в статье Автоматическое исследование и реагирование в Microsoft Defender XDR.

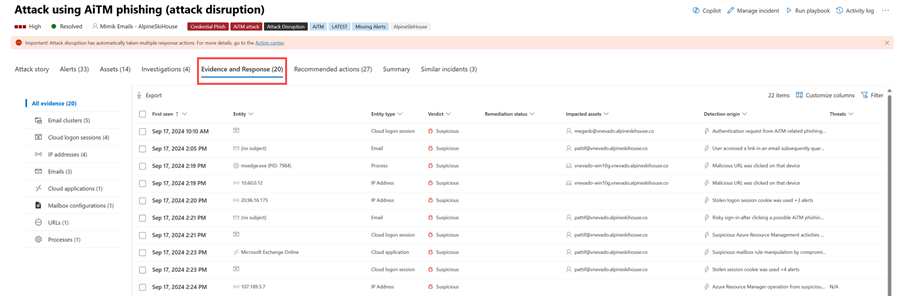

Доказательства и ответ

На вкладке Доказательства и ответ отображаются все поддерживаемые события и подозрительные сущности в оповещениях в инциденте. Ниже приведен пример.

Microsoft Defender XDR автоматически исследует все поддерживаемые события инцидентов и подозрительные сущности в оповещениях, предоставляя вам сведения о важных сообщениях электронной почты, файлах, процессах, службах, IP-адресах и многом другом. Это помогает быстро обнаруживать и блокировать потенциальные угрозы в инциденте.

Каждая из проанализированных сущностей помечается приговором (вредоносный, подозрительный, чистый) и состоянием исправления. Это поможет вам понять состояние исправления всего инцидента и дальнейшие действия.

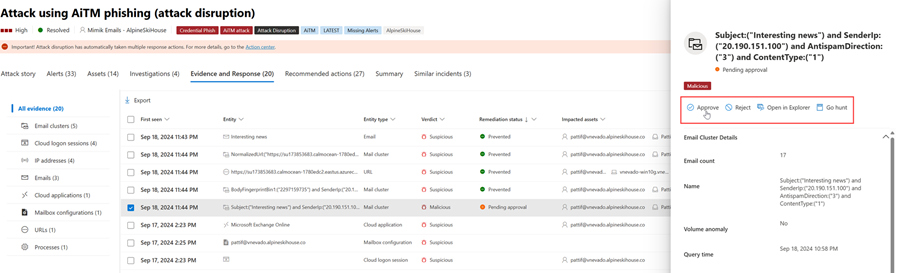

Утверждение или отклонение действий по исправлению

Для инцидентов с состоянием исправления ожидание утверждения можно утвердить или отклонить действие по исправлению, открыть в Обозреватель или Перейти к поиску на вкладке Доказательства и ответ. Вот пример.

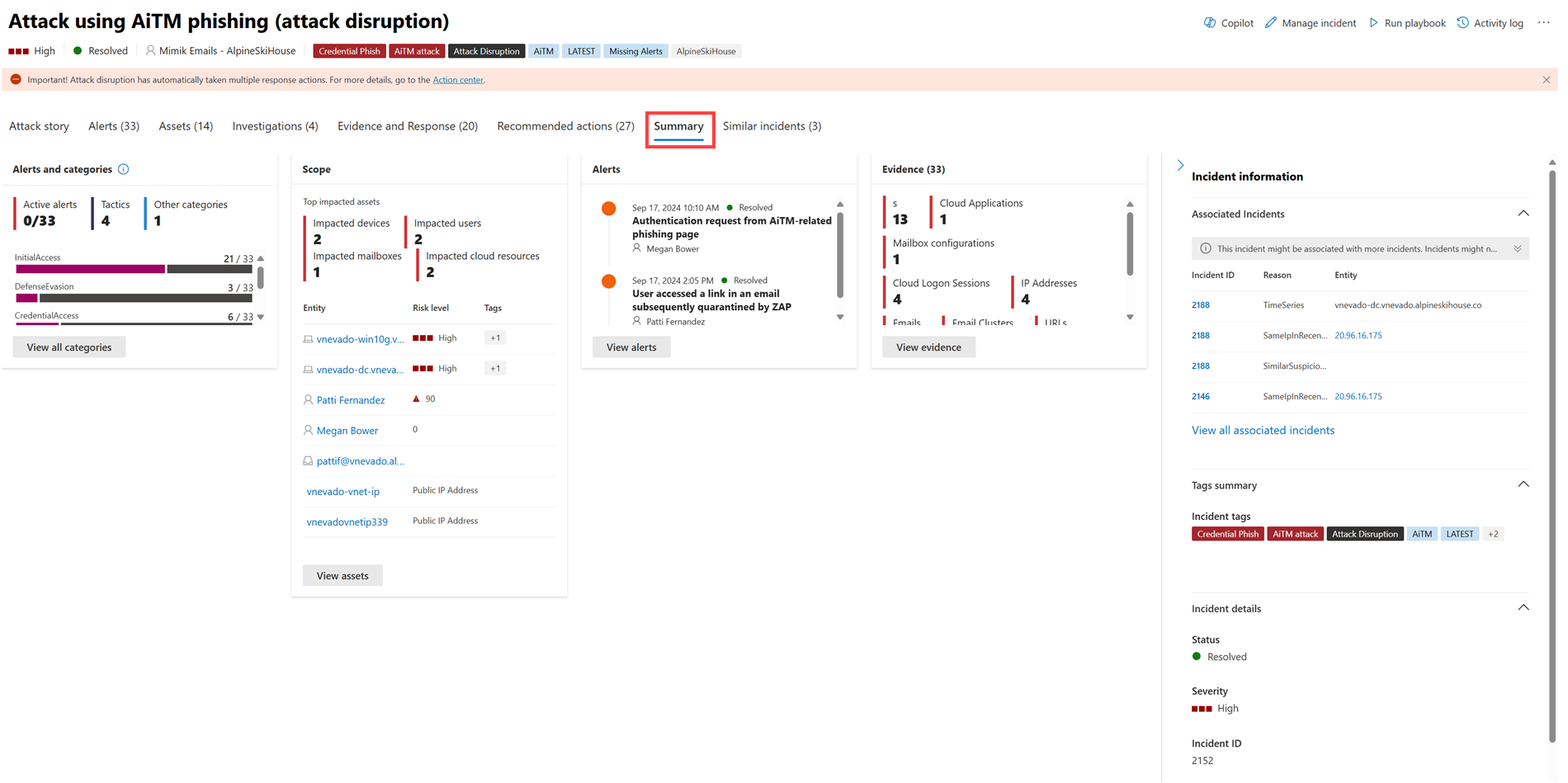

Сводка

Используйте страницу Сводка , чтобы оценить относительную важность инцидента и быстро получить доступ к связанным оповещениям и затронутым сущностям. На странице Сводка вы дается snapshot обзор основных сведений об инциденте.

Сведения организованы в этих разделах.

| Раздел | Описание |

|---|---|

| Оповещения и категории | Визуальное и числовое представление о том, как продвинулась атака в цепочке уничтожения. Как и в случае с другими продуктами майкрософт по обеспечению безопасности, Microsoft Defender XDR согласованы с платформой MITRE ATT&CK™. В временная шкала оповещений отображается хронологический порядок возникновения оповещений, а для каждого из них — их состояние и имя. |

| Scope | Отображает количество затронутых устройств, пользователей и почтовых ящиков, а также перечисляет сущности в порядке уровня риска и приоритета исследования. |

| Оповещения | Отображает оповещения, связанные с инцидентом. |

| Свидетельство | Отображает количество сущностей, затронутых инцидентом. |

| Сведения об инциденте | Отображает свойства инцидента, такие как теги, состояние и серьезность. |

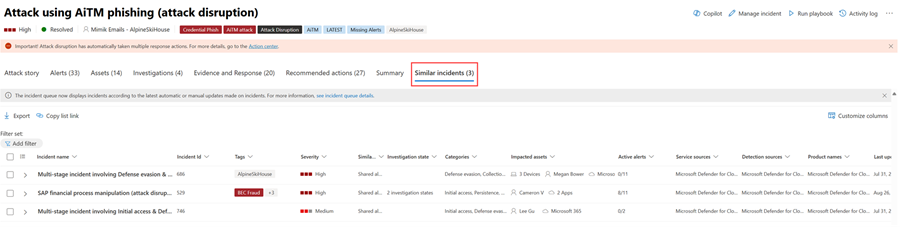

Аналогичные инциденты

Некоторые инциденты могут иметь аналогичные инциденты, перечисленные на странице Аналогичные инциденты . В этом разделе показаны инциденты с похожими оповещениями, сущностями и другими свойствами. Это поможет вам понять область атаки и определить другие инциденты, которые могут быть связаны. Ниже приведен пример.

Совет

В течение января и июля каждого года в течение ограниченного времени отображается серия карточек Defender Boxed, демонстрирующих успехи в области безопасности, улучшения и действия по реагированию в вашей организации за последние шесть месяцев в год. Узнайте, как поделиться основными выделениями Defender Boxed .

Дальнейшие действия

При необходимости:

См. также

Совет

Хотите узнать больше? Общайтесь с членами сообщества Microsoft Security в нашем техническом сообществе: Microsoft Defender XDR Tech Community.