Оценка рисков приложений с помощью Microsoft Security Copilot в Microsoft Entra (предварительная версия)

Microsoft Security Copilot получает аналитические сведения из данных Microsoft Entra через множество различных навыков, таких как расследование рисков идентификации с помощью Entra ID Protection и изучение деталей журнала аудита Microsoft Entra. Навыки управления рисками приложений позволяют администраторам идентификаций и аналитикам безопасности, которые управляют приложениями или идентичностями рабочих процессов в Microsoft Entra, определять и понимать риски с помощью запросов на естественном языке. Используя такие запросы, как "Список рискованных сведений о приложении для моего клиента", аналитик получает лучшее представление о риске от удостоверений приложений и может обнаруживать другие сведения о приложении в Microsoft Entra, включая предоставленные разрешения (особенно те, которые могут считаться высокими привилегиями), неиспользуемые приложения в клиенте и приложениях за пределами своего клиента. Затем Служба безопасности Copilot использует контекст запроса для ответа, например со списком приложений или разрешений, а затем всплывает ссылки на Центр администрирования Microsoft Entra, чтобы администраторы могли просмотреть полный список и принять соответствующие действия по исправлению для их рискованных приложений. ИТ-администраторы и аналитики центра безопасности (SOC) могут использовать эти и другие навыки, чтобы получить необходимый контекст и помочь в расследовании и устранении инцидентов, связанных с удостоверениями, используя команды на естественном языке.

В этой статье описывается, как аналитик SOC или ИТ-администратор могут использовать навыки Microsoft Entra для расследования потенциального инцидента безопасности.

Заметка

Эти навыки оценки рисков приложений предоставляют данные о приложениях для одного клиента, сторонних SaaS-приложениях и мультитенантных приложениях, которые являются приложениями или объектами службы в Microsoft Entra. Управляемые удостоверения в настоящее время не входят в сферу действия.

Сценарий

Джейсон, ИТ-администратор в Woodgrove Bank, упреждающе пытается определить и понять любые рискованные приложения в своем клиенте.

Исследовать

Джейсон проводит свою оценку и входит в систему Microsoft Security Copilot или Центр администрирования Microsoft Entra. Чтобы просмотреть сведения о приложении и субъекте-службе, он входит как минимум средства чтения безопасности и требует назначения ролей Microsoft Entra администратора приложений, администратора облачных приложений или аналогичной роли администратора Microsoft Entra, которая имеет разрешения на управление удостоверениями приложений и рабочих нагрузок в Microsoft Entra.

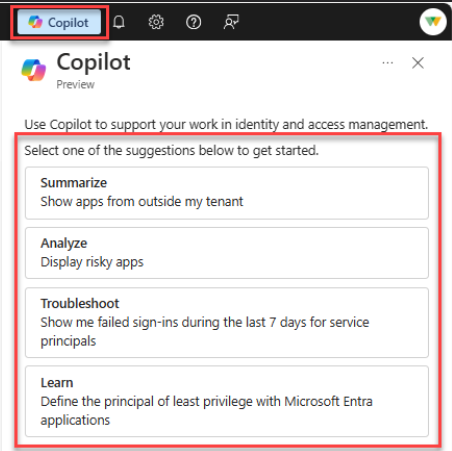

Администраторы удостоверений, использующие Security Copilot в рамках центра администрирования Microsoft Entra, могут выбирать из набора начальных подсказок для оценки рисков приложений, которые отображаются в верхней части окна Security Copilot. Выберите из предлагаемых запросов, которые могут появиться после ответа. Запросы по начальной оценке рисков приложений будут отображаться в разделах центра администрирования, связанных с приложением: корпоративные приложения, регистрация приложенийи идентификация рисковых рабочих нагрузок в защите идентификации.

Изучение рискованных субъектов-служб Microsoft Entra

Джейсон начинает задавать вопросы на естественном языке, чтобы лучше понять рисковые "горячие точки". Это использует данные идентификаторов рабочей нагрузки с рисками, защищаемые Protection, в качестве первоначального фильтра в масштабе приложений арендатора на основе наших обнаружений Microsoft. Эти субъекты-службы несут повышенный риск компрометации.

Он использует любой из следующих запросов, чтобы получить необходимую информацию:

- Показать мне рискованные приложения

- Может ли какое-либо приложение быть вредоносным или скомпрометированным?

- Список 5 приложений с высоким уровнем риска. Отформатируйте таблицу следующим образом: отображаемое имя | Идентификатор | Состояние риска

- Перечислить приложения с состоянием риска "Подтвержденная компрометация".

- Показать мне сведения о рискованных приложениях с идентификатором {ServicePrincipalObjectId} (или идентификатором приложения {ApplicationId})

Важный

Для возврата сведений о рисках необходимо использовать учетную запись, авторизованную для администрирования защиты идентификаторов. Арендатор также должен иметь лицензию на использование Premium удостоверений рабочих нагрузок.

Изучите объекты-служб Microsoft Entra

Чтобы получить дополнительные сведения об этих субъектах-службах, идентифицированных как рискованные, Джейсон запрашивает дополнительные сведения от Microsoft Entra, включая информацию, например владельца.

Он использует следующие запросы, чтобы получить необходимую информацию:

- Расскажите мне больше об этих сервисных принципалах (из предыдущего ответа)

- предоставить мне сведения о субъекте-службе с помощью {DisplayName} (или {ServicePrincipalId})

- Дать мне список владельцев этих приложений?

Изучение приложений Microsoft Entra

Джейсон также хочет больше понять о глобальных приложениях, таких как подробности об издателе и статус проверки издателя.

Джейсон использует следующие запросы для получения выбранных свойств приложения:

- сообщите мне больше о приложении {DisplayName} или {AppId}

- Рассказать мне больше об этих приложениях (из предыдущего ответа)

Просмотрите разрешения, предоставленные учетной записи службы Microsoft Entra

Джейсон продолжает свою оценку и хочет знать, какие разрешения были предоставлены всем или отдельным приложениям, чтобы понять возможные последствия в случае их компрометации. Обычно это трудно оценить в некоторых различных типах разрешений (разрешения API, таких как User.Read.All + роли администратора Microsoft Entra, например Администратор приложений), но Copilot упрощает этот процесс, предоставляя информацию в списке в контексте расследования. Этот навык получает делегированные разрешения, разрешения приложений и роли администратора Microsoft Entra для заданного субъекта-службы Microsoft Entra.

Джейсон также может определить разрешения с высоким уровнем привилегий, предоставленные субъекту-службе, на основании оценки рисков от Майкрософт. В настоящее время они ограничены разрешениями приложений, которые обычно обеспечивают доступ на уровне клиента без контекста пользователя и ролей администратора Microsoft Entra с высоким уровнем привилегий.

Важный

Этот навык в настоящее время рассматривает только разрешения API и роли администратора Entra. В настоящее время он не смотрит на разрешения, отличные от каталога, предоставляемые в таких местах, как Azure RBAC или другие системы авторизации. Разрешения с высоким уровнем привилегий ограничены статическим списком поддерживаемых корпорацией Майкрософт, которые могут развиваться с течением времени, и в настоящее время он не просматривается или настраивается клиентами.

Он использует следующие запросы, чтобы получить необходимые им сведения о разрешениях:

- Какие разрешения предоставляются приложению с идентификатором {ServicePrincipalId} или идентификатором приложения {AppId}?

- Какие разрешения имеют указанные выше рискованные приложения (из предыдущего ответа)?

- Какие разрешения, предоставленные этому приложению, имеют высокий уровень привилегий?

Изучение неиспользуемых приложений Microsoft Entra

Джейсон понимает, что у него есть еще одна легкодостижимая цель: снизить риск удалением неиспользуемых приложений. Это быстрые победы, потому что:

Удаление неиспользуемого приложения устраняет множество других рисков с помощью одного действия по исправлению.

Часто можно направить агрессивные меры на неиспользуемые приложения с помощью централизованных действий, удерживая риск сбоев или нарушения делового процесса на низком уровне, поскольку пользователи фактически не используют эти приложения.

Использование навыка Copilot, интегрированного с существующими рекомендацией Microsoft Entra для неиспользуемых приложений, Джейсон извлекает соответствующие данные для дальнейшего изучения или работы со своей командой для улучшения состояния безопасности клиента. Ответ содержит ссылки на определенные приложения для упрощения исправления. Аналитик может также задать сведения о конкретных приложениях непосредственно в Security Copilot.

Заметка

Ответ Copilot возвращает список регистраций приложений или самих приложений, не использующихся последние 90 дней и не получавших токены в этот период.

Он использует следующие запросы, чтобы получить необходимую информацию:

- Показать неиспользуемые приложения

- Сколько неиспользуемых приложений есть?

Изучение приложений Microsoft Entra за пределами моего клиента

Джейсон также хотел бы изучить риски, связанные с внешними или мультитенантными приложениями, которые присутствуют в его клиенте, но зарегистрированы в клиенте другой организации. Так как безопасность этих приложений влияет на состояние владельцев клиента, особенно важно проверить их, чтобы определить риски и возможности сокращения площади поверхности. Copilot может возвращать список служебных принципалов в текущем клиенте с регистрацией многотенантного приложения за пределами клиента или предоставлять информацию о том, зарегистрирован ли конкретный служебный принципал за пределами клиента.

Заметка

Джейсон может получить частичный список приложений в Security Copilot и полный список с помощью ссылки на Microsoft Graph Explorer запрос в нижней части ответа.

Он использует следующие запросы, чтобы получить необходимую информацию:

- Показывать приложения за пределами моего клиента

- Сколько приложений находятся за пределами моего клиента?

Исправлять

С помощью Security Copilot Джейсон может собирать полную информацию о рисках и базовую информацию о приложениях и служебных принципалах в клиенте Microsoft Entra. После завершения его оценки Джейсон принимает меры по исправлению рискованных приложений. Security Copilot ссылается на Центр администрирования Microsoft Entra в ответах для администраторов, чтобы они могли предпринять соответствующие корректирующие действия.

Он читает о управлении доступом и безопасностью приложений, идентификациях рабочих нагрузок для обеспечения безопасности, защите от фишинга согласияи планах реагирования, чтобы определить возможные действия, которые необходимо предпринять далее.

Дальнейшие действия

Дополнительные сведения:

- Управление доступом и безопасностью приложений

- Что такое риск в защите идентификаторов?

- Защита удостоверений рабочих нагрузок с помощью Microsoft Entra ID Protection

- Защита от фишинга согласия — Microsoft Entra ID | Microsoft Learn

- Расследование скомпрометированных и вредоносных приложений

- Реагирование на угрозы идентификации с помощью сводные данные о рискованных пользователях