Этап 1. Создание фермы SharePoint в интрасети с помощью Azure: настройка Azure

ОБЛАСТЬ ПРИМЕНЕНИЯ: 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint в Microsoft 365

SharePoint в Microsoft 365

На этом этапе развертывания интрасетевой фермы SharePoint Server 2016 в Azure расширяется инфраструктура Azure. Выполните все указанные ниже действия, прежде чем переходить к следующему этапу, описанному в статье SharePoint Intranet Farm in Azure Phase 2: Configure domain controllers. Все этапы см. в статье Развертывание SharePoint Server с группами доступности AlwaysOn SQL Server в Azure .

В Azure необходимо подготовить эти основные компоненты для работы в сети и хранения данных:

Группы ресурсов

Нелокальная виртуальная сеть с подсетями для размещения виртуальных машин Azure

Группы безопасности сети для изоляции подсети

Группы доступности

Экземпляры балансировщиков нагрузки для виртуальных машин переднего плана и распределенного кэша SharePoint, а также виртуальных машин SQL Server

Настройка компонентов Azure

Перед настройкой компонентов Azure заполните указанные ниже таблицы. Распечатайте этот раздел и запишите необходимую информацию или скопируйте его в документ и заполните его там. Укажите параметры виртуальной сети Azure в таблице V.

| Элемент | Параметр конфигурации | Описание | Значение |

|---|---|---|---|

| 1. | Имя виртуальной сети | Имя, назначаемое виртуальной сети Azure (например, SPFarmNet). |

|

| 2. | Расположение виртуальной сети | Центр обработки данных Azure, в котором будет расположена виртуальная сеть. |

|

| 3. | IP-адрес VPN-устройства | Общедоступный IPv4-адрес интерфейса VPN-устройства в Интернете. |

|

| 4. | Адресное пространство виртуальной сети | Адресное пространство виртуальной сети. Чтобы определить это адресное пространство, обратитесь в ИТ-отдел. |

|

| 5. | Общий ключ IPsec | 32-значный случайный буквенно-цифровой ключ для аутентификации обеих сторон VPN-подключения типа "сеть-сеть". Чтобы определить значение этого ключа, обратитесь в ИТ-отдел. Вы также можете ознакомиться со статьей Создание случайной строки для предварительного ключа IPsec. |

|

Таблица V. Настройка распределенной виртуальной сети

Затем заполните таблицу S для подсетей этого решения. Все адресные пространства должны быть в формате CIDR( бесклассовая междоменовая маршрутизация), также известном как формат префикса сети. Пример: 10.24.64.0/20.

Для первых четырех подсетей укажите имя и одно пространство IP-адресов на основе адресного пространства виртуальной сети. Для подсети шлюза определите 27-разрядное адресное пространство (с длиной префикса /27) для подсети шлюза Azure с помощью следующего процесса:

Для переменных битов в адресном пространстве виртуальной сети задайте значение 1 (не больше бит, используемых подсетью шлюза), а для остальных битов задайте значение 0.

Преобразуйте результат в десятичное число и выразите его как адресное пространство, длина префикса которого соответствует размеру подсети шлюза.

См. статью Калькулятор адресного пространства для подсетей шлюза Azure для командного блока PowerShell и консольного приложения C#, которое выполняет это вычисление за вас.

Чтобы определить эти адресные пространства из адресного пространства виртуальной сети, обратитесь в ИТ-отдел.

| Элемент | Имя подсети | Адресное пространство подсети | Назначение |

|---|---|---|---|

| 1. |

|

|

Подсеть, используемая виртуальными машинами Windows Server Active Directory (AD). |

| 2. |

|

|

Подсеть, используемая виртуальными машинами в кластере SQL Server. |

| 3. |

|

|

Подсеть, используемая серверами приложений и поиска SharePoint. |

| 4. |

|

|

Подсеть, используемая серверами переднего плана и распределенного кэша. |

| 5. | GatewaySubnet |

|

Подсеть, используемая виртуальными машинами шлюза Azure. |

Таблица S. Подсети виртуальной сети

После этого укажите статические IP-адреса, назначенные виртуальным машинам и экземплярам балансировщика нагрузки, в таблице I.

| Элемент | Назначение | IP-адрес в подсети | Значение |

|---|---|---|---|

| 1. | Статический IP-адрес первого контроллера домена | Четвертый возможный IP-адрес для адресного пространства подсети, определенной в элементе 1 таблицы S. |

|

| 2. | Статический IP-адрес второго контроллера домена | Пятый возможный IP-адрес адресного пространства подсети, определенной в элементе 1 таблицы S. |

|

| 3. | Статический IP-адрес внутреннего балансировщика нагрузки для серверов переднего плана и распределенного кэша SharePoint | Шестой возможный IP-адрес адресного пространства подсети, определенной в элементе 4 таблицы S. |

|

| 4. | Статический IP-адрес внутреннего балансировщика нагрузки для адреса прослушивателя кластера серверов SQL | Четвертый возможный IP-адрес для адресного пространства подсети, определенный в элементе 2 таблицы S. |

|

| 5. | Статический IP-адрес первого сервера SQL | Пятый возможный IP-адрес адресного пространства подсети, определенной в элементе 2 таблицы S. |

|

| 6. | Статический IP-адрес второго сервера SQL | Шестой возможный IP-адрес адресного пространства подсети, определенной в элементе 2 таблицы S. |

|

| 7. | Статический IP-адрес сервера узлов, которые находятся в меньшинстве Обратите внимание, что это действие не требуется, если вы используете облако-свидетель. |

Седьмой возможный IP-адрес адресного пространства подсети, определенной в элементе 2 таблицы S. |

|

| 8. | Статический IP-адрес первого сервера приложений и поиска SharePoint | Четвертый возможный IP-адрес для адресного пространства подсети, определенный в элементе 3 таблицы S. |

|

| 9. | Статический IP-адрес второго сервера приложений и поиска SharePoint | Пятый возможный IP-адрес адресного пространства подсети, определенной в элементе 3 таблицы S. |

|

| 10. | Статический IP-адрес первого сервера переднего плана и распределенного кэша SharePoint | Четвертый возможный IP-адрес для адресного пространства подсети, определенный в элементе 4 таблицы S. |

|

| 11. | Статический IP-адрес второго сервера переднего плана и распределенного кэша SharePoint | Пятый возможный IP-адрес адресного пространства подсети, определенной в элементе 4 таблицы S. |

|

Таблица I. Статические IP-адреса в виртуальной сети

Укажите два DNS-сервера в локальной сети, которые необходимо использовать при начальной настройке контроллеров домена в виртуальной сети, в таблице D. Обратите внимание, что представлено два пустых поля, но вы можете добавить еще. Чтобы определить этот список, обратитесь в ИТ-отдел.

| Элемент | Понятное имя DNS-сервера | IP-адрес DNS-сервера |

|---|---|---|

| 1. |

|

|

| 2. |

|

|

Таблица D. Локальные DNS-сервера

Примечание.

Если вы используете доменные службы Microsoft Entra в качестве замены виртуальных машин, работающих в качестве реплик домена, эти IP-адреса DNS-сервера не требуются.

Чтобы отправлять пакеты из нелокальной сети в сеть организации с помощью VPN-подключения типа "сеть-сеть", необходимо настроить виртуальную сеть с локальной сетью, которая содержит список адресных пространств (в формате CIDR) для всех доступных расположений в локальной сети организации. Список адресных пространств, которые определяют локальную сеть, должен быть уникален и не должен пересекаться с адресным пространством, используемым для других виртуальных или локальных сетей.

Укажите список адресных пространств локальной сети в таблице L. Обратите внимание, что представлено три пустых поля, но обычно требуется больше. Определите этот список адресных пространств при поддержке ИТ-отдела.

| Элемент | Адресное пространство локальной сети |

|---|---|

| 1. |

|

| 2. |

|

| 3. |

|

Таблица L. Префиксы адресов для локальной сети

Теперь давайте создадим инфраструктуру Azure для размещения вашей фермы SharePoint.

Примечание.

Для указанных ниже последовательностей команд используется последняя версия Azure PowerShell. См . статью Начало работы с командлетами Azure PowerShell.

Запустите командную строку Azure PowerShell и войдите в свою учетную запись.

Connect-AzAccount

Получите имя подписки с помощью следующей команды.

Get-AzSubscription | Sort Name | Select Name

Укажите свою подписку Azure. Замените все в кавычках, включая < символы и > , правильным именем.

$subscr="<subscription name>"

Select-AzSubscription -SubscriptionName $subscr

После этого создайте новые группы ресурсов для интрасетевой фермы SharePoint. Чтобы задать уникальные имена, используйте эту команду, чтобы отобразить существующие группы ресурсов.

Get-AzResourceGroup | Sort ResourceGroupName | Select ResourceGroupName

Укажите уникальные имена групп ресурсов в следующей таблице.

| Элемент | Имя группы ресурсов | Назначение |

|---|---|---|

| 1. |

|

Контроллеры доменов |

| 2. |

|

Серверы кластера базы данных |

| 3. |

|

Серверы приложений и поиска |

| 4. |

|

Серверы переднего плана и распределенного кэша |

| 5. |

|

Элементы инфраструктуры |

Таблица R. Группы ресурсов

Создайте новые группы ресурсов с помощью этих команд.

$locName="<an Azure location, such as West US>"

$rgName="<Table R - Item 1 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 2 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 3 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 4 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 5 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

После этого создайте виртуальную сеть Azure и подсети, в которых будет размещаться интрасетевая ферма SharePoint.

$rgName="<Table R - Item 5 - Resource group name column>"

$locName="<Azure location>"

$locShortName="<the location of the resource group in lowercase with spaces removed, example: westus>"

$vnetName="<Table V - Item 1 - Value column>"

$vnetAddrPrefix="<Table V - Item 4 - Value column>"

$dnsServers=@( "<Table D - Item 1 - DNS server IP address column>", "<Table D - Item 2 - DNS server IP address column>" )

# Create the subnets

$spSubnet1Name="<Table S - Item 1 - Subnet name column>"

$spSubnet1Prefix="<Table S - Item 1 - Subnet address space column>"

$spSubnet1=New-AzVirtualNetworkSubnetConfig -Name $spSubnet1Name -AddressPrefix $spSubnet1Prefix

$spSubnet2Name="<Table S - Item 2 - Subnet name column>"

$spSubnet2Prefix="<Table S - Item 2 - Subnet address space column>"

$spSubnet2=New-AzVirtualNetworkSubnetConfig -Name $spSubnet2Name -AddressPrefix $spSubnet2Prefix

$spSubnet3Name="<Table S - Item 3 - Subnet name column>"

$spSubnet3Prefix="<Table S - Item 3 - Subnet address space column>"

$spSubnet3=New-AzVirtualNetworkSubnetConfig -Name $spSubnet3Name -AddressPrefix $spSubnet3Prefix

$spSubnet4Name="<Table S - Item 4 - Subnet name column>"

$spSubnet4Prefix="<Table S - Item 4 - Subnet address space column>"

$spSubnet4=New-AzVirtualNetworkSubnetConfig -Name $spSubnet4Name -AddressPrefix $spSubnet4Prefix

$gwSubnet5Prefix="<Table S - Item 5 - Subnet address space column>"

$gwSubnet=New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $gwSubnet5Prefix

# Create the virtual network

New-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName -Location $locName -AddressPrefix $vnetAddrPrefix -Subnet $gwSubnet,$spSubnet1,$spSubnet2,$spSubnet3,$spSubnet4 -DNSServer $dnsServers

Затем создайте группы безопасности сети для каждой подсети, содержащей виртуальные машины. Чтобы выполнить изоляцию подсети, можно добавить правила для определенных типов трафика, разрешенного или запрещенного для группы безопасности сети подсети.

# Create network security groups

$vnet=Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

New-AzNetworkSecurityGroup -Name $spSubnet1Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $spSubnet1Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $spSubnet1Name -AddressPrefix $spSubnet1Prefix -NetworkSecurityGroup $nsg

New-AzNetworkSecurityGroup -Name $spSubnet2Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $spSubnet2Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $spSubnet2Name -AddressPrefix $spSubnet2Prefix -NetworkSecurityGroup $nsg

New-AzNetworkSecurityGroup -Name $spSubnet3Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $spSubnet3Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $spSubnet3Name -AddressPrefix $spSubnet3Prefix -NetworkSecurityGroup $nsg

New-AzNetworkSecurityGroup -Name $spSubnet4Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $spSubnet4Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $spSubnet4Name -AddressPrefix $spSubnet4Prefix -NetworkSecurityGroup $nsg

$vnet | Set-AzVirtualNetwork

Затем используйте следующие команды, чтобы создать шлюзы для VPN-подключения типа "сеть-сеть".

$rgName="<Table R - Item 5 - Resource group name column>"

$locName="<Azure location>"

$vnetName="<Table V - Item 1 - Value column>"

$vnet=Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName

$subnet=Get-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name "GatewaySubnet"

# Attach a virtual network gateway to a public IP address and the gateway subnet

$publicGatewayVipName="SPPublicIPAddress"

$vnetGatewayIpConfigName="SPPublicIPConfig"

New-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName -Location $locName -AllocationMethod Dynamic

$publicGatewayVip=Get-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName

$vnetGatewayIpConfig=New-AzVirtualNetworkGatewayIpConfig -Name $vnetGatewayIpConfigName -PublicIpAddressId $publicGatewayVip.Id -Subnet $subnet

# Create the Azure gateway

$vnetGatewayName="SPAzureGateway"

$vnetGateway=New-AzVirtualNetworkGateway -Name $vnetGatewayName -ResourceGroupName $rgName -Location $locName -GatewayType Vpn -VpnType RouteBased -IpConfigurations $vnetGatewayIpConfig

# Create the gateway for the local network

$localGatewayName="SPLocalNetGateway"

$localGatewayIP="<Table V - Item 3 - Value column>"

$localNetworkPrefix=@( <comma-separated, double-quote enclosed list of the local network address prefixes from Table L, example: "10.1.0.0/24", "10.2.0.0/24"> )

$localGateway=New-AzLocalNetworkGateway -Name $localGatewayName -ResourceGroupName $rgName -Location $locName -GatewayIpAddress $localGatewayIP -AddressPrefix $localNetworkPrefix

# Define the Azure virtual network VPN connection

$vnetConnectionName="SPS2SConnection"

$vnetConnectionKey="<Table V - Item 5 - Value column>"

$vnetConnection=New-AzVirtualNetworkGatewayConnection -Name $vnetConnectionName -ResourceGroupName $rgName -Location $locName -ConnectionType IPsec -SharedKey $vnetConnectionKey -VirtualNetworkGateway1 $vnetGateway -LocalNetworkGateway2 $localGateway

После этого запишите общедоступный IPv4-адрес VPN-шлюза Azure для виртуальной сети из результата этой команды:

Get-AzPublicIpAddress -Name $publicGatewayVipName -ResourceGroupName $rgName

Затем настройте локальное VPN-устройство для подключения к VPN-шлюзу Azure. Дополнительные сведения см. в разделе Настройка VPN-устройства.

Чтобы настроить локальное VPN-устройство, вам потребуется следующее:

Общедоступный IPv4-адрес VPN-шлюза Azure.

Общий ключ IPsec для VPN-подключения типа "сеть — сеть" (таблица V — элемент 5 — столбец значение).

Убедитесь, что адресное пространство виртуальной сети доступно из локальной сети. Для этого добавьте маршрут, соответствующий адресному пространству виртуальной сети на вашем VPN-устройстве и сообщите этот маршрут остальной инфраструктуре маршрутизации в сети организации. Чтобы определить, как это сделать, обратитесь в ИТ-отдел.

После этого определите имена четырех групп доступности. Заполните таблицу A.

| Элемент | Назначение | Имя группы доступности |

|---|---|---|

| 1. | Контроллеры доменов |

|

| 2. | Серверы SQL |

|

| 3. | Серверы приложений и поиска |

|

| 4. | Серверы переднего плана и распределенного кэша |

|

Таблица A. Группы доступности

Вам потребуются эти имена при создании виртуальных машин на этапах 2, 3 и 4.

Создайте группы доступности с помощью этих команд Azure PowerShell.

$locName="<the Azure location of your resource group>"

$rgName="<Table R - Item 1 - Resource group name column>"

$avName="<Table A - Item 1 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

$rgName="<Table R - Item 2 - Resource group name column>"

$avName="<Table A - Item 2 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

$rgName="<Table R - Item 3 - Resource group name column>"

$avName="<Table A - Item 3 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

$rgName="<Table R - Item 4 - Resource group name column>"

$avName="<Table A - Item 4 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

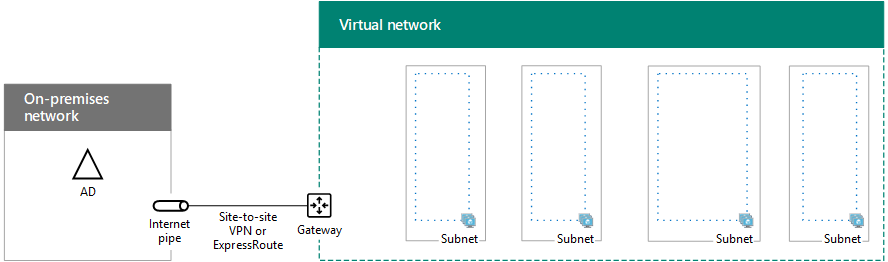

Ниже показана конфигурация, полученная в результате успешного выполнения этого этапа.

Этап 1. Инфраструктура Azure для фермы SharePoint Server 2016 с высоким уровнем доступности

Следующее действие

Используйте SharePoint Intranet Farm in Azure Phase 2: Configure domain controllers, чтобы продолжить настройку этой нагрузки.

См. также

Другие ресурсы

Развертывание SharePoint Server с группами доступности AlwaysOn для SQL Server в Azure

SharePoint Server в Microsoft Azure