Självstudie: Skydda din programgateway med Azure DDoS Network Protection

Den här artikeln hjälper dig att skapa en Azure Application Gateway med ett DDoS-skyddat virtuellt nätverk. Azure DDoS Network Protection möjliggör förbättrade DDoS-minskningsfunktioner som anpassningsbar justering, aviseringar om angrepp och övervakning för att skydda dina programgatewayer från storskaliga DDoS-attacker.

Viktigt!

Azure DDoS Protection medför en kostnad när du använder nätverksskydds-SKU:n. Avgifter för överförbrukning gäller endast om fler än 100 offentliga IP-adresser skyddas i klientorganisationen. Se till att du tar bort resurserna i den här självstudien om du inte använder resurserna i framtiden. Information om priser finns i Prissättning för Azure DDoS Protection. Mer information om Azure DDoS-skydd finns i Vad är Azure DDoS Protection.

I den här självstudien lär du dig att:

- Skapa en DDoS-skyddsplan

- Skapa en programgateway

- Associera en DDoS Protection-plan med det virtuella nätverket

- Lägga till virtuella datorer i programgatewayens serverdel

- Testa programgatewayen

Förutsättningar

Ett Azure-konto med en aktiv prenumeration krävs. Om du inte redan har ett konto kan du skapa ett konto kostnadsfritt.

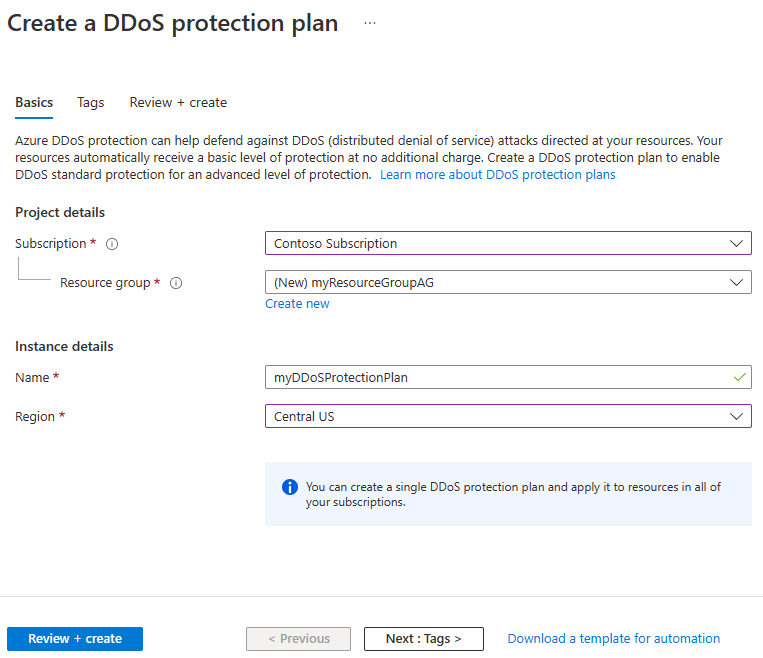

Skapa en DDoS-skyddsplan

Logga in på Azure-portalen.

I sökrutan överst i portalen anger du DDoS-skydd. Välj DDoS-skyddsplaner i sökresultaten och välj sedan + Skapa.

På fliken Grundinställningar på sidan Skapa en DDoS-skyddsplan anger eller väljer du följande information:

Inställning Värde Projektinformation Prenumeration Välj din Azure-prenumerationen. Resursgrupp Välj Skapa ny.

Ange myResourceGroupAG.

Välj OK.Instansinformation Name Ange myDDoSProtectionPlan. Region Välj USA, centrala. Välj Granska + skapa och välj sedan Skapa för att distribuera DDoS-skyddsplanen.

Skapa en programgateway

Du skapar programgatewayen med hjälp av flikarna på sidan Skapa programgateway .

- I menyn i Azure-portalen eller på sidan Start väljer du Skapa en resurs.

- Under Kategorier väljer du Nätverk och sedan Application Gateway i listan Populära Azure-tjänster .

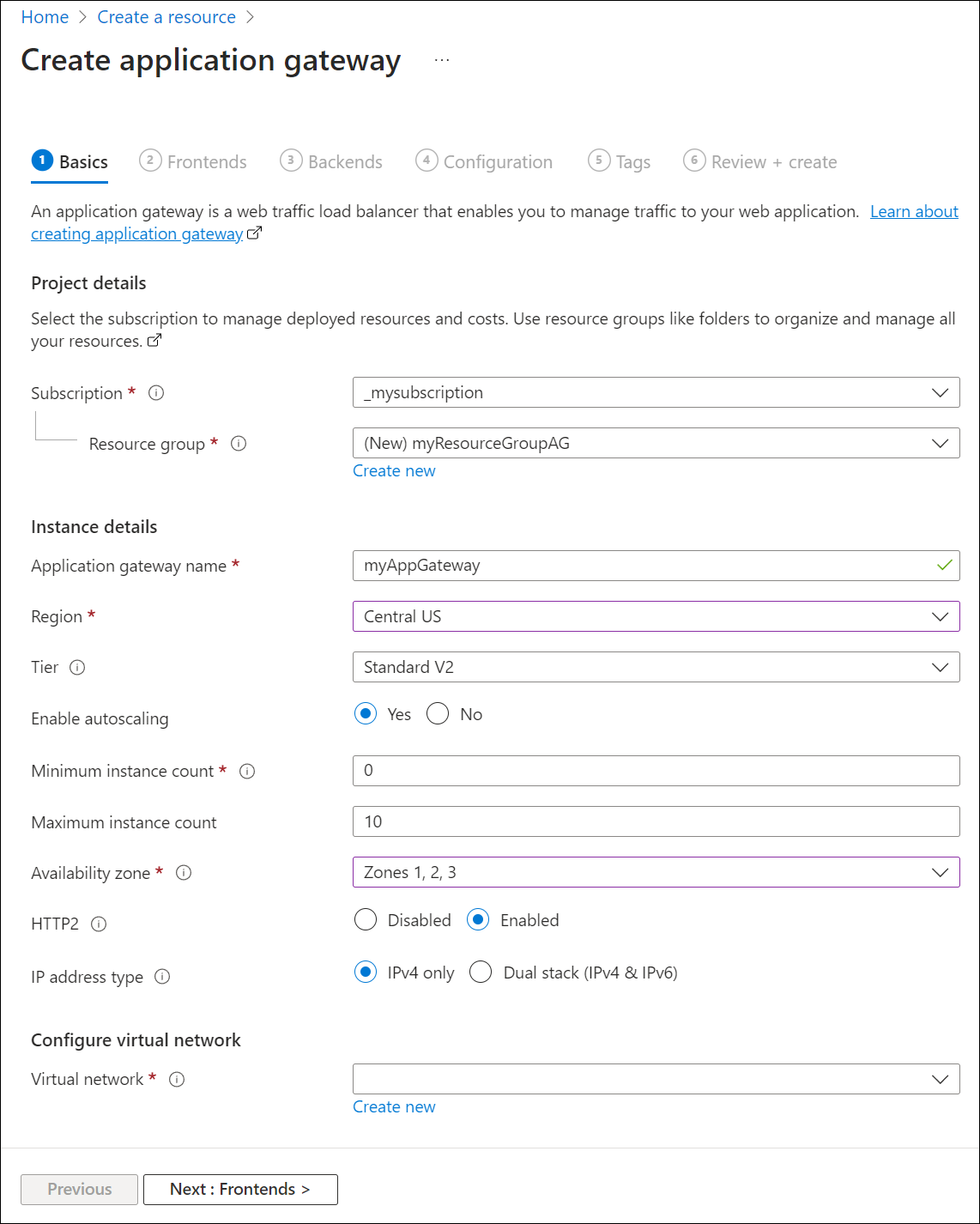

Fliken Grundläggande

På fliken Grundläggande anger du följande värden för följande inställningar för programgatewayen:

Resursgrupp: Välj myResourceGroupAG för resursgruppen. Om den inte finns väljer du Skapa ny för att skapa den.

Namn på programgateway: Ange myAppGateway som namn på programgatewayen.

För att Azure ska kunna kommunicera mellan de resurser som du skapar behövs ett virtuellt nätverk. Du kan antingen skapa ett nytt virtuellt nätverk eller använda ett befintligt nätverk. I det här exemplet skapar du ett nytt virtuellt nätverk samtidigt som du skapar programgatewayen. Application Gateway-instanser skapas i separata undernät. Du skapar två undernät i det här exemplet: Ett för programgatewayen och ett annat för serverdelsservrarna.

Kommentar

Principer för tjänstslutpunkter för virtuella nätverk stöds för närvarande inte i ett Application Gateway-undernät.

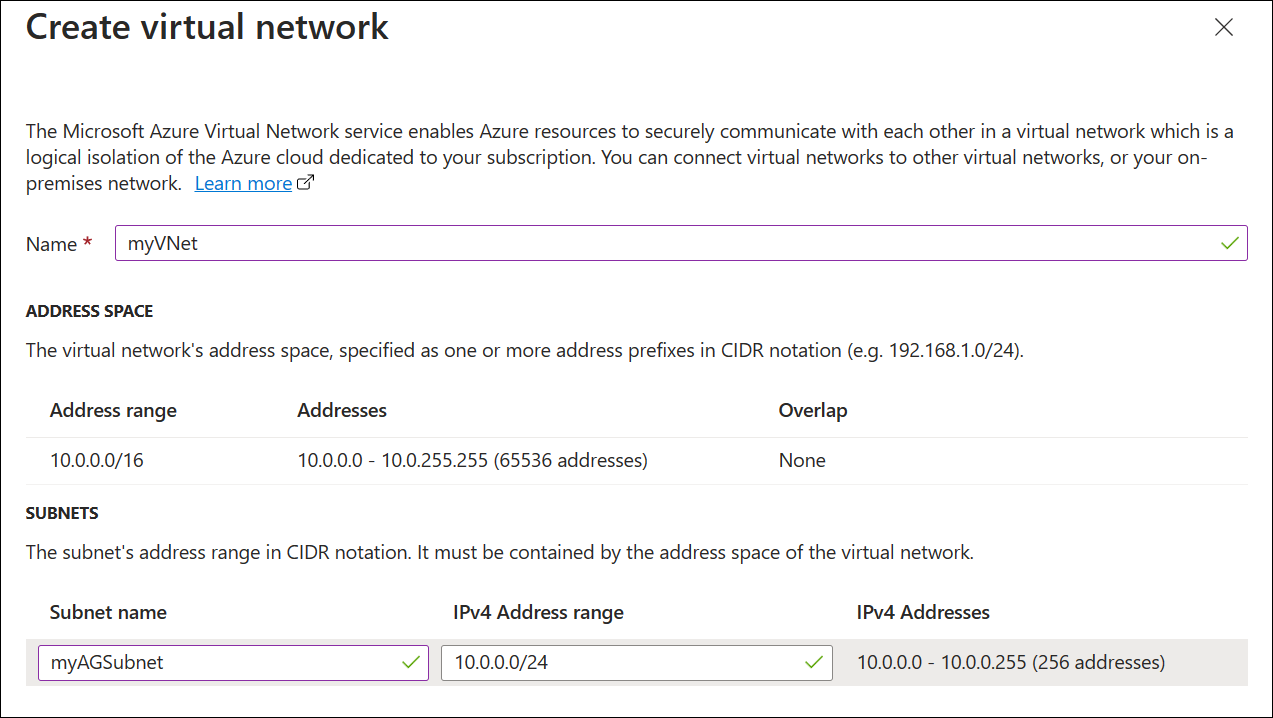

Under Konfigurera virtuellt nätverk skapar du ett nytt virtuellt nätverk genom att välja Skapa nytt. I fönstret Skapa virtuellt nätverk som öppnas anger du följande värden för att skapa det virtuella nätverket och två undernät:

Namn: Ange myVNet som namn på det virtuella nätverket.

Undernätsnamn (Application Gateway-undernät): Undernätsrutnätet visar ett undernät med namnet default. Ändra namnet på det här undernätet till myAGSubnet.

Undernätet för en programgateway kan endast innehålla programgatewayer. Inga andra resurser är tillåtna.Undernätsnamn (serverdelsserverundernät): På den andra raden i rutnätet Undernät anger du myBackendSubnet i kolumnen Undernätsnamn .

Adressintervall (serverdelsserverundernät): På den andra raden i undernätsrutnätet anger du ett adressintervall som inte överlappar adressintervallet för myAGSubnet. Om adressintervallet för myAGSubnet till exempel är 10.0.0.0/24 anger du 10.0.1.0/24 för adressintervallet för myBackendSubnet.

Välj OK för att stänga fönstret Skapa virtuellt nätverk och spara inställningarna för det virtuella nätverket.

På fliken Grundläggande accepterar du standardvärdena för de andra inställningarna och väljer sedan Nästa: Klientdelar.

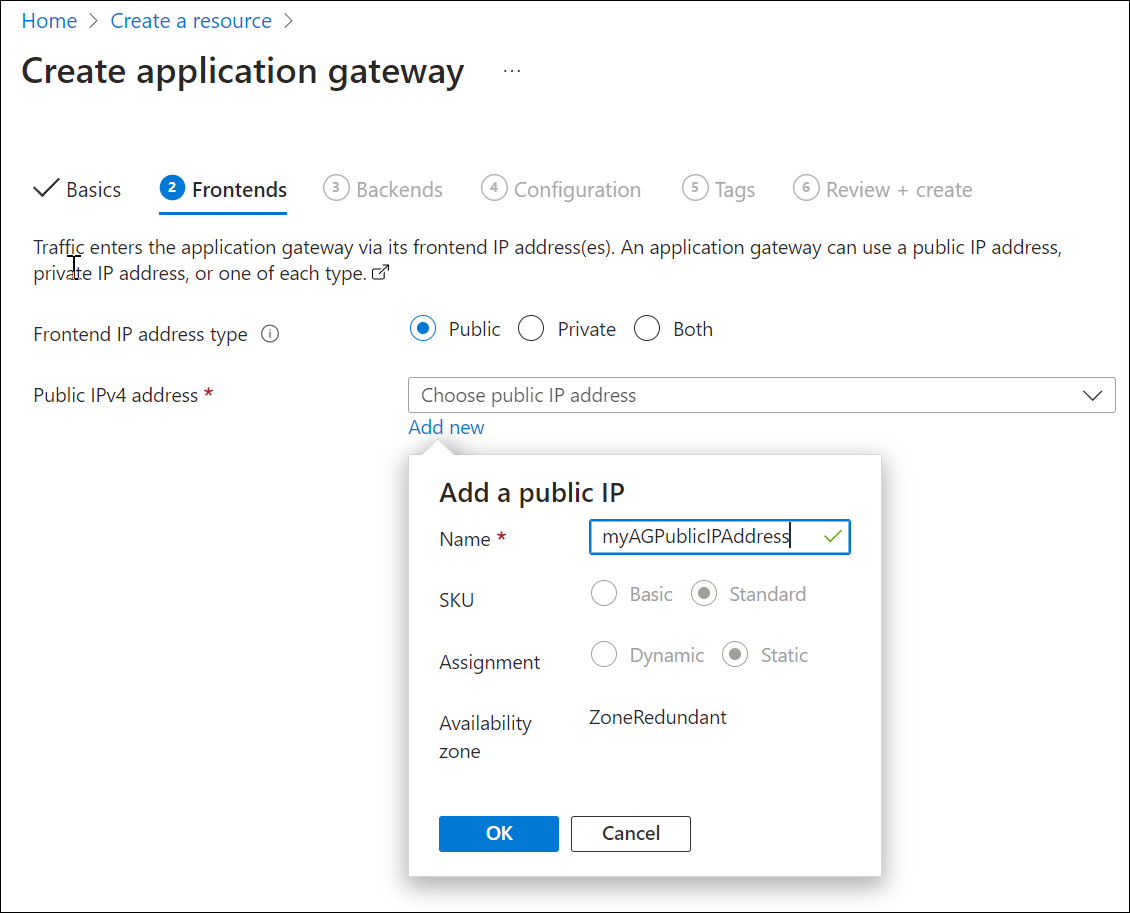

Fliken Klientdelar

På fliken Klientdelar kontrollerar du att IP-adresstypen för klientdelen är inställd på Offentlig.

Du kan konfigurera klientdels-IP-adressen så att den är offentlig eller privat enligt ditt användningsfall. I det här exemplet väljer du en offentlig klientdels-IP- adress.Kommentar

För Application Gateway v2 SKU måste det finnas en OFFENTLIG IP-klientdels-IP-konfiguration. Du kan fortfarande ha både en offentlig och en privat IP-klientdels-IP-konfiguration, men IP-konfigurationen för endast privata klientdelar (endast ILB-läge) är för närvarande inte aktiverad för V2 SKU: n.

Välj Lägg till ny för den offentliga IP-adressen och ange myAGPublicIPAddress som namn på den offentliga IP-adressen och välj sedan OK.

Välj Nästa: Serverdelar.

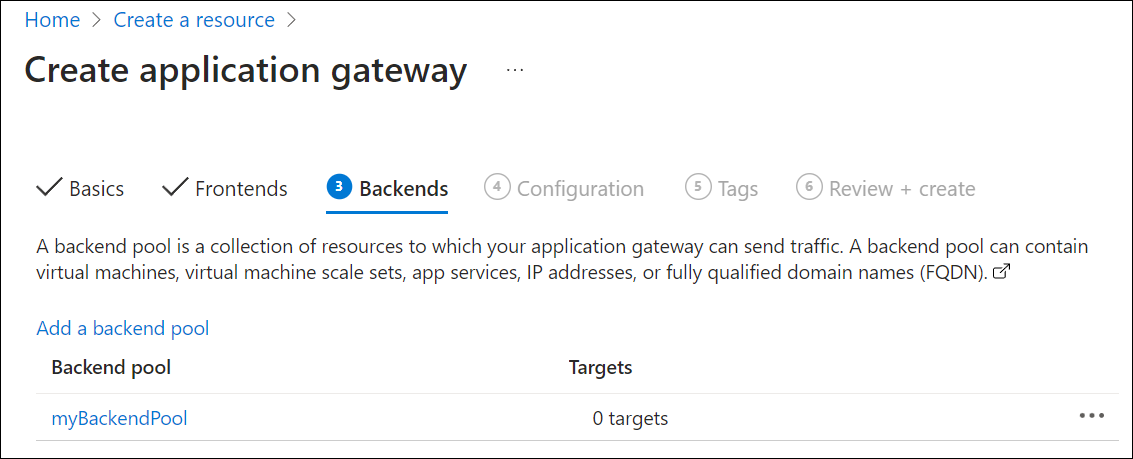

Fliken Serverdelar

Serverdelspoolen används för att dirigera begäranden till serverdelsservrarna som hanterar begäran. Serverdelspooler kan bestå av nätverkskort, VM-skalningsuppsättningar, offentliga IP-adresser, interna IP-adresser, fullständigt kvalificerade domännamn (FQDN) och serverdelar för flera klientorganisationer som Azure App Service. I det här exemplet skapar du en tom serverdelspool med din programgateway och lägger sedan till serverdelsmål i serverdelspoolen.

På fliken Serverdelar väljer du Lägg till en serverdelspool.

I fönstret Lägg till en serverdelspool som öppnas anger du följande värden för att skapa en tom serverdelspool:

- Namn: Ange myBackendPool som namn på serverdelspoolen.

- Lägg till serverdelspool utan mål: Välj Ja om du vill skapa en serverdelspool utan mål. Du lägger till serverdelsmål när du har skapat programgatewayen.

I fönstret Lägg till en serverdelspool väljer du Lägg till för att spara serverdelspoolens konfiguration och återgå till fliken Serverdelar.

På fliken Serverdelar väljer du Nästa: Konfiguration.

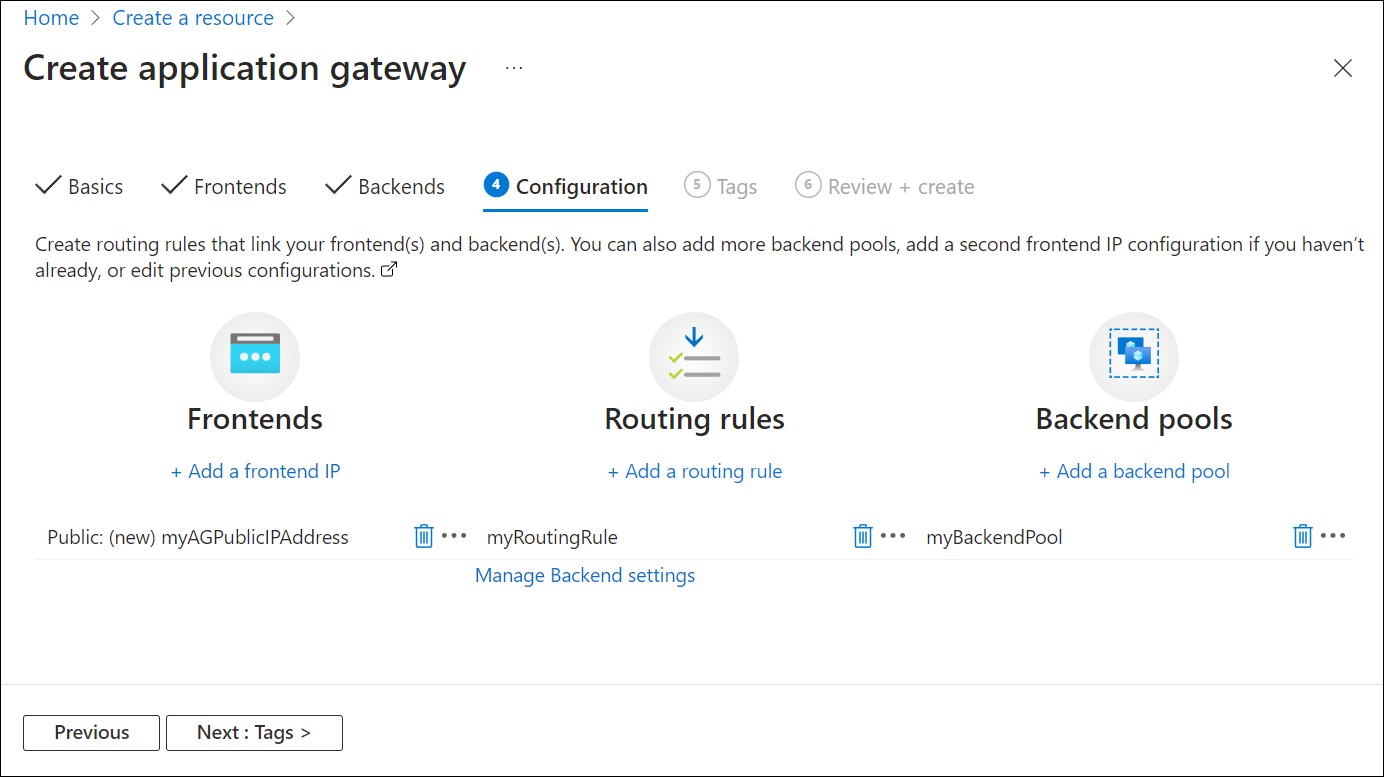

Konfigurationsflik

På fliken Konfiguration ansluter du klientdels- och serverdelspoolen som du skapade med hjälp av en routningsregel.

Välj Lägg till en routningsregel i kolumnen Routningsregler .

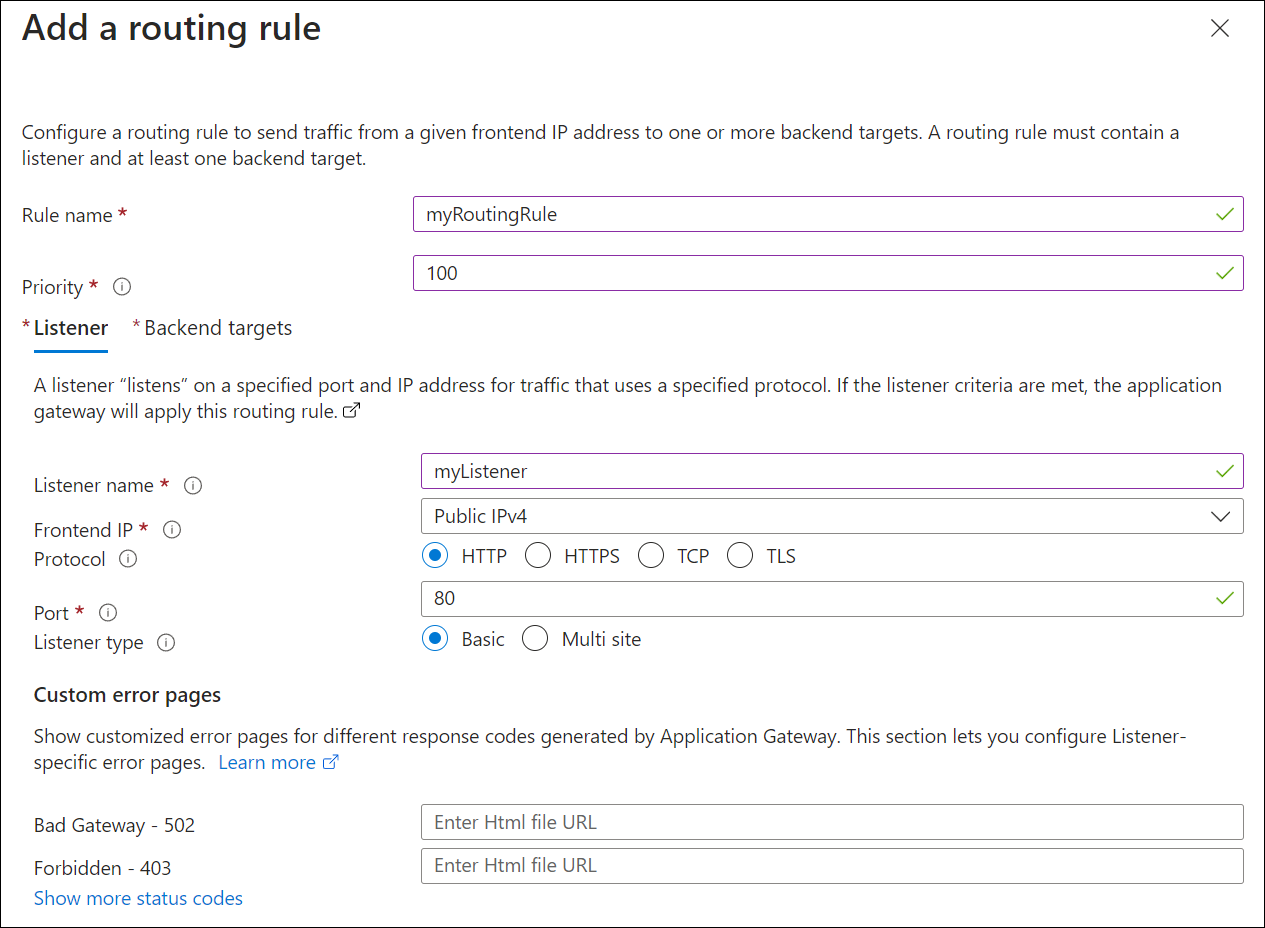

I fönstret Lägg till en routningsregel som öppnas anger du följande värden för Regelnamn och Prioritet:

- Regelnamn: Ange myRoutingRule som namnet på regeln.

- Prioritet: Prioritetsvärdet ska vara mellan 1 och 20000 (där 1 representerar högsta prioritet och 20000 representerar lägst) – i den här snabbstarten anger du 100 som prioritet.

En routningsregel kräver en lyssnare. På fliken Lyssnare i fönstret Lägg till en routningsregel anger du följande värden för lyssnaren:

Lyssnarnamn: Ange myListener som namnet på lyssnaren.

Klientdels-IP: Välj Offentlig för att välja den offentliga IP-adress som du skapade för klientdelen.

Acceptera standardvärdena för de andra inställningarna på fliken Lyssnare och välj sedan fliken Serverdelsmål för att konfigurera resten av routningsregeln.

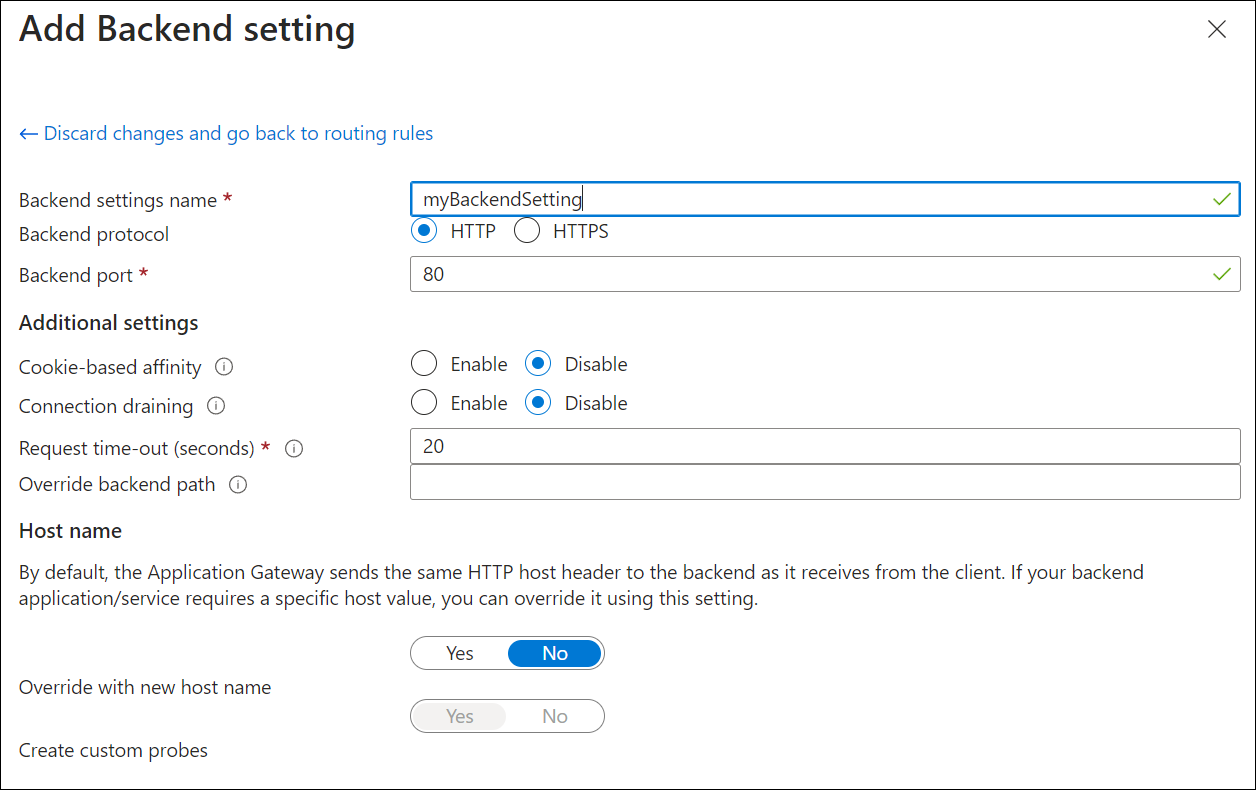

På fliken Serverdelsmål väljer du myBackendPool som serverdelsmål.

För inställningen Serverdel väljer du Lägg till ny för att lägga till en ny serverdelsinställning. Inställningen Serverdel avgör beteendet för routningsregeln. I fönstret Lägg till serverdelsinställning som öppnas anger du myBackendSetting som serverdelsinställningars namn och 80 för serverdelsporten. Acceptera standardvärdena för de andra inställningarna i fönstret Lägg till serverdelsinställning och välj sedan Lägg till för att återgå till fönstret Lägg till en routningsregel .

I fönstret Lägg till en routningsregel väljer du Lägg till för att spara routningsregeln och återgår till fliken Konfiguration .

Välj Nästa: Taggar och sedan Nästa: Granska + skapa.

Fliken Granska + skapa

Granska inställningarna på fliken Granska + skapa och välj sedan Skapa för att skapa det virtuella nätverket, den offentliga IP-adressen och programgatewayen. Det kan ta flera minuter för Azure att skapa programgatewayen. Vänta tills distributionen har slutförts innan du går vidare till nästa avsnitt.

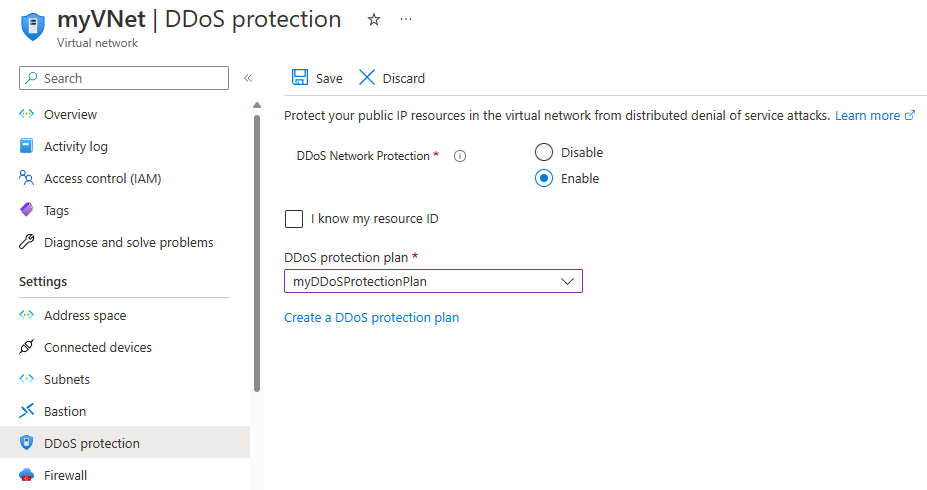

Aktivera DDoS-skydd

Azure DDoS Network Protection är aktiverat i det virtuella nätverk där den resurs som du vill skydda finns.

I sökrutan överst i portalen anger du Virtuellt nätverk. Välj Virtuella nätverk i sökresultaten.

Välj myVNet.

Välj DDoS-skydd i Inställningar.

Välj Aktivera.

I pull-down-rutan i DDoS-skyddsplanen väljer du myDDoSProtectionPlan.

Välj Spara.

Lägga till serverdelsmål

I det här exemplet använder du virtuella datorer som målserverdel. Du kan antingen använda befintliga virtuella datorer eller skapa nya. Du skapar två virtuella datorer som serverdelsservrar för programgatewayen.

För att göra detta gör du följande:

- Skapa två nya virtuella datorer, myVM och myVM2, som ska användas som serverdelsservrar.

- Installera IIS på de virtuella datorerna för att verifiera att programgatewayen har skapats.

- Lägg till serverdelsservrarna i serverdelspoolen.

Skapa en virtuell dator

I menyn i Azure-portalen eller på sidan Start väljer du Skapa en resurs. Fönstret Nytt visas.

Välj Windows Server 2016 Datacenter i listan Populära . Sidan Skapa en virtuell dator visas.

Application Gateway kan dirigera trafik till alla typer av virtuella datorer som används i dess serverdelspool. I det här exemplet använder du en virtuell Windows Server 2016 Datacenter-dator.Ange dessa värden på fliken Grundläggande inställningar för följande inställningar för virtuella datorer:

- Resursgrupp: Välj myResourceGroupAG som resursgruppsnamn.

- Namn på virtuell dator: Ange myVM som namn på den virtuella datorn.

- Region: Välj samma region där du skapade programgatewayen.

- Användarnamn: Ange ett namn för administratörens användarnamn.

- Lösenord: Ange ett lösenord.

- Offentliga inkommande portar: Ingen.

Acceptera de andra standardvärdena och välj sedan Nästa: Diskar.

Acceptera standardinställningarna för fliken Diskar och välj sedan Nästa: Nätverk.

På fliken Nätverk kontrollerar du att myVNet har valts för Virtuellt nätverk och att Undernät är inställt på myBackendSubnet. Acceptera de andra standardvärdena och välj sedan Nästa: Hantering.

Application Gateway kan kommunicera med instanser utanför det virtuella nätverk som det finns i, men du måste se till att det finns EN IP-anslutning.På fliken Hantering anger du Startdiagnostik till Inaktivera. Acceptera de övriga standardinställningarna och välj sedan Granska + skapa.

Gå igenom inställningarna på fliken Granska + skapa och åtgärda eventuella verifieringsfel och välj sedan Skapa.

Vänta på att skapandet av den virtuella datorn är klart innan du fortsätter.

Installera IIS för testning

I det här exemplet installerar du IIS på de virtuella datorerna för att verifiera att Azure har skapat programgatewayen.

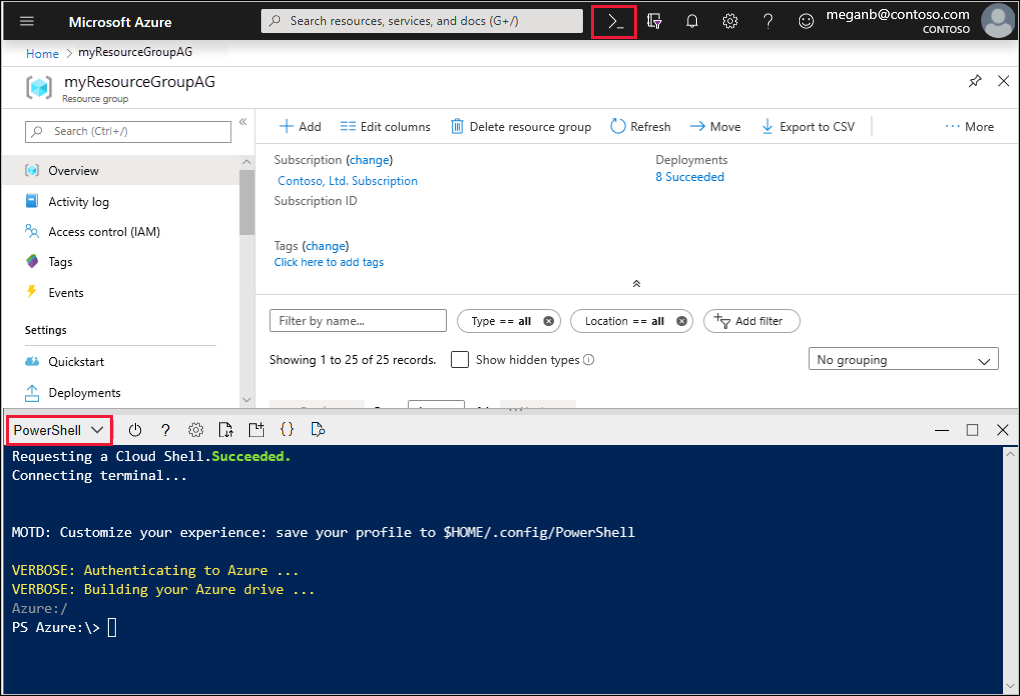

Öppna Azure PowerShell.

Välj Cloud Shell i det övre navigeringsfältet i Azure Portal och välj sedan PowerShell i listrutan.

Kör följande kommando för att installera IIS på den virtuella datorn. Ändra parametern Plats om det behövs:

Set-AzVMExtension ` -ResourceGroupName myResourceGroupAG ` -ExtensionName IIS ` -VMName myVM ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUSSkapa en andra virtuell dator och installera IIS genom att följa stegen som du utförde tidigare. Använd myVM2 för namnet på den virtuella datorn och för VMName-inställningen för cmdleten Set-AzVMExtension.

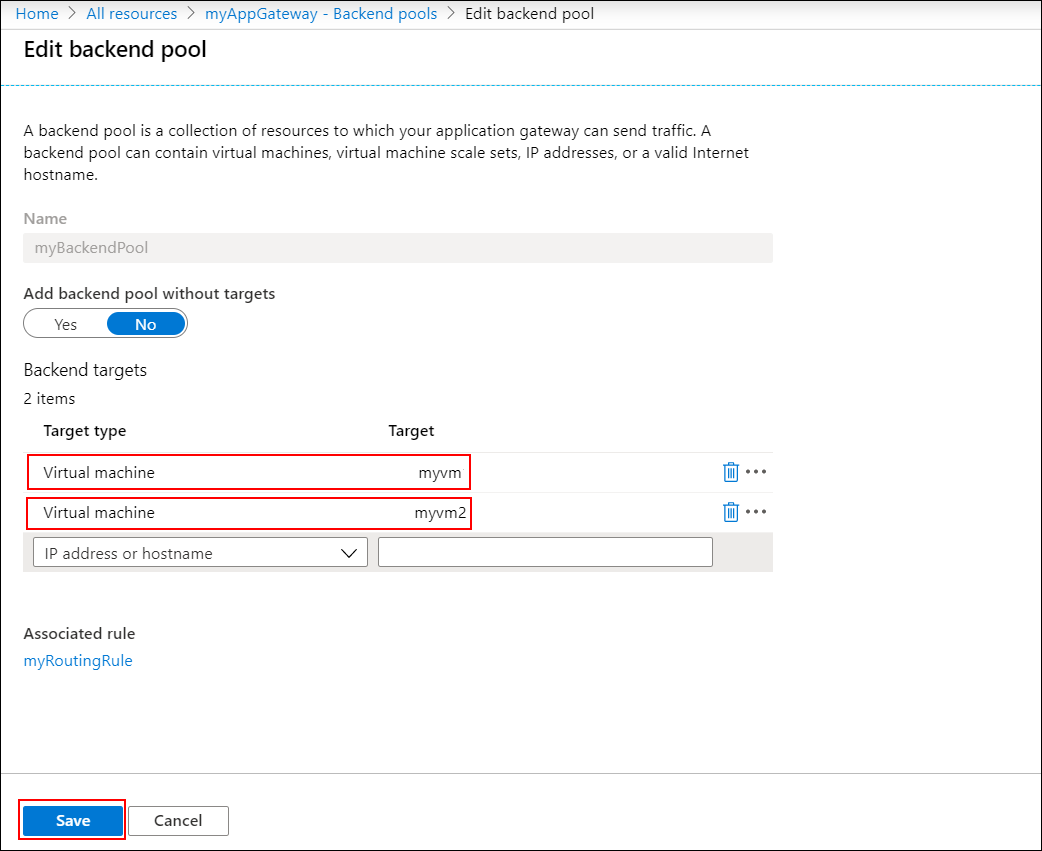

Lägga till serverdelsservrar i serverdelspoolen

På menyn Azure Portal väljer du Alla resurser eller söker efter och väljer Alla resurser. Välj sedan myAppGateway.

Välj Serverdelspooler på den vänstra menyn.

Välj myBackendPool.

Under Serverdelsmål, Måltyp, väljer du Virtuell dator i listrutan.

Under Mål väljer du de virtuella datorerna myVM och myVM2 och deras associerade nätverksgränssnitt i listrutorna.

Välj Spara.

Vänta tills distributionen har slutförts innan du fortsätter till nästa steg.

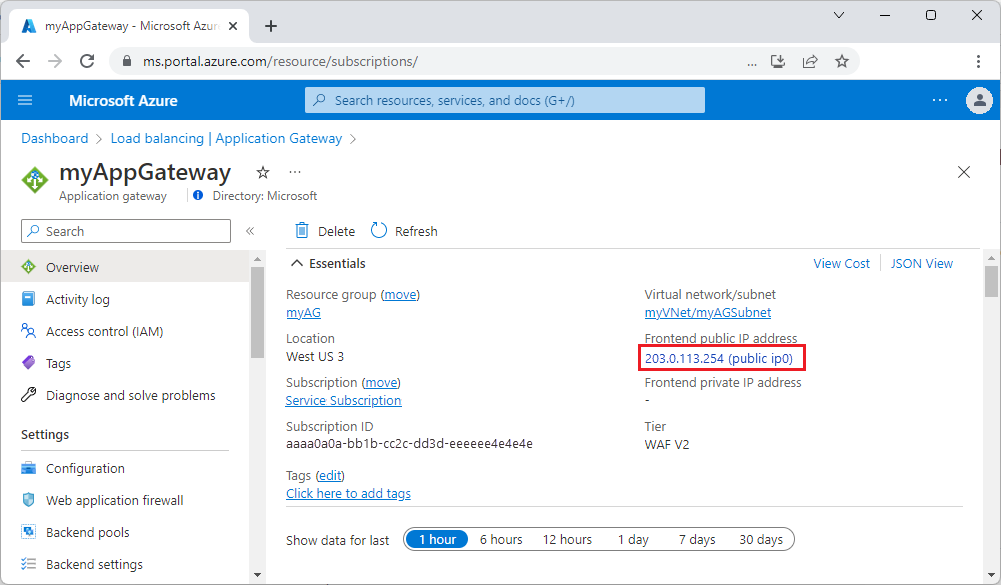

Testa programgatewayen

Även om IIS inte krävs för att skapa programgatewayen installerade du den i den här snabbstarten för att kontrollera om Azure har skapat programgatewayen.

Använd IIS för att testa programgatewayen:

Leta reda på den offentliga IP-adressen för programgatewayen på skärmen Översikt.

Eller så kan du välja Alla resurser, ange myAGPublicIPAddress i sökrutan och sedan välja den i sökresultaten. Azure visar den offentliga IP-adressen på sidan Översikt.

Eller så kan du välja Alla resurser, ange myAGPublicIPAddress i sökrutan och sedan välja den i sökresultaten. Azure visar den offentliga IP-adressen på sidan Översikt.Kopiera den offentliga IP-adressen och klistra sedan in den i webbläsarens adressfält för att bläddra i IP-adressen.

Kontrollera svaret. Ett giltigt svar verifierar att programgatewayen har skapats och kan ansluta med serverdelen.

Uppdatera webbläsaren flera gånger så bör du se anslutningar till både myVM och myVM2.

Rensa resurser

När du inte längre behöver de resurser som du skapade med programgatewayen tar du bort resursgruppen. När du tar bort resursgruppen tar du också bort programgatewayen och alla relaterade resurser.

Så här tar du bort resursgruppen:

- På menyn Azure Portal väljer du Resursgrupper eller söker efter och väljer Resursgrupper.

- På sidan Resursgrupper söker du efter och väljer myResourceGroupAG.

- Välj Ta bort resursgrupp på sidan Resursgrupp.

- Ange myResourceGroupAG under SKRIV RESURSGRUPPENS NAMN och välj sedan Ta bort

Nästa steg

Gå vidare till nästa artikel för att lära dig hur du: