Identitetsbegrepp för Azure VMware Solution

Privata moln i Azure VMware Solution etableras med en vCenter Server och NSX Manager. Du använder vCenter Server för att hantera arbetsbelastningar för virtuella datorer (VM) och NSX Manager för att hantera och utöka det privata molnet. CloudAdmin-rollen används för vCenter Server och CloudAdmin-rollen (med begränsade behörigheter) används för NSX Manager.

vCenter Server-åtkomst och identitet

I Azure VMware Solution har VMware vCenter Server ett inbyggt lokalt användarkonto med namnet CloudAdmin som har tilldelats rollen CloudAdmin. Du kan konfigurera användare och grupper i Windows Server Active Directory med rollen CloudAdmin för ditt privata moln. I allmänhet skapar och hanterar CloudAdmin-rollen arbetsbelastningar i ditt privata moln. Men i Azure VMware Solution har CloudAdmin-rollen vCenter Server-privilegier som skiljer sig från andra VMware-molnlösningar och lokala distributioner.

Viktigt!

Det lokala CloudAdmin-användarkontot ska användas som ett konto för nödåtkomst för "break glass"-scenarier i ditt privata moln. Det är inte avsett att användas för dagliga administrativa aktiviteter eller för integrering med andra tjänster.

I en lokal distribution av vCenter Server och ESXi har administratören åtkomst till vCenter Server-kontot administrator@vsphere.local och ESXi-rotkontot. Administratören kan också tilldelas till fler Windows Server Active Directory-användare och -grupper.

I en Azure VMware Solution-distribution har administratören inte åtkomst till administratörsanvändarkontot eller ESXi-rotkontot. Administratören kan dock tilldela Windows Server Active Directory-användare och gruppera rollen CloudAdmin i vCenter Server. CloudAdmin-rollen har inte behörighet att lägga till en identitetskälla som en lokal LDAP-server (Lightweight Directory Access Protocol) eller en LDAPS-server (Secure LDAP) till vCenter Server. Du kan dock använda Kör-kommandon för att lägga till en identitetskälla och tilldela Rollen CloudAdmin till användare och grupper.

Ett användarkonto i ett privat moln kan inte komma åt eller hantera specifika hanteringskomponenter som Microsoft stöder och hanterar. Exempel är kluster, värdar, datalager och distribuerade virtuella växlar.

Kommentar

I Azure VMware Solution tillhandahålls domänen vsphere.local enkel inloggning (SSO) som en hanterad resurs för plattformsåtgärder. Du kan inte använda den för att skapa eller hantera lokala grupper och användare förutom de som tillhandahålls som standard med ditt privata moln.

Viktigt!

Azure VMware Solution erbjuder anpassade roller på vCenter Server, men erbjuder dem för närvarande inte på Azure VMware Solution-portalen. Mer information finns i avsnittet Skapa anpassade roller på vCenter Server senare i den här artikeln.

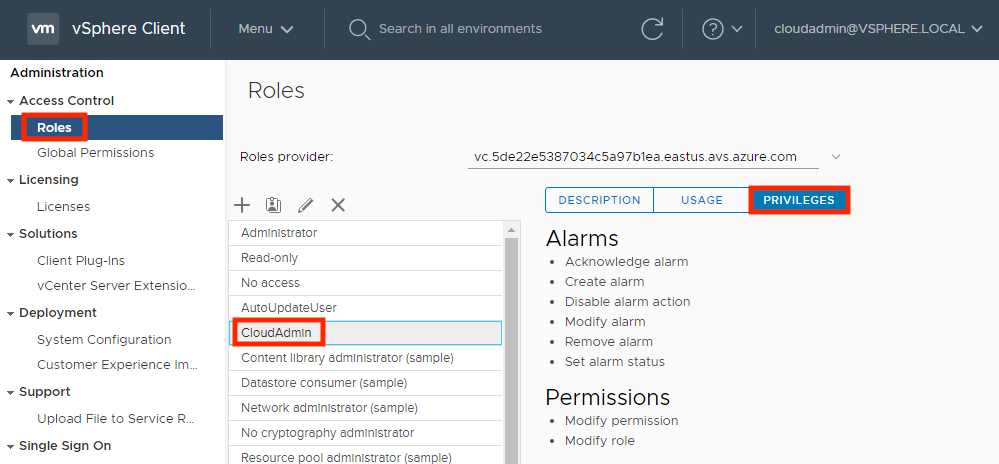

Visa vCenter Server-behörigheter

Använd följande steg för att visa de behörigheter som beviljats rollen Azure VMware Solution CloudAdmin i din Privata Azure VMware Solution-moln-vCenter.

Logga in på vSphere-klienten och gå till Menyadministration>.

Under Åtkomstkontroll väljer du Roller.

I listan över roller väljer du CloudAdmin och sedan Privilegier.

CloudAdmin-rollen i Azure VMware Solution har följande behörigheter på vCenter Server. Mer information finns i produktdokumentationen för VMware.

| Privilegium | beskrivning |

|---|---|

| Larm | Bekräfta larm Skapa larm Inaktivera larmåtgärd Ändra larm Ta bort larm Ange larmstatus |

| Innehållsbibliotek | Lägg till biblioteksobjekt Lägga till rotcertifikat i förtroendearkivet Checka in en mall Kolla in en mall Skapa en prenumeration för ett publicerat bibliotek Skapa lokalt bibliotek Skapa eller ta bort ett Harbor-register Skapa prenumerationsbibliotek Skapa, ta bort eller rensa ett hamnregisterprojekt Ta bort biblioteksobjekt Ta bort lokalt bibliotek Ta bort rotcertifikat från förtroendearkivet Ta bort prenumerationsbibliotek Ta bort prenumeration på ett publicerat bibliotek Ladda ned filer Ta bort biblioteksobjekt Evict-prenumerationsbibliotek Importera lagring Hantera Harbor-registerresurser på angiven beräkningsresurs Information om avsökningsprenumeration Publicera ett biblioteksobjekt till sina prenumeranter Publicera ett bibliotek till sina prenumeranter Läslagring Synkronisera biblioteksobjekt Synkronisera prenumerationsbibliotek Skriv introspektion Uppdatera konfigurationsinställningar Uppdatera filer Uppdatera bibliotek Uppdatera biblioteksobjekt Uppdatera lokalt bibliotek Uppdatera prenumerationsbibliotek Uppdatera prenumerationen på ett publicerat bibliotek Visa konfigurationsinställningar |

| Kryptografiska åtgärder | Direktåtkomst |

| Datalager | Allokera utrymme Bläddra i datalager Konfigurera datalager Filåtgärder på låg nivå Ta bort filer Uppdatera metadata för virtuella datorer |

| Mapp | Skapa mapp Ta bort mapp Flytta mapp Byt namn på mapp |

| Global | Avbryt uppgift Global tagg Hälsa Logghändelse Hantera anpassade attribut Tjänstansvariga Ange anpassat attribut Systemtagg |

| Värd | vSphere Replication Hantera replikering |

| Nätverk | Tilldela nätverk |

| Behörigheter | Ändra behörigheter Ändra roll |

| Profildriven lagring | Profildriven lagringsvy |

| Resurs | Tillämpa rekommendation Tilldela vApp till resurspool Tilldela en virtuell dator till resurspoolen Skapa resurspool Migrera avstängd virtuell dator Migrera som drivs på en virtuell dator Ändra resurspool Flytta resurspool Fråga vMotion Ta bort resurspool Byt namn på resurspool |

| Schemalagd aktivitet | Skapa uppgift Ändra uppgift Ta bort uppgift Kör aktivitet |

| Sessioner | Meddelande Verifiera session |

| Lagringsvy | Visa |

| vApp | Lägg till virtuell dator Tilldela resurspool Tilldela vApp Klona Skapa Ta bort Exportera Importera Flytta Stäng av Ström på Byt namn Suspend Avregistrera Visa OVF-miljö vApp-programkonfiguration vApp-instanskonfiguration vApp managedBy configuration vApp-resurskonfiguration |

| Virtuell dator | Ändra konfiguration Hämta disklån Lägga till befintlig disk Lägg till ny disk Lägga till eller ta bort enhet Avancerad konfiguration Ändra antal processorer Ändra minne Ändra inställningar Ändra växlingsfilplacering Ändra resurs Konfigurera värd-USB-enhet Konfigurera rå enhet Konfigurera managedBy Visa anslutningsinställningar Utöka virtuell disk Ändra enhetsinställningar Kompatibilitet för frågefeltolerans Fråga efter ej ägda filer Ladda om från sökvägar Ta bort disk Byt namn Återställa gästinformation Ange kommentar Växla spårning av diskändring Växla överordnad förgrening Uppgradera kompatibilitet för virtuella datorer Redigera inventering Skapa från befintlig Skapa nya , och programformulär i Flytta Registrera dig Ta bort Avregistrera Gäståtgärder Ändring av alias för gäståtgärd Aliasfråga för gäståtgärd Ändringar av gäståtgärder Körning av gäståtgärdsprogram Frågor om gäståtgärder Interaktion Svarsfråga Säkerhetskopieringsåtgärd på virtuell dator Konfigurera CD-media Konfigurera diskettmedia Ansluta enheter Konsolinteraktion Skapa skärmbild Defragmentera alla diskar Dra och släpp Hantering av gästoperativsystem av VIX API Mata in USB HID-genomsökningskoder Installera VMware-verktyg Pausa eller ta bort paus Rensa eller krympa åtgärder Stäng av Ström på Spela in session på virtuell dator Spela upp session på virtuell dator Reset Återuppta feltolerans Suspend Pausa feltolerans Redundanstest Testa omstart av sekundär virtuell dator Inaktivera feltolerans Aktivera feltolerans Etablerar Tillåt diskåtkomst Tillåt filåtkomst Tillåt skrivskyddad diskåtkomst Tillåt nedladdning av virtuella datorer Klona mall Klona virtuell dator Skapa mall från en virtuell dator Anpassa gäst Distribuera mallen Markera som mall Ändra anpassningsspecifikation Höja upp diskar Läsa anpassningsspecifikationer Tjänstkonfiguration Tillåt meddelanden Tillåt avsökning av globala händelsemeddelanden Hantera tjänstkonfiguration Ändra tjänstkonfiguration Frågetjänstkonfigurationer Läsa tjänstkonfiguration Hantering av ögonblicksbilder Skapa ögonblicksbild Ta bort ögonblicksbild Byt namn på ögonblicksbild Återställ ögonblicksbild vSphere Replication Konfigurera replikering Hantera replikering Övervaka replikering |

| vService | Skapa beroende Förstöra beroende Konfigurera om beroendekonfiguration Uppdatera beroende |

| vSphere-taggning | Tilldela och ta bort taggen vSphere Skapa vSphere-tagg Skapa vSphere-taggkategori Ta bort vSphere-tagg Ta bort vSphere-taggkategori Redigera vSphere-tagg Redigera vSphere-taggkategori Ändra UsedBy-fältet för kategori Ändra UsedBy-fältet för tagg |

Skapa anpassade roller på vCenter Server

Azure VMware Solution stöder användning av anpassade roller med lika med eller mindre behörighet än CloudAdmin-rollen. Använd CloudAdmin-rollen för att skapa, ändra eller ta bort anpassade roller med behörigheter som är mindre än eller lika med deras aktuella roll.

Kommentar

Du kan skapa roller med behörigheter som är större än CloudAdmin. Du kan dock inte tilldela rollen till några användare eller grupper eller ta bort rollen. Roller som har behörigheter som är större än CloudAdmin stöds inte.

Om du vill förhindra att du skapar roller som inte kan tilldelas eller tas bort klonar du Rollen CloudAdmin som grund för att skapa nya anpassade roller.

Skapa en anpassad roll

Logga in på vCenter Server med cloudadmin@vsphere.local eller en användare med rollen CloudAdmin.

Gå till konfigurationsavsnittet Roller och välj Åtkomstkontrollroller> för menyadministration.>>

Välj rollen CloudAdmin och välj åtgärdsikonen Klona roll.

Kommentar

Klona inte administratörsrollen eftersom du inte kan använda den. Den anpassade roll som skapas kan inte heller tas bort av cloudadmin@vsphere.local.

Ange det namn som du vill använda för den klonade rollen.

Ta bort behörigheter för rollen och välj OK. Den klonade rollen visas i listan Roller .

Använda en anpassad roll

Navigera till objektet som kräver den tillagda behörigheten. Om du till exempel vill använda behörighet för en mapp går du till Virtuella menydatorer>och mallar Mappnamn.>

Högerklicka på objektet och välj Lägg till behörighet.

Välj identitetskällan i listrutan Användare där gruppen eller användaren finns.

Sök efter användaren eller gruppen när du har valt identitetskällan under avsnittet Användare .

Välj den roll som du vill använda för användaren eller gruppen.

Kommentar

Om du försöker tillämpa en användare eller grupp på en roll som har behörigheter som är större än CloudAdmin resulterar det i fel.

Kontrollera sprid till underordnade om det behövs och välj OK. Den tillagda behörigheten visas i avsnittet Behörigheter .

Åtkomst och identitet för VMware NSX Manager

När ett privat moln etableras med hjälp av Azure Portal etableras programvarudefinierade SDDC-hanteringskomponenter som vCenter Server och VMware NSX Manager för kunder.

Microsoft ansvarar för livscykelhantering av NSX-enheter som VMware NSX Manager och VMware NSX Edge-apparater. De ansvarar för att starta nätverkskonfigurationen, som att skapa tier-0-gatewayen.

Du ansvarar för VMware NSX-konfiguration av programvarudefinierade nätverk (SDN), till exempel:

- Nätverkssegment

- Andra gatewayer på nivå 1

- Regler för distribuerad brandvägg

- Tillståndskänsliga tjänster som gatewaybrandvägg

- Lastbalanserare på gatewayer på nivå 1

Du kan komma åt VMware NSX Manager med hjälp av den inbyggda lokala användaren "cloudadmin" som tilldelats en anpassad roll som ger en användare begränsad behörighet att hantera VMware NSX. Microsoft hanterar livscykeln för VMware NSX, men vissa åtgärder tillåts inte av en användare. Åtgärder som inte tillåts är att redigera konfigurationen av värd- och gränstransportnoder eller starta en uppgradering. För nya användare distribuerar Azure VMware Solution dem med en specifik uppsättning behörigheter som användaren behöver. Syftet är att ge en tydlig uppdelning av kontrollen mellan konfigurationen av Azure VMware Solution-kontrollplanet och den privata molnanvändaren i Azure VMware Solution.

För nya privata molndistributioner tillhandahålls VMware NSX-åtkomst med en inbyggd lokal användarmolnadmin tilldelad rollen cloudadmin med en specifik uppsättning behörigheter för att använda VMware NSX-funktioner för arbetsbelastningar.

Användarbehörigheter för VMware NSX cloudadmin

Följande behörigheter tilldelas cloudadmin-användaren i Azure VMware Solution NSX.

Kommentar

VMware NSX cloudadmin-användare på Azure VMware Solution är inte samma som cloudadmin-användaren som nämns i produktdokumentationen för VMware. Följande behörigheter gäller för VMware NSX-princip-API:et. Api-funktioner för hanteraren kan vara begränsade.

| Kategori | Typ | Åtgärd | Behörighet |

|---|---|---|---|

| Nätverk | Anslutning | Nivå 0-gatewayer Nivå 1-gatewayer Segment |

Skrivskydd Fullständig åtkomst Fullständig åtkomst |

| Nätverk | Nätverkstjänster | VPN NAT Belastningsutjämning Vidarebefordringsprincip Statistik |

Fullständig åtkomst Fullständig åtkomst Fullständig åtkomst Skrivskydd Fullständig åtkomst |

| Nätverk | IP-hantering | DNS DHCP IP-adresspooler |

Fullständig åtkomst Fullständig åtkomst Fullständig åtkomst |

| Nätverk | Profiler | Fullständig åtkomst | |

| Säkerhet | Säkerhet i västra östra | Distribuerad brandvägg Distribuerade ID:er och IPS Identitetsbrandvägg |

Fullständig åtkomst Fullständig åtkomst Fullständig åtkomst |

| Säkerhet | Nord- och sydsäkerhet | Gateway-brandvägg URL-analys |

Fullständig åtkomst Fullständig åtkomst |

| Säkerhet | Introspektion för nätverk | Skrivskydd | |

| Säkerhet | Slutpunktsskydd | Skrivskydd | |

| Säkerhet | Inställningar | Fullständig åtkomst | |

| Lager | Fullständig åtkomst | ||

| Felsökning | IPFIX | Fullständig åtkomst | |

| Felsökning | Portspegling | Fullständig åtkomst | |

| Felsökning | Spårningsflöde | Fullständig åtkomst | |

| System | Konfiguration Inställningar Inställningar Inställningar |

Identitetsbrandvägg Användare och roller Certifikathantering (endast tjänstcertifikat) Inställningar för användargränssnitt |

Fullständig åtkomst Fullständig åtkomst Fullständig åtkomst Fullständig åtkomst |

| System | Alla andra | Skrivskydd |

Du kan visa de behörigheter som beviljats till azure VMware Solution cloudadmin-rollen på din Azure VMware Solution privata moln-VMware NSX.

- Logga in på NSX Manager.

- Gå till System och leta upp användare och roller.

- Välj och expandera cloudadmin-rollen som finns under Roller.

- Välj en kategori som Nätverk eller Säkerhet för att visa de specifika behörigheterna.

Kommentar

Privata moln som skapades före juni 2022 kommer att växla från administratörsroll till cloudadmin-roll . Du får ett meddelande via Azure Service Health som innehåller tidslinjen för den här ändringen så att du kan ändra de NSX-autentiseringsuppgifter som du har använt för annan integrering.

NSX LDAP-integrering för rollbaserad åtkomstkontroll (RBAC)

I en Azure VMware Solution-distribution kan VMware NSX integreras med den externa LDAP-katalogtjänsten för att lägga till fjärrkataloganvändare eller -grupper och tilldela dem en VMware NSX RBAC-roll, till exempel lokal distribution. Mer information om hur du aktiverar VMware NSX LDAP-integrering finns i produktdokumentationen för VMware.

Till skillnad från lokal distribution stöds inte alla fördefinierade NSX RBAC-roller med Azure VMware-lösningen för att hålla Azure VMware Solution IaaS-kontrollplanets konfigurationshantering separat från klientnätverket och säkerhetskonfigurationen. Mer information finns i nästa avsnitt, NSX RBAC-roller som stöds.

Kommentar

VMware NSX LDAP-integrering stöds endast med SDDC:er med VMware NSX"cloudadmin"-användare.

NSX RBAC-roller som stöds och inte stöds

I en Azure VMware Solution-distribution stöds följande fördefinierade RBAC-roller för VMware NSX med LDAP-integrering:

- Granskare

- Cloudadmin

- LB-administratör

- LB-operator

- VPN-administratör

- Nätverksoperatör

I en Azure VMware Solution-distribution stöds inte följande fördefinierade RBAC-roller för VMware NSX med LDAP-integrering:

- Företagsadministratör

- Nätverksadministratör

- Säkerhetsadministratör

- NetX-partneradministratör

- GI-partneradministratör

Du kan skapa anpassade roller i NSX med behörigheter som är mindre än eller lika med CloudAdmin-rollen som skapats av Microsoft. Här följer exempel på hur du skapar en roll som stöds för "Nätverksadministratör" och "Säkerhetsadministratör".

Kommentar

Det går inte att skapa anpassade roller om du tilldelar en behörighet som inte tillåts av CloudAdmin-rollen.

Skapa rollen "AVS-nätverksadministratör"

Använd följande steg för att skapa den här anpassade rollen.

Gå till Systemanvändare>och rollerroller.>

Klona nätverksadministratör och ange namnet , AVS-nätverksadministratör.

Ändra följande behörigheter till "Skrivskyddad" eller "Ingen" enligt kolumnen Behörighet i följande tabell.

Kategori Underkategori Funktion Behörighet Nätverk Anslutning

NätverkstjänsterNivå 0-gatewayer

Nivå 0 Gateways > OSPF

VidarebefordringsprincipSkrivskydd

Ingen

IngenTillämpa ändringarna och Spara rollen.

Skapa rollen "AVS-säkerhetsadministratör"

Använd följande steg för att skapa den här anpassade rollen.

Gå till Systemanvändare>och rollerroller.>

Klona säkerhetsadministratör och ange namnet "AVS-säkerhetsadministratör".

Ändra följande behörigheter till "Skrivskyddad" eller "Ingen" enligt kolumnen Behörighet i följande tabell.

| Kategori | Underkategori | Funktion | Behörighet |

|---|---|---|---|

| Nätverk | Nätverkstjänster | Vidarebefordringsprincip | Ingen |

| Säkerhet |

Introspektion för nätverk Slutpunktsskydd Inställningar |

Tjänstprofiler |

Ingen Inga Ingen |

- Tillämpa ändringarna och Spara rollen.

Kommentar

Konfigurationsalternativet VMware NSX System>Identity Firewall AD stöds inte av den anpassade NSX-rollen. Rekommendationen är att tilldela rollen Säkerhetsoperatör till användaren med den anpassade rollen för att tillåta hantering av IDFW-funktionen (IDFW) för den användaren.

Kommentar

Funktionen VMware NSX Traceflow stöds inte av den anpassade VMware NSX-rollen. Rekommendationen är att tilldela rollen Granskare till användaren tillsammans med den anpassade rollen för att aktivera funktionen Traceflow för den användaren.

Kommentar

VMware Aria Operations Automation-integrering med NSX-komponenten i Azure VMware Solution kräver att rollen "granskare" läggs till användaren med rollen NSX Manager cloudadmin.

Nästa steg

Nu när du har gått igenom azure VMware Solution-begreppen åtkomst och identiteter kanske du vill lära dig mer om: