Konfigurera OT-sensorinställningar från Azure Portal (offentlig förhandsversion)

När du har registrerat en ny OT-nätverkssensor i Microsoft Defender för IoT kanske du vill definiera flera inställningar direkt i OT-sensorkonsolen, till exempel att lägga till lokala användare.

Inställningarna för OT-sensorn som anges i den här artikeln är också tillgängliga direkt från Azure Portal. Använd Azure Portal för att tillämpa de här inställningarna i grupp över flera molnanslutna OT-sensorer åt gången eller över alla molnanslutna OT-sensorer på en viss plats eller zon. Den här artikeln beskriver hur du visar och konfigurerar inställningar för ot-nätverkssensorer från Azure Portal.

Kommentar

Sidan Sensorinställningar i Defender för IoT finns i FÖRHANDSVERSION. Tilläggsvillkoren för Azure Preview innehåller andra juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

Förutsättningar

Om du vill definiera OT-sensorinställningar kontrollerar du att du har följande:

En Azure-prenumeration som registrerats i Defender för IoT. Om du behöver det registrerar du dig för ett kostnadsfritt konto och använder sedan snabbstarten: Kom igång med Defender för IoT för att starta en kostnadsfri utvärderingsversion.

Behörigheter:

Om du vill visa inställningar som andra har definierat loggar du in med rollen Säkerhetsläsare, Säkerhetsadministratör, Deltagare eller Ägare för prenumerationen.

Om du vill definiera eller uppdatera inställningar loggar du in med rollen Säkerhetsadministratör, Deltagare eller Ägare .

Mer information finns i Användarroller och behörigheter för Azure för Defender för IoT.

En eller flera molnanslutna OT-nätverkssensorer. Mer information finns i Publicera OT-sensorer till Defender för IoT.

Definiera en ny sensorinställning

Definiera en ny inställning när du vill definiera en specifik konfiguration för en eller flera OT-nätverkssensorer. Om du till exempel vill definiera bandbreddstak för alla OT-sensorer på en specifik plats eller zon, eller definiera dem för en enda OT-sensor på en specifik plats i nätverket.

Så här definierar du en ny inställning:

I Defender för IoT på Azure Portal väljer du Inställningar för Platser och sensorer>Sensor (förhandsversion).

På sidan Sensorinställningar (förhandsversion) väljer du + Lägg till och använder sedan guiden för att definiera följande värden för din inställning. Välj Nästa när du är klar med varje flik i guiden för att gå vidare till nästa steg.

Fliknamn beskrivning Grundläggande inställningar Välj den prenumeration där du vill tillämpa inställningen och inställningstypen.

Ange ett beskrivande namn och en valfri beskrivning för din inställning.Inställning Definiera värdena för den valda inställningstypen.

Mer information om vilka alternativ som är tillgängliga för varje inställningstyp finns i den valda inställningstypen i referensen för sensorinställningen nedan.Tillämpa Använd listrutorna Välj webbplatser, Välj zoner och Välj sensorer för att definiera var du vill tillämpa inställningen.

Viktigt: Om du väljer en plats eller zon tillämpas inställningen på alla anslutna OT-sensorer, inklusive eventuella OT-sensorer som läggs till på platsen eller zonen senare.

Om du väljer att tillämpa inställningarna på en hel webbplats behöver du inte heller välja dess zoner eller sensorer.Granska och skapa Kontrollera de val som gjorts för din inställning.

Om den nya inställningen ersätter en befintlig inställning visas en varning som anger den befintliga inställningen.

varning som anger den befintliga inställningen.

När du är nöjd med inställningens konfiguration väljer du Skapa.

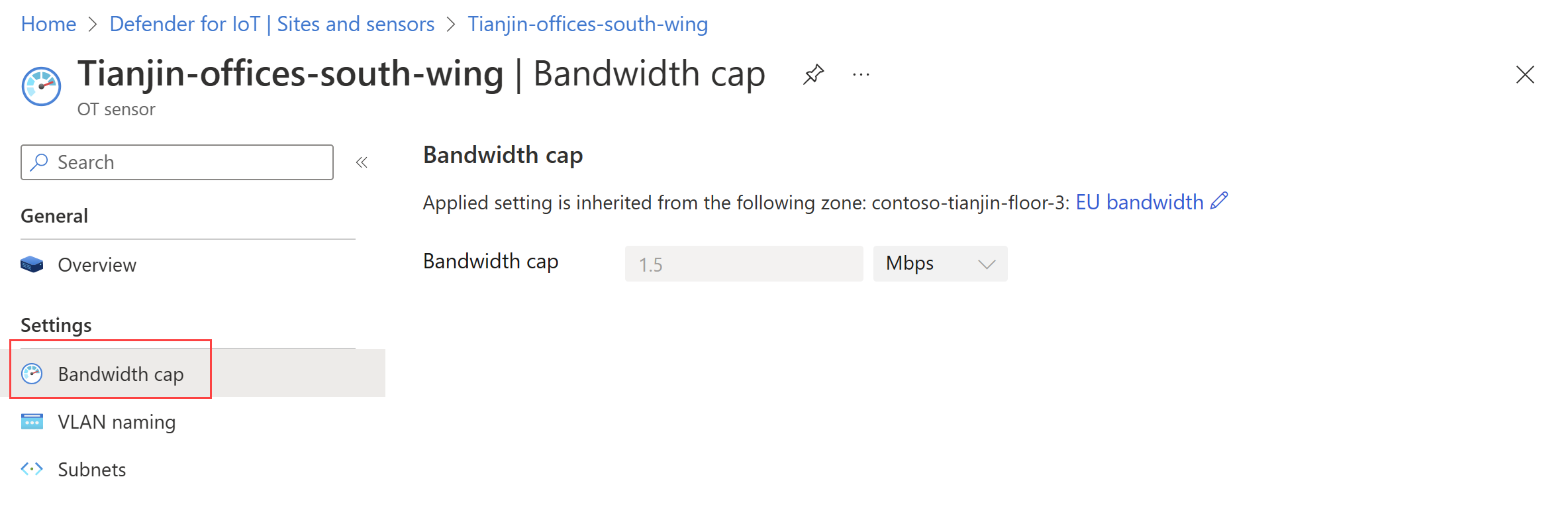

Den nya inställningen visas nu på sidan Sensorinställningar (förhandsversion) under dess inställningstyp och på sensorinformationssidan för alla relaterade OT-sensorer. Sensorinställningarna visas som skrivskyddade på sensorinformationssidan. Till exempel:

Dricks

Du kanske vill konfigurera undantag till dina inställningar för en specifik OT-sensor eller zon. I sådana fall skapar du en extra inställning för undantaget.

Inställningarna åsidosätter varandra på ett hierarkiskt sätt, så att om inställningen tillämpas på en specifik OT-sensor åsidosätter den alla relaterade inställningar som tillämpas på hela zonen eller platsen. Om du vill skapa ett undantag för en hel zon lägger du till en inställning för den zonen för att åsidosätta alla relaterade inställningar som tillämpas på hela webbplatsen.

Visa och redigera aktuella OT-sensorinställningar

Så här visar du de aktuella inställningar som redan har definierats för din prenumeration:

I Defender för IoT på Azure Portal väljer du Inställningar för Platser och sensorer>Sensor (förhandsversion)

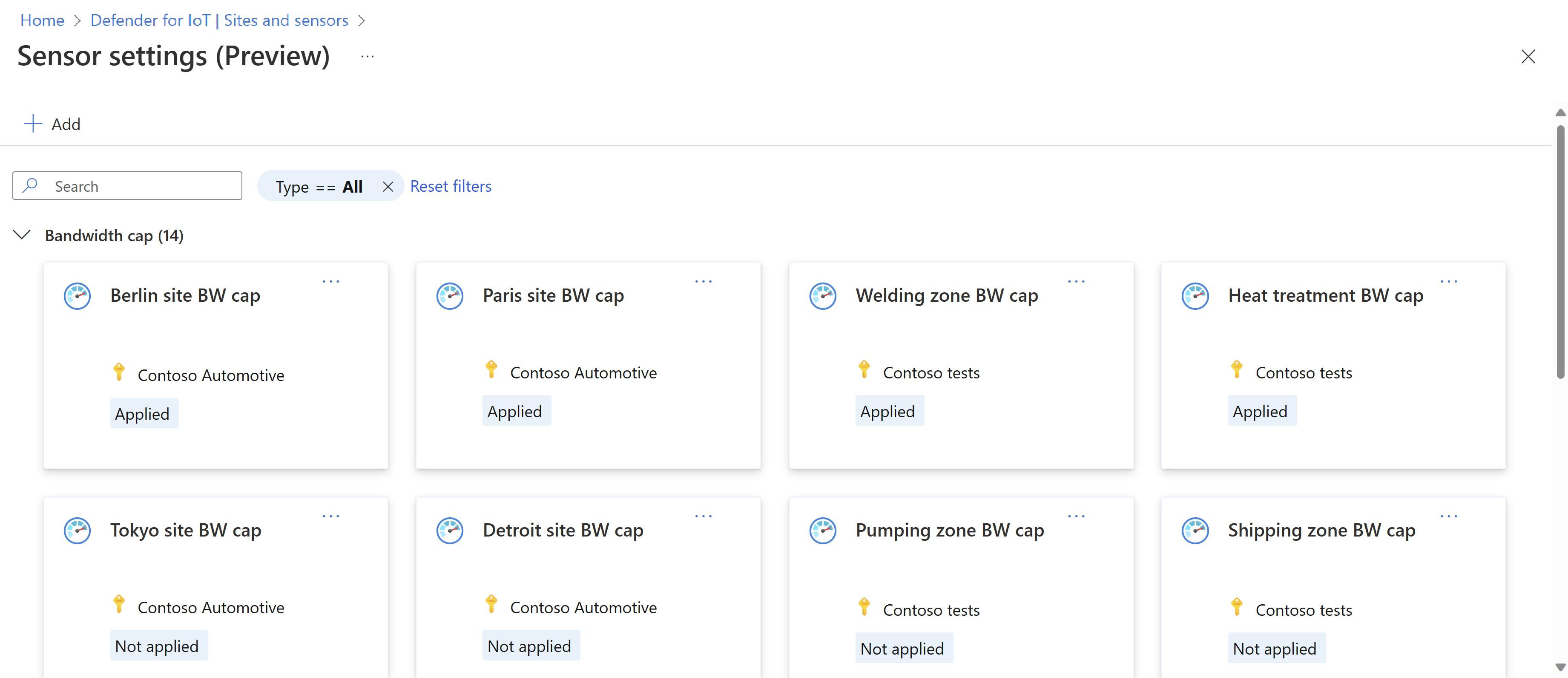

Sidan Sensorinställningar (förhandsversion) visar alla inställningar som redan har definierats för dina prenumerationer, listade efter inställningstyp. Expandera eller dölj varje typ för att visa detaljerade konfigurationer. Till exempel:

Välj en specifik inställning för att visa den exakta konfigurationen och platsen, zonerna eller enskilda sensorer där inställningen används.

Om du vill redigera inställningens konfiguration väljer du Redigera och använder sedan samma guide som du använde för att skapa inställningen för att göra de uppdateringar du behöver. När du är klar väljer du Använd för att spara ändringarna.

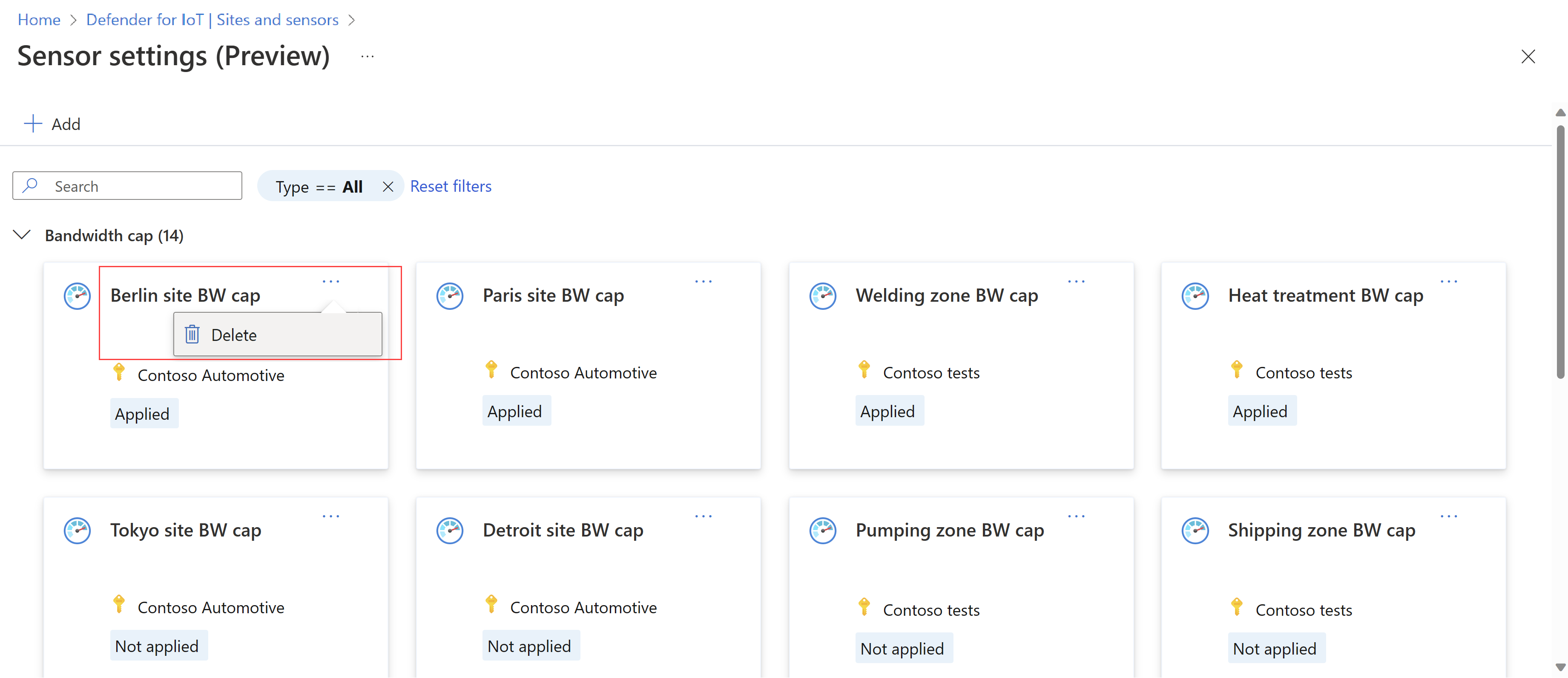

Ta bort en befintlig OT-sensorinställning

Så här tar du bort en OT-sensorinställning helt och hållet:

- På sidan Sensorinställningar (förhandsversion) letar du reda på den inställning som du vill ta bort.

- Välj menyn ... alternativ i det övre högra hörnet på inställningens kort och välj sedan Ta bort.

Till exempel:

Redigera inställningar för frånkopplade OT-sensorer

Den här proceduren beskriver hur du redigerar OT-sensorinställningar om ot-sensorn för närvarande är frånkopplad från Azure, till exempel under en pågående säkerhetsincident.

Om du som standard konfigurerar några inställningar från Azure Portal är alla inställningar som kan konfigureras från både Azure Portal och OT-sensorn inställda på skrivskyddad på själva OT-sensorn. Om du till exempel konfigurerar ett VLAN från Azure Portal är bandbreddstaket, undernätet och VLAN-inställningarna skrivskyddade och blockerade från ändringar på OT-sensorn.

Om du befinner dig i en situation där OT-sensorn är frånkopplad från Azure och du behöver ändra någon av dessa inställningar måste du först få skrivåtkomst till dessa inställningar.

Så här får du skrivåtkomst till blockerade OT-sensorinställningar:

På Azure Portal går du till sidan Sensorinställningar (förhandsversion) och letar upp den inställning som du vill redigera och öppnar den för redigering. Mer information finns i Visa och redigera aktuella INSTÄLLNINGAR för OT-sensorn ovan.

Redigera omfånget för inställningen så att den inte längre innehåller OT-sensorn och alla ändringar du gör när OT-sensorn är frånkopplad skrivs inte över när du ansluter den tillbaka till Azure.

Viktigt!

Inställningar som definierats på Azure Portal åsidosätter alltid inställningar som definierats på OT-sensorn.

Logga in på den berörda OT-sensorkonsolen och välj Inställningar Avancerade konfigurationer>Azure Remote Config.>

I kodrutan ändrar du

block_local_configvärdet från1till0och väljer Stäng. Till exempel:

Fortsätt genom att uppdatera relevant inställning direkt på OT-nätverkssensorn. Mer information finns i Hantera enskilda sensorer.

Lägg till sensorinställningar

Använd följande avsnitt för att lära dig mer om de enskilda OT-sensorinställningarna som är tillgängliga från Azure Portal.

Typinställningarna är:

Om du vill lägga till en ny inställning typ väljer du Platser och sensorer>Sensorinställningar. Välj inställningen i listrutan Typ , till exempel:

Active Directory

Om du vill konfigurera Active Directory-inställningar från Azure Portal definierar du värden för följande alternativ:

| Name | beskrivning |

|---|---|

| FQDN för domänkontrollant | Det fullständigt kvalificerade domännamnet (FQDN), precis som det visas på LDAP-servern. Ange till exempel host1.subdomain.contoso.com. Om du stöter på ett problem med integreringen med hjälp av FQDN kontrollerar du DNS-konfigurationen. Du kan också ange den explicita IP-adressen för LDAP-servern i stället för det fullständiga domännamnet när du konfigurerar integreringen. |

| Domänkontrollantport | Porten där din LDAP har konfigurerats. Använd till exempel port 636 för LDAPS-anslutningar (SSL). |

| Primär domän | Domännamnet, till exempel subdomain.contoso.com, och välj sedan anslutningstypen för LDAP-konfigurationen. Anslutningstyper som stöds är: LDAPS/NTLMv3 (rekommenderas), LDAP/NTLMv3 eller LDAP/SASL-MD5 |

| Active Directory-grupper | Välj + Lägg till för att lägga till en Active Directory-grupp till varje behörighetsnivå som visas efter behov. När du anger ett gruppnamn kontrollerar du att du anger gruppnamnet exakt enligt definitionen i Active Directory-konfigurationen på LDAP-servern. Du använder dessa gruppnamn när du lägger till nya sensoranvändare med Active Directory. Behörighetsnivåer som stöds är skrivskyddade, säkerhetsanalytiker, administratör och betrodda domäner. |

Viktigt!

När du anger LDAP-parametrar:

- Definiera värden exakt som de visas i Active Directory, förutom för fallet.

- Endast användarinvändartecken, även om konfigurationen i Active Directory använder versaler.

- LDAP och LDAPS kan inte konfigureras för samma domän. Du kan dock konfigurera var och en i olika domäner och sedan använda dem samtidigt.

Om du vill lägga till en annan Active Directory-server väljer du + Lägg till server och definierar dessa servervärden.

Bandbreddsgräns

För ett bandbreddstak definierar du den maximala bandbredd som du vill att sensorn ska använda för utgående kommunikation från sensorn till molnet, antingen i kbit/s eller Mbit/s.

Standard: 1 500 kbit/s

Minimum krävs för en stabil anslutning till Azure: 350 kbit/s. Vid den här minsta inställningen kan anslutningar till sensorkonsolen vara långsammare än vanligt.

NTP

Om du vill konfigurera en NTP-server för sensorn från Azure Portal definierar du en IP/domänadress för en giltig IPv4 NTP-server med port 123.

Lokala undernät

Om du vill fokusera Azure-enhetsinventeringen på enheter som finns i ditt OT-omfång måste du manuellt redigera undernätslistan så att den endast innehåller de lokalt övervakade undernäten som finns i ditt OT-omfång.

Undernät i undernätslistan konfigureras automatiskt som ICS-undernät, vilket innebär att Defender för IoT identifierar dessa undernät som OT-nätverk. Du kan redigera den här inställningen när du konfigurerar undernäten.

När undernäten har konfigurerats visas nätverksplatsen för enheterna i kolumnen Nätverksplats (offentlig förhandsversion) i Azure-enhetsinventeringen. Alla enheter som är associerade med de listade undernäten visas som lokala, medan enheter som är associerade med identifierade undernät som inte ingår i listan visas som routade.

Konfigurera undernät i Azure Portal

Under Lokala undernät granskar du de konfigurerade undernäten. Om du vill fokusera enhetsinventeringen och visa lokala enheter i lagret tar du bort alla undernät som inte finns i IoT/OT-omfånget genom att välja alternativmenyn (...) på alla undernät som du vill ta bort.

Om du vill ändra ytterligare inställningar väljer du valfritt undernät och väljer sedan Redigera för följande alternativ:

Välj Importera undernät för att importera en kommaavgränsad lista med IP-adresser och masker för undernätet. Välj Exportera undernät för att exportera en lista över för närvarande konfigurerade data eller Rensa alla för att börja från början.

Ange värden i fälten IP-adress, mask och namn för att lägga till information om undernätet manuellt. Välj Lägg till undernät för att lägga till ytterligare undernät efter behov.

ICS-undernätet är aktiverat som standard, vilket innebär att Defender för IoT identifierar undernätet som ett OT-nätverk. Om du vill markera ett undernät som icke-ICS växlar du från ICS-undernätet.

VLAN-namngivning

Om du vill definiera ett VLAN för din OT-sensor anger du VLAN-ID:t och ett beskrivande namn.

Välj Lägg till VLAN för att lägga till fler VLAN efter behov.

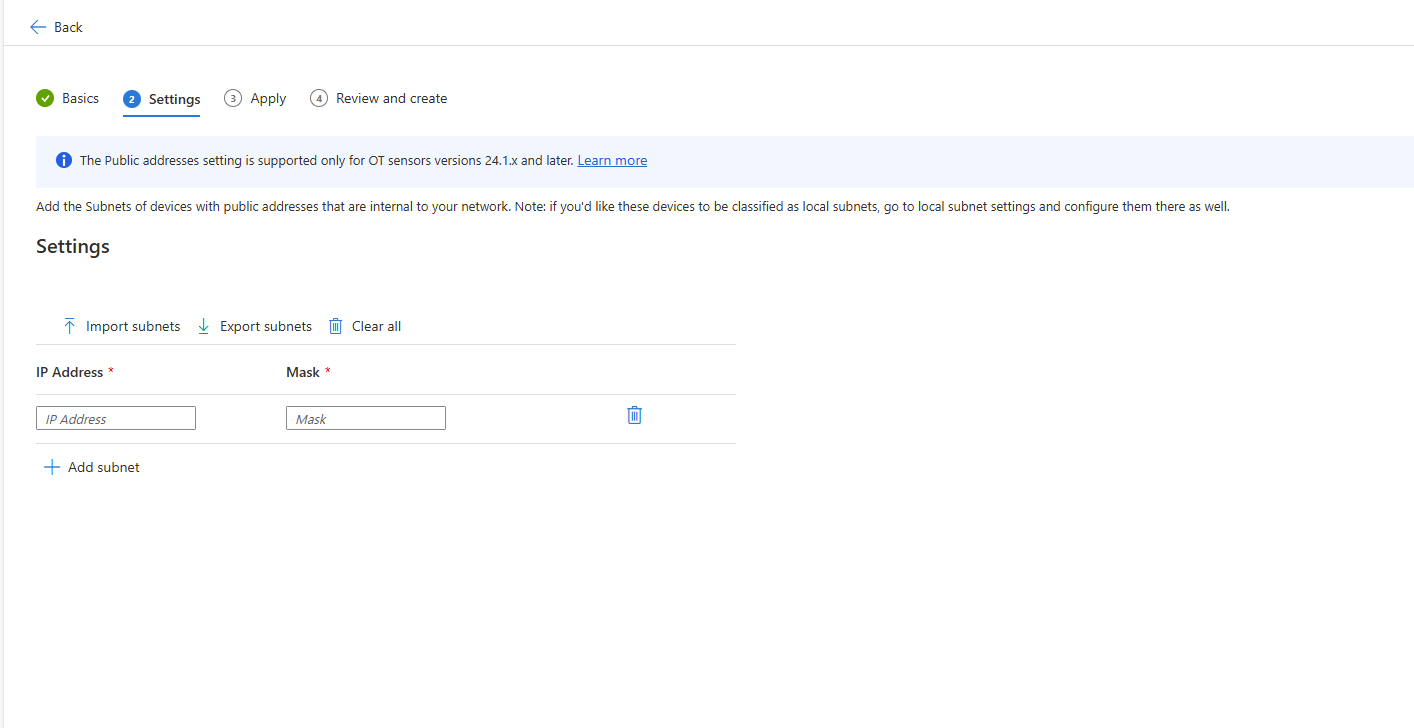

Offentliga adresser

Lägg till offentliga adresser som kan ha använts för internt bruk och som inte ska inkluderas som misstänkta IP-adresser eller spåra data. Exkluderade offentliga IP-adresser som kan ha använts för internt bruk och som inte bör inkluderas som misstänkta IP-adresser eller spåra data.

På fliken Inställningar skriver du IP-adressen och Maskadressen.

Välj Nästa.

På fliken Använd väljer du platser och aktiverar alternativet Lägg till val efter specifik zon/sensor för att eventuellt tillämpa IP-adresserna på specifika zoner och sensorer.

Välj Nästa.

Granska informationen och välj Skapa för att lägga till adressen i listan med offentliga adresser.