Ange en azure Resource Manager-arbetsbelastningsidentitetstjänstanslutning manuellt

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

Kommentar

Vi distribuerar den nya upplevelsen för att skapa Azure-tjänstanslutningar. Att ta emot det i din organisation beror på olika faktorer, och du kan fortfarande se den äldre användarupplevelsen.

När du felsöker en Azure Resource Manager-arbetsbelastningsidentitetstjänstanslutning kan du behöva konfigurera anslutningen manuellt i stället för att använda det automatiserade verktyg som är tillgängligt i Azure DevOps.

Vi rekommenderar att du provar den automatiserade metoden innan du påbörjar en manuell konfiguration.

Det finns två alternativ för autentisering: använd en hanterad identitet eller använd en appregistrering. Fördelen med alternativet hanterad identitet är att du kan använda det om du inte har behörighet att skapa tjänstens huvudnamn eller om du använder en annan Microsoft Entra-klientorganisation än din Azure DevOps-användare.

Ange en arbetsbelastningsidentitetstjänstanslutning

Om du vill konfigurera hanterad identitetsautentisering manuellt för dina Azure Pipelines följer du de här stegen för att skapa en hanterad identitet i Azure Portal, upprätta en tjänstanslutning i Azure DevOps, lägga till federerade autentiseringsuppgifter och bevilja nödvändiga behörigheter. Du måste följa dessa steg i den här ordningen:

- Skapa den hanterade identiteten i Azure Portal.

- Skapa tjänstanslutningen i Azure DevOps och spara som ett utkast.

- Lägg till en federerad autentiseringsuppgift till din hanterade identitet i Azure Portal.

- Bevilja behörigheter till den hanterade identiteten i Azure Portal.

- Spara tjänstanslutningen i Azure DevOps.

Du kan också använda REST-API:et för den här processen.

Krav för autentisering av hanterad identitet

- För att skapa en användartilldelad hanterad identitet behöver ditt Azure-konto rollen Hanterad identitetsdeltagare eller högre rolltilldelning.

- Om du vill använda en hanterad identitet för att komma åt Azure-resurser i din pipeline tilldelar du den hanterade identiteten åtkomst till resursen.

Skapa en hanterad identitet i Azure Portal

Logga in på Azure-portalen.

I sökrutan anger du Hanterade identiteter.

Välj Skapa.

I fönstret Skapa användartilldelad hanterad identitet anger eller väljer du värden för följande objekt:

- Prenumeration: Välj den prenumeration där den användartilldelade hanterade identiteten ska skapas.

- Resursgrupp: Välj en resursgrupp för att skapa den användartilldelade hanterade identiteten i eller välj Skapa ny för att skapa en ny resursgrupp.

- Region: Välj en region för att distribuera den användartilldelade hanterade identiteten (exempel: USA, östra).

- Namn: Ange namnet på din användartilldelade hanterade identitet (exempel: UADEVOPS).

Välj Granska + skapa för att skapa en ny hanterad identitet. När distributionen är klar väljer du Gå till resurs.

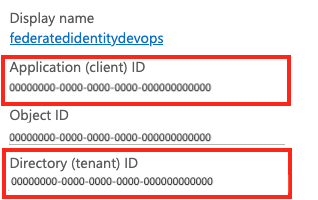

Kopiera värdena Prenumeration, Prenumerations-ID och Klient-ID så att din hanterade identitet kan användas senare.

I din hanterade identitet i Azure Portal går du till Egenskaper för inställningar>.

Kopiera klientorganisations-ID-värdet för senare användning.

Skapa en tjänstanslutning för hanterad identitetsautentisering i Azure DevOps

Öppna projektet i Azure DevOps och gå till

>Pipelines>Service-anslutningar.

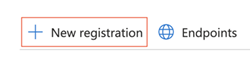

>Pipelines>Service-anslutningar.Välj Ny tjänstanslutning.

Välj Azure Resource Manager.

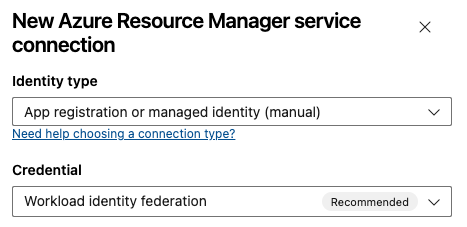

Välj identitetstyp Appregistrering eller Hanterad identitet (manuell) autentiseringsuppgifter för arbetsbelastningsidentitetsfederation .

För Tjänstanslutningsnamn anger du ett värde som

uamanagedidentity. Du använder det här värdet i ditt federerade ämnesidentifierare för autentiseringsuppgifter.Välj Nästa.

I steg 2: Information om appregistrering:

Steg 2: Information om appregistrering innehåller följande parametrar. Du kan ange eller välja följande parametrar:

Parameter Description Utfärdare Obligatoriskt. DevOps skapar automatiskt utfärdarens URL. Ämnesidentifierare Obligatoriskt. DevOps skapar automatiskt ämnesidentifieraren. Miljö Obligatoriskt. Välj en molnmiljö att ansluta till. Om du väljer Azure Stack anger du miljö-URL:en, som liknar https://management.local.azurestack.external.Välj omfångsnivå. Välj Prenumeration, Hanteringsgrupp eller Machine Learning-arbetsyta. Hanteringsgrupper är containrar som hjälper dig att hantera åtkomst, principer och efterlevnad i flera prenumerationer. En Machine Learning-arbetsyta är en plats där du kan skapa maskininlärningsartefakter.

Ange följande parametrar för prenumerationsomfånget :

Parameter Description Prenumerations-ID Obligatoriskt. Ange Azure-prenumerations-ID:t. Prenumerationsnamn Obligatoriskt. Ange namnet på Azure-prenumerationen. Ange följande parametrar för hanteringsgruppens omfång:

Parameter Description Hanteringsgrupps-ID Obligatoriskt. Ange Azure-hanteringsgruppens ID. Namn på hanteringsgrupp Obligatoriskt. Ange namnet på Azure-hanteringsgruppen. Ange följande parametrar för machine learning-arbetsytans omfång:

Parameter Description Prenumerations-ID Obligatoriskt. Ange Azure-prenumerations-ID:t. Prenumerationsnamn Obligatoriskt. Ange namnet på Azure-prenumerationen. Resursgrupp Obligatoriskt. Välj den resursgrupp som innehåller arbetsytan. ML-arbetsytans namn Obligatoriskt. Ange namnet på den befintliga Azure Machine Learning-arbetsytan. ML-arbetsyta Obligatoriskt. Ange platsen för den befintliga Azure Machine Learning-arbetsytan.

I avsnittet Autentisering anger eller väljer du följande parametrar:

Parameter Description Program-ID (klient)-ID Obligatoriskt. Ange klient-ID för din hanterade identitet. Katalog-ID (klientorganisation) Obligatoriskt. Ange klientorganisations-ID:t från din hanterade identitet. I avsnittet Säkerhet väljer du Bevilja åtkomstbehörighet till alla pipelines för att tillåta att alla pipelines använder den här tjänstanslutningen. Om du inte väljer det här alternativet måste du manuellt bevilja åtkomst till varje pipeline som använder den här tjänstanslutningen.

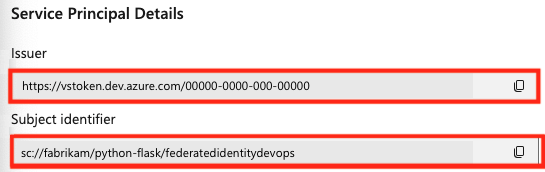

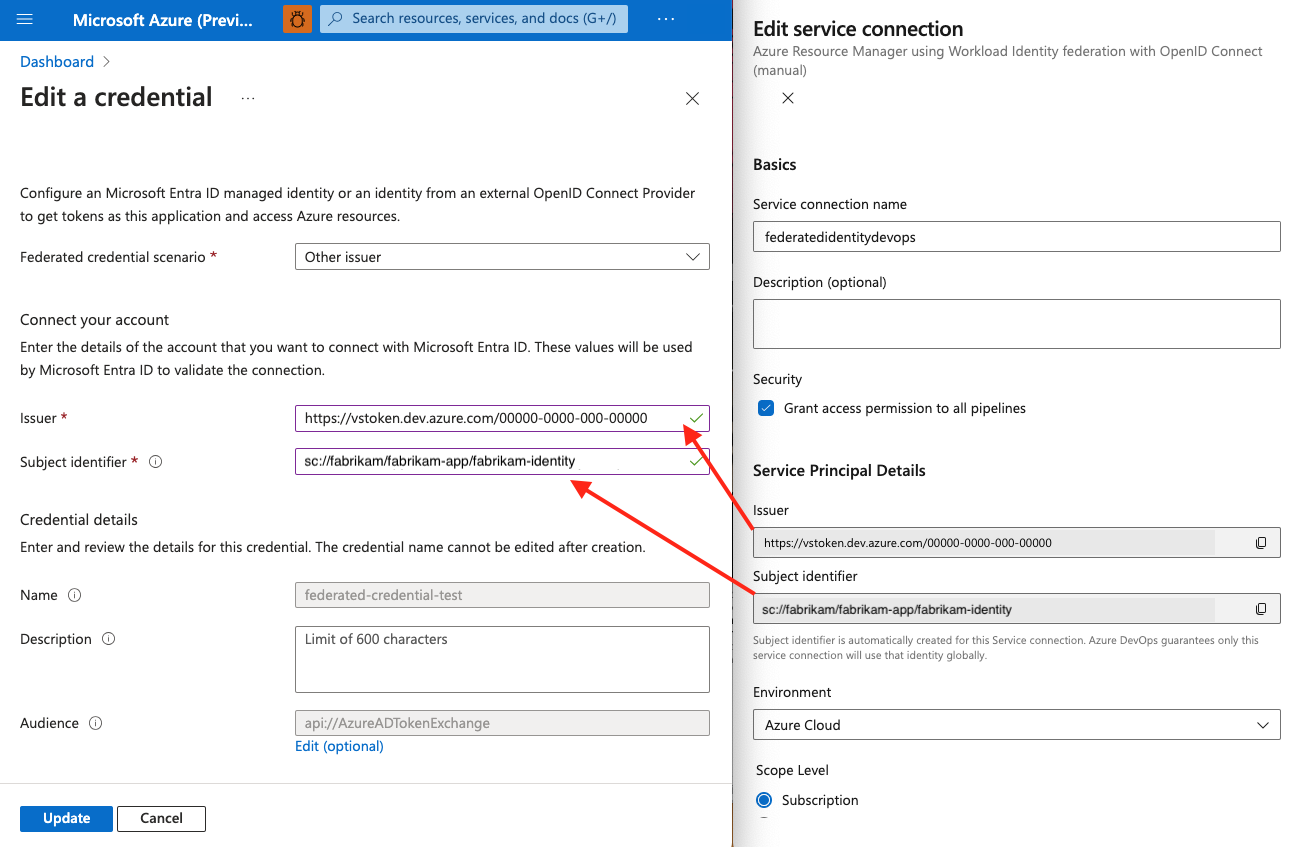

I Azure DevOps kopierar du de genererade värdena för utfärdare och ämnesidentifierare.

Välj Behåll som utkast för att spara ett utkast till autentiseringsuppgifter. Du kan inte slutföra installationen förrän din hanterade identitet har en federerad autentiseringsuppgift i Azure Portal.

Lägg till en federerad autentiseringsuppgift i Azure Portal

I ett nytt webbläsarfönster går du till Inställningar>Federerade autentiseringsuppgifter i din hanterade identitet i Azure Portal.

Välj Lägg till autentiseringsuppgifter.

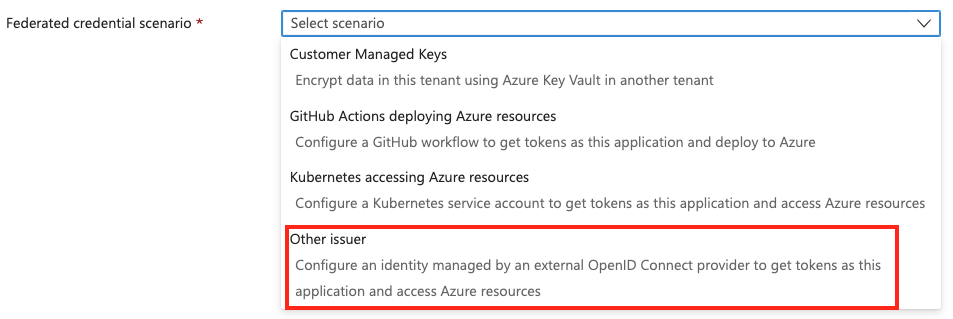

Välj scenariot Annan utfärdare.

Klistra in värdena för utfärdare och ämnesidentifierare som du kopierade från ditt Azure DevOps-projekt i dina federerade autentiseringsuppgifter i Azure Portal.

Ange namnet på dina federerade autentiseringsuppgifter.

Markera Lägga till.

Bevilja behörigheter till den hanterade identiteten i Azure Portal

I Azure Portal går du till den Azure-resurs som du vill bevilja behörigheter för (till exempel en resursgrupp).

Välj Åtkomstkontroll (IAM) .

Välj Lägg till rolltilldelning. Tilldela den nödvändiga rollen till din hanterade identitet (till exempel Deltagare).

Välj Granska och tilldela.

Spara din Azure DevOps-tjänstanslutning

Gå tillbaka till din utkasttjänstanslutning i Azure DevOps.

Välj Slutför installationen.

Välj Verifiera och spara. När det här steget har slutförts är den hanterade identiteten helt konfigurerad.