Förbättrad säkerhet och arbetsflödeseffektivitet

Den här sprinten ger olika förbättringar som fokuserar på att öka säkerheten och effektivisera arbetsflödets effektivitet. Bland dessa förbättringar kan du skapa tjänstanslutningar i Azure Pipelines. Detta gör det möjligt för team att konfigurera tjänstanslutningar med befintliga hanterade identiteter med arbetsbelastningsidentitetsfederation. Det förenklar också konfigurationen och minskar risken för överprivilegierade identiteter.

Dessutom är vi glada över att kunna meddela att markdown-filer med sjöjungfrusyntax nu återges som diagram i förhandsgranskningar och pull-begäranden i Azure Repos, vilket ger tydligare visuella objekt för din dokumentation.

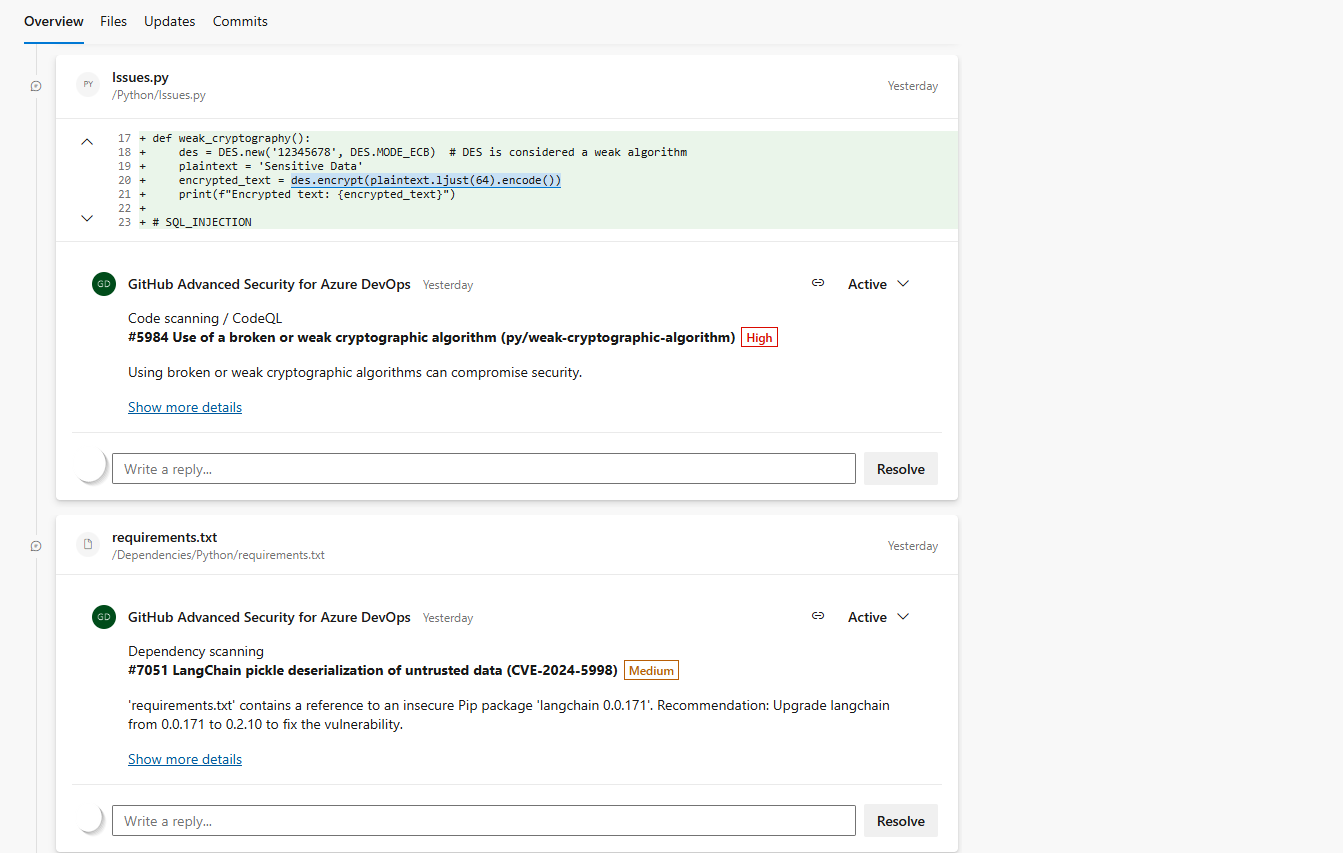

Slutligen, i GitHub Advanced Security, levererar pull-begärandeanteckningar nu in-line-meddelanden för beroende- och kodgenomsökning, vilket förenklar processen för team att identifiera och åtgärda potentiella problem under kodgranskningar.

Mer information finns i viktig information.

Allmänt

GitHub Advanced Security för Azure DevOps

- Pull-begärandeanteckningar för beroenden och kodgenomsökning

- Ny pipidentifieringsstrategi för beroendegenomsökning

Azure Boards:

- Förbättrad tagghantering i arbetsobjektformulär

- Förbättrat bildstöd i kommentarer för arbetsobjekt

- Insikter om GitHub-pullbegäran

Azure-lagringsplatser

- Konfigurera målgrenar för pull-begäranden

- Stöd för sjöjungfrudiagram i markdown-filförhandsgranskning

Azure-pipelines

- Ubuntu 24.04 på värdbaserade Azure Pipelines-agenter

- Använda arbetsbelastningsidentitetsfederation i Azure-integreringstester

- Ny erfarenhet av att skapa Azure-tjänstanslutningar med förbättrat stöd för hanterad identitet

- Köra underordnade faser när överordnad fas misslyckas

Azure Artifacts

Wiki

Allmänt

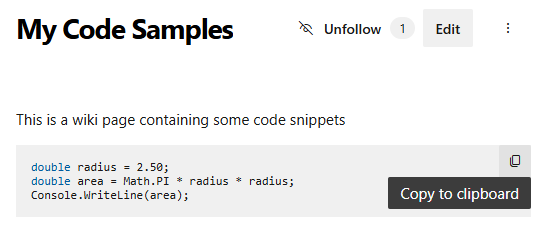

Kopiera kodblock till Urklipp

Som svar på din feedback i utvecklarcommunityn har vi introducerat knappen "Kopiera till Urklipp" för alla kodblock i renderad markdown. Den här förbättringen är tillgänglig på Wiki-sidor, markdown-filförhandsgranskningar i Repos, diskussioner och beskrivningar för pull-begäranden samt diskussioner om arbetsobjekt.

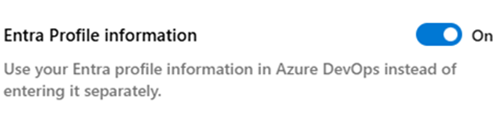

Microsoft Entra-profilinformation (förhandsversion)

Vi är glada över att kunna introducera integreringen av Microsoft Entra-profilinformation i Azure DevOps, vilket tar bort behovet av separata profiluppdateringar. Om du vill prova förhandsversionen aktiverar du Microsoft Entra-profilinformation i förhandsversionsfunktioner.

När profilinställningarna är aktiverade fylls profilinställningarna i skrivskyddat och fylls automatiskt i från Microsoft Entra. Om du vill återgå till dina tidigare inställningar eller ge feedback stänger du av förhandsversionen och delar dina kommentarer.

GitHub Advanced Security för Azure DevOps

Pull-begärandeanteckningar för beroenden och kodgenomsökning

Som en del av översikten över avancerad säkerhet är pull-request-anteckningar nu tillgängliga. Du får infogade anteckningar om alla pull-begäranden som använder en pipeline som är associerad med din byggvalideringsprincip, som omfattar beroende- och/eller kodgenomsökningsuppgifter.

Ingen ytterligare anmälning krävs utöver att skapa en byggvalideringsprincip för relevanta grenar.

Genom att klicka på Show more details i kommentaren kommer du till aviseringsinformationsvyn för aviseringen i fråga.

Mer information finns i vårt senaste blogginlägg här

Ny pipidentifieringsstrategi för beroendegenomsökning

Beroendegenomsökning använder nu en ny identifieringsstrategi för Python: PipReport, baserat på pip-installationsrapportens funktioner. Den här uppdateringen förbättrar noggrannheten genom att respektera miljöspecificerare för att fastställa de exakta versioner som en verklig pip install körning skulle hämta. Som standard använder pypi.org detektorn för att skapa beroendediagrammet. Du kan också ange en pipelinemiljövariabel PIP_INDEX_URL för att skapa beroendediagrammet i stället. Om det finns autentiseringsproblem med att komma åt feeden kan du behöva konfigurera pipelineaktiviteten PipAuthenticate@1 så att feeden kan nås.

Mer information om identifieringsstrategi finns i Dokumentation om pipidentifiering .

Azure-tavlor

Förbättrad tagghantering i arbetsobjektformulär

Tagghantering i Azure Boards har förbättrats för att ge en mer effektiv upplevelse. Borttagna taggar visas inte längre i den föreslagna listan över arbetsobjektformulär, vilket säkerställer att endast aktiva taggar visas.

Förbättrat bildstöd i kommentarer för arbetsobjekt

Vi har förbättrat vårt stöd för att klistra in bilder i kommentarer för arbetsobjekt. Nu kan du klistra in bilder direkt från källor som Microsoft Teams, e-postmeddelanden och Word-dokument i diskussionsavsnittet i ett arbetsobjekt

Insikter om GitHub-pullbegäran

Vi har förbättrat integreringen mellan GitHub-pull-begäranden och Azure Boards. Förutom att visa öppna och stängda statusar kan du nu se om en pull-begäran är i utkastläge, behöver granskas och status för kontroller. Allt utan att behöva öppna pull-begäran.

Om du vill aktivera den här funktionen kontrollerar du att du går till boards-appen i GitHub för att acceptera de begärda uppdaterade behörigheterna för läs- och skrivåtkomst till Kontroller.

Azure-lagringsplatser

Konfigurera målgrenar för pull-begäranden

Det kan vara svårt att hantera flera grenar på en lagringsplats, särskilt när du skapar nya pull-begäranden. Med den nya funktionen Konfigurera målgrenar för pull-begäranden kan du nu ange en lista över önskade målgrenar, vilket säkerställer att förslag på pull-begäranden är mer exakta och relevanta. Detta hjälper till att effektivisera arbetsflödet och minskar risken för att rikta in sig på fel gren.

Om du vill använda den här funktionen skapar du en .azuredevops/pull_request_targets.yml fil i lagringsplatsens standardgren. Den här YAML-filen bör innehålla en lista med de pull_request_targets grennamn eller prefix som matchar kandidatgrenarna. Till exempel:

pull_request_targets:

- main

- release/*

- feature/*

I den här konfigurationen prioriteras huvudgrenen, men grenar som börjar med release/ eller feature/ kommer också att övervägas när det är lämpligt. Konfigurationen tillämpas i följande scenarier:

- Förslag på pull-begäran: När du har push-överfört en gren till Azure DevOps kan sidan Repos föreslå att du skapar en pull-begäran från den grenen och väljer målgrenen dynamiskt.

- URL för pull-begäran: När du navigerar direkt till sidan för att skapa pull-begäran med hjälp av en sourceRef-parameter men utelämnar targetRef-parametern väljer Azure DevOps en målgren baserat på det här dynamiska valet.

Vi rekommenderar att du endast inkluderar grenar som skyddas av pull-begärandeprinciper för att säkerställa konsekvens i den första överordnade historiken för tipsincheckningen.

Stöd för sjöjungfrudiagram i markdown-filförhandsgranskning

Markdown-filer som innehåller sjöjungfrusyntax återges nu som diagram i filförhandsgranskningar i lagringsfilens webbläsare och i pull-begäranden. Detta kan hjälpa dig att lägga till mer omfattande dokumentation till dina lagringsplatser.

Azure-pipelines

Ubuntu 24.04 på värdbaserade Azure Pipelines-agenter

Ubuntu 24.04-avbildningen är nu tillgänglig för Azure Pipelines-värdbaserade agenter. Om du vill använda den här avbildningen uppdaterar du YAML-filen så att den innehåller vmImage:'ubuntu-24.04':

- job: ubuntu2404

pool:

vmImage: 'ubuntu-24.04'

steps:

- bash: |

echo Hello from Ubuntu 24.04

lsb_release -d

Kommentar

Bildetiketten ubuntu-latest fortsätter att peka på ubuntu-22.04 till senare i år.

Se Ubuntu 24.04-avbildningsläsningen för installerad programvara.

Använda arbetsbelastningsidentitetsfederation i Azure-integreringstester

I juni lade Azure Identity-biblioteken for.NET, C++, Go, Java, JavaScript och Python till stöd för arbetsbelastningsidentitetsfederation. Detta lade till möjligheten för kod som körs från AzureCLI@2 och AzurePowerShell@5 uppgifter att autentisera AzurePipelinesCredential med Microsoft Entra (till exempel för att komma åt Azure) med klassen.

Många kunder använder Azure Identity-biblioteken i integreringstester som anropas från andra uppgifter. Nu har vi lagt till stöd för AzurePipelinesCredential aktiviteterna DotNetCoreCLI@2, Maven@4 och VSTest@3 .

Du kan ange connectedService egenskapen till en Azure-tjänstanslutning som konfigurerats med arbetsbelastningsidentitetsfederation. Kräver AzurePipelinesCredential SYSTEM_ACCESSTOKEN att anges.

- task: DotNetCoreCLI@2

inputs:

command: 'run'

connectedService: <Azure service connection configured with workload identity federation>

env:

SYSTEM_ACCESSTOKEN: $(System.AccessToken)

Mer information om AzurePipelinesCredentialfinns i det här blogginlägget.

Ny erfarenhet av att skapa Azure-tjänstanslutningar med förbättrat stöd för hanterad identitet

Den nya upplevelsen för att skapa Azure-tjänstanslutningar ger ökad flexibilitet och säkra standardinställningar. Den anpassar också terminologin till Microsoft Entra ID, så att användare som skapar Microsoft Entra ID-objekt manuellt får en bättre förståelse när de navigerar mellan olika portaler.

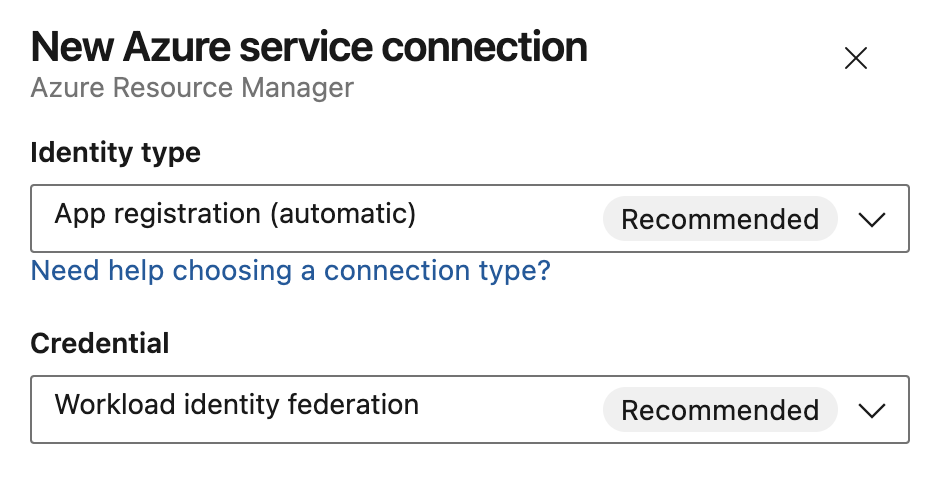

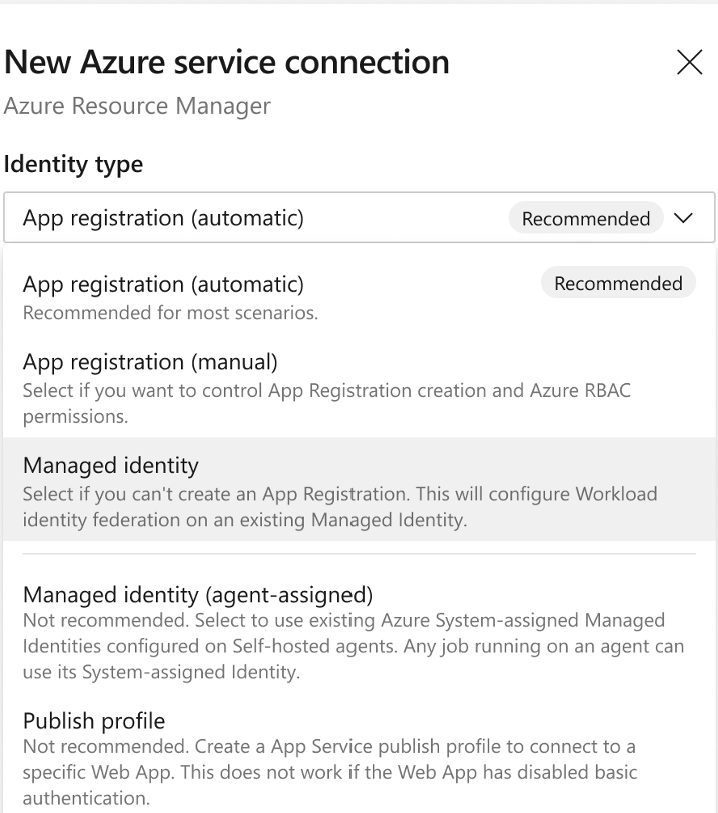

När du skapar en ny Azure Resource Manager-tjänstanslutning är de olika alternativen för att konfigurera identitet nu tillgängliga i en enda enhetlig dialogruta som ersätter de distinkta objekt på den översta nivån som användes tidigare:

Identitetstyp visar en lista över alla autentiseringsscheman som Azure-tjänstanslutningen stöder:

För appregistreringar kan du oberoende välja Autentiseringsuppgifter som arbetsbelastningsidentitetsfederation eller en hemlighet.

Stöd för hanterad identitet för Azure-tjänstanslutning

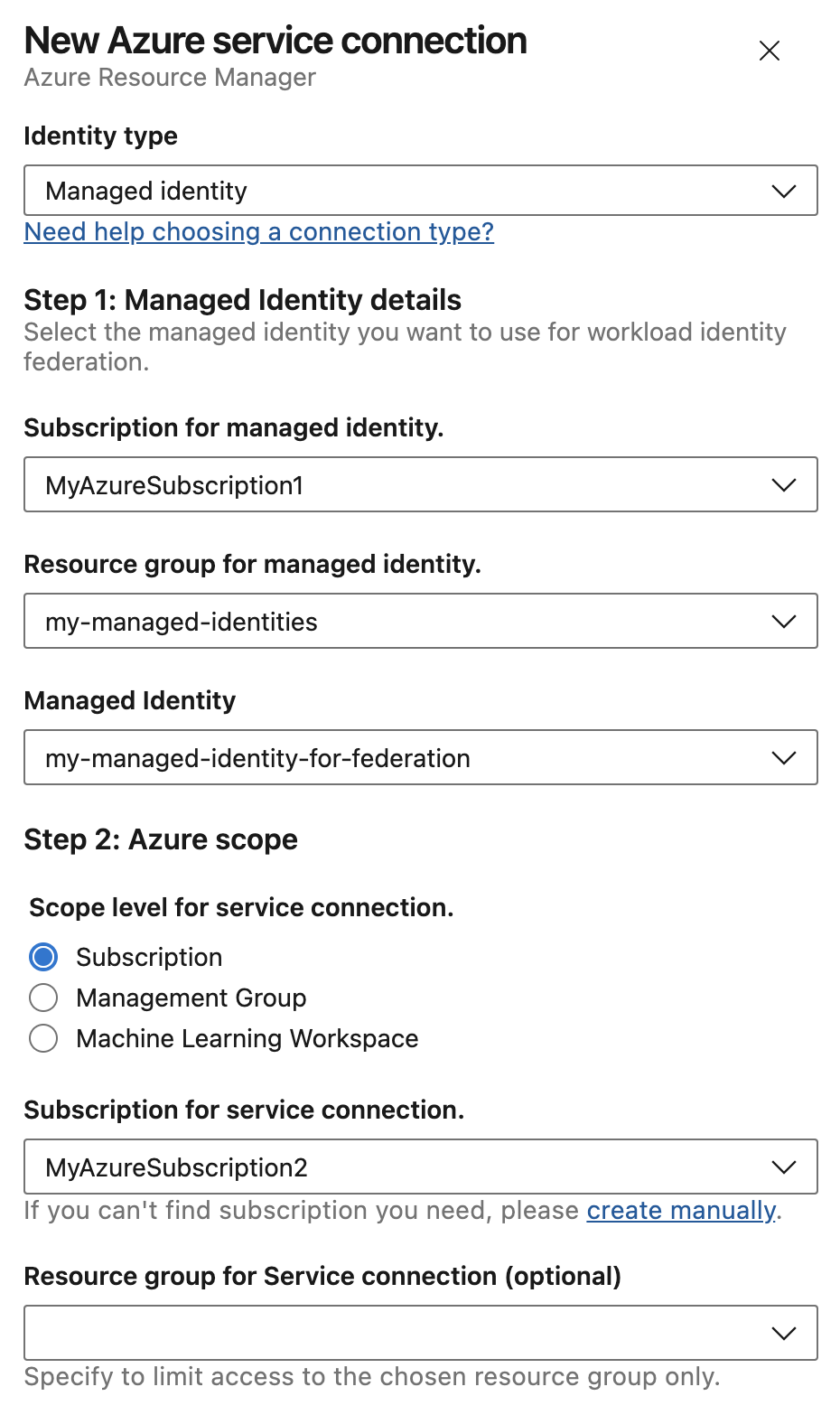

Nu kan du välja en befintlig hanterad identitet och använda den för att konfigurera en tjänstanslutning som använder arbetsbelastningsidentitetsfederation. Skapa först en användartilldelad hanterad identitet.

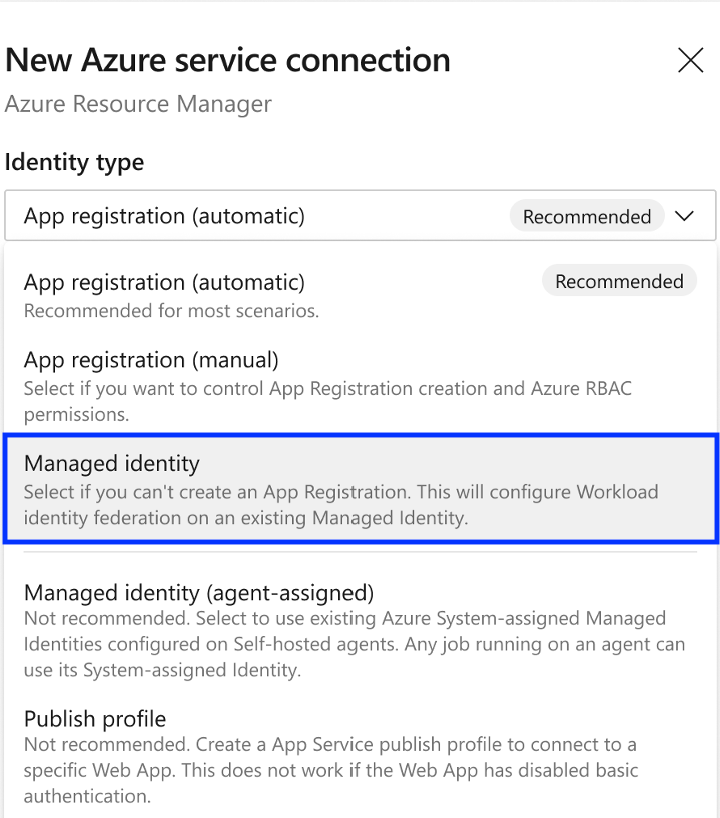

Skapa sedan en Azure-tjänstanslutning och välj identitetstypen Hanterad identitet . Detta konfigurerar federerade identitetsautentiseringsuppgifter för den hanterade identiteten.

Alternativet att använda en hanterad identitet som tilldelats en agent (pool) har bytt namn till Hanterad identitet (agenttilldelad ). För att förhindra delning av överprivilegierade hanterade identiteter rekommenderar vi att du använder en hanterad identitet med arbetsbelastningsidentitetsfederation i stället för hanterade identiteter som tilldelats till agentpooler.

Hanterad identitet är också det rekommenderade alternativet för användare som inte kan skapa en appregistrering om den är inaktiverad i Microsoft Entra-ID.

Om du vill använda en hanterad identitet med arbetsbelastningsidentitetsfederation väljer du först den prenumeration och resursgrupp som innehåller din hanterade identitet. Detta kan skilja sig från prenumerationen som tjänstanslutningen har åtkomst till i pipelinejobb. Välj den hanterade identitet som har konfigurerats för arbetsbelastningsidentitetsfederation. Användaren behöver rollen Hanterad identitetsdeltagare eller motsvarande behörigheter för den hanterade identiteten för att skapa federerade identitetsautentiseringsuppgifter på den.

Fortsätt att välja den prenumeration som ska användas som distributionsomfång för tjänstanslutningen.

Referensfält för tjänsthantering

Vissa organisationer kräver att tjänsthanteringsreferensen för en appregistrering fylls i med relevant kontextinformation från en ITSM-databas. Om det behövs kan användarna ange den här referensen när tjänstanslutningen skapas.

Mer information

Den nya upplevelsen för att skapa Azure-tjänstanslutningar lanseras under den kommande månaden. Mer information finns i:

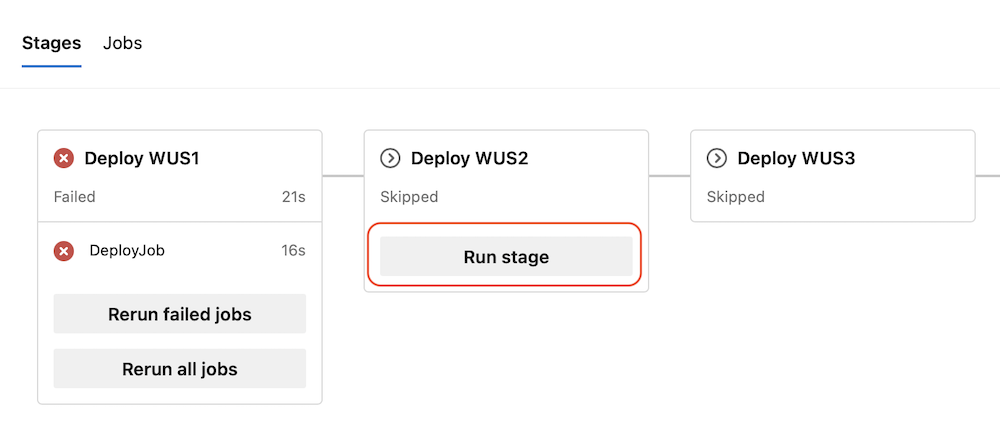

Köra underordnade faser när överordnad fas misslyckas

Vi har gjort det enklare att fortsätta distributionerna med Hjälp av Azure Pipelines. Detta är till exempel användbart när du använder Pipelines för att distribuera nya versioner av ditt program i flera Azure-regioner.

Anta att du behöver distribuera till fem på varandra följande Azure-regioner. Anta att pipelinen har en fas för varje region och att varje fas har ett jobb som kör en AzureResourceManagerTemplateDeployment aktivitet och sedan loggar en del telemetri. Det senare är trevligt att ha, men inte kritiskt. Anta att det är problem med att logga telemetrin. Nu misslyckas fasen och distributionen stoppas.

Från och med den här sprinten, när ett steg misslyckas, kan du fortsätta köra dess underordnade steg.

Azure Artifacts

Autentisering till Azure Artifacts med hjälp av ett offentligt flöde och last

På grund av en begränsning med Lastklienten var autentisering allt-eller-ingenting. För privata feeds skulle autentisering skickas, men för offentliga feeds, som behöver tillåta anonyma användare, skickas ingen autentisering, även om den var tillgänglig eller behövs.

Nu kan autentiserade användare ansluta till en offentlig Azure Artifacts-feed, precis som de skulle göra med ett privat flöde. Om du eller pipelineagenten har behörighet att spara paket från överordnade källor kan du komma åt paket från crates.io via feeden. Den här ändringen ger kontroll över vilka paket som kan komma i en feed tillbaka i händerna på feedadministratörer. När paketen har tagits in i flödet från en uppströmskälla har anonyma användare åtkomst till dem.

För att säkerställa autentisering lägger du ~force-auth till feednamnet i register-URL:en. Mer information finns i vår offentliga dokumentation.

Wiki

Förbättra klistra in HTML-baserat innehåll i Wikis

Vi har gjort det enklare att klistra in HTML-baserat innehåll i Wikis. Nu konverteras HTML-element som länkar, listor, tabeller, bilder, Excel-blad, Microsoft Teams-meddelanden, e-postmeddelanden och Azure Data Explorer-frågor automatiskt till Markdown-syntax för smidigare redigering.

Nästa steg

Kommentar

Dessa funktioner kommer att distribueras under de kommande två till tre veckorna.

Gå över till Azure DevOps och ta en titt.

Så här ger du feedback

Vi vill gärna höra vad du tycker om de här funktionerna. Använd hjälpmenyn för att rapportera ett problem eller ge ett förslag.

Du kan också få råd och dina frågor som besvaras av communityn på Stack Overflow.

Tack,

Dan Hellem