Använda Git Credential Manager för att autentisera till Azure Repos

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

Visual Studio 2019 | Visual Studio 2022

Git Credential Manager förenklar autentiseringen med dina Azure Repos Git-lagringsplatser. Med hanterare för autentiseringsuppgifter kan du använda samma inloggningsuppgifter som du använder för webbportalen Azure DevOps Services. Autentiseringshanterare stöder multifaktorautentisering via Microsoft-konto eller Microsoft Entra-ID. Förutom stöd för multifaktorautentisering med Azure Repos har autentiseringsansvariga även stöd för tvåfaktorsautentisering med GitHub-lagringsplatser.

Azure Repos tillhandahåller IDE-stöd för Microsoft-konto och Microsoft Entra-autentisering via följande klienter:

Om din miljö inte har någon tillgänglig integrering konfigurerar du din IDE med en personlig åtkomsttoken eller SSH- för att ansluta till dina lagringsplatser.

Installera Git Credential Manager

Windows

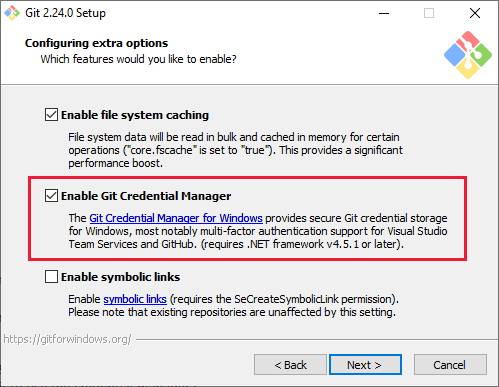

Ladda ned och kör den senaste Git för Windows-installationsprogrammet, som innehåller Git Credential Manager. Se till att aktivera installationsalternativet Git Credential Manager.

macOS och Linux

Du kan använda SSH-nycklar för att autentisera till Azure Repos, eller så kan du använda Git Credential Manager-.

Installationsinstruktioner ingår i GitHub-lagringsplatsen för GCM. På Mac rekommenderar vi att du använder Homebrew. På Linux kan du installera från en .deb eller en tarball.

Använda Git Credential Manager

När du ansluter till en Git-lagringsplats från Git-klienten för första gången frågar autentiseringshanteraren efter autentiseringsuppgifter. Ange autentiseringsuppgifterna för ditt Microsoft-konto eller Microsoft Entra. Om ditt konto har multifaktorautentisering aktiverat uppmanar autentiseringshanteraren dig att gå igenom den processen också.

När autentiseringshanteraren har autentiserats skapar och cachelagrar den en token för framtida anslutningar till lagringsplatsen. Git-kommandon som ansluter till det här kontot frågar inte efter användarautentiseringsuppgifter förrän token upphör att gälla. En token kan återkallas via Azure Repos.

Ange standardtyp för autentiseringsuppgifter som OAuth

Som standard begär GCM en personlig åtkomsttoken från Azure Repos. Du kan dock ändra standardtokentypen till en Microsoft Entra-token för Git-autentisering i stället. Vi rekommenderar den här metoden eftersom den senare token har en förfallotid på en timme jämfört med de 7-dagars PAT:er som har präglats av GCM. Alla PAT:er som skapats av GCM kan återkallas på sidan Användarinställningar.

Om du vill ange standardtypen för autentiseringsuppgifter till Microsoft Entra-tokenanger du credential.azreposCredentialType konfigurationspost (eller GCM_AZREPOS_CREDENTIALTYPE miljövariabel) till oauth. Läs mer om med hjälp av GCM med Azure Repos.

Använda tjänstens huvudnamn som autentisering

Du kan också ange ett tjänstens huvudnamn för autentisering med GCM. Ange klient- och hyr-ID för en tjänstens huvudnamn i det här formatet: {tenantId}/{clientId}.

git config --global credential.azreposServicePrincipal "11111111-1111-1111-1111-111111111111/22222222-2222-2222-2222-222222222222"

Du måste också ange minst en autentiseringsmekanism om du anger det här värdet:

- credential.azreposServicePrincipalSecret

- credential.azreposServicePrincipalCertificateThumbprint

- credential.azreposServicePrincipalCertificateSendX5C

Få hjälp

Du kan öppna och rapportera problem med Git Credential Manager i -projektet GitHub.