Nätverkskort för Azure Firewall Management

Kommentar

Den här funktionen kallades tidigare tvingad tunneltrafik. Ursprungligen krävdes ett nätverkskort för hantering endast för tvingad tunneltrafik. Vissa kommande brandväggsfunktioner kräver dock även ett nätverkskort för hantering, så det har frikopplats från tvingad tunneltrafik. All relevant dokumentation har uppdaterats för att återspegla detta.

Ett NIC för Azure Firewall Management separerar brandväggshanteringstrafik från kundtrafik. Vissa kommande brandväggsfunktioner kräver även ett nätverkskort för hantering. För att stödja någon av dessa funktioner måste du skapa en Azure Firewall med nätverkskortet för brandväggshantering aktiverat eller aktivera det i en befintlig Azure Firewall för att undvika avbrott i tjänsten.

Vad händer när du aktiverar nätverkskortet för hantering

Om du aktiverar ett nätverkskort för hantering dirigerar brandväggen sin hanteringstrafik via AzureFirewallManagementSubnet (minsta undernätsstorlek /26) med dess associerade offentliga IP-adress. Du tilldelar den här offentliga IP-adressen för brandväggen för att hantera trafik. All trafik som krävs för brandväggens driftsändamål införlivas i AzureFirewallManagementSubnet.

Som standard associerar tjänsten en routningstabell som tillhandahålls av systemet till hanteringsundernätet. Den enda väg som tillåts i det här undernätet är en standardväg till Internet och Spridning av gatewayvägar måste inaktiveras. Undvik att associera kundroutningstabeller till undernätet Hantering, eftersom detta kan orsaka avbrott i tjänsten om de har konfigurerats felaktigt. Om du associerar en routningstabell kontrollerar du att den har en standardväg till Internet för att undvika avbrott i tjänsten.

Aktivera nätverkskortet för hantering på befintliga brandväggar

För Standard- och Premium-brandväggsversioner måste nätverkskortet för brandväggshantering aktiveras manuellt under skapandeprocessen som tidigare, men alla Basic Firewall-versioner och alla brandväggar för säker hubb har alltid ett nätverkskort för hantering aktiverat.

För en befintlig brandvägg måste du stoppa brandväggen och sedan starta om den med nätverkskortet för brandväggshantering aktiverat för att stödja tvingad tunneltrafik. Att stoppa/starta brandväggen kan användas för att aktivera nätverkskortet för brandväggshantering utan att du behöver ta bort en befintlig brandvägg och distribuera om en ny. Du bör alltid starta/stoppa brandväggen under underhållstimmar för att undvika störningar, inklusive när du försöker aktivera nätverkskortet för brandväggshantering.

Gör så här:

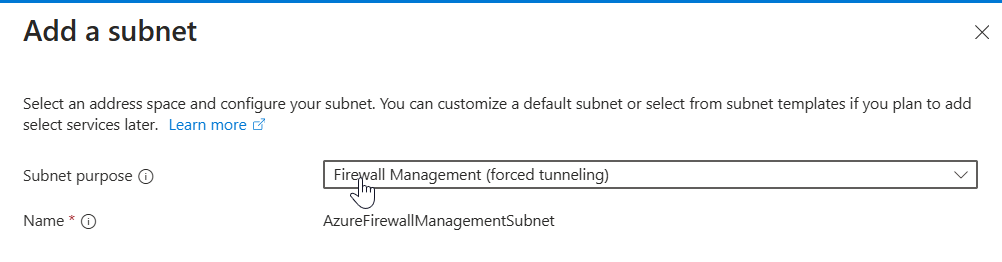

AzureFirewallManagementSubnetSkapa på Azure Portal och använd lämpligt IP-adressintervall för det virtuella nätverket.

Skapa den nya offentliga IP-adressen för hantering med samma egenskaper som den befintliga offentliga IP-adressen för brandväggen: SKU, nivå och plats.

Stoppa brandväggen

Använd informationen i Vanliga frågor och svar om Azure Firewall för att stoppa brandväggen:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $azfw.Deallocate() Set-AzFirewall -AzureFirewall $azfwStarta brandväggen med den offentliga IP-adressen och undernätet för hantering.

Starta en brandvägg med en offentlig IP-adress och en offentlig IP-adress för hantering:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet, $pip, $mgmtPip) $azfw | Set-AzFirewallStarta en brandvägg med två offentliga IP-adresser och en offentlig IP-adress för hantering:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip1 = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $pip2 = Get-AzPublicIpAddress -Name "azfwpublicip2" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet,@($pip1,$pip2), $mgmtPip) $azfw | Set-AzFirewallKommentar

Du måste omallokera en brandvägg och en offentlig IP-adress till den ursprungliga resursgruppen och prenumerationen. När stopp/start utförs kan brandväggens privata IP-adress ändras till en annan IP-adress i undernätet. Detta kan påverka anslutningen för tidigare konfigurerade routningstabeller.

Nu när du visar brandväggen i Azure Portal visas den tilldelade offentliga IP-adressen för hantering:

Kommentar

Om du tar bort alla andra IP-adresskonfigurationer i brandväggen tas även ip-adresskonfigurationen för hantering bort och brandväggen frigörs. Det går inte att ta bort den offentliga IP-adress som tilldelats hanterings-IP-adresskonfigurationen, men du kan tilldela en annan offentlig IP-adress.

Distribuera en ny Azure-brandvägg med hanterings-NIC för tvingad tunneltrafik

Om du föredrar att distribuera en ny Azure Firewall i stället för metoden Stop/Start ska du inkludera ett hanteringsundernät och hanteringskort som en del av konfigurationen.

Viktigt!

- Enkel brandvägg per virtuellt nätverk (VNET): Eftersom två brandväggar inte kan finnas i samma virtuella nätverk rekommenderar vi att du tar bort den gamla brandväggen innan du startar den nya distributionen om du planerar att återanvända samma virtuella nätverk.

- Skapa undernätet i förväg: Se till att AzureFirewallManagementSubnet skapas i förväg för att undvika distributionsproblem när du använder ett befintligt virtuellt nätverk.

Förutsättningar

- Skapa AzureFirewallManagementSubnet:

- Minsta storlek på undernätet: /26

- Exempel: 10.0.1.0/26

Distributionssteg

- Gå till Skapa en resurs i Azure Portal.

- Sök efter Brandvägg och välj Skapa.

- På sidan Skapa en brandvägg konfigurerar du följande inställningar:

- Prenumeration: Välj din prenumeration.

- Resursgrupp: Välj eller skapa en ny resursgrupp.

- Namn: Ange ett namn för brandväggen.

- Region: Välj din region.

- Brandväggs-SKU: Välj Basic, Standard eller Premium.

- Virtuellt nätverk: Skapa ett nytt virtuellt nätverk eller använd ett befintligt.

- Adressutrymme: till exempel 10.0.0.0/16

- Undernät för AzureFirewallSubnet: till exempel 10.0.0.0/26

- Offentlig IP-adress: Lägg till ny offentlig IP-adress

- Namn: till exempel FW-PIP

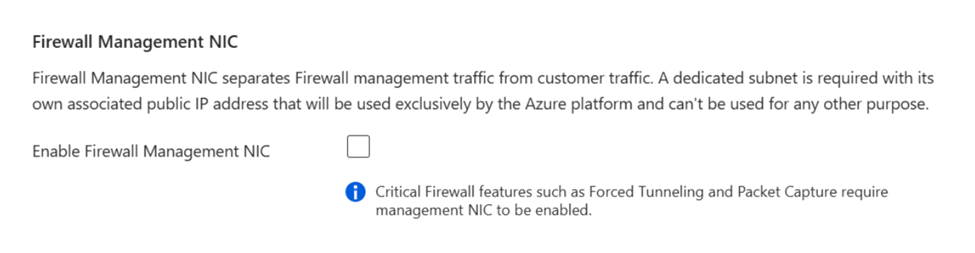

- Nätverkskort för brandväggshantering

- Välj Aktivera nätverkskort för brandväggshantering

- Undernät för AzureFirewallManagementSubnet: till exempel 10.0.1.0/24

- Offentlig IP-adress för Create Management: till exempel Mgmt-PIP

- Välj Aktivera nätverkskort för brandväggshantering

- Välj Granska + Skapa för att verifiera och distribuera brandväggen. Det tar några minuter att distribuera.