Använda kundhanterade krypteringsnycklar för Azure HPC Cache

Du kan använda Azure Key Vault för att styra ägarskapet för de nycklar som används för att kryptera dina data i Azure HPC Cache. Den här artikeln beskriver hur du använder kundhanterade nycklar för cachekryptering av data.

Kommentar

Alla data som lagras i Azure, även på cachediskarna, krypteras i vila med hjälp av Microsoft-hanterade nycklar som standard. Du behöver bara följa stegen i den här artikeln om du vill hantera de nycklar som används för att kryptera dina data.

Azure HPC Cache skyddas också av kryptering av den virtuella datorns värd på de hanterade diskar som innehåller dina cachelagrade data, även om du lägger till en kundnyckel för cachediskarna. Att lägga till en kundhanterad nyckel för dubbel kryptering ger en extra säkerhetsnivå för kunder med höga säkerhetsbehov. Mer information finns i Kryptering på serversidan av Azure-disklagring .

Det finns tre steg för att aktivera kundhanterad nyckelkryptering för Azure HPC Cache:

Konfigurera ett Azure Key Vault för att lagra nycklarna.

När du skapar Azure HPC Cache väljer du kundhanterad nyckelkryptering och anger det nyckelvalv och den nyckel som ska användas. Du kan också ange en hanterad identitet för cacheminnet som ska användas för att komma åt nyckelvalvet.

Beroende på vilka val du gör i det här steget kan du hoppa över steg 3. Mer information finns i Välj ett alternativ för hanterad identitet för cacheminnet .

Om du använder en systemtilldelad hanterad identitet eller en användartilldelad identitet som inte har konfigurerats med nyckelvalvsåtkomst: Gå till den nyligen skapade cachen och ge den behörighet att komma åt nyckelvalvet.

Om den hanterade identiteten inte redan har åtkomst till Azure Key Vault är krypteringen inte helt konfigurerad förrän du har auktoriserat den från den nyligen skapade cachen (steg 3).

Om du använder en systemhanterad identitet skapas identiteten när cacheminnet skapas. Du måste skicka cachens identitet till nyckelvalvet för att göra den till en auktoriserad användare när cacheminnet har skapats.

Du kan hoppa över det här steget om du tilldelar en användarhanterad identitet som redan har åtkomst till nyckelvalvet.

När du har skapat cacheminnet kan du inte ändra mellan kundhanterade nycklar och Microsoft-hanterade nycklar. Men om cachen använder kundhanterade nycklar kan du ändra krypteringsnyckeln, nyckelversionen och nyckelvalvet efter behov.

Förstå nyckelvalv och nyckelkrav

Nyckelvalvet och nyckeln måste uppfylla dessa krav för att fungera med Azure HPC Cache.

Egenskaper för Nyckelvalv:

- Prenumeration – Använd samma prenumeration som används för cacheminnet.

- Region – Nyckelvalvet måste finnas i samma region som Azure HPC Cache.

- Prisnivå – Standardnivån räcker för användning med Azure HPC Cache.

- Mjuk borttagning – Azure HPC Cache aktiverar mjuk borttagning om det inte redan har konfigurerats i nyckelvalvet.

- Rensningsskydd – Rensningsskydd måste vara aktiverat.

- Åtkomstprincip – Standardinställningarna är tillräckliga.

- Nätverksanslutning – Azure HPC Cache måste kunna komma åt nyckelvalvet, oavsett vilka slutpunktsinställningar du väljer.

Viktiga egenskaper:

- Nyckeltyp – RSA

- RSA-nyckelstorlek – 2048

- Aktiverad – Ja

Åtkomstbehörigheter för Key Vault:

Den användare som skapar Azure HPC Cache måste ha behörigheter som motsvarar rollen Key Vault-deltagare. Samma behörigheter krävs för att konfigurera och hantera Azure Key Vault.

Välj ett alternativ för hanterad identitet för cacheminnet

HPC Cache använder sina hanterade identitetsautentiseringsuppgifter för att ansluta till nyckelvalvet.

Azure HPC Cache kan använda två typer av hanterade identiteter:

Systemtilldelad hanterad identitet – en automatiskt skapad unik identitet för din cache. Den här hanterade identiteten finns bara när HPC Cache finns och den kan inte hanteras direkt eller ändras.

Användartilldelad hanterad identitet – En fristående identitetsautentiseringsuppgift som du hanterar separat från cachen. Du kan konfigurera en användartilldelad hanterad identitet som har exakt den åtkomst du vill ha och använda den i flera HPC-cacheminnen.

Om du inte tilldelar cacheminnet en hanterad identitet när du skapar den skapar Azure automatiskt en systemtilldelad hanterad identitet för cachen.

Med en användartilldelad hanterad identitet kan du ange en identitet som redan har åtkomst till ditt nyckelvalv. (Den har till exempel lagts till i en åtkomstprincip för nyckelvalvet eller har en Azure RBAC-roll som tillåter åtkomst.) Om du använder en systemtilldelad identitet eller anger en hanterad identitet som inte har åtkomst måste du begära åtkomst från cacheminnet när du har skapat den. Det här är ett manuellt steg som beskrivs nedan i steg 3.

Läs mer om hanterade identiteter

Lär dig grunderna i Azure Key Vault

1. Konfigurera Azure Key Vault

Du kan konfigurera ett nyckelvalv och en nyckel innan du skapar cacheminnet eller gör det som en del av cacheskapandet. Kontrollera att dessa resurser uppfyller de krav som beskrivs ovan.

När cacheminnet skapas måste du ange en valv-, nyckel- och nyckelversion som ska användas för cachens kryptering.

Mer information finns i Dokumentationen om Azure Key Vault.

Kommentar

Azure Key Vault måste använda samma prenumeration och vara i samma region som Azure HPC Cache. Kontrollera att den region du väljer stöder båda produkterna.

2. Skapa cachen med kundhanterade nycklar aktiverade

Du måste ange krypteringsnyckelkällan när du skapar Azure HPC Cache. Följ anvisningarna i Skapa en Azure HPC Cache och ange nyckelvalvet och nyckeln på sidan Diskkrypteringsnycklar . Du kan skapa ett nytt nyckelvalv och en ny nyckel när cacheminnet skapas.

Dricks

Om sidan Diskkrypteringsnycklar inte visas kontrollerar du att cacheminnet finns i någon av de regioner som stöds.

Den användare som skapar cachen måste ha behörigheter som är lika med key vault-deltagarrollen eller högre.

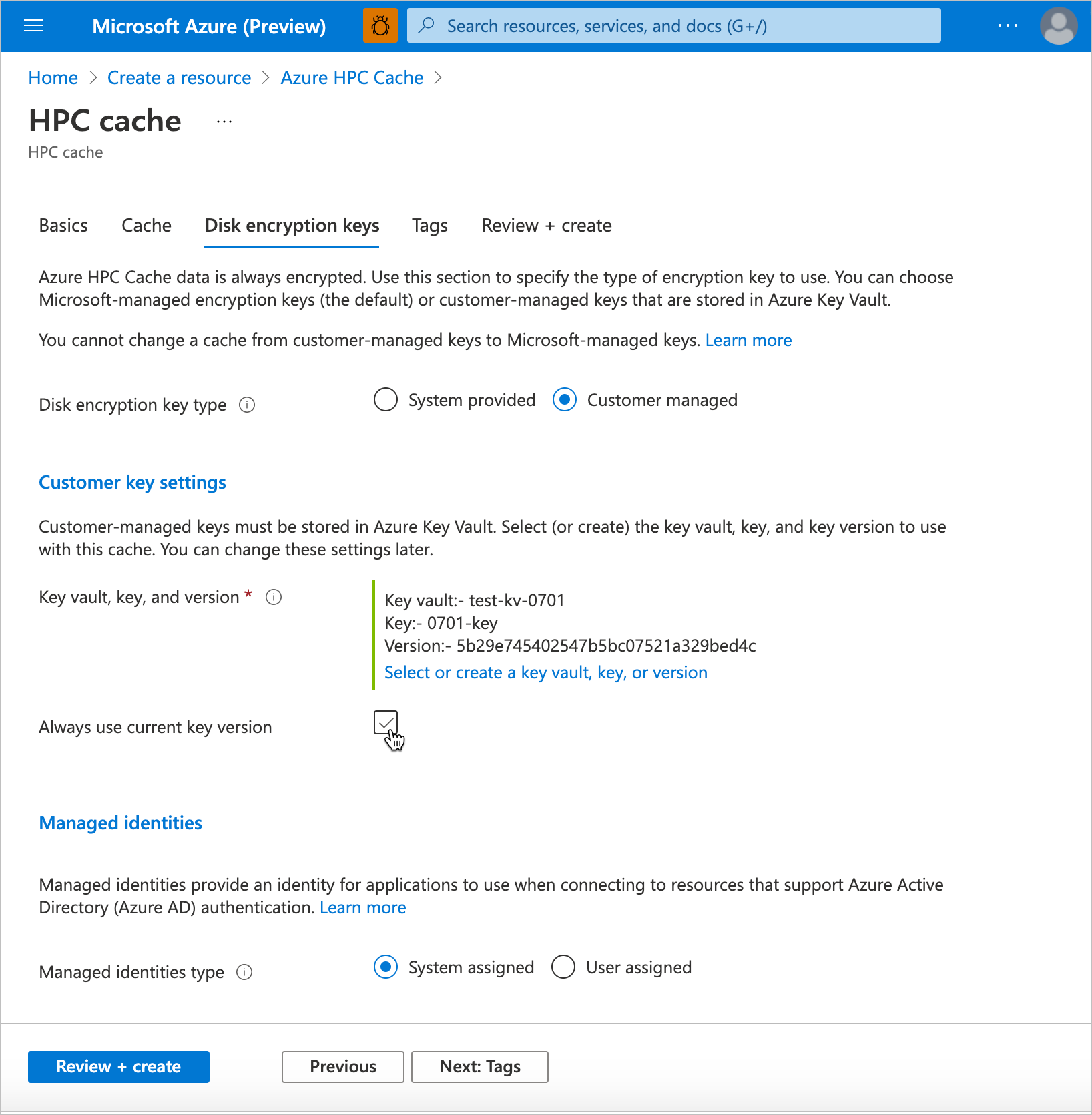

Klicka på knappen för att aktivera privat hanterade nycklar. När du har ändrat den här inställningen visas inställningarna för nyckelvalvet.

Klicka på Välj ett nyckelvalv för att öppna sidan för val av nyckel. Välj eller skapa nyckelvalvet och nyckeln för att kryptera data på cachens diskar.

Om Azure Key Vault inte visas i listan kontrollerar du följande krav:

- Finns cacheminnet i samma prenumeration som nyckelvalvet?

- Finns cacheminnet i samma region som nyckelvalvet?

- Finns det nätverksanslutning mellan Azure Portal och nyckelvalvet?

När du har valt ett valv väljer du den enskilda nyckeln bland de tillgängliga alternativen eller skapar en ny nyckel. Nyckeln måste vara en 2048-bitars RSA-nyckel.

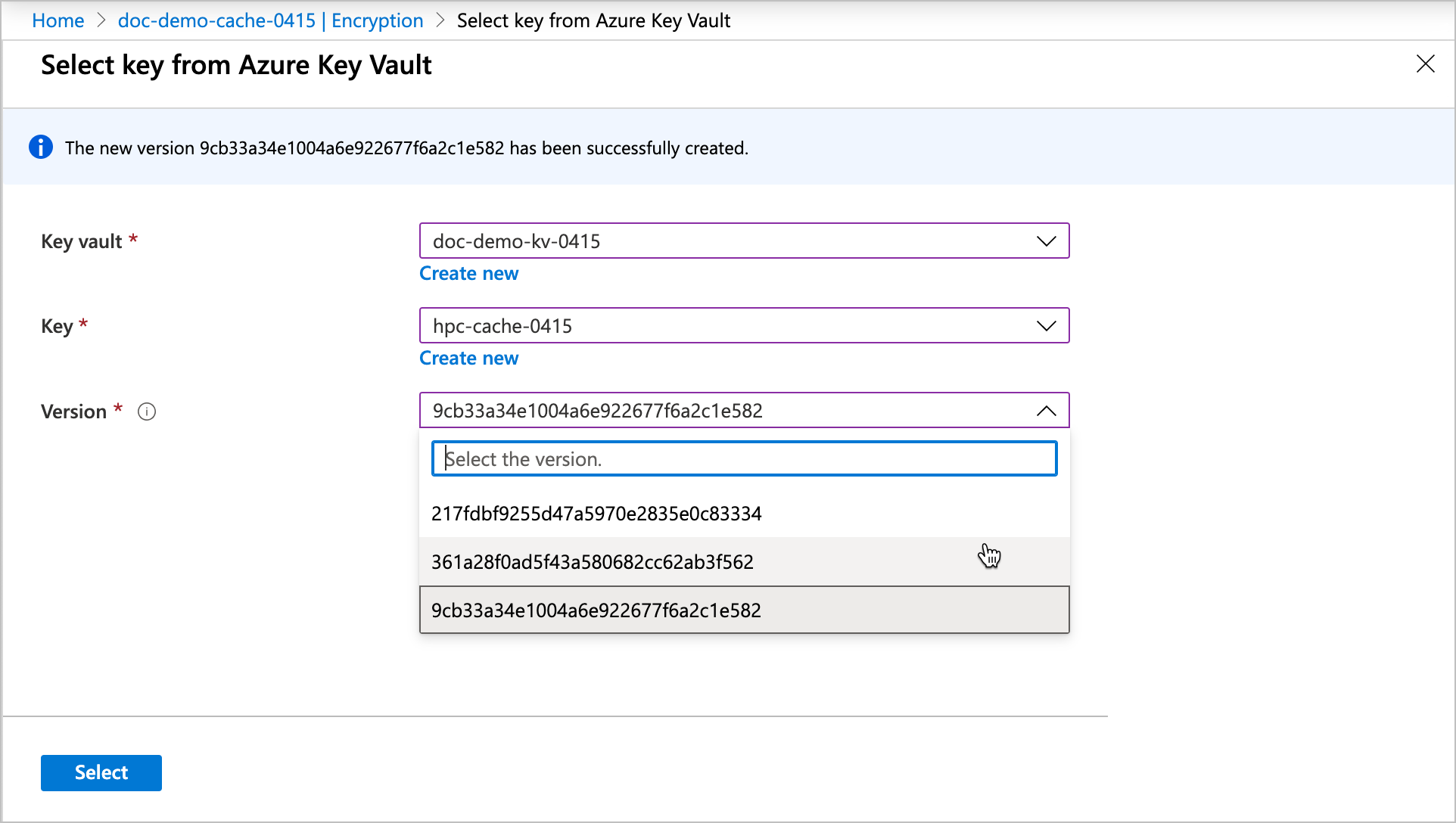

Ange versionen för den valda nyckeln. Läs mer om versionshantering i Azure Key Vault-dokumentationen.

De här inställningarna är valfria:

Markera rutan Använd alltid aktuell nyckelversion om du vill använda automatisk nyckelrotation.

Om du vill använda en specifik hanterad identitet för den här cachen väljer du Användare tilldelad i avsnittet Hanterade identiteter och väljer den identitet som ska användas. Läs dokumentationen om hanterade identiteter för hjälp.

Dricks

En användartilldelad hanterad identitet kan förenkla skapandet av cacheminnet om du skickar en identitet som redan har konfigurerats för åtkomst till ditt nyckelvalv. Med en systemtilldelad hanterad identitet måste du ta ett extra steg när cachen har skapats för att kunna auktorisera cachens nyligen skapade systemtilldelade identitet för att använda ditt nyckelvalv.

Kommentar

Du kan inte ändra den tilldelade identiteten när du har skapat cacheminnet.

Fortsätt med resten av specifikationerna och skapa cachen enligt beskrivningen i Skapa en Azure HPC Cache.

3. Auktorisera Azure Key Vault-kryptering från cachen (om det behövs)

Kommentar

Det här steget krävs inte om du angav en användartilldelad hanterad identitet med nyckelvalvsåtkomst när du skapade cacheminnet.

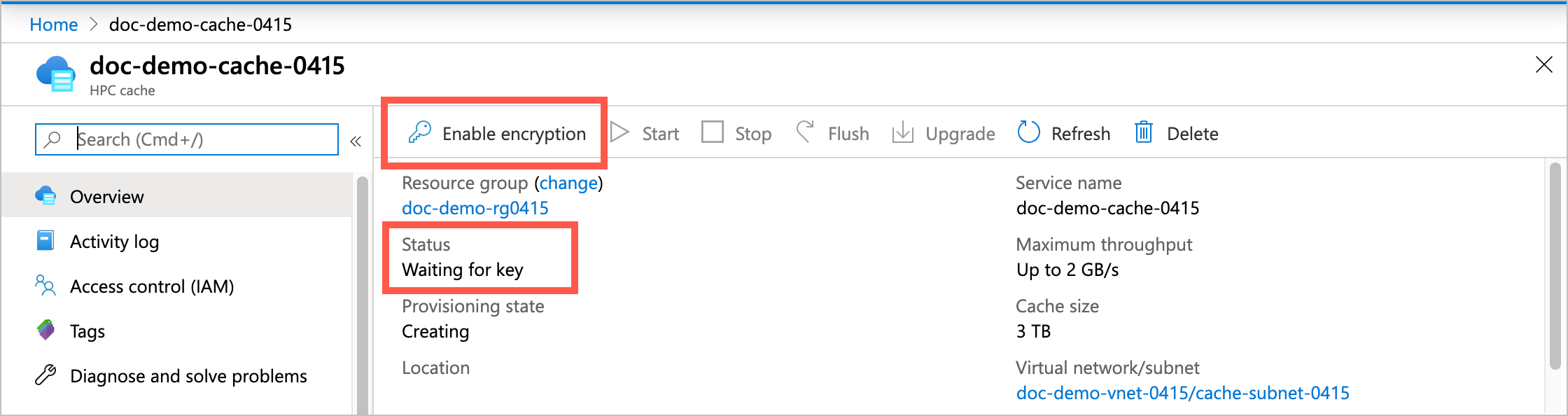

Efter några minuter visas den nya Azure HPC Cache i din Azure Portal. Gå till sidan Översikt för att auktorisera den för att få åtkomst till ditt Azure Key Vault och aktivera kundhanterad nyckelkryptering.

Dricks

Cachen kan visas i resurslistan innan meddelandena "distribution pågår" rensas. Kontrollera resurslistan efter en minut eller två i stället för att vänta på ett lyckat meddelande.

Du måste auktorisera kryptering inom 90 minuter efter att du har skapat cacheminnet. Om du inte slutför det här steget överskrider cacheminnet tidsgränsen och misslyckas. En misslyckad cache måste återskapas, den kan inte åtgärdas.

Cacheminnet visar statusen Väntar på nyckel. Klicka på knappen Aktivera kryptering överst på sidan för att auktorisera cacheminnet för att få åtkomst till det angivna nyckelvalvet.

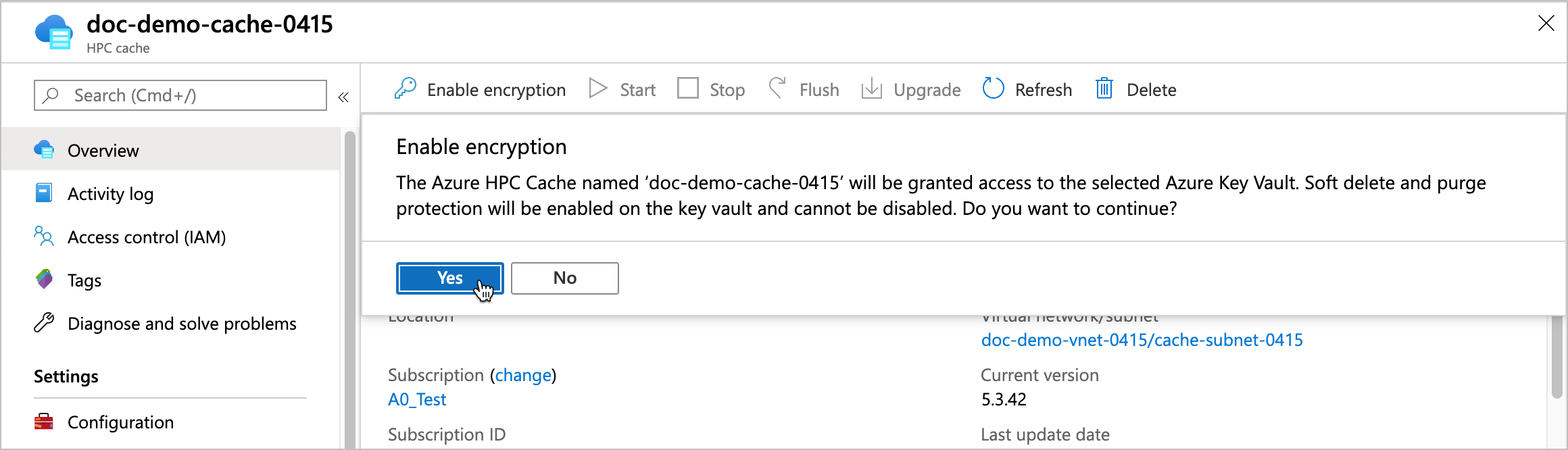

Klicka på Aktivera kryptering och klicka sedan på knappen Ja för att auktorisera cachen för att använda krypteringsnyckeln. Den här åtgärden möjliggör även skydd mot mjuk borttagning och rensning (om den inte redan är aktiverad) i nyckelvalvet.

När cachen har begärt åtkomst till nyckelvalvet kan den skapa och kryptera de diskar som lagrar cachelagrade data.

När du har auktoriserat kryptering går Azure HPC Cache igenom flera minuters konfiguration för att skapa krypterade diskar och relaterad infrastruktur.

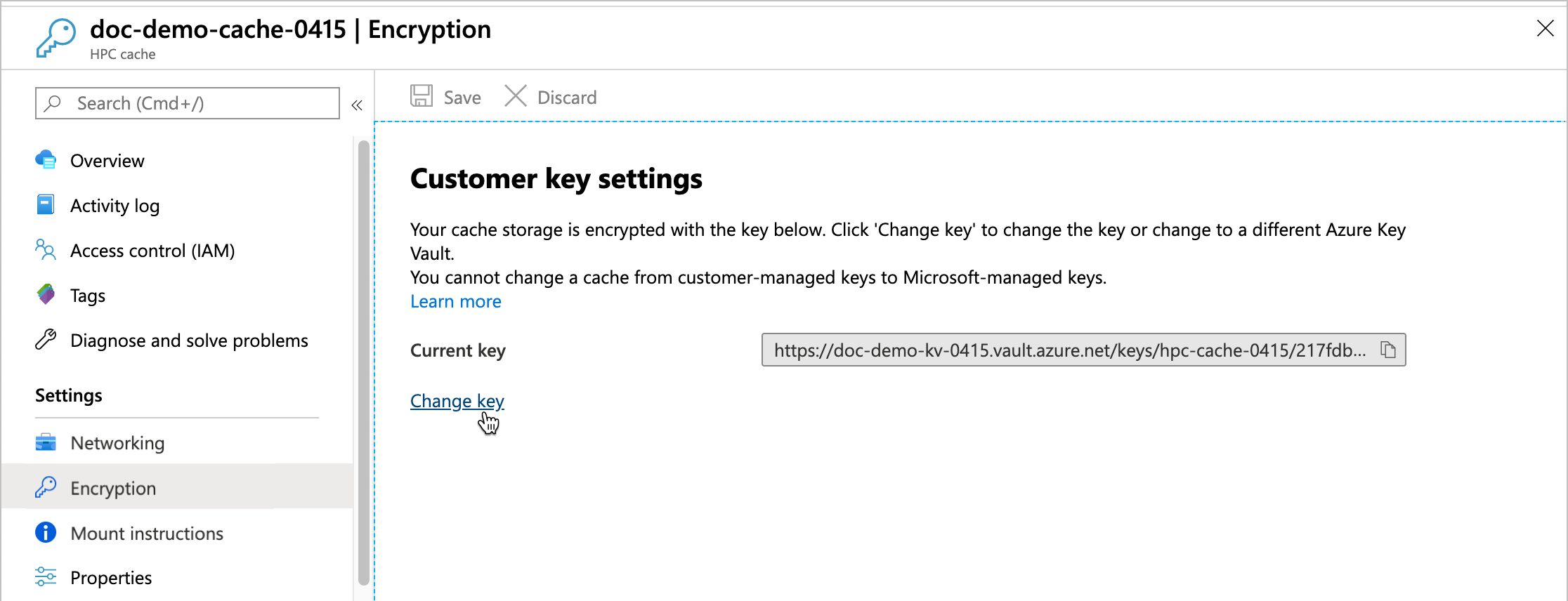

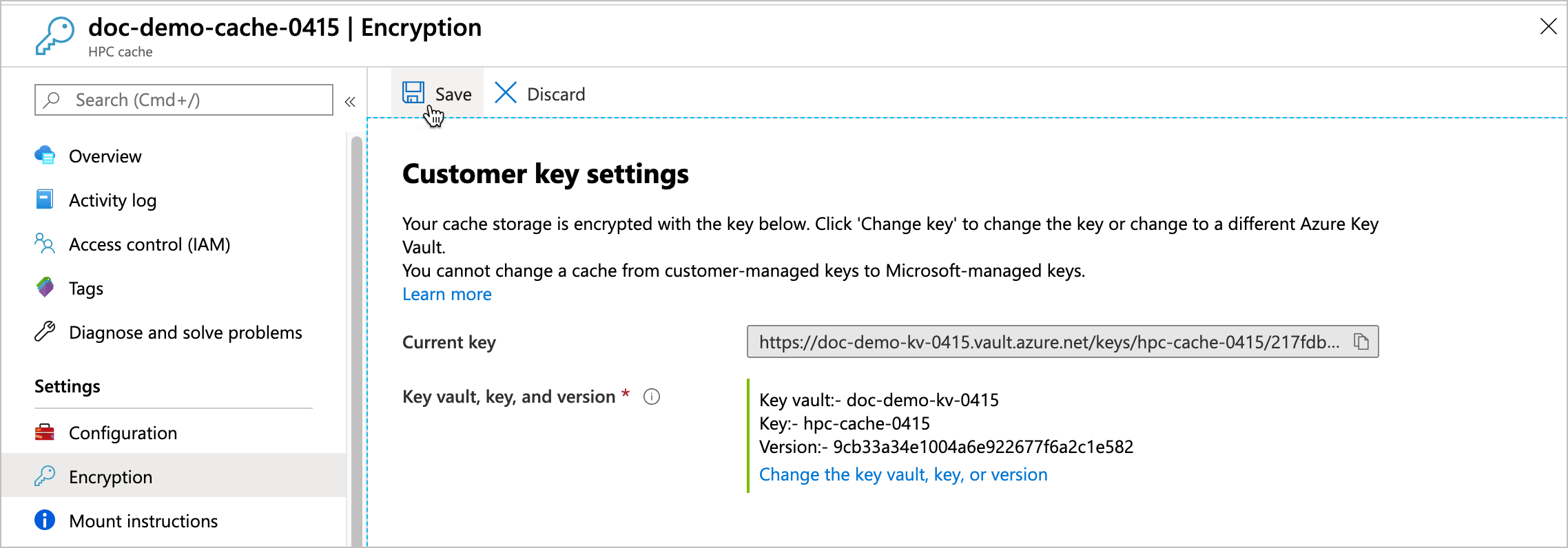

Uppdatera nyckelinställningar

Du kan ändra nyckelvalvet, nyckeln eller nyckelversionen för cacheminnet från Azure Portal. Klicka på länken krypteringsinställningar för cacheminnet för att öppna sidan Inställningar för kundnyckel.

Du kan inte ändra en cache mellan kundhanterade nycklar och systemhanterade nycklar.

Klicka på länken Ändra nyckel och klicka sedan på Ändra nyckelvalvet, nyckeln eller versionen för att öppna nyckelväljaren.

Nyckelvalv i samma prenumeration och samma region som den här cachen visas i listan.

När du har valt de nya krypteringsnyckelvärdena klickar du på Välj. En bekräftelsesida visas med de nya värdena. Klicka på Spara för att slutföra markeringen.

Läs mer om kundhanterade nycklar i Azure

De här artiklarna förklarar mer om hur du använder Azure Key Vault och kundhanterade nycklar för att kryptera data i Azure:

- Översikt över Azure Storage-kryptering

- Diskkryptering med kundhanterade nycklar – Dokumentation för användning av Azure Key Vault med hanterade diskar, vilket är ett liknande scenario som Azure HPC Cache

Nästa steg

När du har skapat Azure HPC Cache och auktoriserad Key Vault-baserad kryptering fortsätter du att konfigurera cachen genom att ge den åtkomst till dina datakällor.