Distributionsinformation

När du distribuerar Azure IoT Operations installerar du en uppsättning tjänster i ett Azure Arc-aktiverat Kubernetes-kluster. Den här artikeln innehåller en översikt över de olika distributionsalternativ som du kan överväga för ditt scenario.

Miljötyper som stöds

Microsoft stöder följande miljöer för Azure IoT Operations-distributioner.

| Environment | Minimiversion | Tillgänglighet |

|---|---|---|

| K3s på Ubuntu 24.04 | K3s version 1.31.1 | Allmän tillgänglighet |

| Azure Kubernetes Service (AKS) Edge Essentials på Windows 11 IoT Enterprise | AksEdge-K3s-1.29.6-1.8.202.0 | Offentlig förhandsversion |

| Azure Kubernetes Service (AKS) på Azure Local | Azure Stack HCI OS, version 23H2, build 2411 | Offentlig förhandsversion |

Kommentar

Faktureringsanvändningsposter samlas in i alla miljöer där Azure IoT-åtgärder installeras, oavsett support- eller tillgänglighetsnivåer.

Om du vill installera Azure IoT Operations har du följande maskinvarukrav tillgängliga för Azure IoT Operations. Om du använder ett kluster med flera noder som möjliggör feltolerans skalar du upp till den rekommenderade kapaciteten för bättre prestanda.

| Spec | Lägsta | Rekommenderas |

|---|---|---|

| Maskinvaruminneskapacitet (RAM) | 16 GB | 32 GB |

| Tillgängligt minne för Azure IoT Operations (RAM) | 10 GB | Beror på användning |

| Processor | 4 vCPU:er | 8 vCPU:er |

Välj dina funktioner

Azure IoT Operations erbjuder två distributionslägen. Du kan välja att distribuera med testinställningar, en grundläggande delmängd av funktioner som är enklare att komma igång med för utvärderingsscenarier. Eller så kan du välja att distribuera med säkra inställningar, den fullständiga funktionsuppsättningen.

Distribution av testinställningar

En distribution med endast testinställningar:

- Konfigurerar inte hemligheter eller användartilldelade hanterade identitetsfunktioner.

- Är avsett att aktivera snabbstartsexemplet från slutpunkt till slutpunkt i utvärderingssyfte, så stöder OPC PLC-simulatorn och ansluter till molnresurser med hjälp av systemtilldelad hanterad identitet.

- Kan uppgraderas för att använda säkra inställningar.

Snabbstartsscenariot, Snabbstart: Kör Azure IoT-åtgärder i GitHub Codespaces, använder testinställningar.

När som helst kan du uppgradera en Azure IoT Operations-instans för att använda säkra inställningar genom att följa stegen i Aktivera säkra inställningar.

Distribution av säkra inställningar

En distribution med säkra inställningar:

- Möjliggör hemligheter och hanterad identitet för användartilldelning, som båda är viktiga funktioner för att utveckla ett produktionsklart scenario. Hemligheter används när Azure IoT Operations-komponenter ansluter till en resurs utanför klustret. till exempel en OPC UA-server eller en dataflödesslutpunkt.

Om du vill distribuera Azure IoT-åtgärder med säkra inställningar följer du dessa artiklar:

- Börja med Att förbereda ditt Azure Arc-aktiverade Kubernetes-kluster för att konfigurera och Arc-aktivera klustret.

- Distribuera sedan Azure IoT-åtgärder.

Behörigheter som krävs

I följande tabell beskrivs distributions- och hanteringsuppgifter för Azure IoT Operations som kräver utökade behörigheter. Information om hur du tilldelar roller till användare finns i Steg för att tilldela en Azure-roll.

| Uppgift | Nödvändig behörighet | Kommentarer |

|---|---|---|

| Distribuera Azure IoT-åtgärder | Deltagarroll på resursgruppsnivå. | |

| Registrera resursprovidrar | Microsoft.ExtendedLocation/register/action Microsoft.SecretSyncController/register/action Microsoft.Kubernetes/register/action Microsoft.KubernetesConfiguration/register/action Microsoft.IoTOperations/register/action Microsoft.DeviceRegistry/register/action | Krävs bara för att göra en gång per prenumeration. |

| Skapa ett schemaregister. | Behörigheter för Microsoft.Authorization/roleAssignments/write på resursgruppsnivå. | |

| Skapa hemligheter i Key Vault | Key Vault Secrets Officer-rollen på resursnivå. | Krävs endast för distribution av säkra inställningar. |

| Aktivera regler för resurssynkronisering på en Azure IoT Operations-instans | Behörigheter för Microsoft.Authorization/roleAssignments/write på resursgruppsnivå. | Regler för resurssynkronisering är inaktiverade som standard, men kan aktiveras som en del av kommandot az iot ops create . |

Om du använder Azure CLI för att tilldela roller använder du kommandot az role assignment create för att ge behörigheter. Till exempel: az role assignment create --assignee sp_name --role "Role Based Access Control Administrator" --scope subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/MyResourceGroup

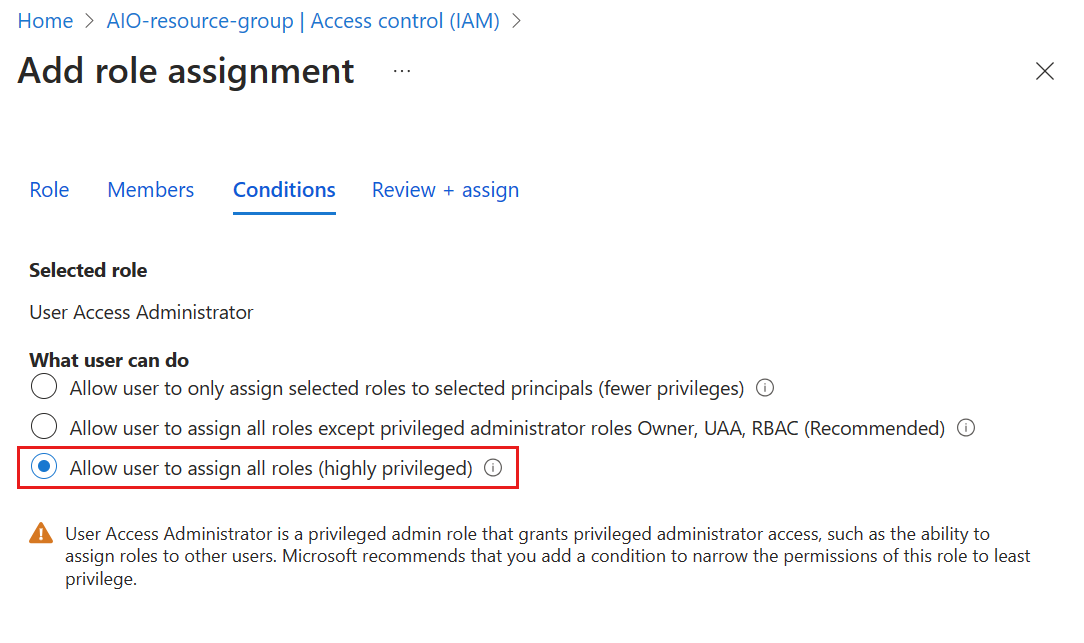

Om du använder Azure Portal för att tilldela privilegierade administratörsroller till en användare eller ett huvudnamn uppmanas du att begränsa åtkomsten med hjälp av villkor. I det här scenariot väljer du Tillåt att användaren tilldelar alla rollvillkor på sidan Lägg till rolltilldelning .

Organisera instanser med hjälp av webbplatser

Azure IoT Operations stöder Azure Arc-webbplatser för att organisera instanser. En webbplats är en klusterresurs i Azure som en resursgrupp, men webbplatser grupperar vanligtvis instanser efter fysisk plats och gör det enklare för OT-användare att hitta och hantera tillgångar. En IT-administratör skapar webbplatser och omfångsbegränsar dem till en prenumeration eller resursgrupp. Sedan samlas alla Azure IoT-åtgärder som distribueras till ett Arc-aktiverat kluster automatiskt in på den plats som är associerad med dess prenumeration eller resursgrupp

Mer information finns i Vad är Azure Arc-webbplatshanteraren (förhandsversion)?

Azure IoT Operations-slutpunkter

Om du använder företagsbrandväggar eller proxyservrar för att hantera utgående trafik konfigurerar du följande slutpunkter innan du distribuerar Azure IoT Operations.

Slutpunkter i Azure Arc-aktiverade Kubernetes-slutpunkter.

Slutpunkter i Azure CLI-slutpunkter.

Du behöver

graph.windows.net,*.azurecr.io,*.blob.core.windows.net,*.vault.azure.netfrån den här slutpunktslistan.Följande slutpunkter krävs specifikt för Azure IoT-åtgärder:

Slutpunkter (DNS) beskrivning <customer-specific>.blob.storage.azure.netLagring för schemaregister. Se lagringskontoslutpunkter för att identifiera kundens specifika underdomän för slutpunkten. Om du vill skicka data till molnet aktiverar du följande slutpunkter baserat på ditt val av dataplattform.

- Microsoft Fabric OneLake: Lägg till INFRASTRUKTUR-URL:er i listan över tillåtna.

- Event Hubs: Felsöka anslutningsproblem – Azure Event Hubs.

- Event Grid: Felsöka anslutningsproblem – Azure Event Grid.

- Azure Data Lake Storage Gen 2: Standardslutpunkter för lagringskonto.

Nästa steg

Förbered ditt Azure Arc-aktiverade Kubernetes-kluster för att konfigurera och Arc-aktivera ett kluster för Azure IoT Operations.