Självstudie: Skapa ett exempel på en konfigurationsuppsättning för principkontroll för Azure Private 5G Core

Med Azure Private 5G Core får du flexibel trafikhantering. Du kan anpassa hur paketkärninstansen tillämpar tjänstkvalitetsegenskaper (QoS) på trafik som uppfyller dess behov. Du kan också blockera eller begränsa vissa flöden. Den här självstudien beskriver steg för steg hur du skapar tjänster och SIM-principer för vanliga användningsfall och sedan etablerar SIM:er för att använda den nya konfigurationen för principkontroll.

I den här självstudien får du lära dig att:

- Skapa en ny tjänst som filtrerar paket baserat på deras protokoll.

- Skapa en ny tjänst som blockerar trafik som är märkt med specifika fjärr-IP-adresser och portar.

- Skapa en ny tjänst som begränsar bandbredden för trafik i matchande flöden.

- Skapa två nya SIM-principer och tilldela tjänster till dem.

- Etablera två nya sims och tilldela dem SIM-principer.

Krav

- Läs informationen i Principkontroll och bekanta dig med principkontrollkonfigurationen för Azure Private 5G Core.

- Se till att du kan logga in på Azure Portal med ett konto med åtkomst till den aktiva prenumeration som du identifierade i Slutför de nödvändiga uppgifterna för att distribuera ett privat mobilt nätverk. Det här kontot måste ha den inbyggda deltagarrollen i prenumerationsomfånget.

- Identifiera namnet på den mobila nätverksresurs som motsvarar ditt privata mobilnätverk.

- Identifiera namnet på den sektorresurs som motsvarar din nätverkssektor.

- Om du vill tilldela en princip till ett 5G-SIM kan du välja vilken sektor som helst.

- Om du vill tilldela en princip till ett 4G-SIM måste du välja det segment som konfigurerats med SST-värdet (segment/tjänsttyp) 1 och en tom segmentdifferendiator (SD).

Skapa en tjänst för protokollfiltrering

I det här steget skapar vi en tjänst som filtrerar paket baserat på deras protokoll. Mer specifikt gör den följande:

- Blockera ICMP-paket som flödar bort från UE:er.

- Blockera UDP-paket som flödar bort från UE:er på port 11.

- Tillåt all annan ICMP- och UDP-trafik i båda riktningarna, men ingen annan IP-trafik.

Så här skapar du tjänsten:

Logga in på Azure-portalen.

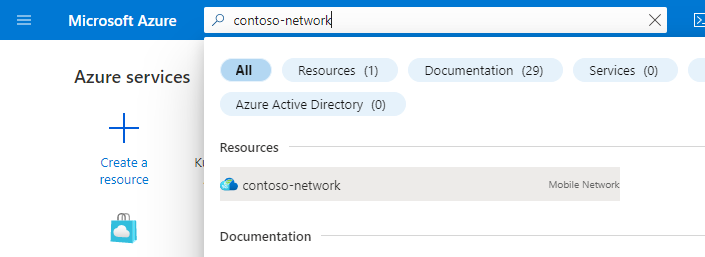

Sök efter och välj den mobilnätverksresurs som representerar ditt privata mobilnätverk.

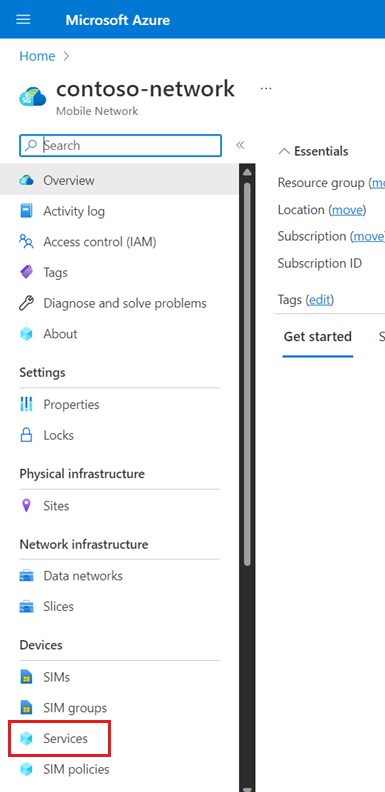

I menyn Resurs väljer du Tjänster.

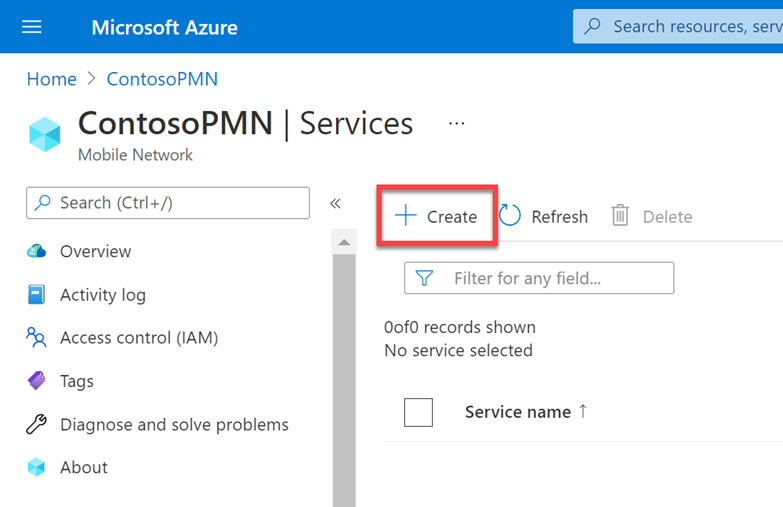

I kommandofältet väljer du Skapa.

Nu ska vi ange värden för att definiera de QoS-egenskaper som ska tillämpas på tjänstdataflöden (SDF:er) som matchar den här tjänsten. På fliken Grundläggande fyller du i fälten på följande sätt.

Fält Värde Tjänstnamn service_restricted_udp_and_icmpTjänstprioret 100Maximal bithastighet (MBR) – överordnad länk 2 GbpsMaximal bithastighet (MBR) – nedlänk 2 GbpsPrioritetsnivå för allokering och kvarhållning 25QI/QCI 9Preemption-funktion Välj Får inte föregripas. Sårbarhet före borttagning Välj Inte avpassbar. Under Dataflödesprincipregler väljer du Lägg till en principregel.

Nu ska vi skapa en principregel för dataflöde som blockerar alla paket som matchar dataflödesmallen som vi konfigurerar i nästa steg. Under Lägg till en principregel till höger fyller du i fälten på följande sätt.

Fält Värde Regelnamn rule_block_icmp_and_udp_uplink_trafficPrioritet för principregel Välj 10. Tillåt trafik Välj Blockerad. Nu ska vi skapa en dataflödesmall som matchar ICMP-paket som flödar bort från UE:er, så att de kan blockeras av

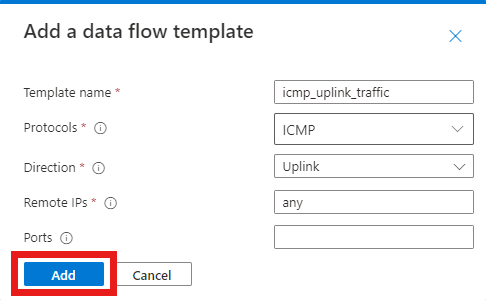

rule_block_icmp_uplink_trafficregeln. Under Dataflödesmallar väljer du Lägg till en dataflödesmall. I popup-fönstret Lägg till en dataflödesmall fyller du i fälten på följande sätt.Fält Värde Mallnamn icmp_uplink_trafficProtokoll Välj ICMP. Riktning Välj Överordnad länk. Fjärr-IP-adresser anyPortar Lämna tomt. Välj Lägg till.

Nu ska vi skapa en annan dataflödesmall för samma regel som matchar på UDP-paket som flödar bort från UE:er på port 11.

Under Dataflödesmallar väljer du Lägg till en dataflödesmall. I popup-fönstret Lägg till en dataflödesmall fyller du i fälten på följande sätt.

Fält Värde Mallnamn udp_uplink_traffic_port_11Protokoll Välj UDP. Riktning Välj Överordnad länk. Fjärr-IP-adresser anyPortar 11Välj Lägg till.

Nu kan vi slutföra regeln. Under Lägg till en principregel väljer du Lägg till.

Slutligen skapar vi en dataprincipflödesregel som tillåter all annan ICMP- och UDP-trafik.

Välj Lägg till en principregel och fyll sedan i fälten under Lägg till en principregel till höger enligt följande.

Fält Värde Regelnamn rule_allow_other_icmp_and_udp_trafficPrioritet för principregel Välj 15. Tillåt trafik Välj Aktiverad. Nu är vi tillbaka på skärmen Skapa en tjänst . Vi skapar en dataflödesmall som matchar alla ICMP och UDP i båda riktningarna.

Under Dataflödesprincipregler väljer du Lägg till en dataflödesmall. I popup-fönstret Lägg till en dataflödesmall fyller du i fälten på följande sätt.

Fält Värde Mallnamn icmp_and_udp_trafficProtokoll Markera kryssrutorna UDP och ICMP . Riktning Välj Dubbelriktad. Fjärr-IP-adresser anyPortar Lämna tomt. Välj Lägg till.

Nu kan vi slutföra regeln. Under Lägg till en principregel väljer du Lägg till.

Nu har vi två konfigurerade principregler för dataflöde i tjänsten, som visas under rubriken Dataflödesprincipregler .

Observera att

rule_block_icmp_and_udp_uplink_trafficregeln har ett lägre värde för fältet Principregelpriorens änrule_allow_other_icmp_and_udp_trafficregeln (10 respektive 15). Regler med lägre värden får högre prioritet. Detta säkerställer attrule_block_icmp_and_udp_uplink_trafficregeln för att blockera paket tillämpas först, innan den bredarerule_allow_other_icmp_and_udp_traffictillämpas på alla återstående paket.

På fliken Grundläggande konfiguration väljer du Granska + skapa.

Välj Skapa för att skapa tjänsten.

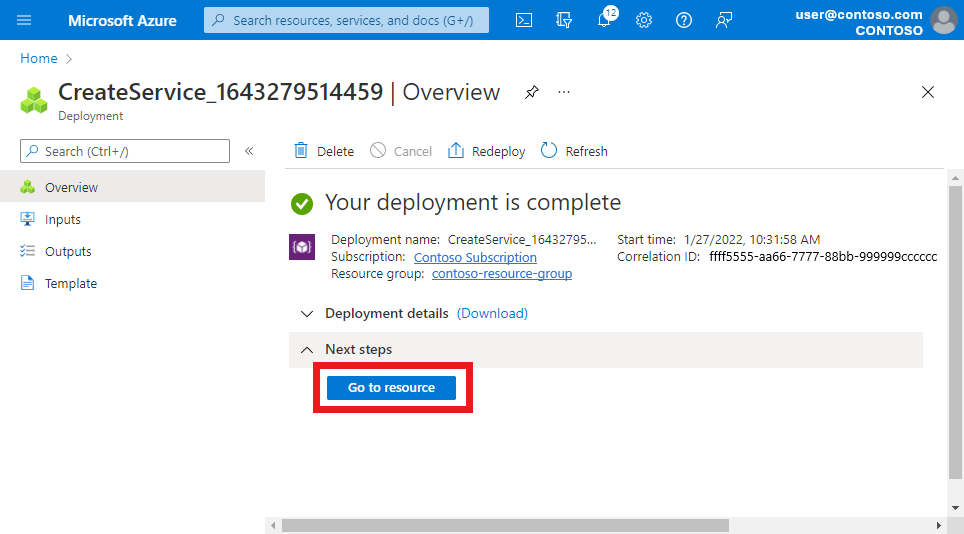

Azure Portal visar följande bekräftelseskärm när tjänsten har skapats. Välj Gå till resurs för att se den nya tjänstresursen.

Kontrollera att QoS-egenskaper, dataflödesprincipregler och tjänstdataflödesmallar som visas längst ned på skärmen är konfigurerade som förväntat.

Skapa en tjänst för att blockera trafik från specifika källor

I det här steget skapar vi en tjänst som blockerar trafik från specifika källor. Mer specifikt gör den följande:

- Blockera UDP-paket märkta med fjärradressen 10.204.141.200 och port 12 som flödar mot UE:er.

- Blockera UDP-paket märkta med valfri fjärradress i intervallet 10.204.141.0/24 och port 15 som flödar i båda riktningarna

Så här skapar du tjänsten:

Sök efter och välj den mobilnätverksresurs som representerar ditt privata mobilnätverk.

I menyn Resurs väljer du Tjänster.

I kommandofältet väljer du Skapa.

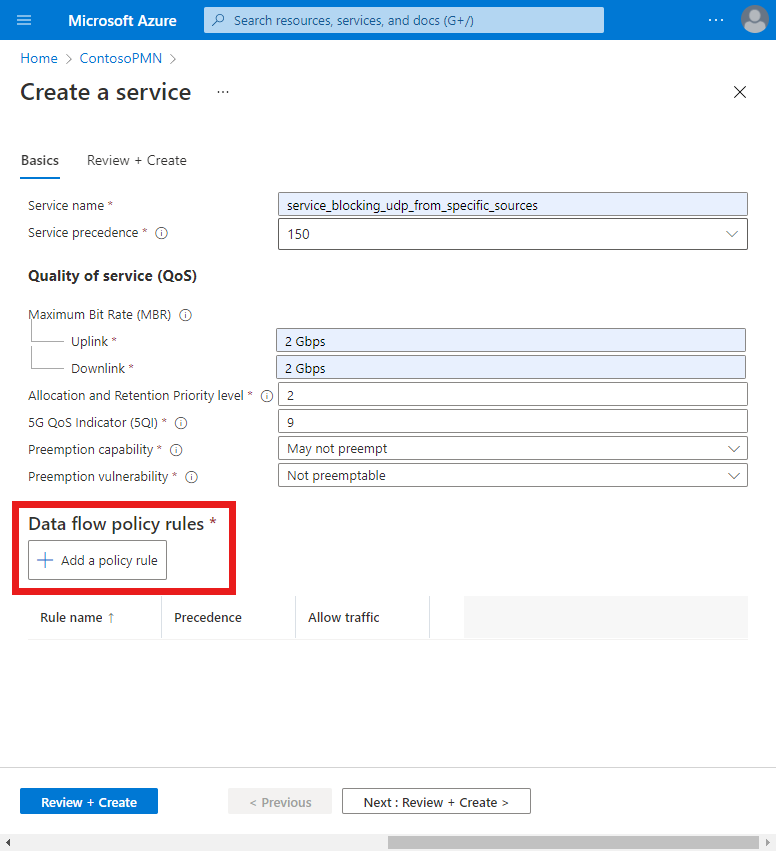

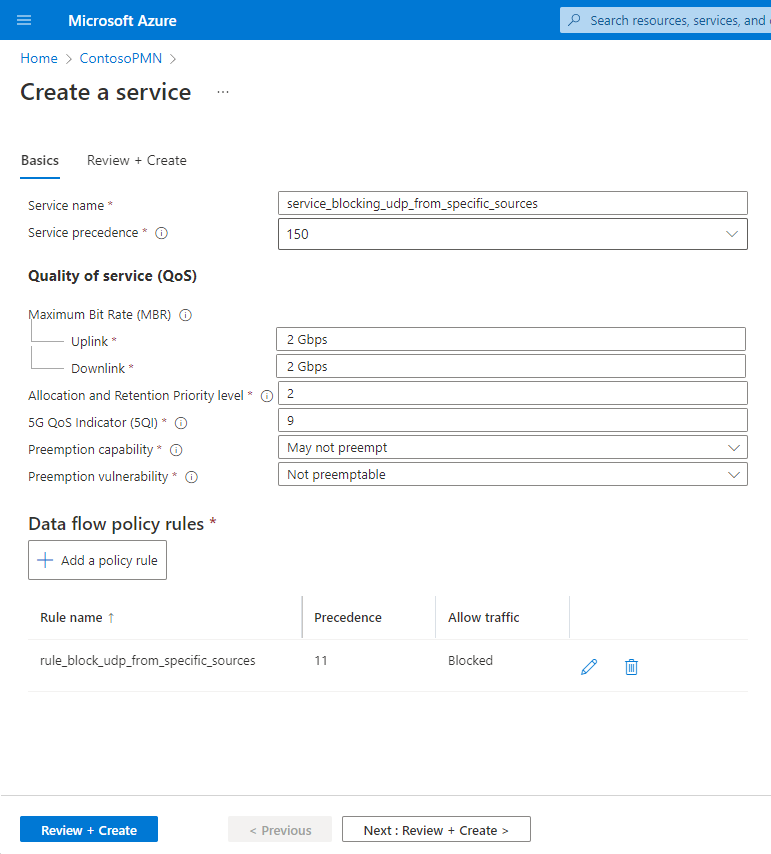

Nu ska vi ange värden för att definiera de QoS-egenskaper som ska tillämpas på SDF:er som matchar den här tjänsten. På fliken Grundläggande fyller du i fälten på följande sätt.

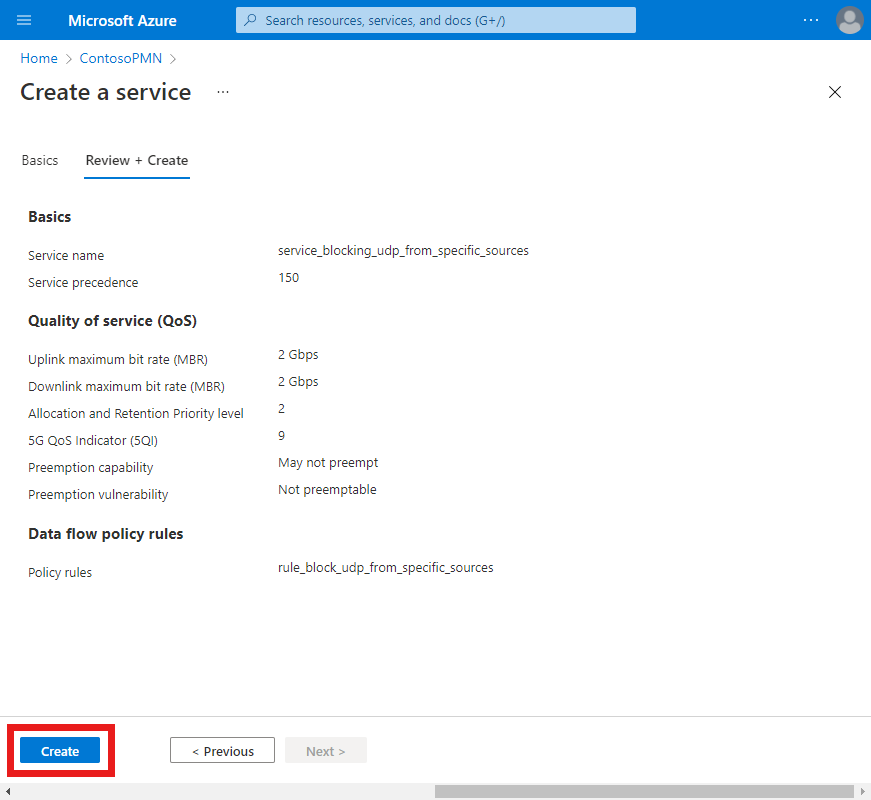

Fält Värde Tjänstnamn service_blocking_udp_from_specific_sourcesTjänstprioret 150Maximal bithastighet (MBR) – överordnad länk 2 GbpsMaximal bithastighet (MBR) – nedlänk 2 GbpsPrioritetsnivå för allokering och kvarhållning 25QI/QCI 9Preemption-funktion Välj Får inte föregripas. Sårbarhet före borttagning Välj Inte avpassbar. Under Dataflödesprincipregler väljer du Lägg till en principregel.

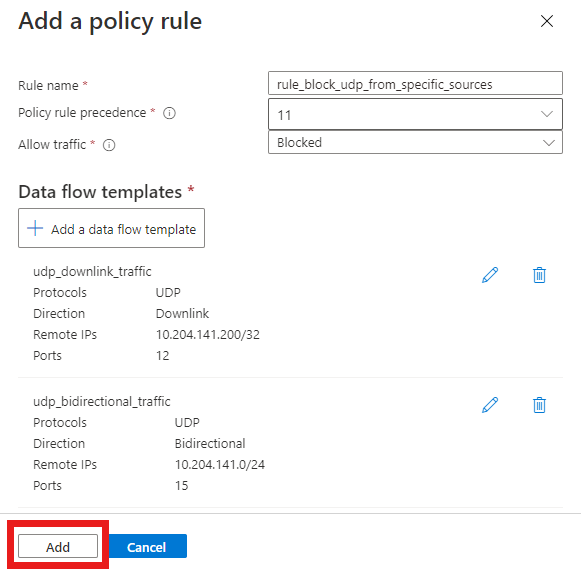

Nu ska vi skapa en principregel för dataflöde som blockerar alla paket som matchar dataflödesmallen som vi konfigurerar i nästa steg. Under Lägg till en principregel till höger fyller du i fälten på följande sätt.

Fält Värde Regelnamn rule_block_udp_from_specific_sourcesPrioritet för principregel Välj 11. Tillåt trafik Välj Blockerad. Därefter skapar vi en dataflödesmall som matchar UDP-paket som flödar mot UE:er från 10.204.141.200 på port 12, så att de kan blockeras av

rule_block_udp_from_specific_sourcesregeln.Under Dataflödesmallar väljer du Lägg till en dataflödesmall. I popup-fönstret Lägg till en dataflödesmall fyller du i fälten på följande sätt.

Fält Värde Mallnamn udp_downlink_trafficProtokoll Välj UDP. Riktning Välj Nedlänk. Fjärr-IP-adresser 10.204.141.200/32Portar 12Välj Lägg till.

Slutligen skapar vi en annan dataflödesmall för samma regel som matchar udp-paket som flödar i båda riktningarna som är märkta med valfri fjärradress i intervallet 10.204.141.0/24 och port 15.

Under Dataflödesmallar väljer du Lägg till en dataflödesmall. I popup-fönstret Lägg till en dataflödesmall fyller du i fälten på följande sätt.

Fält Värde Mallnamn udp_bidirectional_trafficProtokoll Välj UDP. Riktning Välj Dubbelriktad. Fjärr-IP-adresser 10.204.141.0/24Portar 15Välj Lägg till.

Nu kan vi slutföra regeln. Under Lägg till en principregel väljer du Lägg till.

Skärmbild av Azure-portalen. Den visar skärmen Lägg till en principregel med alla fält korrekt ifyllda för en regel för att blockera viss UDP-trafik. Den innehåller två konfigurerade dataflödesmallar. De första matchningarna på UDP-paket som flödar mot UEs från 10.204.141.200 på port 12. Den andra matchar på UDP-paket som flödar i båda riktningarna som är märkta med valfri fjärradress i intervallet 10.204.141.0/24 och port 15. Knappen Lägg till är markerad.

Nu har vi en enda principregel för dataflöde i tjänsten för att blockera UDP-trafik. Detta visas under rubriken Dataflödesprincipregler .

På fliken Grundläggande konfiguration väljer du Granska + skapa.

Välj Skapa för att skapa tjänsten.

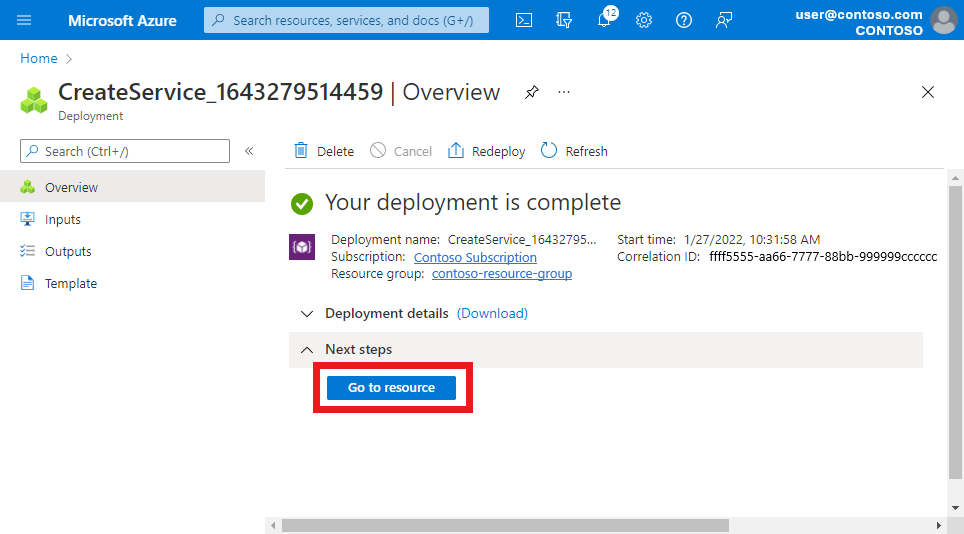

Azure Portal visar följande bekräftelseskärm när tjänsten har skapats. Välj Gå till resurs för att se den nya tjänstresursen.

Bekräfta att dataflödesprincipens regler och mallar för tjänstdataflöde som visas längst ned på skärmen är konfigurerade som förväntat.

Skapa en tjänst för att begränsa trafik

I det här steget skapar vi en tjänst som begränsar trafikens bandbredd för matchande flöden. Mer specifikt gör den följande:

- Begränsa den maximala bithastigheten (MBR) för paket som flödar från UEs till 10 Mbit/s.

- Begränsa den maximala bithastigheten (MBR) för paket som flödar mot UEs till 15 Mbit/s.

Så här skapar du tjänsten:

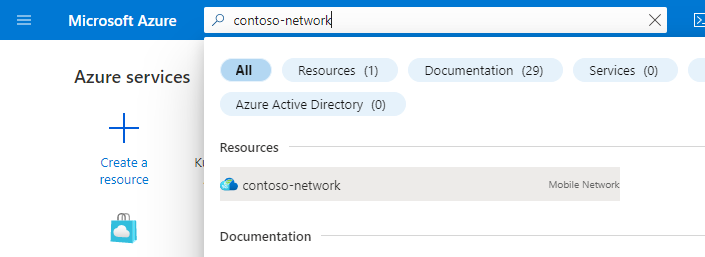

Sök efter och välj den mobilnätverksresurs som representerar ditt privata mobilnätverk.

I menyn Resurs väljer du Tjänster.

I kommandofältet väljer du Skapa.

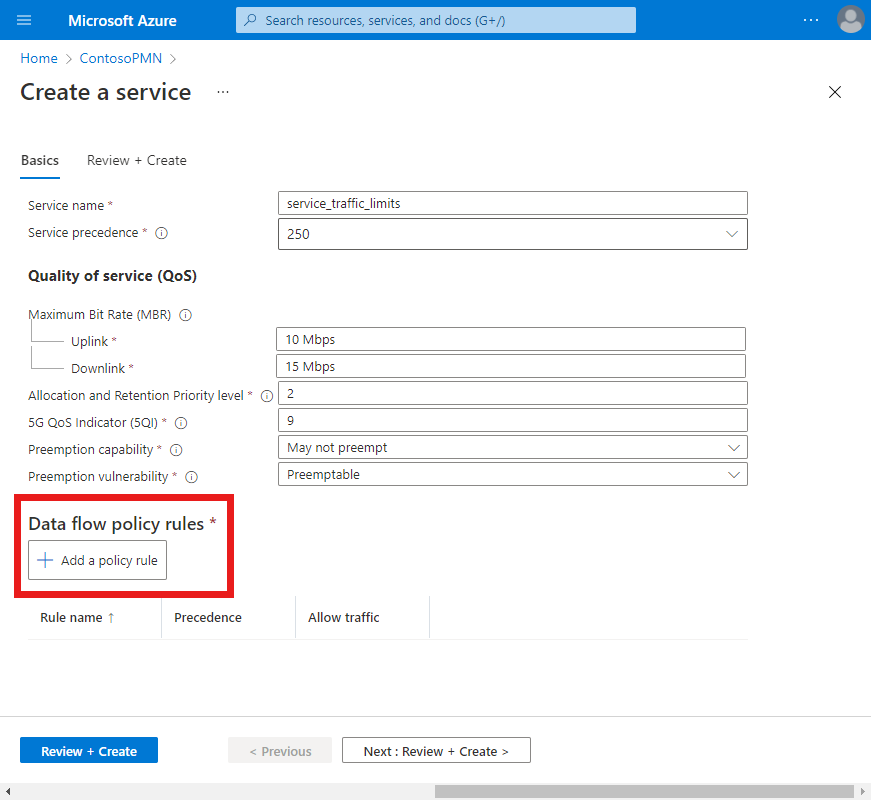

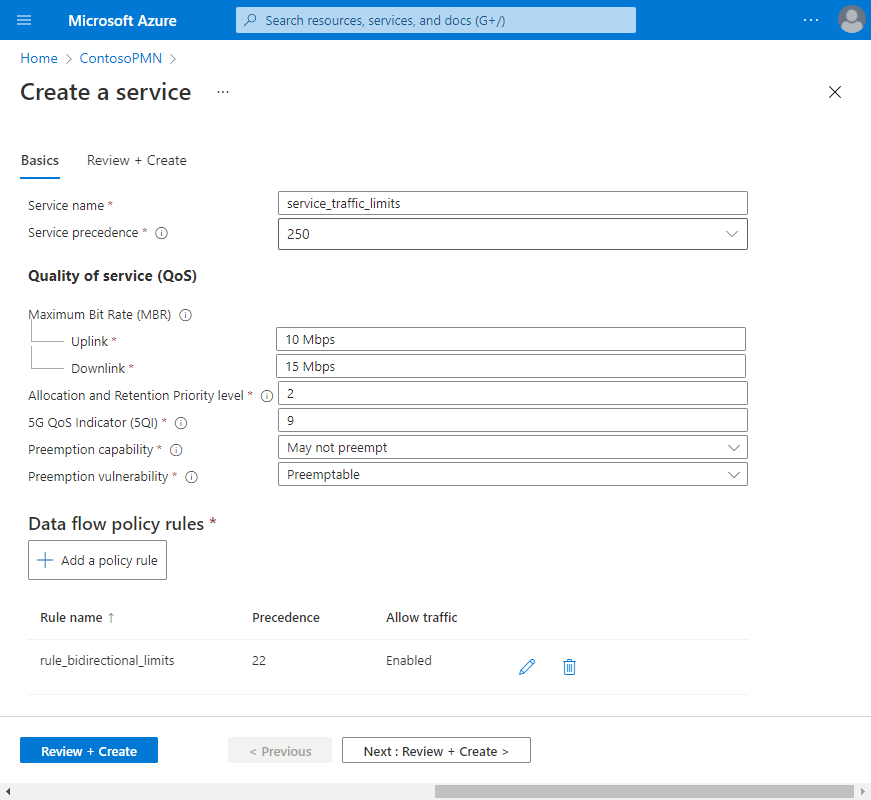

Nu ska vi ange värden för att definiera de QoS-egenskaper som ska tillämpas på SDF:er som matchar den här tjänsten. Vi använder fälten Maximal bithastighet (MBR) – Överordnad länk och Maximal bithastighet (MBR) – Nedlänk för att ange våra bandbreddsgränser. På fliken Grundläggande fyller du i fälten på följande sätt.

Fält Värde Tjänstnamn service_traffic_limitsTjänstprioret 250Maximal bithastighet (MBR) – överordnad länk 10 MbpsMaximal bithastighet (MBR) – nedlänk 15 MbpsPrioritetsnivå för allokering och kvarhållning 25QI/QCI 9Preemption-funktion Välj Får inte föregripas. Sårbarhet före borttagning Välj Preemptible. Under Dataflödesprincipregler väljer du Lägg till en principregel.

Under Lägg till en principregel till höger fyller du i fälten på följande sätt.

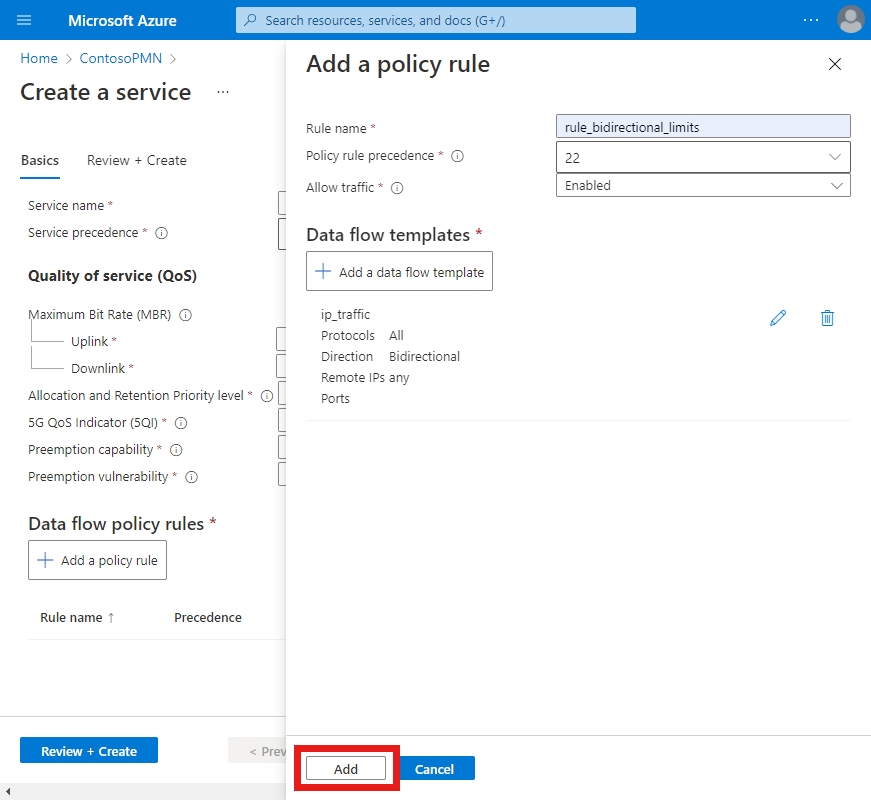

Fält Värde Regelnamn rule_bidirectional_limitsPrioritet för principregel Välj 22. Tillåt trafik Välj Aktiverad. Nu ska vi skapa en dataflödesmall som matchar all IP-trafik i båda riktningarna.

Välj Lägg till en dataflödesmall. I popup-fönstret Lägg till en dataflödesmall fyller du i fälten på följande sätt.

Fält Värde Mallnamn ip_trafficProtokoll Välj Alla. Riktning Välj Dubbelriktad. Fjärr-IP-adresser anyPortar Lämna tomt Välj Lägg till.

Nu kan vi slutföra regeln. Under Lägg till en principregel väljer du Lägg till.

Nu har vi en enda dataflödesprincipregel konfigurerad för tjänsten.

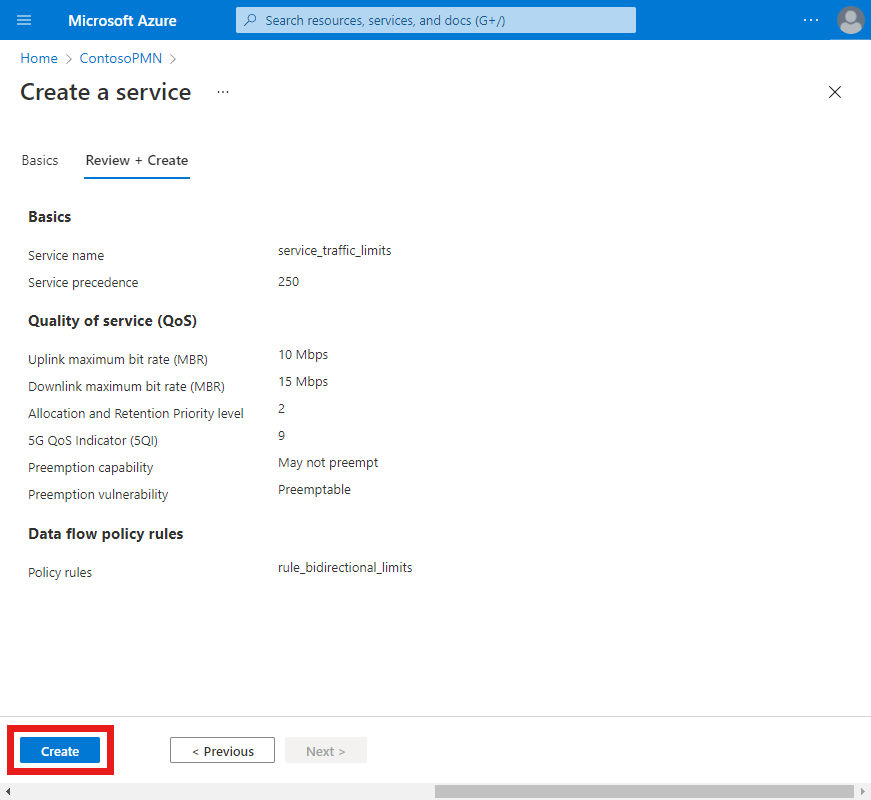

På fliken Grundläggande konfiguration väljer du Granska + skapa.

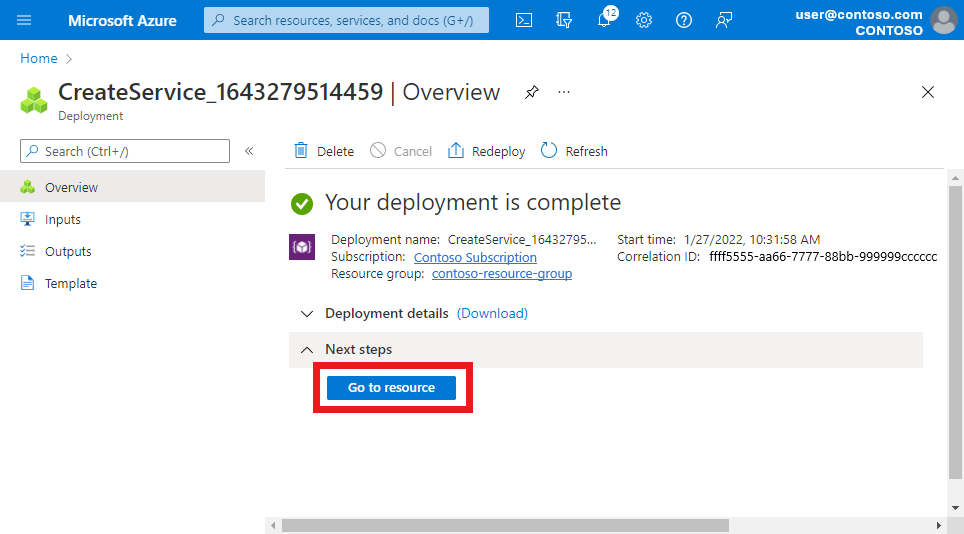

Välj Skapa för att skapa tjänsten.

Azure Portal visar följande bekräftelseskärm när tjänsten har skapats. Välj Gå till resurs för att se den nya tjänstresursen.

Bekräfta att dataflödesprincipens regler och mallar för tjänstdataflöde som visas längst ned på skärmen är konfigurerade som förväntat.

Konfigurera SIM-principer

I det här steget skapar vi två SIM-principer. Den första SIM-principen använder den tjänst som vi skapade i Skapa en tjänst för protokollfiltrering, och den andra använder den tjänst som vi skapade i Skapa en tjänst för att blockera trafik från specifika källor. Båda SIM-principerna använder den tredje tjänsten som vi skapade i Skapa en tjänst för att begränsa trafiken.

Anteckning

Eftersom varje SIM-princip har flera tjänster finns det paket som matchar mer än en regel i dessa tjänster. ICMP-paket med nedlänk matchar till exempel följande regler:

- Regeln

rule_allow_other_icmp_and_udp_trafficförservice_restricted_udp_and_icmptjänsten. - Regeln

rule_bidirectional_limitsförservice_traffic_limitstjänsten.

I det här fallet prioriterar paketkärninstansen tjänsten med det lägsta värdet för fältet Tjänstprioritet . Därefter tillämpas QoS-egenskaperna från den här tjänsten på paketen. I exemplet ovan service_restricted_udp_and_icmp har tjänsten ett lägre värde (100) än tjänsten service_traffic_limits (250). Paketkärninstansen tillämpar därför QoS-egenskaperna som anges i service_restricted_udp_and_icmp tjänsten för att länka ned ICMP-paket.

Nu ska vi skapa SIM-principerna.

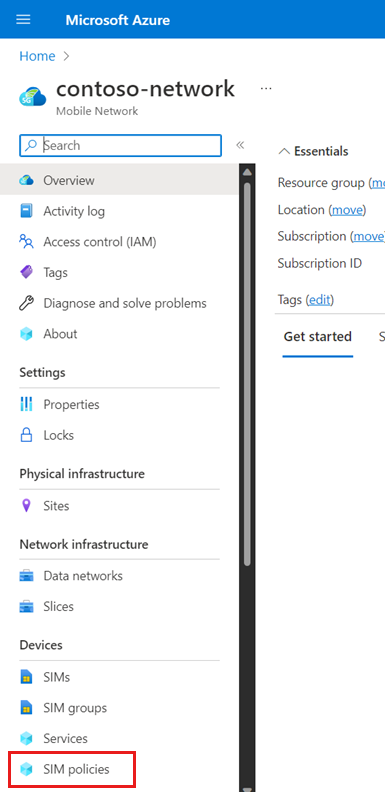

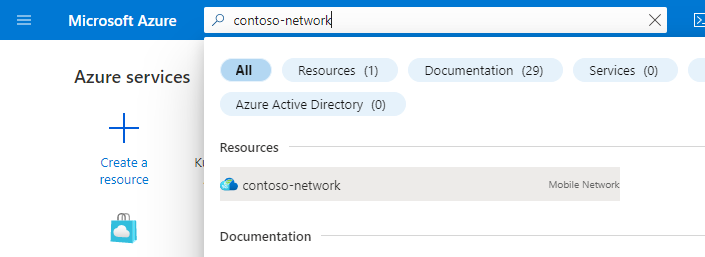

Sök efter och välj den mobilnätverksresurs som representerar ditt privata mobilnätverk.

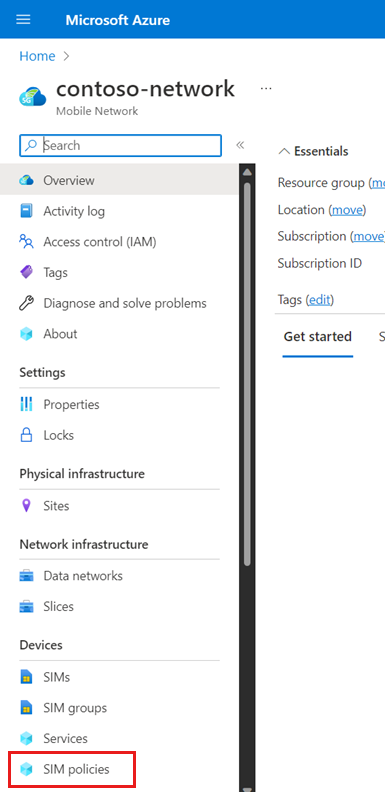

I menyn Resurs väljer du SIM-principer.

I kommandofältet väljer du Skapa.

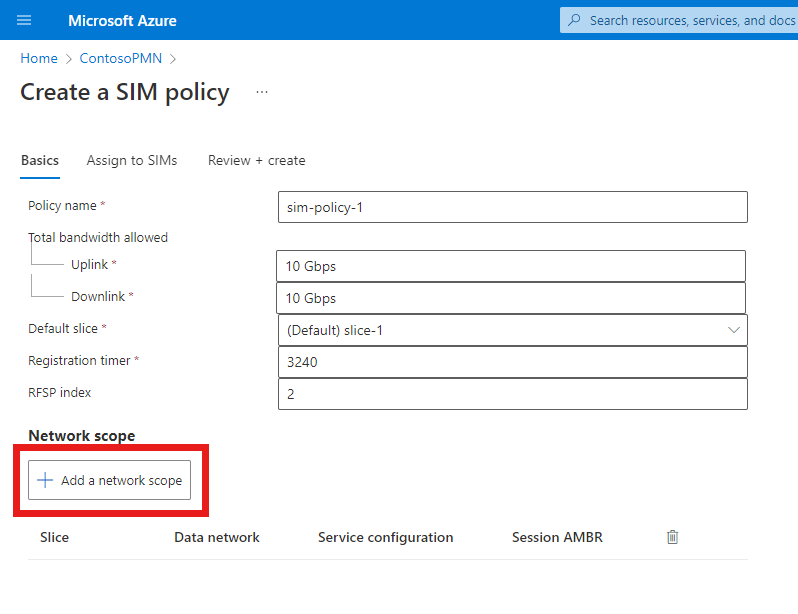

Under Skapa en SIM-princip fyller du i fälten på följande sätt.

Fält Värde Principnamn sim-policy-1Total tillåten bandbredd – överordnad länk 10 GbpsTotal tillåten bandbredd – nedlänk 10 GbpsStandardsektor Välj namnet på nätverkssektorn. Tidsinställd registrering 3240RFSP-index 2Välj Lägg till ett nätverksomfång.

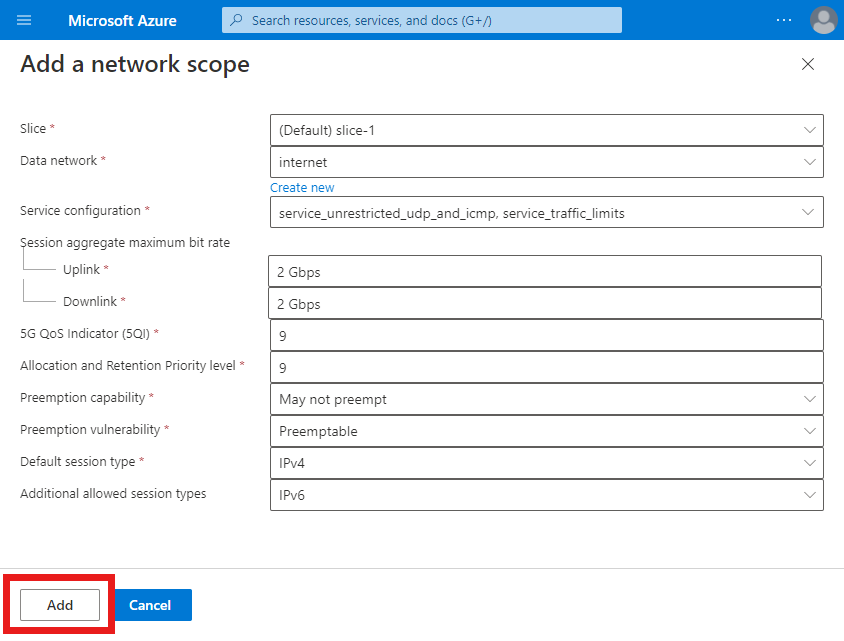

Under Lägg till ett nätverksomfång fyller du i fälten på följande sätt.

Fält Värde Skiva Välj standardsektorn . Datanätverk Välj ett datanätverk som ditt privata mobila nätverk ansluter till. Tjänstkonfiguration Välj service_restricted_udp_and_icmp och service_traffic_limits. Maximal bithastighet för session – överordnad länk 2 GbpsMaximal bithastighet för sessioner – nedlänk 2 Gbps5QI/QCI 9Prioritetsnivå för allokering och kvarhållning 9Preemption-funktion Välj Får inte föregripas. Sårbarhet före borttagning Välj Preemptible. Standardsessionstyp Välj IPv4. Välj Lägg till.

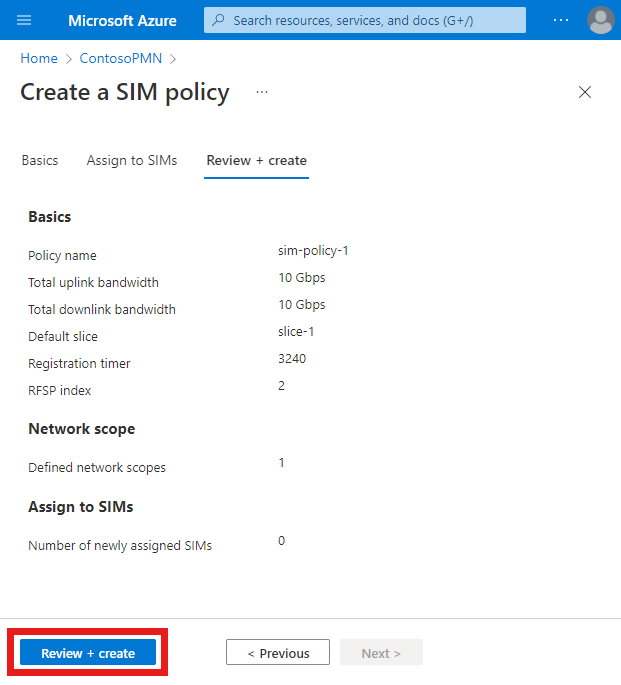

På fliken Grundläggande konfiguration väljer du Granska + skapa.

På fliken Granska + skapa väljer du Granska + skapa.

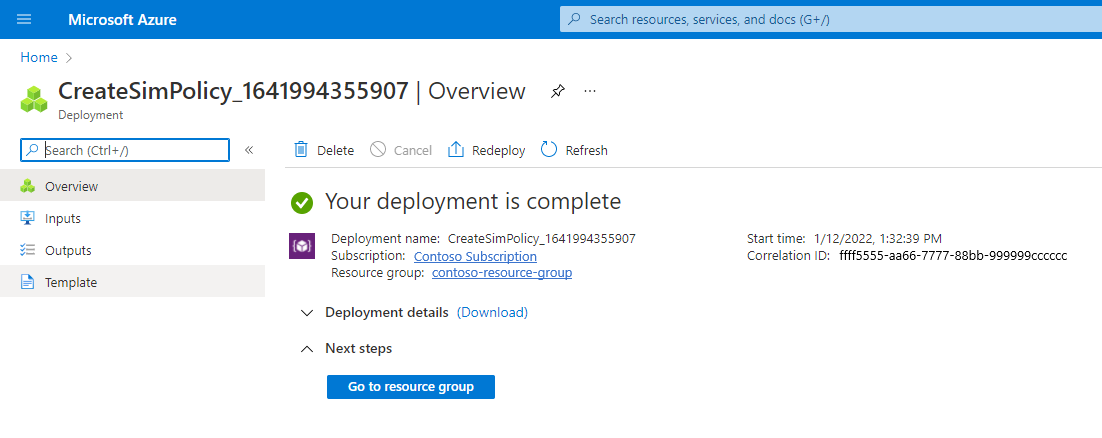

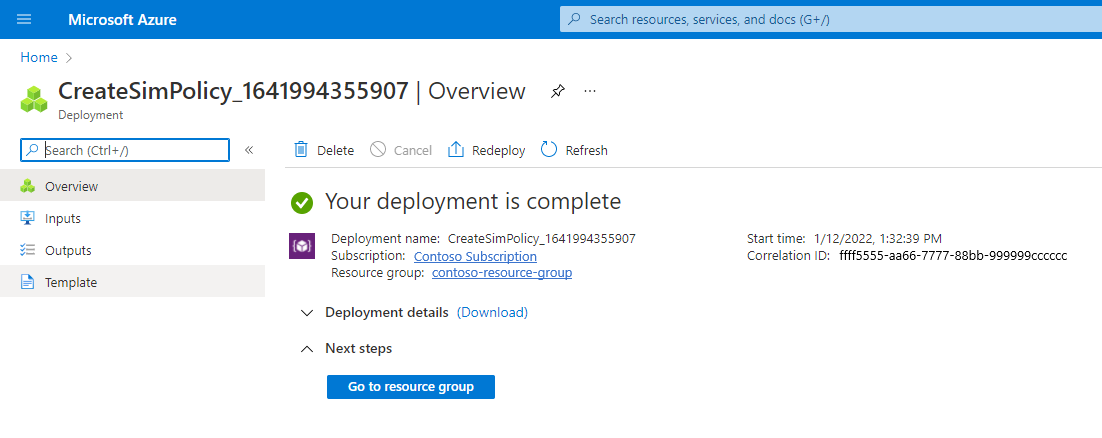

Den Azure Portal visar följande bekräftelseskärm när SIM-principen har skapats.

Välj Gå till resursgrupp.

I den resursgrupp som visas väljer du den mobilnätverksresurs som representerar ditt privata mobila nätverk.

I menyn Resurs väljer du SIM-principer.

Välj sim-policy-1.

Kontrollera att konfigurationen för SIM-principen är som förväntat.

- Inställningarna på den översta nivån för SIM-principen visas under rubriken Essentials .

- Konfigurationen av nätverksomfånget visas under rubriken Nätverksomfång , inklusive konfigurerade tjänster under Tjänstkonfiguration och tjänstkonfigurationskvalitet under Tjänstkvalitet (QoS)..

Nu ska vi skapa den andra SIM-principen. Sök efter och välj den mobilnätverksresurs som representerar det privata mobilnätverk som du vill konfigurera en tjänst för.

I menyn Resurs väljer du SIM-principer.

I kommandofältet väljer du Skapa.

Under Skapa en SIM-princip till höger fyller du i fälten på följande sätt.

Fält Värde Principnamn sim-policy-2Total tillåten bandbredd – överordnad länk 10 GbpsTotal tillåten bandbredd – nedlänk 10 GbpsStandardsektor Välj namnet på nätverkssektorn. Tidsinställd registrering 3240RFSP-index 2Välj Lägg till ett nätverksomfång.

På bladet Lägg till ett nätverksomfång fyller du i fälten på följande sätt.

Fält Värde Skiva Välj standardsektorn . Datanätverk Välj ett datanätverk som ditt privata mobila nätverk ansluter till. Tjänstkonfiguration Välj service_blocking_udp_from_specific_sources och service_traffic_limits. Maximal bithastighet för session – överordnad länk 2 GbpsMaximal bithastighet för sessioner – nedlänk 2 Gbps5QI/QCI 9Prioritetsnivå för allokering och kvarhållning 9Preemption-funktion Välj Får inte föregripas. Sårbarhet före borttagning Välj Preemptible. Standardsessionstyp Välj IPv4. Välj Lägg till.

På fliken Grundläggande konfiguration väljer du Granska + skapa.

På fliken Granska + skapa konfiguration väljer du Granska + skapa.

Den Azure Portal visar följande bekräftelseskärm när SIM-principen har skapats.

Välj Gå till resursgrupp.

I den resursgrupp som visas väljer du den mobilnätverksresurs som representerar ditt privata mobila nätverk.

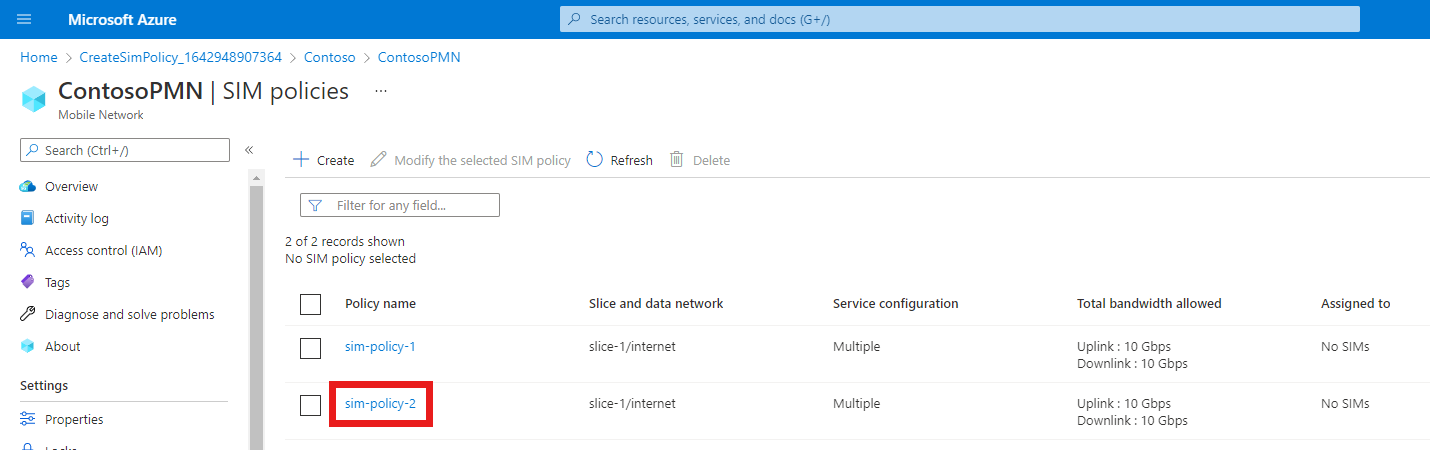

I menyn Resurs väljer du SIM-principer.

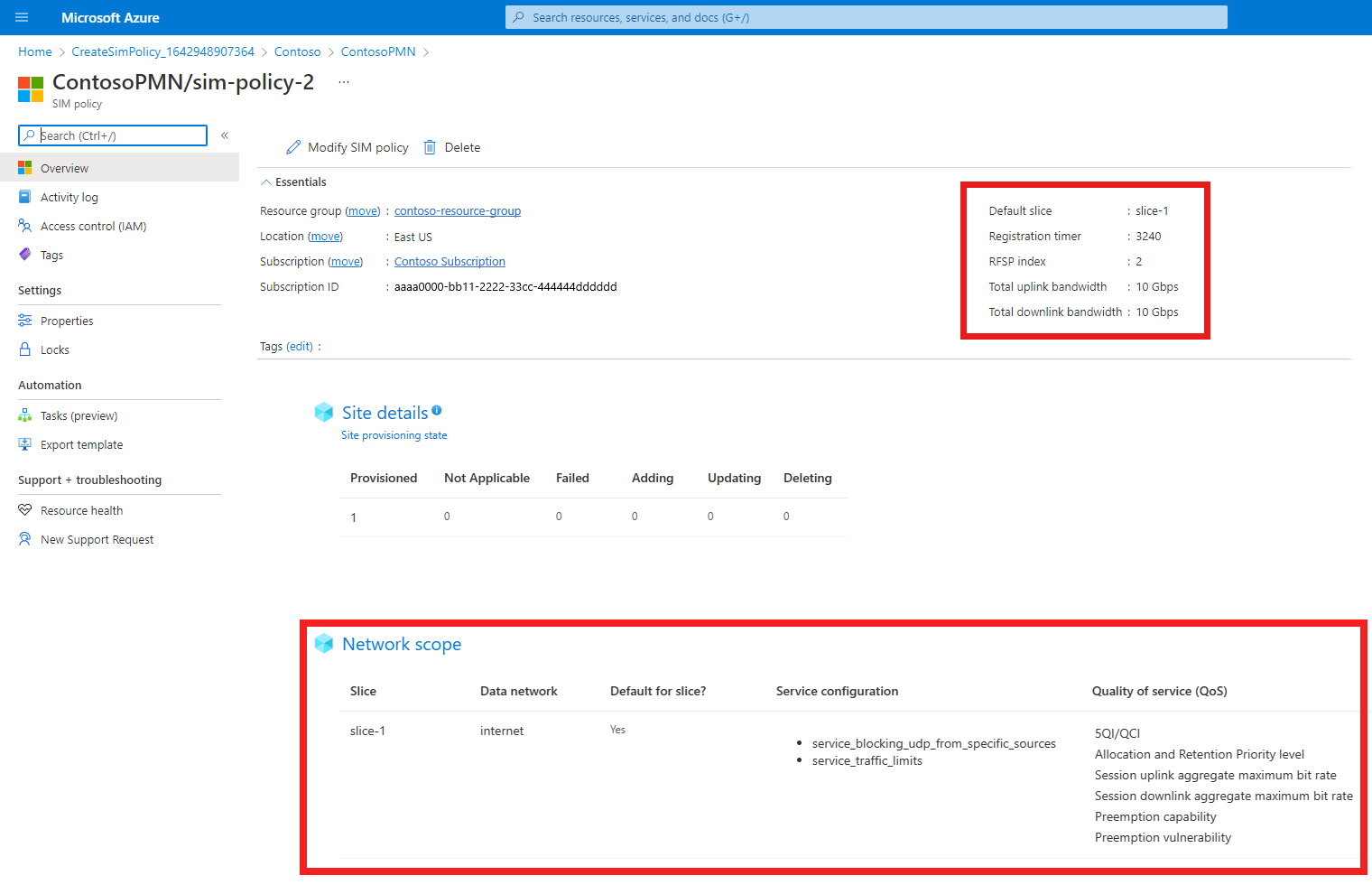

Välj sim-policy-2.

Kontrollera att konfigurationen för SIM-principen är som förväntat.

- Inställningarna på den översta nivån för SIM-principen visas under rubriken Essentials .

- Konfigurationen av nätverksomfånget visas under rubriken Nätverksomfång , inklusive konfigurerade tjänster under Tjänstkonfiguration och tjänstkonfigurationskvalitet under Tjänstkvalitet (QoS)..

Etablera SIM:er

I det här steget etablerar vi två SIM:er och tilldelar en SIM-princip till var och en. Detta gör att SIM:erna kan ansluta till det privata mobilnätverket och ta emot rätt QoS-princip.

Spara följande innehåll som en JSON-fil och anteckna filsökvägen.

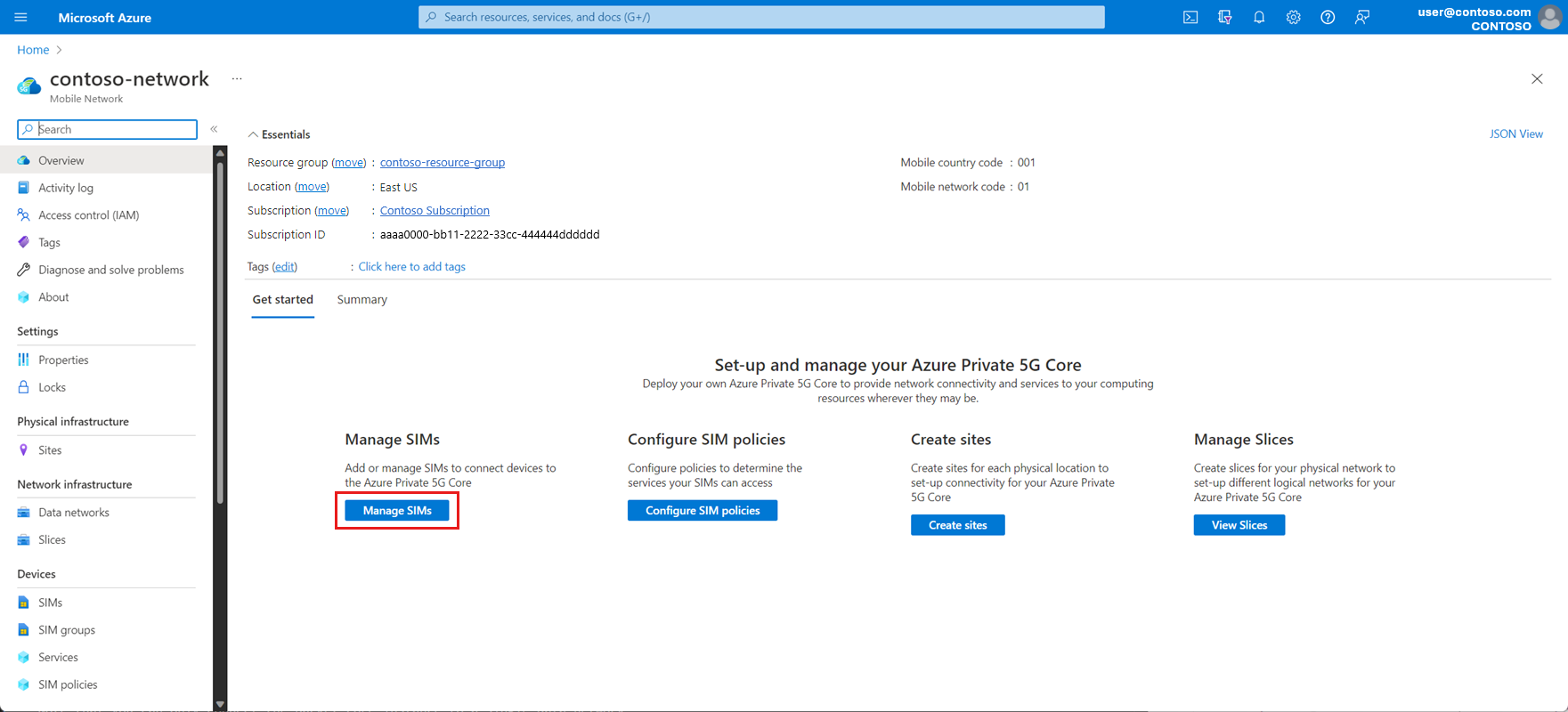

[ { "simName": "SIM1", "integratedCircuitCardIdentifier": "8912345678901234566", "internationalMobileSubscriberIdentity": "001019990010001", "authenticationKey": "00112233445566778899AABBCCDDEEFF", "operatorKeyCode": "63bfa50ee6523365ff14c1f45f88737d", "deviceType": "Cellphone" }, { "simName": "SIM2", "integratedCircuitCardIdentifier": "8922345678901234567", "internationalMobileSubscriberIdentity": "001019990010002", "authenticationKey": "11112233445566778899AABBCCDDEEFF", "operatorKeyCode": "63bfa50ee6523365ff14c1f45f88738d", "deviceType": "Sensor" } ]Sök efter och välj den mobilnätverksresurs som representerar ditt privata mobilnätverk.

Välj Hantera SIM:er.

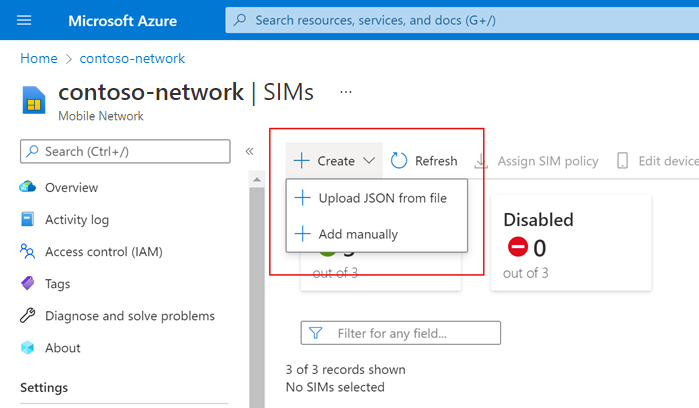

Välj Skapa och sedan Ladda upp JSON från fil.

Välj Klartext som filtyp.

Välj Bläddra och välj sedan den JSON-fil som du skapade i början av det här steget.

Under SIM-gruppnamn väljer du Skapa ny och anger sedan SIMGroup1 i fältet som visas.

Välj Lägg till.

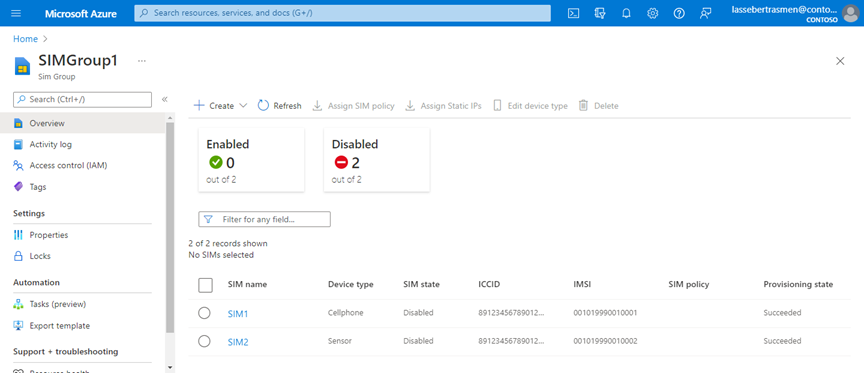

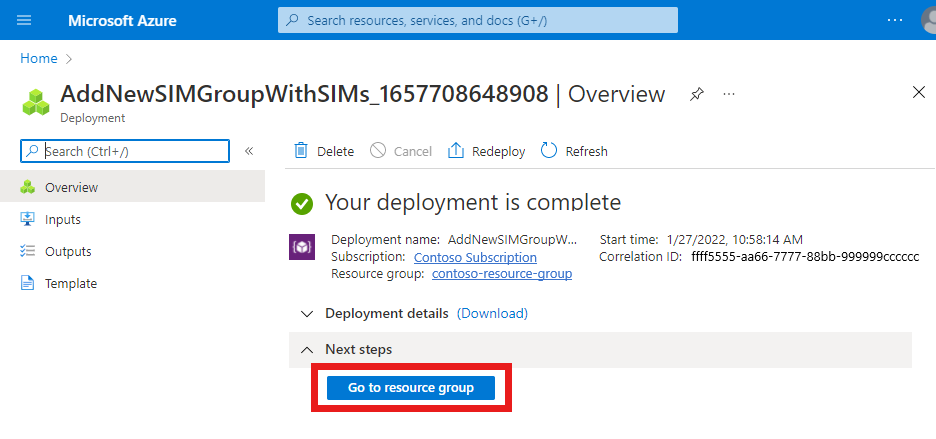

Nu börjar Azure Portal distribuera SIM-gruppen och SIM:erna. När distributionen är klar väljer du Gå till resursgrupp.

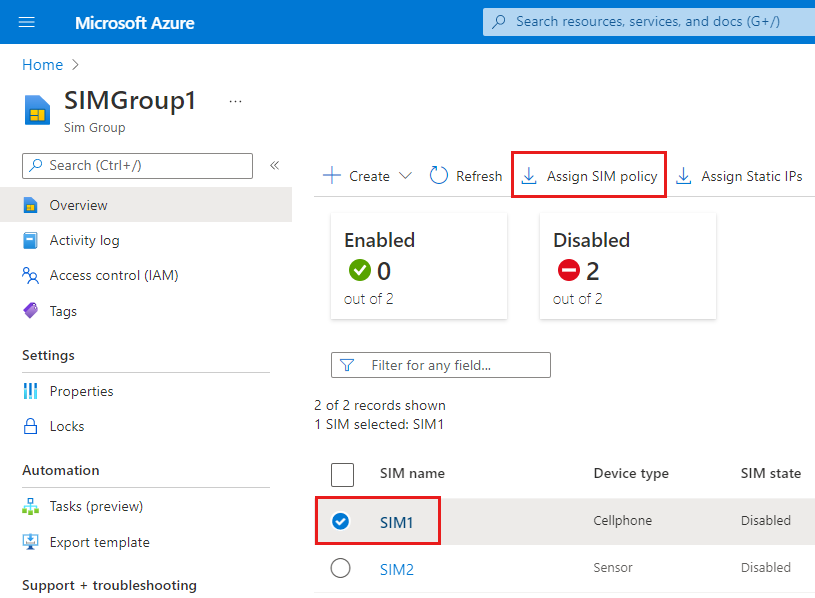

I den resursgrupp som visas väljer du den SIMGroup1-resurs som du nyss skapade. Sedan visas dina nya SIM:er i SIM-gruppen.

Markera kryssrutan bredvid SIM1.

I kommandofältet väljer du Tilldela SIM-princip.

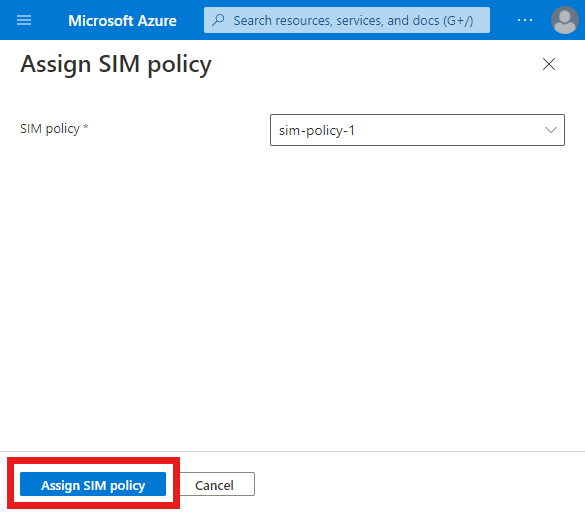

Under Tilldela SIM-princip till höger anger du fältet SIM-princip till sim-policy-1.

Välj Tilldela SIM-princip.

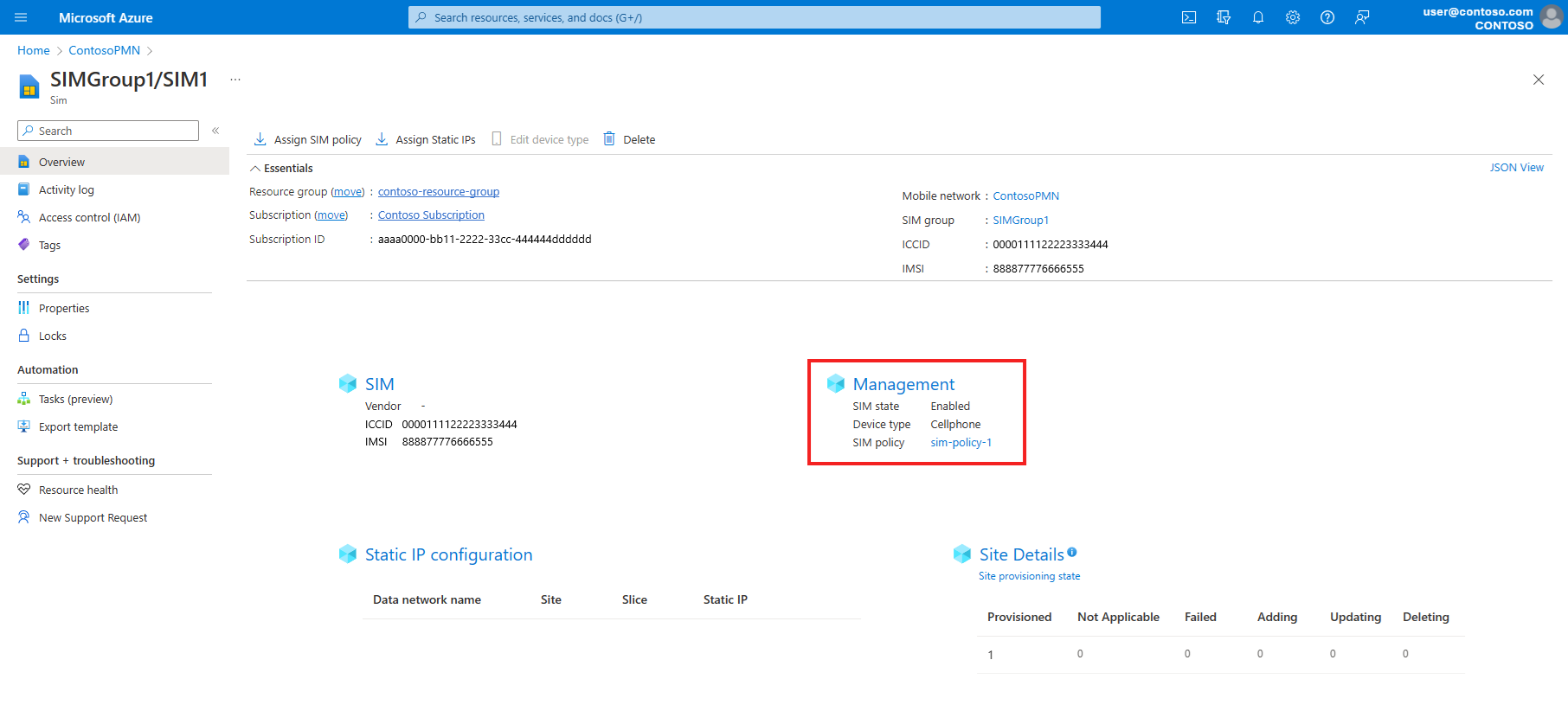

När distributionen är klar väljer du Gå till resurs.

Kontrollera fältet SIM-princip i avsnittet Hantering för att bekräfta att sim-policy-1 har tilldelats.

I fältet SIM-grupp under Essentials väljer du SIMGroup1 för att återgå till SIM-gruppen.

Markera kryssrutan bredvid SIM2.

I kommandofältet väljer du Tilldela SIM-princip.

Under Tilldela SIM-princip till höger anger du fältet SIM-princip till sim-policy-2.

Välj knappen Tilldela SIM-princip .

När distributionen är klar väljer du Gå till resurs.

Kontrollera fältet SIM-princip i avsnittet Hantering för att bekräfta att sim-policy-2 har tilldelats.

Nu har du etablerat två sims och tilldelat var och en av dem en annan SIM-princip. Var och en av dessa SIM-principer ger åtkomst till en annan uppsättning tjänster.

Rensa resurser

Nu kan du ta bort var och en av de resurser som vi har skapat under den här självstudien.

- Sök efter och välj den mobilnätverksresurs som representerar ditt privata mobilnätverk.

- I menyn Resurs väljer du SIM-grupper.

- Markera kryssrutan bredvid SIMGroup1 och välj sedan Ta bort i kommandofältet .

- Välj Ta bort för att bekräfta ditt val.

- När SIM-gruppen har tagits bort väljer du SIM-principer på resursmenyn .

- Markera kryssrutorna bredvid sim-policy-1 och sim-policy-2 och välj sedan Ta bort i kommandofältet .

- Välj Ta bort för att bekräfta ditt val.

- När SIM-principerna har tagits bort väljer du Tjänster på resursmenyn .

- Markera kryssrutorna bredvid service_unrestricted_udp_and_icmp, service_blocking_udp_from_specific_sources och service_traffic_limits och välj sedan Ta bort i kommandofältet.

- Välj Ta bort för att bekräfta ditt val.