Vad är en nätverkssäkerhetsperimeter?

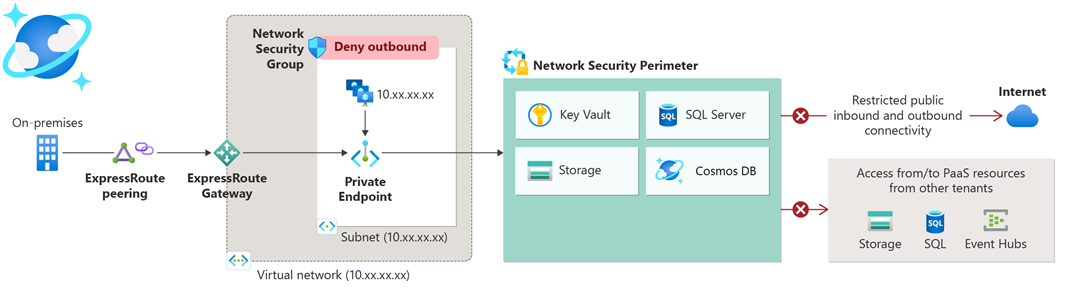

Med nätverkssäkerhetsperimeter kan organisationer definiera en gräns för logisk nätverksisolering för PaaS-resurser (till exempel Azure Storage-konto och SQL Database-server) som distribueras utanför organisationens virtuella nätverk. Den begränsar åtkomsten till paaS-resurser i perimetern. åtkomst kan undantas med hjälp av explicita åtkomstregler för offentlig inkommande och utgående trafik.

Åtkomstmönster som involverar trafik från virtuella nätverk till PaaS-resurser finns i Vad är Azure Private Link?.

Funktioner i en nätverkssäkerhetsperimeter är:

- Resurs till resursåtkomstkommunikation inom perimetermedlemmar, vilket förhindrar dataexfiltrering till icke-auktoriserade mål.

- Extern hantering av offentlig åtkomst med explicita regler för PaaS-resurser som är associerade med perimetern.

- Åtkomstloggar för granskning och efterlevnad.

- Enhetlig upplevelse för PaaS-resurser.

Viktigt!

Nätverkssäkerhetsperimetern är i offentlig förhandsversion och tillgänglig i alla offentliga Azure-molnregioner. Den här förhandsversionen tillhandahålls utan serviceavtal och rekommenderas inte för produktionsarbetsbelastningar. Vissa funktioner kanske inte stöds eller kan vara begränsade. Mer information finns i Kompletterande villkor för användning av Microsoft Azure-förhandsversioner.

Komponenter i en nätverkssäkerhetsperimeter

En nätverkssäkerhetsperimeter innehåller följande komponenter:

| Komponent | Beskrivning |

|---|---|

| Nätverkssäkerhetsperimeter | Resurs på toppnivå som definierar gränsen för logiskt nätverk för att skydda PaaS-resurser. |

| Profil | Samling åtkomstregler som gäller för resurser som är associerade med profilen. |

| Åtkomstregel | Regler för inkommande och utgående trafik för resurser i en perimeter för att tillåta åtkomst utanför perimetern. |

| Resursassociation | Perimetermedlemskap för en PaaS-resurs. |

| Diagnostikinställningar | Tilläggsresurs som hanteras av Microsoft Insights för att samla in loggar och mått för alla resurser i perimetern. |

Kommentar

För organisations- och informationssäkerhet ska du inte inkludera personligt identifierbara eller känsliga data i reglerna för nätverkssäkerhetsperimeter eller andra nätverkssäkerhetsperimeterkonfigurationer.

Egenskaper för nätverkssäkerhetsperimeter

När du skapar en nätverkssäkerhetsperimeter kan du ange följande egenskaper:

| Property | Beskrivning |

|---|---|

| Namn | Ett unikt namn i resursgruppen. |

| Plats | En Azure-region som stöds där resursen finns. |

| Namn på resursgrupp | Namnet på resursgruppen där nätverkssäkerhetsperimetern ska finnas. |

Åtkomstlägen i nätverkssäkerhetsperimeter

Administratörer lägger till PaaS-resurser i en perimeter genom att skapa resursassociationer. Dessa associationer kan göras i två åtkomstlägen. Åtkomstlägena är:

| Läge | Beskrivning |

|---|---|

| Inlärningsläge | – Standardåtkomstläge. – Hjälper nätverksadministratörer att förstå de befintliga åtkomstmönstren för sina PaaS-resurser. – Rekommenderat användningsläge innan du övergår till framtvingat läge. |

| Framtvingat läge | – Måste anges av administratören. – Som standard nekas all trafik utom intraperimetertrafik i det här läget om det inte finns en regel för tillåten åtkomst. |

Läs mer om övergången från inlärningsläge till framtvingat läge i artikeln Övergång till en nätverkssäkerhetsperimeter .

Varför ska du använda en nätverkssäkerhetsperimeter?

Nätverkssäkerhetsperimetern ger en säker perimeter för kommunikation av PaaS-tjänster som distribueras utanför det virtuella nätverket. Det gör att du kan styra nätverksåtkomsten till Azure PaaS-resurser. Några vanliga användningsfall är:

- Skapa en säker gräns runt PaaS-resurser.

- Förhindra dataexfiltrering genom att associera PaaS-resurser till perimetern.

- Aktivera åtkomstregler för att bevilja åtkomst utanför den säkra perimetern.

- Hantera åtkomstregler för alla PaaS-resurser inom nätverkssäkerhetsperimetern i en enda fönsterruta.

- Aktivera diagnostikinställningar för att generera åtkomstloggar för PaaS-resurser inom perimetern för granskning och efterlevnad.

- Tillåt privat slutpunktstrafik utan andra åtkomstregler.

Hur fungerar en nätverkssäkerhetsperimeter?

När en nätverkssäkerhetsperimeter skapas och PaaS-resurserna är associerade med perimetern i framtvingat läge nekas all offentlig trafik som standard, vilket förhindrar dataexfiltrering utanför perimetern.

Åtkomstregler kan användas för att godkänna offentlig inkommande och utgående trafik utanför perimetern. Offentlig inkommande åtkomst kan godkännas med hjälp av nätverks- och identitetsattribut för klienten, till exempel käll-IP-adresser, prenumerationer. Offentlig utgående åtkomst kan godkännas med FQDN (fullständigt kvalificerade domännamn) för de externa destinationerna.

När du till exempel skapar en nätverkssäkerhetsperimeter och kopplar en uppsättning PaaS-resurser till perimetern som Azure Key Vault och SQL DB i framtvingat läge, nekas all inkommande och utgående offentlig trafik till dessa PaaS-resurser som standard. Om du vill tillåta åtkomst utanför perimetern kan du skapa nödvändiga åtkomstregler. Inom samma perimeter kan profiler skapas för att gruppera PaaS-resurser med liknande uppsättning krav på inkommande och utgående åtkomst.

Onboarded private link-resurser

En nätverkssäkerhetsresurs med perimetermedveten privat länk är en PaaS-resurs som kan associeras med en nätverkssäkerhetsperimeter. För närvarande är listan över registrerade privata länkresurser följande:

| Resursnamn för privat länk | Resurstyp | Resurser |

|---|---|---|

| Azure Monitor | Microsoft.Insights/dataCollectionEndpoints Microsoft.Insights/ScheduledQueryRules Microsoft.Insights/actionGroups Microsoft.OperationalInsights/workspaces |

Log Analytics-arbetsyta, Application Insights, Aviseringar, Meddelandetjänst |

| Azure AI Search | Microsoft.Search/searchServices | - |

| Cosmos DB | Microsoft.DocumentDB/databaseAccounts | - |

| Event Hubs | Microsoft.EventHub/namnrymder | - |

| Key Vault | Microsoft.KeyVault/vaults | - |

| SQL DB | Microsoft.Sql/servers | - |

| Storage | Microsoft.Storage/storageAccounts | - |

Kommentar

Begränsningar för en nätverkssäkerhetsperimeter

Regionala begränsningar

Nätverkssäkerhetsperimetern är för närvarande tillgänglig i alla offentliga Azure-molnregioner. Men när du aktiverar åtkomstloggar för nätverkssäkerhetsperimeter måste Log Analytics-arbetsytan som ska associeras med nätverkssäkerhetsperimetern finnas i någon av de Azure Monitor-regioner som stöds. För närvarande är dessa regioner USA, östra, USA, östra 2, USA, norra centrala, USA, södra centrala, USA, västra och USA, västra 2.

Kommentar

För PaaS-resursloggar använder du Storage och Event Hub som loggmål för alla regioner som är associerade med samma perimeter.

Skalningsbegränsningar

Funktionen Nätverkssäkerhetsperimeter kan användas för att stödja distributioner av PaaS-resurser med vanliga offentliga nätverkskontroller med följande skalningsbegränsningar:

| Begränsning | Beskrivning |

|---|---|

| Antal nätverkssäkerhetsperimeter | Stöd för upp till 100 som rekommenderad gräns per prenumeration. |

| Profiler per nätverkssäkerhetsperimeter | Stöd för upp till 200 som rekommenderad gräns. |

| Antal regelelement per profil | Stöd för upp till 200 som hård gräns. |

| Antal PaaS-resurser mellan prenumerationer som är associerade med samma nätverkssäkerhetsperimeter | Stöd för upp till 1 000 som rekommenderad gräns. |

Andra begränsningar

Nätverkssäkerhetsperimetern har andra begränsningar på följande sätt:

| Begränsning/problem | Beskrivning |

|---|---|

| Det går inte att utföra flyttåtgärden för resursgrupper om det finns flera nätverkssäkerhetsperimeter | Om det finns flera nätverkssäkerhetsperimeter i samma resursgrupp kan nätverkssäkerhetsperimetern inte flyttas mellan resursgrupper/prenumerationer. |

| Associationer måste tas bort innan nätverkssäkerhetsperimetern tas bort | Alternativet Tvingad borttagning är för närvarande inte tillgängligt. Därför måste alla associationer tas bort innan en nätverkssäkerhetsperimeter tas bort. Ta endast bort associationer efter att ha vidtagit försiktighetsåtgärder för att tillåta åtkomst som tidigare kontrollerades av nätverkssäkerhetsperimetern. |

| Resursnamn får inte vara längre än 44 tecken för att stödja nätverkssäkerhetsperimeter | Resursassociationen för nätverkssäkerhetsperimetern som skapats från Azure Portal har formatet {resourceName}-{perimeter-guid}. Om du vill anpassa till kravnamnfältet får inte innehålla fler än 80 tecken måste resursnamnen begränsas till 44 tecken. |

| Tjänstslutpunktstrafik stöds inte. | Vi rekommenderar att du använder privata slutpunkter för IaaS till PaaS-kommunikation. För närvarande kan tjänstslutpunktstrafik nekas även när en inkommande regel tillåter 0.0.0.0/0. |

Kommentar

Se den enskilda PaaS-dokumentationen för respektive begränsningar för varje tjänst.