Förstå säkerhetstäckning av MITRE ATT&CK-ramverket®

MITRE ATT&CK är en offentligt tillgänglig kunskapsbas av taktiker och tekniker som ofta används av angripare, och skapas och underhålls genom att observera verkliga observationer. Många organisationer använder MITRE ATT&CK-kunskapsbas för att utveckla specifika hotmodeller och metoder som används för att verifiera säkerhetsstatusen i deras miljöer.

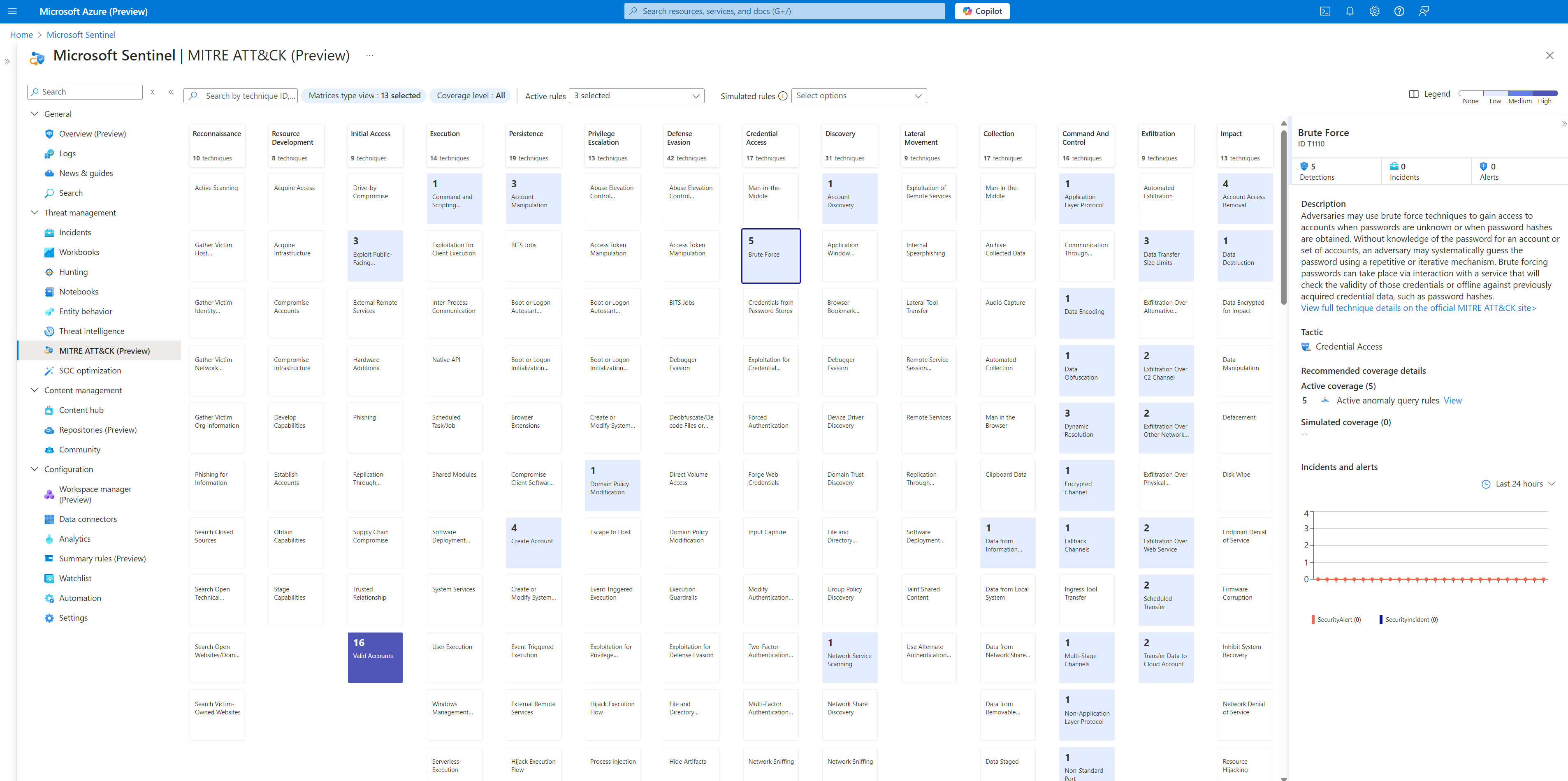

Microsoft Sentinel analyserar inmatade data, inte bara för att identifiera hot och hjälpa dig att undersöka, utan även för att visualisera arten och täckningen av organisationens säkerhetsstatus.

Den här artikeln beskriver hur du använder MITRE-sidan i Microsoft Sentinel för att visa analysregler (identifieringar) som redan är aktiva på din arbetsyta och vilka identifieringar som är tillgängliga för att konfigurera, för att förstå organisationens säkerhetstäckning, baserat på taktik och tekniker från MITRE ATT&CK-ramverket®.

Viktigt!

MITRE-sidan i Microsoft Sentinel är för närvarande i förhandsversion. Tilläggsvillkoren för Azure Preview innehåller juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

Förutsättningar

Innan du kan visa MITRE-täckningen för din organisation i Microsoft Sentinel måste du se till att du har följande förutsättningar:

- En aktiv Microsoft Sentinel-instans.

- Nödvändiga behörigheter för att visa innehåll i Microsoft Sentinel. Mer information finns i Roller och behörigheter i Microsoft Sentinel.

- Dataanslutningar som konfigurerats för att mata in relevanta säkerhetsdata i Microsoft Sentinel. Mer information finns i Microsoft Sentinel-dataanslutningsprogram.

- Aktiva schemalagda frågeregler och nästan realtidsregler (NRT) som har konfigurerats i Microsoft Sentinel. Mer information finns i Hotidentifiering i Microsoft Sentinel.

- Kunskaper om MITRE ATT&CK-ramverket och dess taktik och tekniker.

MITRE ATT&CK-ramverksversion

Microsoft Sentinel är just nu justerat efter MITRE ATT&CK-ramverket, version 13.

Visa aktuell MITRE-täckning

Som standard anges både aktiva schemalagda frågor och regler i nära realtid (NRT) i täckningsmatrisen.

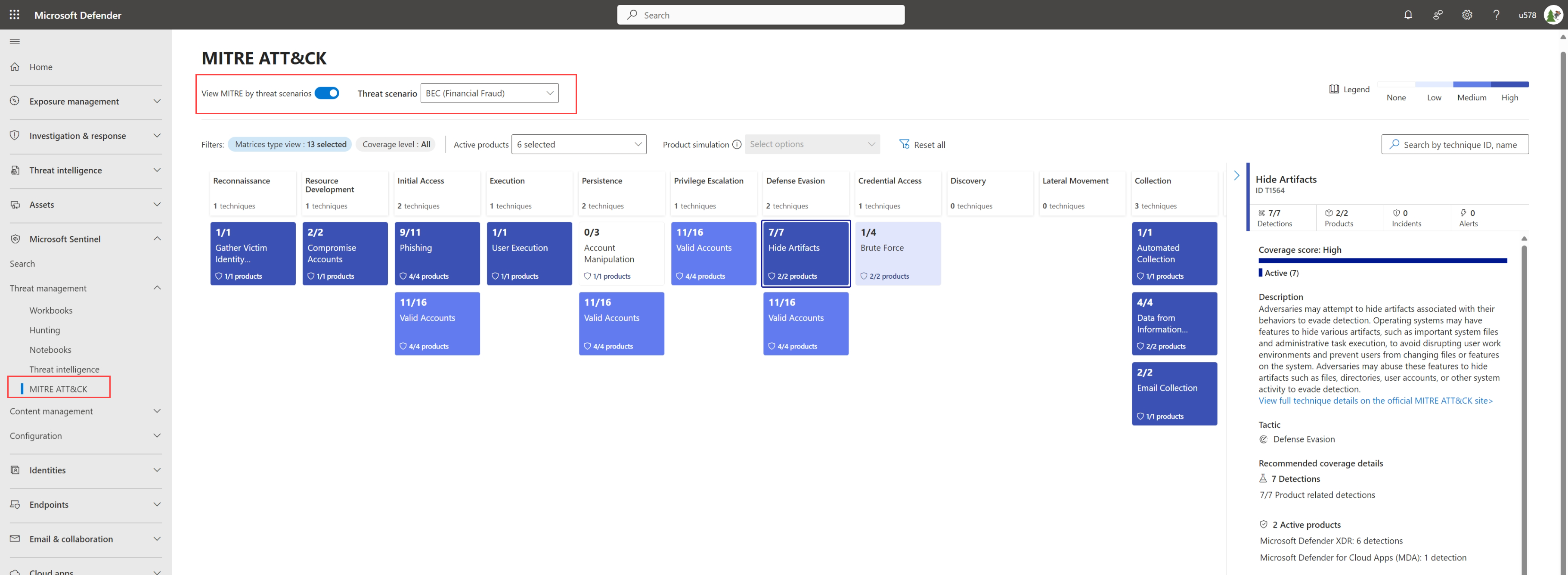

Gör något av följande, beroende på vilken portal du använder:

I Azure Portal går du till Hothantering och väljer MITRE ATT&CK (förhandsversion).

Använd någon av följande metoder:

Använd förklaringen för att förstå hur många identifieringar som för närvarande är aktiva på din arbetsyta för specifik teknik.

Använd sökfältet för att söka efter en specifik teknik i matrisen, med hjälp av tekniknamnet eller ID:t, för att visa organisationens säkerhetsstatus för den valda tekniken.

Välj en specifik teknik i matrisen för att visa mer information i informationsfönstret. Där använder du länkarna för att hoppa till någon av följande platser:

I området Beskrivning väljer du Visa fullständig teknikinformation ... för mer information om den valda tekniken i MITRE ATT&CK-ramverket kunskapsbas.

Rulla nedåt i fönstret och välj länkar till något av de aktiva objekten för att gå till relevant område i Microsoft Sentinel.

Välj till exempel Jaktfrågor för att gå till sidan Jakt . Där visas en filtrerad lista över jaktfrågor som är associerade med den valda tekniken och som du kan konfigurera på din arbetsyta.

I Defender-portalen visar informationsfönstret också rekommenderad täckningsinformation, inklusive förhållandet mellan aktiva identifieringar och säkerhetstjänster (produkter) av alla rekommenderade identifieringar och tjänster för den valda tekniken.

Simulera möjlig täckning med tillgängliga identifieringar

I MITRE-täckningsmatrisen refererar simulerad täckning till identifieringar som är tillgängliga, men som för närvarande inte har konfigurerats på din Microsoft Sentinel-arbetsyta. Visa din simulerade täckning för att förstå organisationens möjliga säkerhetsstatus om du konfigurerar alla identifieringar som är tillgängliga för dig.

Under Hothantering i Microsoft Sentinel väljer du MITRE ATTA&CK (förhandsversion) och väljer sedan objekt på menyn Simulerade regler för att simulera organisationens möjliga säkerhetsstatus.

Därifrån använder du sidans element som du annars skulle göra för att visa den simulerade täckningen för en specifik teknik.

Använda MITRE ATT&CK-ramverket i analysregler och incidenter

Att ha en schemalagd regel med MITRE-tekniker som tillämpas regelbundet på din Microsoft Sentinel-arbetsyta förbättrar säkerhetsstatusen som visas för din organisation i MITRE-täckningsmatrisen.

Analysregler:

- När du konfigurerar analysregler väljer du specifika MITRE-tekniker som ska tillämpas på din regel.

- När du söker efter analysregler filtrerar du de regler som visas med teknik för att hitta dina regler snabbare.

Mer information finns i Identifiera hot out-of-the-box och Skapa anpassade analysregler för att identifiera hot.

Incidenter:

När incidenter skapas för aviseringar som visas av regler med MITRE-tekniker konfigurerade läggs även teknikerna till i incidenterna.

Mer information finns i Undersöka incidenter med Microsoft Sentinel. Om din arbetsyta är registrerad på Microsofts plattform för enhetliga säkerhetsåtgärder (SecOps) undersöker du incidenter i Microsoft Defender-portalen i stället.

Hotjakt:

- När du skapar en ny jaktfråga väljer du de specifika taktiker och tekniker som ska tillämpas på din fråga.

- När du söker efter aktiva jaktfrågor filtrerar du de frågor som visas efter taktik genom att välja ett objekt i listan ovanför rutnätet. Välj en fråga för att se information om taktik och teknik i informationsfönstret på sidan

- När du skapar bokmärken kan du antingen använda teknikmappningen som ärvts från jaktfrågan eller skapa en egen mappning.

Mer information finns i Hunt for threats with Microsoft Sentinel and Keep track of data during hunting with Microsoft Sentinel (Jaga efter hot med Microsoft Sentinel ) och Håll reda på data under jakt med Microsoft Sentinel.

Relaterat innehåll

Mer information finns i: