Självstudie: Extrahera incidententiteter med icke-inbyggda åtgärder

Entitetsmappning berikar aviseringar och incidenter med information som är nödvändig för alla utredningsprocesser och åtgärdsåtgärder som följer.

Microsoft Sentinel-spelböcker innehåller dessa interna åtgärder för att extrahera entitetsinformation:

- Accounts

- DNS

- Fil-hashvärden

- Värdar

- Ips

- URL:er

Förutom dessa åtgärder innehåller analysregelens entitetsmappning entitetstyper som inte är interna åtgärder, till exempel skadlig kod, process, registernyckel, postlåda med mera. I den här självstudien får du lära dig hur du arbetar med icke-interna åtgärder med hjälp av olika inbyggda åtgärder för att extrahera relevanta värden.

I den här självstudien lär du dig att:

- Skapa en spelbok med en incidentutlösare och kör den manuellt på incidenten.

- Initiera en matrisvariabel.

- Filtrera den nödvändiga entitetstypen från andra entitetstyper.

- Parsa resultatet i en JSON-fil.

- Skapa värdena som dynamiskt innehåll för framtida användning.

Viktigt!

Microsoft Sentinel är allmänt tillgängligt på Microsofts plattform för enhetliga säkerhetsåtgärder i Microsoft Defender-portalen. För förhandsversion är Microsoft Sentinel tillgängligt i Defender-portalen utan Microsoft Defender XDR eller en E5-licens. Mer information finns i Microsoft Sentinel i Microsoft Defender-portalen.

Förutsättningar

För att kunna följa den här självstudien måste du ha:

En Azure-prenumeration Skapa ett kostnadsfritt konto om du inte redan har ett.

En Azure-användare med följande roller tilldelade på följande resurser:

- Microsoft Sentinel-deltagare på Log Analytics-arbetsytan där Microsoft Sentinel distribueras.

- Logic App-deltagare och ägare eller motsvarande, oavsett vilken resursgrupp som ska innehålla spelboken som skapades i den här självstudien.

Ett (kostnadsfritt) VirusTotal-konto räcker för den här självstudien. En produktionsimplementering kräver ett VirusTotal Premium-konto.

Skapa en spelbok med en incidentutlösare

För Microsoft Sentinel i Azure Portal väljer du sidan Konfigurationsautomatisering>. För Microsoft Sentinel i Defender-portalen väljer du Microsoft Sentinel Configuration>>Automation.

På sidan Automation väljer du Skapa>spelbok med incidentutlösare.

I guiden Skapa spelbok under Grundläggande väljer du prenumerationen och resursgruppen och ger spelboken ett namn.

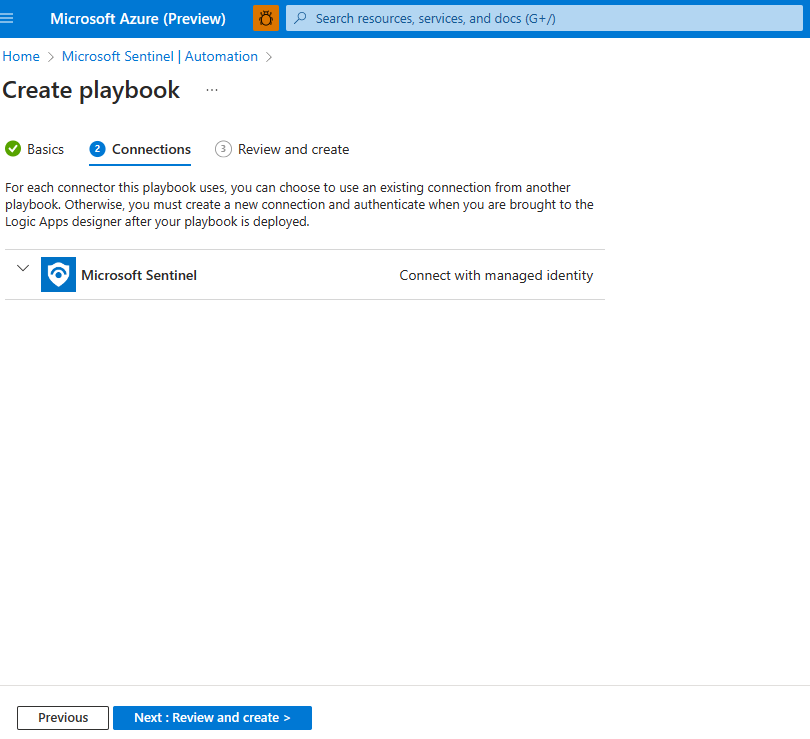

Välj Nästa: Anslutningar >.

Under Anslutningar ska Anslutningen Microsoft Sentinel – Anslut med hanterad identitet vara synlig. Till exempel:

Välj Nästa: Granska och skapa >.

Under Granska och skapa väljer du Skapa och fortsätter att skapa.

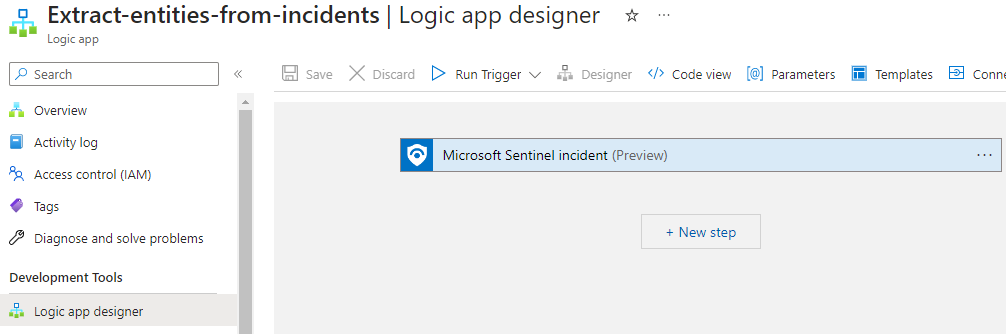

Logikappdesignern öppnar en logikapp med namnet på din spelbok.

Initiera en matrisvariabel

I logikappdesignern går du till steget där du vill lägga till en variabel och väljer Nytt steg.

Under Välj en åtgärd skriver du variabler som filter i sökrutan. I åtgärdslistan väljer du Initiera variabel.

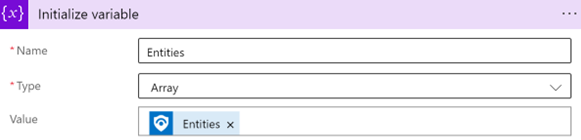

Ange den här informationen om din variabel:

För variabelnamnet använder du Entiteter.

Som typ väljer du Matris.

För värdet börjar du skriva entiteter och väljer Entiteter under Dynamiskt innehåll.

Välj en befintlig incident

I Microsoft Sentinel går du till Incidenter och väljer en incident där du vill köra spelboken.

På incidentsidan till höger väljer du Åtgärder > Kör spelbok (förhandsversion).

Under Spelböcker väljer du Kör bredvid spelboken du skapade.

När spelboken utlöses visas ett spelboksmeddelande längst upp till höger.

Välj Körningar och bredvid din spelbok väljer du Visa körning.

Körningssidan för logikappen visas.

Under Initiera variabel visas exempelnyttolasten under Värde. Observera exempelnyttolasten för senare användning.

Filtrera den nödvändiga entitetstypen från andra entitetstyper

Gå tillbaka till sidan Automation och välj din spelbok.

Under steget där du vill lägga till en variabel väljer du Nytt steg.

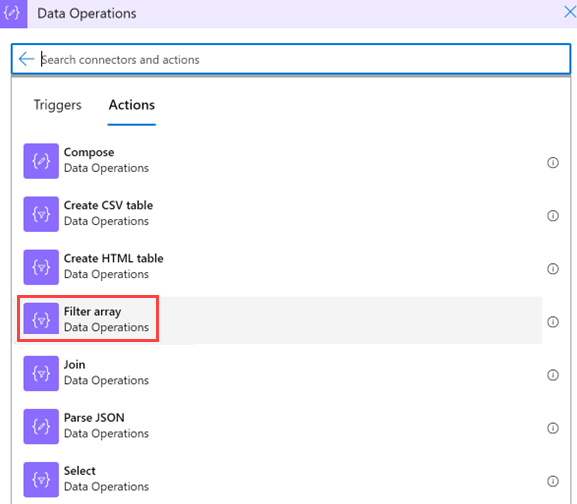

Under Välj en åtgärd går du till sökrutan och anger filtermatris som filter. I åtgärdslistan väljer du Dataåtgärder.

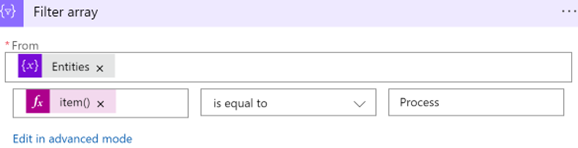

Ange den här informationen om filtermatrisen:

Under Från>dynamiskt innehåll väljer du variabeln Entiteter som du initierade tidigare.

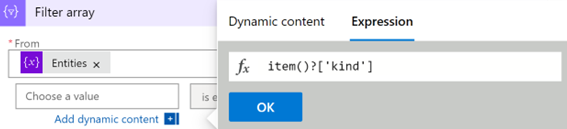

Välj det första fältet Välj ett värde (till vänster) och välj Uttryck.

Klistra in värdeobjektet ()?[' kind'], och välj OK.

Låt värdet vara lika med (ändra det inte).

I det andra fältet Välj ett värde (till höger) skriver du Process. Detta måste vara en exakt matchning till värdet i systemet.

Kommentar

Den här frågan är skiftlägeskänslig. Kontrollera att värdet

kindmatchar värdet i exempelnyttolasten. Se exempelnyttolasten från när du skapar en spelbok.

Parsa resultatet till en JSON-fil

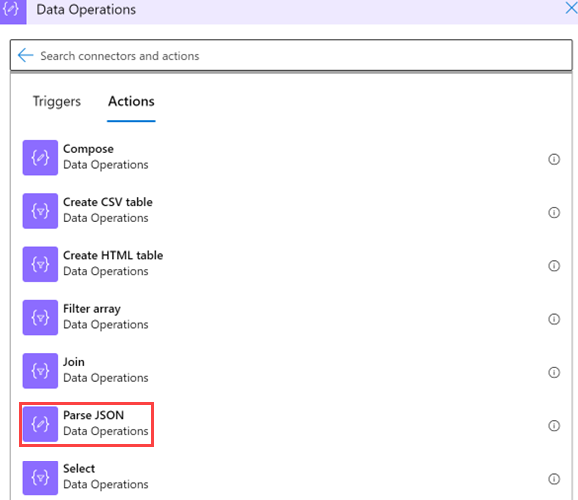

I logikappen går du till steget där du vill lägga till en variabel och väljer Nytt steg.

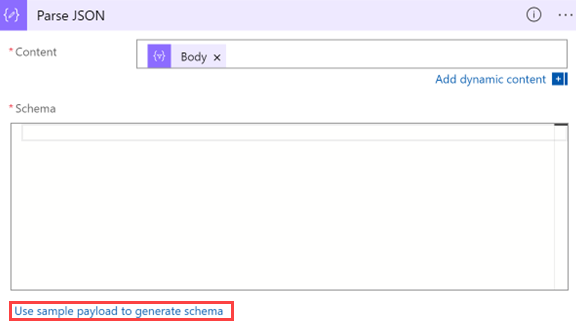

Välj Dataåtgärder>Parsa JSON.

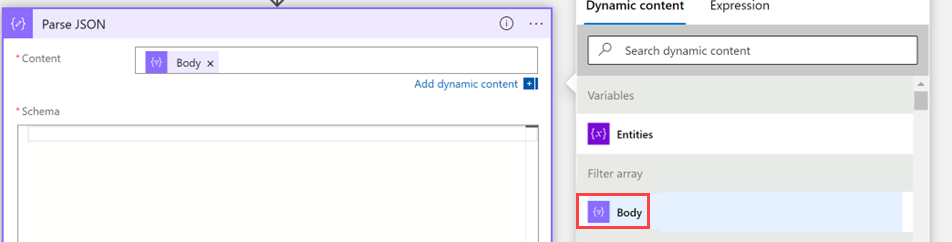

Ange den här informationen om din åtgärd:

Välj Innehåll och välj Brödtext under Filtermatris för dynamiskt innehåll>.

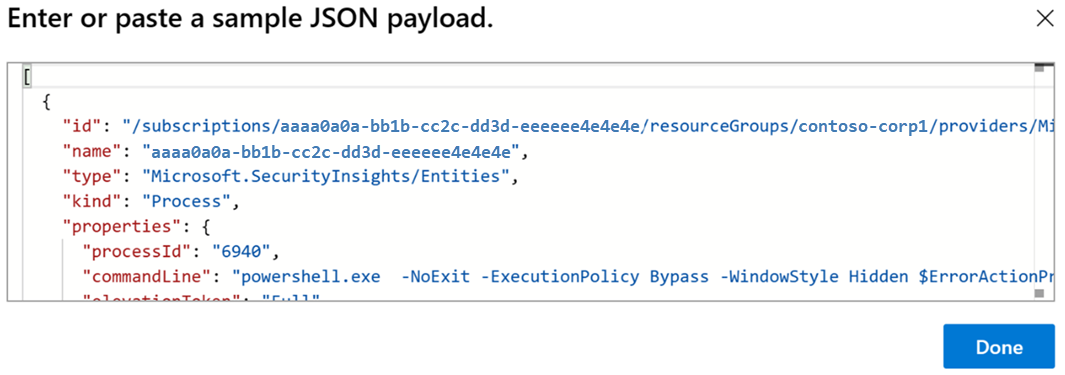

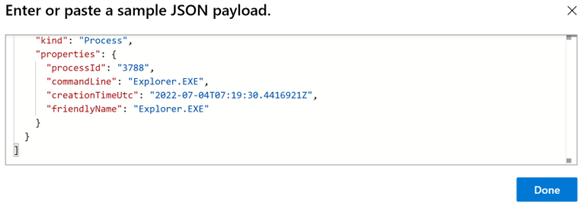

Under Schema klistrar du in ett JSON-schema så att du kan extrahera värden från en matris. Kopiera exempelnyttolasten som du genererade när du skapade spelboken.

Gå tillbaka till spelboken och välj Använd exempelnyttolast för att generera schema.

Klistra in nyttolasten. Lägg till en inledande hakparentes (

[) i början av schemat och stäng dem i slutet av schemat].

Välj Klar.

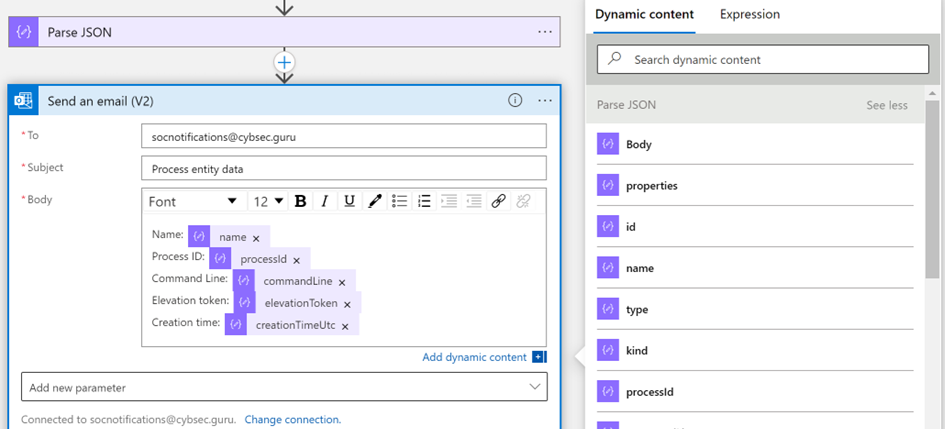

Använda de nya värdena som dynamiskt innehåll för framtida användning

Du kan nu använda de värden som du skapade som dynamiskt innehåll för ytterligare åtgärder. Om du till exempel vill skicka ett e-postmeddelande med processdata kan du hitta åtgärden Parsa JSON under Dynamiskt innehåll, om du inte har ändrat åtgärdsnamnet.

Kontrollera att din spelbok har sparats

Se till att spelboken sparas och att du nu kan använda din spelbok för SOC-åtgärder.

Nästa steg

Gå vidare till nästa artikel för att lära dig hur du skapar och utför incidentuppgifter i Microsoft Sentinel med hjälp av spelböcker.