Hantera administratörsroller med Microsoft Entra Privileged Identity Management

Använd Microsoft Entra Privileged Identity Management (PIM) för att hantera högt priviligierade administratörsroller i Power Platform administrationscenter.

Förutsättningar

- Ta bort gamla rolltilldelningar för systemadministratör i dina miljöer. Du kan använda PowerShell-skript för att inventera och ta bort oönskade användare från rollen Systemadministratör i en eller flera Power Platform-miljöer.

Ändringar i funktionssupport

Microsoft tilldelar inte längre automatiskt rollen System Administratör till användare med administratörsroller på global nivå eller servicenivå, till exempel Power Platform Administratör och Dynamics 365 Administratör.

Dessa administratörer kan fortsätta att logga in på Power Platform administrationscentret med följande behörigheter:

- Aktivera eller inaktivera inställningar för klientorganisationsnivå

- Visa analysinformation för miljöer

- Visa kapacitetsförbrukning

Dessa administratörer kan inte utföra aktiviteter som kräver direkt åtkomst till Dataverse data utan licens. Exempel på dessa aktiviteter inkluderar:

- Uppdatera säkerhetsroll för en användare i en miljö

- Installera appar för en miljö

Viktigt

Globala administratörer, Power Platform administratörer och Dynamics 365 tjänstadministratörer måste slutföra ytterligare en steg innan de kan utföra aktiviteter som kräver åtkomst till Dataverse. De måste upphöja sig själva till rollen Systemadministratör i den miljö där de behöver tillgång. Alla åtgärder för höjning loggas till Microsoft Purview.

Kända begränsningar

När du använder API:et märker du att om anroparen är en system Administratör returnerar det självupphöjda anropet ett lyckat i stället för att meddela anroparen att systemet redan Administratör finns.

Användaren som ringer samtalet måste ha tilldelats administratörsrollen i klientorganisationen. En fullständig lista över användare som uppfyller administratörsvillkoren för klientorganisationen finns i Ändringar i funktionens support

Om du är en Dynamics 365 Administratör och miljön skyddas av en säkerhetsgrupp måste du vara medlem i säkerhetsgruppen. Den här regeln gäller inte för användare med rollerna global administratör eller Power Platform administratör.

Upphöjelse-API kan endast anropas av den användare som behöver höja deras status. Den stöder inte att göra API-samtal för en annan användares räkning för höjdsyften.

Systemet Administratör rollen som tilldelats genom självhöjning tas inte bort när rolltilldelningen upphör att gälla i Privileged Identity Management. Du måste manuellt ta bort användaren från rollen som administratör. Se rensningsaktivitet

En lösning är tillgänglig för kunder som använder Microsoft Power Platform CoE-startpaket. Se PIM-problem och lösning #8119 för mer information och detaljer.

Rolltilldelningar via grupper stöds inte. Kontrollera att du tilldelar roller direkt till användaren.

Självupphöjelse till rollen som systemadministratör

Vi stöder höjning av behörigheter genom antingen PowerShell eller genom en intuitiv upplevelse i Power Platform administrationscenter.

Kommentar

Användare som försöker höja sina egna behörigheter måste vara en global administratör, Power Platform-administratör eller Dynamics 365-administratör. Användargränssnittet i Power Platform administrationscenter är inte tillgängligt för användare med andra Entra ID-administratörsroller och ett försök att höja sina egna behörigheter via PowerShell API returnerar ett fel.

Höja sina egna behörigheter med PowerShell

Konfigurera PowerShell

Installera MSAL PowerShell-modulen. Du behöver bara installera modulen en gång.

Install-Module -Name MSAL.PS

Mer information om att konfigurera PowerShell finns i Snabbstart webb-API med PowerShell och Visual Studio Code.

Steg 1: Kör skriptet för att förhöjd

I det här PowerShell-skriptet:

- Autentisera med hjälp av Power Platform API.

- Skapa en

httpfråga med ditt miljö-ID. - Ring API-slutpunkten för att begära höjd.

Lägg till ditt miljö-ID

Hämta ditt Miljö-ID från fliken Miljöer i Power Platform administrationscenter.

Lägg till din unika

<environment id>till manuset.

Kör skriptet

Kopiera och klistra in skriptet i en PowerShell-konsole.

# Set your environment ID

$environmentId = "<your environment id>"

Import-Module MSAL.PS

# Authenticate

$AuthResult = Get-MsalToken -ClientId '49676daf-ff23-4aac-adcc-55472d4e2ce0' -Scope 'https://api.powerplatform.com/.default'

$Headers = @{

Authorization = "Bearer $($AuthResult.AccessToken)"

'Content-Type' = "application/json"

}

$uri = "https://api.powerplatform.com/usermanagement/environments/$environmentId/user/applyAdminRole?api-version=2022-03-01-preview";

try {

$postRequestResponse = Invoke-RestMethod -Method Post -Headers $Headers -Uri $uri

}

catch {

# Dig into the exception to get the Response details.

Write-Host "Response CorrelationId:" $_.Exception.Response.Headers["x-ms-correlation-id"]

Write-Host "StatusCode:" $_.Exception.Response.StatusCode.value__

Write-Host "StatusDescription:" $_.Exception.Response.StatusDescription

$result = $_.Exception.Response.GetResponseStream()

$reader = New-Object System.IO.StreamReader($result)

$reader.BaseStream.Position = 0

$reader.DiscardBufferedData()

$responseBody = $reader.ReadToEnd();

Write-Host $responseBody

}

$output = $postRequestResponse | ConvertTo-Json -Depth 2

Write-Host $output

Steg 2: Bekräfta resultatet

När resultatet har lyckats ser du en utdata som liknar följande utdata. Se efter "Code": "UserExists" som bevis på att du framgångsrikt höjt din roll.

{

"errors": [],

"information": [

{

"Subject": "Result",

"Description": "[\"SyncMode: Default\",\"Instance df12c345-7b56-ee10-8bc5-6045bd005555 exists\",\"Instance df85c664-7b78-ee11-8bc5-6045bd005555 in enabled state\",\"Instance Url found https://orgc1234567.crm.dynamics.com\",\"User found in AD tenant\",\"User in enabled state in AD tenant\",\"SystemUser with Id:11fa11ab-4f75-ee11-9999-6045bd12345a, objectId:aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb exists in instance\"]",

"Code": "UserExists"

},

{ ... }

}

Fel

Ett felmeddelande kan visas om du inte har rätt behörighet.

"Unable to assign System Administrator security role as the user is not either a Global admin, Power Platform admin, or Dynamics 365 admin. Please review your role assignments in Entra ID and try again later. For help, please reach out to your administrator."

Steg 3: Rensningsaktivitet

Kör Remove-RoleAssignmentFromUsers för att ta bort användare från säkerhetsrollen Systemadministratör efter att uppdraget löper ut i PIM.

-roleName: "System Administratör" eller en annan roll-usersFilePath: Sökväg till CSV-fil med en lista över användarens huvudnamn (en per rad)-environmentUrl: Finns på admin.powerplatform.microsoft.com-processAllEnvironments: (Valfritt) Bearbeta alla dina miljöer-geo: En giltig GEO-outputLogsDirectory: Sökväg där loggfiler skrivs

Exempel på skript

Remove-RoleAssignmentFromUsers

-roleName "System Administrator"

-usersFilePath "C:\Users\<My-Name>\Desktop\<names.csv>"

-environmentUrl "<my-name>-environment.crm.dynamics.com"

# Or, include all your environments

-processAllEnvironments $true

-geo "NA"

-outputLogsDirectory "C:\Users\<My-Name>\Desktop\<log-files>"

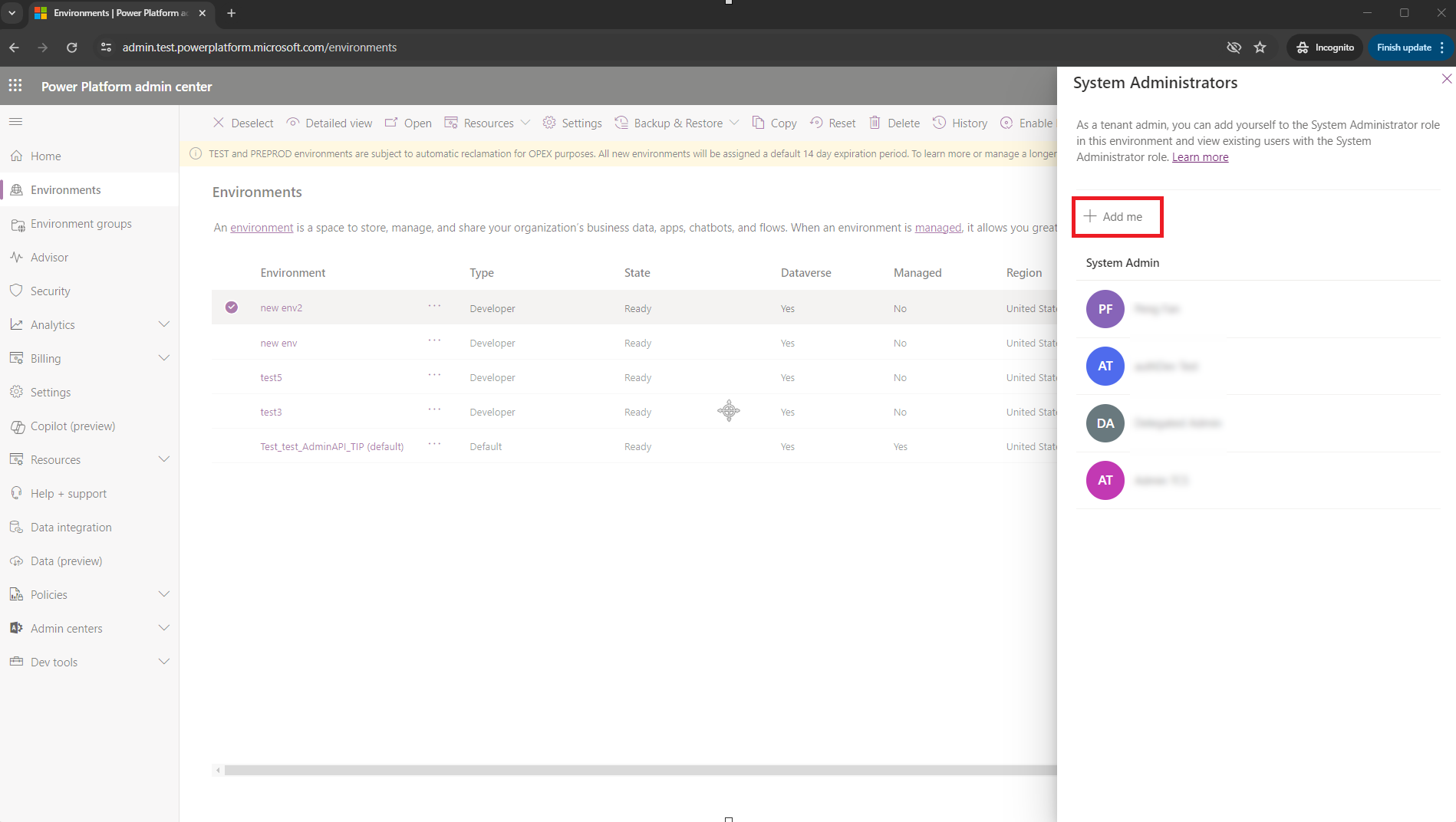

Höja sina egna behörigheter via Power Platform administrationscenter

Logga in på Power Platform administratörscenter.

I den vänstra sidopanelen, välj Miljö.

Välj bockmarkering bredvid miljön.

Välj Medlemskap i kommandofältet om du vill begära höja dina egna behörigheter.

Rutan Systemadministratörer. Lägg till dig själv i rollen systemadministratör genom att välja Lägg till mig.