Migrera hanteringsverktygsresurser till globala Azure

Viktigt!

Sedan augusti 2018 har vi inte tagit emot nya kunder eller distribuerat några nya funktioner och tjänster till de ursprungliga Platserna i Microsoft Cloud Germany.

Baserat på utvecklingen av kundernas behov lanserade vi nyligen två nya datacenterregioner i Tyskland, som erbjuder kunddatahem, fullständig anslutning till Microsofts globala molnnätverk samt konkurrenskraftiga priser på marknaden.

Dessutom meddelade vi den 30 september 2020 att Microsoft Cloud Germany stänger den 29 oktober 2021. Mer information finns här: https://www.microsoft.com/cloud-platform/germany-cloud-regions.

Dra nytta av bredden av funktioner, säkerhet i företagsklass och omfattande funktioner som är tillgängliga i våra nya tyska datacenterregioner genom att migrera idag.

Den här artikeln innehåller information som kan hjälpa dig att migrera Azure-hanteringsverktyg från Azure Tyskland till globala Azure.

Traffic Manager

Azure Traffic Manager kan hjälpa dig att slutföra en smidig migrering. Du kan dock inte migrera Traffic Manager-profiler som du skapar i Azure Tyskland till globala Azure. (Under en migrering migrerar du Traffic Manager-slutpunkter till målmiljön, så du måste uppdatera Traffic Manager-profilen ändå.)

Du kan definiera ytterligare slutpunkter i målmiljön med Hjälp av Traffic Manager medan den fortfarande körs i källmiljön. När Traffic Manager körs i den nya miljön kan du fortfarande definiera slutpunkter som du ännu inte har migrerat i källmiljön. Det här scenariot kallas för det blågröna scenariot. Scenariot omfattar följande steg:

- Skapa en ny Traffic Manager-profil i globala Azure.

- Definiera slutpunkterna i Azure Tyskland.

- Ändra DNS CNAME-posten till den nya Traffic Manager-profilen.

- Inaktivera den gamla Traffic Manager-profilen.

- Migrera och konfigurera slutpunkter. För varje slutpunkt i Azure Tyskland:

- Migrera slutpunkten till global Azure.

- Ändra Traffic Manager-profilen så att den nya slutpunkten används.

Mer information:

- Uppdatera dina kunskaper genom att slutföra Traffic Manager-självstudierna.

- Granska Översikt över Traffic Manager.

- Lär dig hur du skapar en Traffic Manager-profil.

- Läs mer om det blågröna scenariot.

Azure Backup

Azure Backup-tjänsten tillhandahåller enkla, säkra och kostnadseffektiva lösningar för att säkerhetskopiera dina data och återställa dem från Microsoft Azure-molnet. Flytten av säkerhetskopierade data är nu aktiverad från Tyskland, centrala (GEC) och Nordöstra Tyskland (GNE) till Tyskland, västra centrala (GWC) via PowerShell-cmdletar.

Krav för att flytta hybridarbetsbelastningar

När flyttåtgärden startar stoppas säkerhetskopiorna i befintliga valv. Därför är det viktigt att skydda dina data i ett nytt valv i GWC för hybridarbetsbelastningar (Data Protection Manager(DPM) server/ Azure Backup Server (MABS)/ Microsoft Azure Recovery Services (MARS) innan du börjar flytta säkerhetskopierade data från regionerna. Så här börjar du skydda i ett nytt valv:

- Skapa ett nytt valv (VaultN) i GWC.

- Registrera om DPM-servern/MABS/MARS-agenten till VaultN.

- Tilldela princip och börja ta säkerhetskopior.

Den första säkerhetskopian är en fullständig kopia följt av inkrementella säkerhetskopior.

Viktigt!

- Kontrollera att den första fullständiga säkerhetskopieringen i VaultN har slutförts innan du påbörjar flyttåtgärden av säkerhetskopierade data.

- För DPM/MABS behåller du lösenfrasen från det ursprungliga valvet på en säker plats eftersom du behöver samma för att återställa data från målvalvet. Utan den ursprungliga lösenfrasen går det inte att återställa från källvalvet.

Steg 1: Ladda ned resurserna

Ladda ned och installera de resurser som krävs.

- Ladda ned den senaste versionen av PowerShell (PowerShell 7).

- Använd Az.RecoveryServices-modul version 4.2.0 som är tillgänglig i Azure Cloud Shell.

- Uppdatera alla MARS-agenter till den senaste versionen.

- Verifiera lösenfrasen. Om du behöver återskapa följer du verifieringsstegen.

Steg 2: Skapa ett målvalv i GWC

Skapa ett målvalv (valv 2) i GWC. Information om hur du skapar ett valv finns i Skapa och konfigurera ett Recovery Services-valv.

Kommentar

- Kontrollera att valvet inte har några skyddade objekt.

- Kontrollera att målvalvet har nödvändig redundans – lokalt redundant sorage (LRS) eller geo-redundant lagring (GRS).

Steg 3: – Använd PowerShell för att utlösa flytt av säkerhetskopierade data

Hämta källvalvet från GNE eller GEC

Kör följande cmdletar:

Connect-AzAccount -Environment AzureGermanCloudSet-AzContext -Subscription "subscriptionName"$srcVault = Get-AzRecoveryServicesVault -name “srcVault” -ResourceGroupName “TestSourceRG”

Kommentar

srcVault= KällvalvTestSourceRG= Källresursgrupp

Hämta målvalvet i GWC

Kör följande cmdletar:

Connect-AzAccountSet-AzContext -Subscription "subscriptionName"$trgVault = Get-AzRecoveryServicesVault -name “targetVault” -ResourceGroupName “TestTargetRG”

Kommentar

targetVault= MålvalvTestTargetRG= Testa resursgrupp

Utföra validering

Kör följande cmdletar:

$validated = $false$validated = Test-AzRecoveryServicesDSMove -SourceVault $srcVault -TargetVault $trgVault

Initiera/förbereda DS-flytt

Kör följande cmdletar:

Connect-AzAccount -Environment AzureGermanCloudSet-AzContext -SubscriptionName $srcSub-

if($validated) { $corr = Initialize-AzRecoveryServicesDSMove -SourceVault $srcVault -TargetVault $trgVault } $corr

Flytta utlösare för DS

Kör följande cmdletar:

Connect-AzAccountSet-AzContext -SubscriptionName $trgSubCopy-AzRecoveryServicesVault - CorrelationIdForDataMove $corr -SourceVault $srcVault -TargetVault $trgVault -Force

Du kan övervaka åtgärden med hjälp av cmdleten Get-AzRecoveryServicesBackupJob .

Kommentar

- Under flyttåtgärden för säkerhetskopierade data flyttas alla säkerhetskopierade objekt till ett tillfälligt tillstånd. I det här tillståndet skapas inte de nya återställningspunkterna (RP:er) och gamla RP:er rensas inte.

- Eftersom den här funktionen är aktiverad i GEC och GNE rekommenderar vi att du utför de här stegen i ett litet valv och validerar förflyttningen. Utför de här stegen i alla valv när det lyckas.

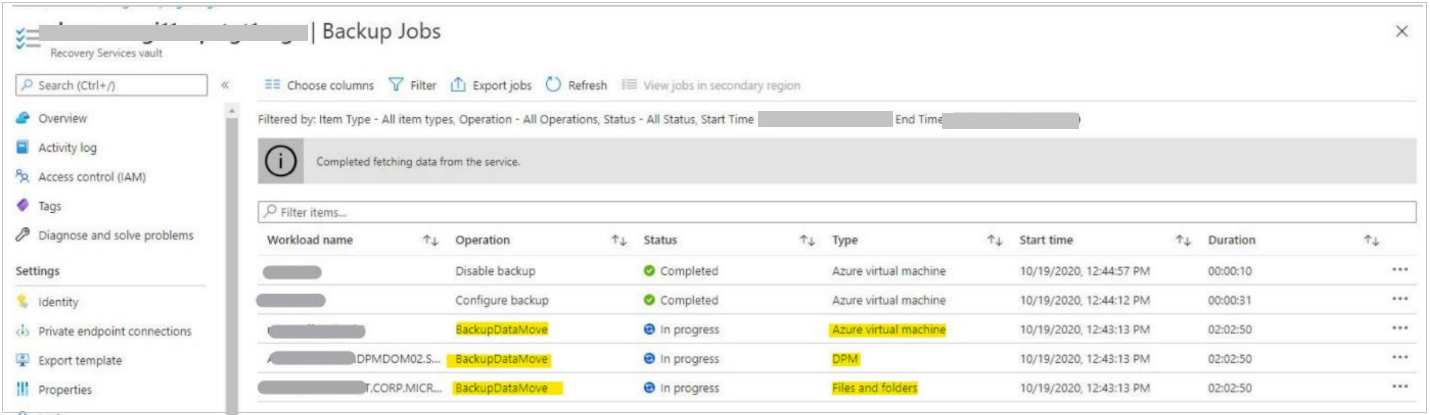

- Längs sidan utlöses flytten av säkerhetskopierade data för hela valvet, flytten sker per container (virtuella datorer, DPM- och MABS-servrar och MARS-agenter). Spåra förloppet för flyttningar per container i avsnittet Jobb .

Under flyttåtgärden blockeras följande åtgärder i källvalvet:

- Nya schemalagda säkerhetskopieringar

- Stoppa säkerhetskopieringen med Ta bort data.

- Ta bort data

- Återuppta säkerhetskopiering

- Ändra princip

Steg 4: Kontrollera status för flyttjobbet

Flyttåtgärden för säkerhetskopierade data sker per container. För säkerhetskopiering av virtuella Azure-datorer betraktas vm-säkerhetskopiorna som containrar. För att ange förloppet för flyttåtgärden för säkerhetskopierade data skapas ett jobb för varje container.

Om du vill övervaka jobben kör du följande cmdletar:

Get-AzRecoveryServicesBackupJob -Operation BackupDataMove -VaultId $trgVault.ID$Jobs = Get-AzRecoveryServicesBackupJob -Operation BackupDataMove -VaultId $trgVault.IDGet-AzRecoveryServicesBackupJobDetail -Job $Jobs[0] -VaultId $trgVault.ID$JobDetails.ErrorDetails

Steg 5: Åtgärder efter flytt

När åtgärden för att flytta säkerhetskopierade data för alla containrar till målvalvet har slutförts krävs ingen ytterligare åtgärd för säkerhetskopiering av virtuella datorer.

Kontrollera att förflyttningen av containrar är klar

Om du vill kontrollera om alla containrar från källvalvet har flyttats till målvalvet går du till målvalvet och söker efter alla containrar i valvet.

Kör följande cmdlet för att visa en lista över alla virtuella datorer som flyttats från källvalvet till målvalvet:

Get-AzRecoveryServicesBackupContainer -BackupManagementType “AzureVM” -VaultId $trgVault.ID

Kontrollera att förflyttningen av principer är klar

När säkerhetskopieringsdata har flyttats till den nya regionen tillämpas alla principer som tillämpades på säkerhetskopieringsobjekt för virtuella Azure-datorer i källvalvet på målvalvet.

Om du vill kontrollera om alla principer har flyttats från källvalvet till målvalvet går du till målvalvet och kör följande cmdlet för att hämta listan över alla flyttade principer:

Get-AzRecoveryServicesBackupProtectionPolicy -VaultId $trgVault.ID

Dessa principer fortsätter att gälla för dina säkerhetskopierade data efter flyttåtgärden så att livscykelhanteringen för de flyttade återställningspunkterna fortsätter.

För att undvika plötslig rensning av flera återställningspunkter (som kan ha upphört att gälla under flyttprocessen eller kan upphöra omedelbart efter flyttprocessen) pausas rensningen av äldre återställningspunkter (RP:er) under en period av 10 dagar efter flytten. Under den här perioden debiteras du inte för de ytterligare data som de gamla RP:erna ådrar sig.

Viktigt!

Om du behöver återställa från dessa äldre RP:er återställer du dem omedelbart när säkerhetskopieringsdata flyttas inom den här 10-dagarsperioden. När den här säkerhetsperioden är klar börjar de principer som tillämpas på vart och ett av säkerhetskopieringsobjekten att gälla och framtvingar rensning av de gamla RP:erna.

Återställningsåtgärder

Återställa virtuella Azure-datorer

För virtuella Azure-datorer kan du återställa från återställningspunkterna i målvalvet.

Konfigurera MARS-agent

- Registrera om till målvalvet.

- Återställ från återställningspunkterna.

- Registrera om Post Recovery till det nya valvet (VaultN) och återuppta säkerhetskopiorna.

Kommentar

Mars-agenten är registrerad i målvalvet, men inga nya säkerhetskopior görs.

Konfigurera DPM/MABS

Rekommenderat

Använd den externa DPM-metoden för att utföra återställning. Mer information finns i Återställa data från Azure Backup Server.

Kommentar

- Original-Location Recovery (OLR) stöds inte.

- Säkerhetskopiorna fortsätter i VaultN för alla datorer som är registrerade.

Annat alternativ

För Original-Location Recovery (OLR):

- Registrera om DPM-servern/MABS till målvalvet.

- Utför återställningsåtgärden.

- Registrera om DPM-servern/MABS till det nya valvet.

Kommentar

Begränsningar för att använda DPM:

- Säkerhetskopieringen för alla datorer som är registrerade på DPM-servern stoppas när du ansluter DPM-servern till målvalvet.

- När DPM-servern har registrerats på nytt i det nya valvet efter återställningen utförs konsekvenskontroller (tiden det tar att slutföra samma sak beror på mängden data) innan säkerhetskopieringar återupptas.

Felkoder

UserErrorConflictingDataMoveOnVault

Meddelande: En annan dataflyttningsåtgärd körs för närvarande i valvet.

Scenario: Du försöker flytta data i ett källvalv, medan andra åtgärder för dataflytt redan körs i samma källvalv.

Rekommenderad åtgärd: Vänta tills den aktuella dataflytten har slutförts och försök sedan igen.

UserErrorOperationNotAllowedDuringDataMove

Meddelande: Den här åtgärden är inte tillåten eftersom dataflytten pågår.

Scenarier: När dataflytt pågår tillåts inte följande åtgärder i källvalvet:

- Stoppa säkerhetskopiering med behåll data

- Stoppa säkerhetskopiering med ta bort data.

- Ta bort säkerhetskopierade data.

- Återuppta säkerhetskopiering

- Ändra princip.

Rekommenderad åtgärd: Vänta tills dataflytten har slutförts och försök sedan igen. Läs mer om de åtgärder som stöds.

UserErrorNoContainersFoundForDataMove

Meddelande: Det finns inga containrar i det här valvet som stöds för dataflytt.

Scenarier: Det här meddelandet visas om:

- Källvalvet har inga containrar alls.

- Källvalvet har endast containrar som inte stöds.

- Källvalvet har alla containrar som tidigare har flyttats till ett målvalv och du har skickat IgnoreMoved = true i API:et.

Rekommenderad åtgärd: Läs mer om containrar som stöds för dataflytt.

UserErrorDataMoveNotSupportedAtContainerLevel

Meddelande: Dataflytten stöds inte på containernivå.

Scenario: Du har valt en flyttåtgärd på containernivå.

Rekommenderad åtgärd: Prova att flytta data på valvnivå.

UserErrorDataMoveNotAllowedContainer RegistrationInProgress

Meddelande: Dataflytten tillåts inte eftersom en containerregistreringsåtgärd körs i källvalvet.

Scenario: En containerregistreringsåtgärd pågår i källvalvet när du försökte flytta data.

Rekommenderad åtgärd: Prova att flytta data efter en tid.

UserErrorDataMoveNotAllowedTargetVaultNotEmpty

Meddelande: Dataflytten tillåts inte eftersom målvalvet redan har vissa containrar registrerade.

Scenario: Det valda målvalvet har redan vissa containrar registrerade.

Rekommenderad åtgärd: Prova att flytta data i ett tomt målvalv.

UserErrorUnsupportedSourceRegionForDataMove

Meddelande: Dataflyttningsåtgärden stöds inte för den här regionen.

Scenario: Källregionen är inte giltig.

Rekommenderad åtgärd: Kontrollera listan över regioner som stöds för dataflytt.

UserErrorUnsupportedTargetRegionForDataMove

Meddelande: Dataflytten stöds inte i den här regionen.

Scenario: Målregionens ID är inte giltigt.

Rekommenderad åtgärd: Kontrollera listan över regioner som stöds för dataflytt.

UserErrorDataMoveTargetVaultWithPrivate EndpointNotSupported

Meddelande: Data kan inte flyttas eftersom det valda målvalvet har privata slutpunkter.

Scenario: Privata slutpunkter aktiveras i målvalvet.

Rekommenderad åtgärd: Ta bort de privata slutpunkterna och försök flytta igen. Läs mer om de åtgärder som stöds.

UserErrorDataMoveSourceVaultWithPrivate EndpointNotSupported

Meddelande: Data kan inte flyttas eftersom det valda källvalvet har privata slutpunkter.

Scenario: Privata slutpunkter är aktiverade i källvalvet.

Rekommenderad åtgärd: Ta bort de privata slutpunkterna och försök flytta igen. Läs mer om de åtgärder som stöds.

UserErrorDataMoveSourceVaultWithCMK stöds inte

Meddelande: Data kan inte flyttas eftersom det valda källvalvet är kryptering aktiverat.

Scenario: Kundhanterade nycklar (CMK) aktiveras i källvalvet.

Rekommenderad åtgärd: Läs mer om de åtgärder som stöds.

UserErrorDataMoveTargetVaultWithCMKNotSupported

Meddelande: Data kan inte flyttas eftersom det valda målvalvet är kryptering aktiverat.

Scenario: Kundhanterade nycklar (CMK) är aktiverade i målvalvet

Rekommenderad åtgärd: Läs mer om de åtgärder som stöds.

Azure Scheduler

Azure Scheduler har dragits tillbaka helt sedan den 31 januari 2022. Om du vill skapa schemaläggningsjobb använder du Azure Logic Apps i globala Azure i stället.

Mer information:

- Läs mer genom att slutföra självstudierna för Azure Logic Apps.

- Granska översikten över Azure Logic Apps.

Network Watcher

Migrering av en Azure Network Watcher-instans från Azure Tyskland till globala Azure stöds inte just nu. Vi rekommenderar att du skapar och konfigurerar en ny Network Watcher-instans i globala Azure. Jämför sedan resultatet mellan de gamla och nya miljöerna.

Mer information:

- Uppdatera dina kunskaper genom att slutföra självstudierna för Network Watcher.

- Granska översikten över Network Watcher.

- Läs mer om flödesloggar för nätverkssäkerhetsgrupp.

- Läs mer om Anslutningsövervakaren.

Site Recovery

Du kan inte migrera din aktuella Azure Site Recovery-konfiguration till globala Azure. Du måste konfigurera en ny Site Recovery-lösning i globala Azure.

Mer information om Site Recovery och hur du migrerar virtuella datorer från Azure Tyskland till globala Azure finns i Använda Site Recovery.

Uppdatera dina kunskaper genom att slutföra de här stegvisa självstudierna:

- Haveriberedskap för Azure-till-Azure

- Haveriberedskap för VMware-till-Azure

- Haveriberedskap för Hyper-V-till-Azure

Azure-principer

Du kan inte direkt migrera principer från Azure Tyskland till globala Azure. Under en migrering ändras vanligtvis omfånget för tilldelade principer. Det gäller särskilt när prenumerationen är annorlunda i målmiljön, som den är i det här scenariot. Du kan dock bevara principdefinitioner och återanvända dem i globala Azure.

Kör följande kommando i Azure CLI för att visa alla principer i din aktuella miljö.

Kommentar

Var noga med att växla till AzureGermanCloud-miljön i Azure CLI innan du kör följande kommandon.

az policy definition list --query '[].{Type:policyType,Name:name}' --output table

Exportera endast principer som har värdet PolicyType Custom. Exportera policyRule till en fil. I följande exempel exporteras den anpassade principen "Tillåt endast Tyskland, centrala" (kort version: allowgconly) till en fil i den aktuella mappen:

az policy definition show --name allowgconly --output json --query policyRule > policy.json

Exportfilen ser ut ungefär som i följande exempel:

{

"if": {

"not": {

"equals": "germanycentral",

"field": "location"

}

},

"then": {

"effect": "Deny"

}

}

Växla sedan till den globala Azure-miljön. Ändra principregeln genom att redigera filen. Ändra germanycentral till exempel till westeurope.

{

"if": {

"not": {

"equals": "westeurope",

"field": "location"

}

},

"then": {

"effect": "Deny"

}

}

Skapa den nya principen:

cat policy.json |az policy definition create --name "allowweonly" --rules @-

Nu har du en ny princip med namnet allowweonly. Politiken tillåter endast Europa, västra som region.

Tilldela principen till omfången i den nya miljön efter behov. Du kan dokumentera de gamla tilldelningarna i Azure Tyskland genom att köra följande kommando:

az policy assignment list

Mer information:

- Uppdatera dina kunskaper genom att slutföra självstudien om Azure-principer.

- Lär dig hur du visar principer med hjälp av Azure CLI eller visar principer med hjälp av PowerShell.

- Lär dig hur du skapar en principdefinition med hjälp av Azure CLI eller skapar en principdefinition med hjälp av PowerShell.

Vanliga frågor och svar

Var kan jag flytta säkerhetskopierade data?

Du kan flytta dina säkerhetskopierade data från Recovery Services Vaults (RSV) i Tyskland, centrala (GEC) och Tyskland, nordöstra Tyskland (GNE) till Tyskland, västra centrala (GWC).

Vilka säkerhetskopierade data kan jag flytta?

Från den 21 juni 2021 kan du flytta säkerhetskopierade data för följande arbetsbelastningar från en region till en annan:

- Azure Virtual Machines

- Hybridarbetsbelastningar

- Säkerhetskopiering av filer/mappar med hjälp av MARS-agenten (Microsoft Azure Recovery Services)

- DPM-server (Data Protection Manager)

- Azure Backup Server (MABS)

Hur kan jag flytta säkerhetskopierade data till en annan region?

För att säkerställa att data i de befintliga regionerna inte går förlorade har Azure Backup aktiverat säkerhetskopieringsdata från GEC och GNE till GWC.

När migreringen sker stoppas säkerhetskopiorna i GEC och GNE. Därför är det viktigt att skydda arbetsbelastningarna i den nya regionen innan du påbörjar migreringsåtgärden.

Vad gör du om åtgärden för att flytta säkerhetskopierade data misslyckas?

Säkerhetskopieringsdata kan inträffa på grund av följande felscenarier:

| Felmeddelanden | Orsaker |

|---|---|

| Ange ett tomt målvalv. Målvalvet ska inte ha några säkerhetskopieringsobjekt eller säkerhetskopieringscontainrar. | Du har valt ett målvalv som redan har vissa skyddade objekt. |

| Azure Backup-data kan endast flyttas till målregioner som stöds. | Du har valt ett målvalv från en region som inte är en av de regioner som stöds för flytt. |

Du måste försöka säkerhetskopiera igen från grunden genom att köra samma kommando (som anges nedan) med ett nytt tomt målvalv, eller så kan du försöka igen och flytta misslyckade objekt från källvalvet genom att ange med en flagga.

if($validated) {

$corr = Initialize-AzRecoveryServicesDSMove -SourceVault $srcVault -TargetVault $trgVault -RetryOnlyFailed

}

Finns det en kostnad för att flytta dessa säkerhetskopierade data?

Nej. Det finns ingen extra kostnad för att flytta dina säkerhetskopierade data från en region till en annan. Azure Backup bär kostnaden för att flytta data mellan regioner. När flyttåtgärden är klar har du bara en 10-dagars faktureringsperiod. Efter den här perioden börjar faktureringen i Målvalvet.

Vem ska jag kontakta om jag har problem med att flytta säkerhetskopierade data?

Om du har problem med säkerhetskopieringsdata går du från GEC eller GNE till GWC genom att skriva till oss på GESupportAzBackup@microsoft.com.

Nästa steg

Lär dig mer om verktyg, tekniker och rekommendationer för migrering av resurser i följande tjänstkategorier: