Så här fungerar Azure DDoS Protection

När du har granskat föregående kapitel har du identifierat att Contoso kommer att dra nytta av de ytterligare skydd som DDoS Protection-tjänsten tillhandahåller via infrastrukturskyddstjänsten. I den här lektionen får du lära dig mer om funktionerna i DDoS Protection och hur det fungerar.

Funktioner i DDoS Protection

Som beskrivs i föregående lektion ger Azure DDoS Protection fler funktioner än Infrastrukturskydd.

DDoS Protection

När du aktiverar DDoS Protection är det första steget att associera virtuella nätverk eller IP-adresser med DDoS Protection. Endast tjänster med en offentlig IP-adress i de virtuella nätverken skyddas. Till exempel skyddas den offentliga IP-adressen för en Azure Web Application Firewall som är tillgänglig i Azure Application Gateway och distribueras för layer 7-skydd. System som använder icke-routbara IP-adresser i det skyddade virtuella nätverket ingår inte i skyddsplanen. Detta är en kundförmån eftersom dessa system inte är internetuppkopplade och det inte kostar något för deras skydd.

Kommentar

För att förenkla distributionen kan du konfigurera DDOS Network Protection för din organisation och länka virtuella nätverk från flera prenumerationer till samma plan.

När du har konfigurerat DDoS Network Protection måste du lägga till skyddade resurser. Du kan välja de tjänster som ska få DDoS Protection med hjälp av dina användardefinierade Azure-resursgrupper, hanteringsgrupper eller prenumerationer. Du kan också aktivera DDoS IP-skydd på en enskild IP-adress. Detta är användbart om du behöver skydd för färre än 100 IP-adresser eller om du testar DDoS Protection i din miljö.

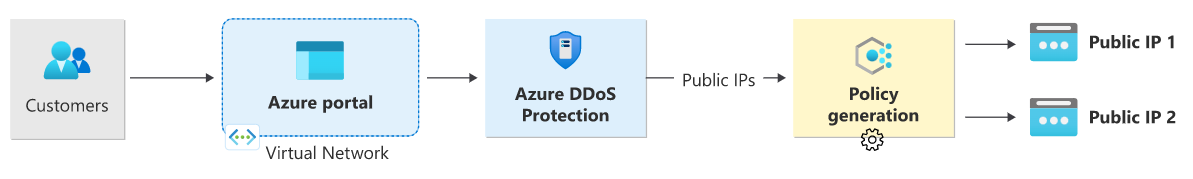

Din DDoS-princip genereras när du aktiverar DDoS Protection. Den är automatiskt konfigurerad och optimerad genom att använda maskininlärningsalgoritmer och använda specifik övervakning av nätverkstrafik.

DDoS Protection övervakar nätverkstrafiken och jämför den ständigt med de gränser som definieras i DDoS-principen. När din trafik överskrider maxgränsen initieras DDoS-begränsning automatiskt. Under åtgärden omdirigeras paket som skickas till en skyddad resurs av DDoS-skyddstjänsten. Flera kontroller utförs på den här trafiken för att säkerställa att paket överensstämmer med Internetspecifikationer och inte är felaktigt utformade. Giltig IP-trafik vidarebefordras till den avsedda tjänsten. DDoS Protection tillämpar tre automatiskt finjusterade åtgärdsprinciper – TCP SYN, TCP och UDP – för varje offentlig IP-adress som är associerad med en skyddad resurs.

När trafiken minskar till mindre än det tillämpliga tröskelvärdet pausas åtgärden. Det här skyddet gäller inte för App Service-miljöer.

Följande diagram visar dataflödet via DDoS Protection.

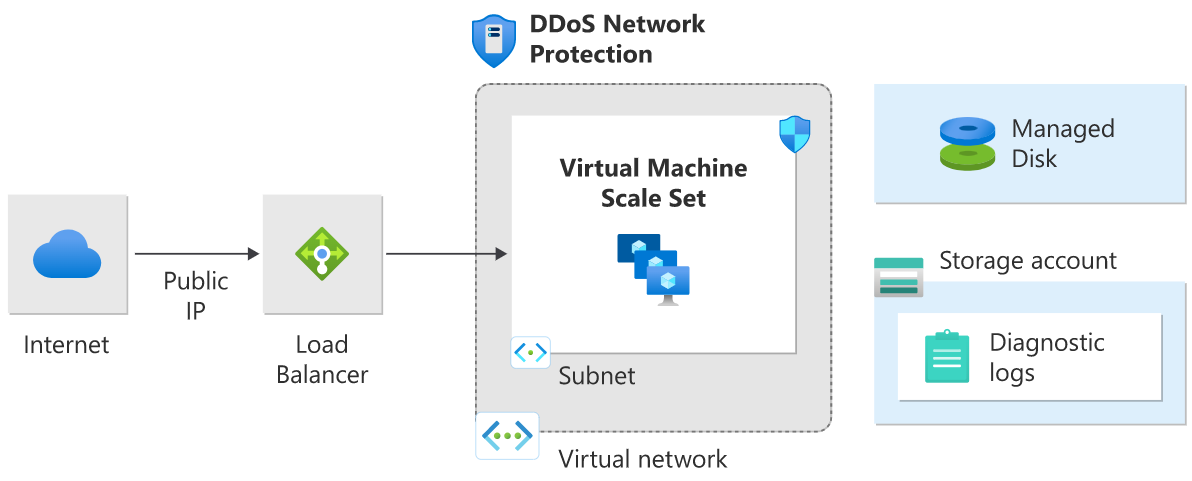

I följande diagram är DDoS Network Protection aktiverat i det virtuella nätverket för Lastbalanseraren i Azure (Internet) som har den offentliga IP-adressen associerad med den.

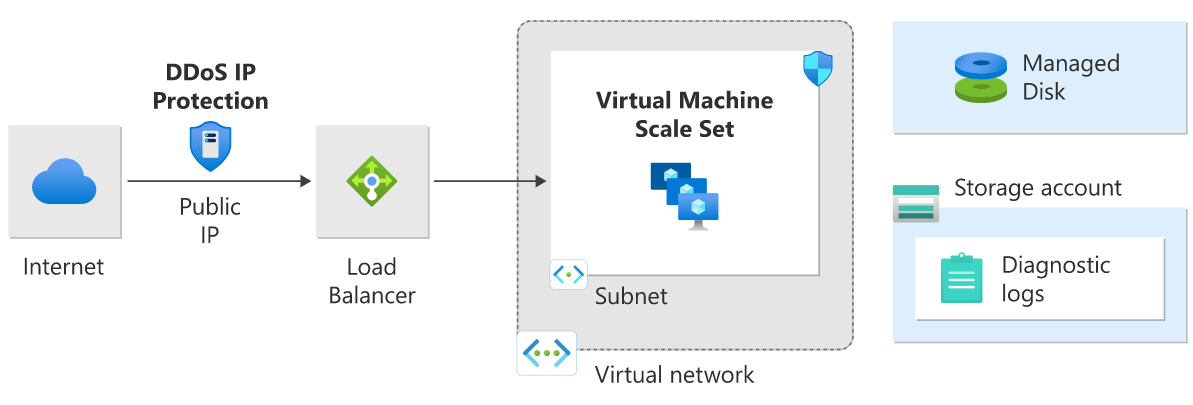

I följande diagram är DDoS IP Protection aktiverat på klientdelens offentliga IP-adress för en offentlig lastbalanserare.

Anpassningsbar justering för Azure DDoS Protection

Varje Azure-program har ett eget trafikmönster, som är unikt som ett mänskligt fingeravtryck. I DDoS-skydd är processen att identifiera attacken och sedan stoppa attacken. DDoS Protection använder en egen maskininlärningsalgoritm som identifierar trafikmönstret (fingeravtrycket) för ditt program och använder det mönstret för att skapa en programtrafikprofil.

Om det här programmet börjar ta emot trafik utanför standardintervallet ökas den övre gränsen för DDoS Protection-begränsningsprincipen för att stödja vad som kan vara en säsongsbelastning.

Om någon försöker DDoS ditt program, skulle trafiken fortsätta att växa. Vid den tidpunkten utlöser DDoS Protection aviseringar, eftersom något verkar avvikande med trafiken. Inkommande trafik till programmet inspekteras i realtid för att testa giltiga paket. Ogiltiga paket tas bort så att de inte påverkar programmets tillgänglighet och prestanda.

DDoS Protection-mått

I föregående exempel, kort efter identifieringen av en attack, skickar DDoS Protection meddelanden med hjälp av Azure Monitor-mått och eventuella DDoS-skyddsaviseringar. Du bör analysera attacken med hjälp av de data som loggades under attacken. Du kan använda Microsoft Sentinel, SIEM-partnerverktyg, Azure Monitor-loggar och andra diagnostiktjänster för detta ändamål. Loggade data behålls i 30 dagar.

Testa ditt DDoS-skydd

Testning och validering är avgörande för att förstå hur ett system ska fungera under en DDoS-attack. Azure-kunder kan använda våra godkända testpartner för att testa prestanda för dina skyddade tjänster under en DDoS-attack:

- BreakingPoint Cloud: en självbetjäningstrafikgenerator där dina kunder kan generera trafik mot DDoS Protection-aktiverade offentliga slutpunkter för simuleringar.

- Röd knapp: Arbeta med ett dedikerat team med experter för att simulera verkliga DDoS-attackscenarier i en kontrollerad miljö.

- RedWolf en självbetjäning eller guidad DDoS-testprovider med realtidskontroll.

Du kan använda attacksimulatorer för att:

Kontrollera att dina nyckeltjänster skyddas under en DDoS-attack.

Öva ditt incidentsvar på en DDoS-attack.

Hjälp dig att utbilda säkerhetspersonalen.

Du hittar mer information om dessa tjänster genom att granska referenslänkarna i sammanfattningsenheten.