Siber güvenlikte, güvenli ve güvenilir bir ortamın korunması için otomatik sertifika yenilemenin ayarlanması önemlidir. Sertifikaların zamanında güncelleştirilmemesi veya yenilenmemesi sistemleri güvenlik açıklarına maruz bırakır. Güvenlik açığı olabilecek alanlar şunlardır:

- Süresi dolan TLS/SSL sertifikaları.

- Olası ihlallere tabi olan ağlar.

- Güvenli olmayan hassas veriler.

- İşletmeler arası süreçler için sunulan hizmetler.

- Dijital işlemlerin bütünlüğünü ve gizliliğini tehlikeye atan marka itibarı kaybı.

Azure Key Vault, DigiCert veya GlobalSign gibi tümleşik bir sertifika yetkilisi (CA) tarafından verilen otomatik sertifika yenilemeyi destekler. Kabul edilmemiş bir CA için el ile bir yaklaşım gerekir.

Bu makale, tasdiksiz CA'lardan alınan sertifikalara uyarlanmış bir otomatik yenileme işlemi sağlayarak boşluğu kapatıyor. Bu işlem, yeni sertifikaları Key Vault'ta sorunsuz bir şekilde depolar, verimliliği artırır, güvenliği artırır ve çeşitli Azure kaynaklarıyla tümleştirerek dağıtımı basitleştirir.

Otomatik yenileme işlemi insan hatalarını azaltır ve hizmet kesintilerini en aza indirir. Sertifika yenilemeyi otomatikleştirdiğinizde, bu yalnızca yenileme sürecini hızlandırmakla kalmaz, aynı zamanda el ile işleme sırasında oluşabilecek hataların oluşma olasılığını azaltır. Key Vault'un ve uzantılarının özelliklerini kullandığınızda, işlemleri ve güvenilirliği iyileştirmek için verimli bir otomatik işlem oluşturabilirsiniz.

İlk odak otomatik sertifika yenileme olsa da, sürecin tüm alanlarında güvenliği artırmak daha geniş bir hedeftir. Bu çaba, Key Vault kullanarak en az ayrıcalık ilkesinin (PoLP) veya benzer erişim denetimlerinin nasıl uygulanıp uygulanamaya devam etmek olduğunu içerir. Ayrıca Key Vault için güçlü günlüğe kaydetme ve izleme uygulamalarının önemini vurgular. Bu makalede, sertifika yönetimi yaşam döngünüzün tamamını güçlendirme amacıyla Key Vault kullanmanın önemi vurgulanır ve güvenlik avantajlarının sertifikaları depolamayla sınırlı olmadığını gösterir.

Sertifikaları sürekli güncelleştirmek için Key Vault'un ve otomatik yenileme işlemini kullanabilirsiniz. Otomatik yenileme, dağıtım sürecinde önemli bir rol oynar ve Key Vault ile tümleşen Azure hizmetlerinin güncel sertifikalardan yararlanmasına yardımcı olur. Bu makalede, sürekli yenileme ve erişilebilirliği Azure hizmetlerinin genel dağıtım verimliliğine ve güvenilirliğine nasıl katkıda bulunabileceğinize ilişkin içgörüler sağlanmaktadır.

Mimari

İşte bu çözümü destekleyen temel mimariye kısa bir genel bakış.

Bu mimarinin bir Visio dosyasını indirin.

Azure ortamı şu hizmet olarak platform (PaaS) kaynaklarından oluşur: Yalnızca aynı kimliksiz CA tarafından verilen sertifikaları depolamaya ayrılmış bir Key Vault, bir Azure Event Grid sistem konusu, depolama hesabı kuyruğu ve Event Grid tarafından hedeflenen bir web kancasını kullanıma sunan bir Azure Otomasyonu hesabı.

Bu senaryoda, mevcut bir ortak anahtar altyapısının (PKI) zaten mevcut olduğu ve Microsoft Entra Id'deki bir etki alanına katılmış bir Microsoft Enterprise CA'sı olduğu varsayılır. Hem PKI hem de Active Directory etki alanı Azure'da veya şirket içinde bulunabilir ve sertifika yenileme için yapılandırılması gereken sunucular.

Yenilemeyi izlemek için sertifikalara sahip sanal makinelerin (VM) Active Directory'ye veya Microsoft Entra Id'ye katılması gerekmez. Tek gereksinim, CA'dan farklı bir VM'de bulunuyorsa CA ve karma çalışanının Active Directory'ye katılmasıdır.

Aşağıdaki bölümlerde otomatik yenileme işleminin ayrıntıları sağlanır.

İş Akışı

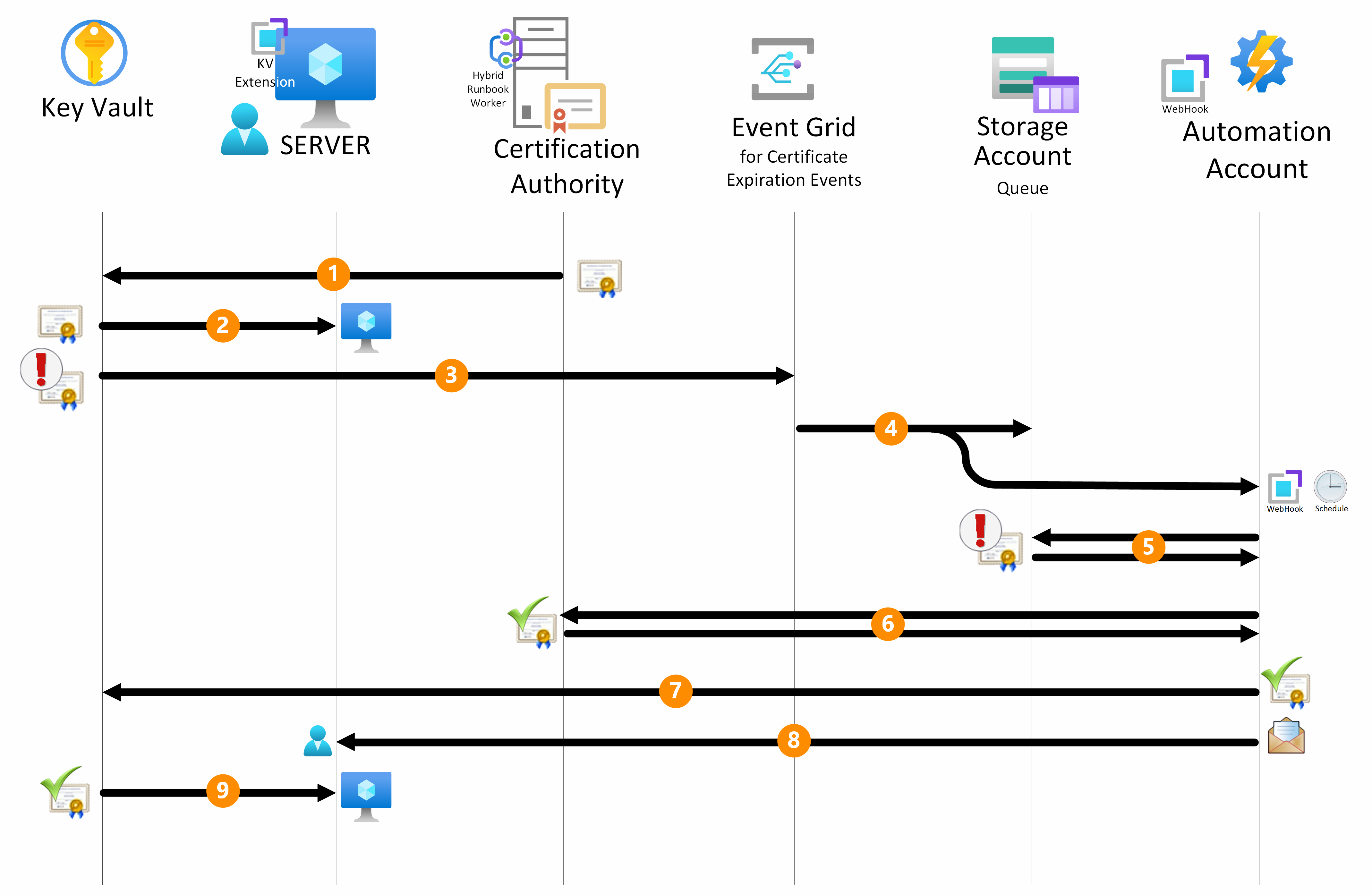

Bu görüntüde, Azure ekosisteminde sertifika yenileme için otomatik iş akışı gösterilmektedir.

Key Vault yapılandırması: Yenileme işleminin ilk aşaması, sertifika nesnesinin anahtar kasasının belirlenen Sertifikalar bölümünde depolanmasını gerektirir.

Zorunlu olmasa da, sertifikayı alıcının e-posta adresiyle etiketleyerek özel e-posta bildirimleri ayarlayabilirsiniz. Sertifikanın etiketlenmesi, yenileme işlemi tamamlandığında bildirimlerin zamanında verilmesini sağlar. Birden çok alıcı gerekiyorsa, e-posta adreslerini virgül veya noktalı virgülle ayırın. Bu amaca yönelik etiket adı Alıcı' dır ve değeri belirlenen yöneticilerin bir veya daha fazla e-posta adresidir.

Yerleşik sertifika bildirimleri yerine etiketler kullandığınızda, belirli bir sertifikaya belirli bir alıcıyla bildirim uygulayabilirsiniz. Yerleşik sertifika bildirimleri anahtar kasası içindeki tüm sertifikalara ayrım gözetmeksizin uygulanır ve tümü için aynı alıcıyı kullanır.

Yerleşik bildirimleri çözümle tümleştirebilir ancak farklı bir yaklaşım kullanabilirsiniz. Yerleşik bildirimler yalnızca yaklaşan sertifika süre sonu hakkında bildirimde bulunabilir ancak etiketler sertifika iç CA'da yenilendiğinde ve Key Vault'ta kullanılabilir olduğunda bildirim gönderebilir.

Key Vault uzantısı yapılandırması: Sertifikaları kullanması gereken sunucuları Windows ve Linux sistemleriyle uyumlu çok yönlü bir araç olan Key Vault uzantısıyla donatmalısınız. Azure Arc ile tümleşen hizmet olarak Azure altyapısı (IaaS) sunucuları ve şirket içi veya diğer bulut sunucuları desteklenir. Key Vault uzantısını, güncelleştirilmiş sertifikalar için Key Vault'un düzenli aralıklarla yoklamasını yapmak üzere yapılandırın. Yoklama aralığı özelleştirilebilir ve esnektir, böylece belirli işletim gereksinimleriyle uyumlu olabilir.

Event Grid tümleştirmesi: Sertifika süre sonu yaklaştıkça, iki Event Grid aboneliği anahtar kasasından bu önemli yaşam süresi olayını durdurur.

Event Grid tetikleyicileri: Bir Event Grid aboneliği bir depolama hesabı kuyruğuna sertifika yenileme bilgileri gönderir. Diğer abonelik, Otomasyon hesabındaki yapılandırılmış web kancası aracılığıyla bir runbook'un başlatılmasını tetikler. Runbook sertifikayı yenileyemezse veya CA kullanılamıyorsa, zamanlanmış bir işlem runbook'u bu noktadan kuyruk temizlenene kadar yenilemeyi yeniden dener. Bu işlem çözümü sağlam hale getirir.

Çözümün dayanıklılığını artırmak için bir teslim edilemeyen harf konum mekanizması ayarlayın. İletilerin Event Grid'den abonelik hedeflerine, depolama kuyruğuna ve web kancasına aktarılması sırasında oluşabilecek olası hataları yönetir.

Depolama hesabı kuyruğu: Runbook, Otomasyon Karma Runbook Çalışanı olarak yapılandırılan CA sunucusunda başlatılır. Depolama hesabı kuyruğunda süresi dolan sertifikanın adını ve runbook'u barındıran anahtar kasasını içeren tüm iletileri alır. Kuyruktaki her ileti için aşağıdaki adımlar gerçekleşir.

Sertifika yenileme: Runbook'taki betik, oluşturma sırasında ayarladığınız sertifikanın şablon adını almak için Azure'a bağlanır. Şablon, oluşturulacak sertifikaların özniteliklerini ve amacını tanımlayan sertifika yetkilisinin yapılandırma bileşenidir.

Key Vault ile betik arabirimlerinden sonra bir sertifika yenileme isteği başlatır. Bu istek, Key Vault'un bir sertifika imzalama isteği (CSR) oluşturmasını tetikler ve özgün sertifikayı oluşturan şablonu uygular. Bu işlem, yenilenen sertifikanın önceden tanımlanmış güvenlik ilkeleriyle uyumlu olmasını sağlar. Kimlik doğrulama ve yetkilendirme işlemindeki güvenlik hakkında daha fazla bilgi için Güvenlik bölümüne bakın.

Betik CSR'yi indirir ve CA'ya gönderir.

CA, doğru şablonu temel alan yeni bir x509 sertifikası oluşturur ve betike geri gönderir. Bu adım, yenilenen sertifikanın önceden tanımlanmış güvenlik ilkeleriyle uyumlu olmasını sağlar.

Sertifika birleştirme ve Key Vault güncelleştirmesi: Betik, yenilenen sertifikayı anahtar kasasına geri birleştirerek güncelleştirme işlemini tamamlar ve iletiyi kuyruktan kaldırır. Tüm işlem boyunca sertifikanın özel anahtarı hiçbir zaman anahtar kasasından ayıklanmaz.

İzleme ve e-posta bildirimi: İzlemeyi etkinleştirmek için Otomasyon hesabı, Key Vault, depolama hesabı kuyruğu ve Event Grid gibi çeşitli Azure bileşenlerinin çalıştırıldığı tüm işlemler Azure İzleyici Günlükleri çalışma alanında günlüğe kaydedilir. Sertifika anahtar kasasıyla birleştirildikten sonra betik, yöneticilere sonucu bildirmeleri için bir e-posta iletisi gönderir.

Sertifika alma: Sunucudaki Key Vault uzantısı bu aşamada önemli bir rol oynar. Sertifikanın en son sürümünü anahtar kasasından sertifikayı kullanan sunucunun yerel deposuna otomatik olarak indirir. Anahtar kasasından aynı sertifikayı (joker karakter veya birden çok Konu Alternatif Adı (SAN) sertifikasıyla) almak için Key Vault uzantısıyla birden çok sunucu yapılandırabilirsiniz.

Bileşenler

Çözüm, Azure'da otomatik sertifika yenilemeyi işlemek için çeşitli bileşenler kullanır. Aşağıdaki bölümlerde her bileşen ve özel amacı açıklanmaktadır.

Key Vault uzantısı

Key Vault uzantısı sertifika yenilemenin otomatikleştirilmesinde önemli bir rol oynar ve otomasyon gerektiren sunuculara yüklenmelidir. Windows sunucularında yükleme yordamları hakkında daha fazla bilgi için bkz . Windows için Key Vault uzantısı. Linux sunucuları için yükleme adımları hakkında daha fazla bilgi için bkz . Linux için Key Vault uzantısı. Azure Arc özellikli sunucular hakkında daha fazla bilgi için bkz . Arc özellikli sunucular için Key Vault uzantısı.

Not

Aşağıda, Key Vault uzantısını yapılandırmak için Azure Cloud Shell'den çalıştırabileceğiniz örnek betikler verilmişti:

Key Vault uzantısı yapılandırma parametreleri şunlardır:

- Anahtar Kasası Adı: Yenileme sertifikasını içeren anahtar kasası.

- Sertifika Adı: Yenilenecek sertifikanın adı.

- Sertifika Deposu, Ad ve Konum: Sertifikanın depolandığı sertifika deposu. Windows sunucularında, Ad için varsayılan değer ve

MyKonum, bilgisayarın kişisel sertifika deposu olan değeridirLocalMachine. Linux sunucularında, varsayılan değerinAzureKeyVaultKey Vault sertifika deposu olduğu varsayılarak bir dosya sistemi yolu belirtebilirsiniz. - linkOnRenewal: Sertifikanın yenilemede sunucuya bağlanıp bağlanmayacağını gösteren bir bayrak. Windows makinelerinde olarak ayarlanırsa

true, depodaki yeni sertifikayı kopyalar ve sertifikayı etkili bir şekilde yeniden bağlayan eski sertifikaya bağlar. Varsayılan değer,falseaçık bir bağlamanın gerekli olduğu anlamına gelir. - pollingIntervalInS: Sertifika güncelleştirmelerini denetlemek için Key Vault uzantısının yoklama aralığı. Varsayılan değer saniyedir

3600(1 saat). - authenticationSetting: Key Vault uzantısı için kimlik doğrulama ayarı. Azure sunucuları için bu ayarı atlayabilirsiniz; başka bir deyişle VM'nin sistem tarafından atanan yönetilen kimliği anahtar kasasında kullanılır. Şirket içi sunucular için ayarın

msiEndpoint = "http://localhost:40342/metadata/identity"belirtilmesi, Azure Arc ekleme sırasında oluşturulan bilgisayar nesnesiyle ilişkili hizmet sorumlusunun kullanımı anlamına gelir.

Not

Key Vault uzantısı parametrelerini yalnızca ilk kurulum sırasında belirtin. Bu, yenileme işlemi boyunca herhangi bir değişiklik yaşamamalarını sağlar.

Otomasyon hesabı

Otomasyon hesabı sertifika yenileme işlemini işler. PowerShell betiğini kullanarak hesabı bir runbook ile yapılandırmanız gerekir.

Karma Çalışan Grubu da oluşturmanız gerekir. Karma Çalışan Grubunu, runbook'ları başlatmak için CA'nın aynı Active Directory etki alanının Windows Server üyesiyle (ideal olarak CA'nın kendisi) ilişkilendirin.

Runbook'un Karma Runbook Çalışanı'ndan başlatılan ilişkili bir web kancası olmalıdır. Event Grid sistem konusunun olay aboneliğinde web kancası URL'sini yapılandırın.

Depolama hesabı kuyruğu

Depolama hesabı kuyruğu, yenilenen sertifikanın adını ve sertifikayı içeren anahtar kasasını içeren iletileri depolar. Event Grid sistem konusunun olay aboneliğinde depolama hesabı sırasını yapılandırın. Kuyruk, betiği sertifika süre sonu bildirim olayından ayırma işlemini işler. Bir kuyruk iletisinde olayın kalıcı halelsini destekler. Bu yaklaşım, betiğin çalıştırılması sırasında oluşan sorunlar olsa bile zamanlanmış işler aracılığıyla sertifikaların yenileme işleminin yinelenmesini sağlamaya yardımcı olur.

Karma Runbook Çalışanı

Karma Runbook Çalışanı, runbook'ların kullanılmasında önemli bir rol oynar. Karma Runbook Çalışanı'nı , yeni bir yükleme için desteklenen mod olan Azure Karma Çalışanı uzantısı yöntemiyle yüklemeniz gerekir. Bunu oluşturur ve CA'nın aynı Active Directory etki alanındaki bir Windows Server üyesiyle ilişkilendirirsiniz, ideal olarak CA'nın kendisidir.

Key Vault

Key Vault, sertifikalar için güvenli depodur. Anahtar kasasının olay bölümünde Event Grid sistem konusunu Otomasyon hesabının web kancası ve bir abonelikle ilişkilendirin.

Event Grid

Event Grid, Azure'da olay odaklı iletişimi işler. Sistem konusunu ve olay aboneliğini ilgili olayları izlemek üzere ayarlayarak Event Grid'i yapılandırın. İlgili olaylar arasında sertifika süre sonu uyarıları, otomasyon iş akışı içinde eylemleri tetikleme ve depolama hesabı kuyruğuna ileti gönderme yer alır. Event Grid sistem konusunu aşağıdaki parametrelerle yapılandırın:

- Kaynak: Sertifikaları içeren anahtar kasasının adı.

- Kaynak Türü: Kaynağın türü. Örneğin, bu çözümün kaynak türü şeklindedir

Azure Key Vault. - Olay Türleri: İzlenecek olay türü. Örneğin, bu çözümün olay türü şeklindedir

Microsoft.KeyVault.CertificateNearExpiry. Sertifikanın süresi dolma yaklaştığında bu olay tetikleniyor. - Web Kancası aboneliği:

- Abonelik Adı: Olay aboneliğinin adı.

- Uç Nokta Türü: Kullanılacak uç noktanın türü. Örneğin, bu çözümün uç nokta türü şeklindedir

Webhook. - Uç nokta: Otomasyon hesabı runbook'u ile ilişkili web kancasının URL'si. Daha fazla bilgi için Otomasyon hesabı bölümüne bakın.

- StorageQueue aboneliği:

- Abonelik Adı: Olay aboneliğinin adı.

- Uç Nokta Türü: Kullanılacak uç noktanın türü. Örneğin, bu çözümün uç nokta türü şeklindedir

StorageQueue. - Uç nokta: Depolama hesabı kuyruğu.

Alternatifler

Bu çözüm, sertifika yenileme işlemini yönetmek için bir Otomasyon hesabı kullanır ve şirket içi veya diğer bulutlardaki bir CA ile tümleştirme esnekliği sağlamak için Karma Runbook Çalışanı'nı kullanır.

Alternatif bir yaklaşım da Logic Apps'i kullanmaktır. İki yaklaşım arasındaki temel fark, Otomasyon hesabının bir hizmet olarak platform (PaaS) çözümü, Logic Apps'in ise bir hizmet olarak yazılım (SaaS) çözümü olmasıdır.

Logic Apps'in temel avantajı, tam olarak yönetilen bir hizmet olmasıdır. Temel altyapı konusunda endişelenmeniz gerekmez. Ayrıca Logic Apps, dış bağlayıcılarla kolayca tümleşerek Microsoft Teams veya Microsoft 365 ile etkileşim kurmak gibi bildirim olanaklarını genişletebilir.

Logic Apps,Karma Runbook Çalışanı'na benzer bir özelliğe sahip olmadığından CA ile daha az esnek tümleştirme elde edilir, bu nedenle otomasyon hesabı tercih edilen yaklaşımdır.

Senaryo ayrıntıları

Her kuruluş, sertifika yaşam döngüsünün güvenli ve verimli bir şekilde yönetilmesini gerektirir. Süre dolmadan önce sertifikanın güncelleştirilememesi hizmet kesintilerine neden olabilir ve işletme için önemli maliyetler doğurabilir.

Kuruluşlar genellikle sertifika yaşam döngüsünden sorumlu birden çok ekibi içeren karmaşık BT altyapıları çalıştırır. Sertifika yenileme işleminin el ile yapısı genellikle hatalara neden olur ve değerli zaman tüketir.

Bu çözüm, Microsoft Sertifika Hizmeti tarafından verilen sertifika yenilemeyi otomatikleştirerek zorlukları giderir. Hizmet, web sunucuları, SQL sunucuları gibi çeşitli sunucu uygulamaları için ve şifreleme, reddedilmeme, imzalama amacıyla ve Key Vault'ta zamanında güncelleştirmelerin ve güvenli sertifika depolamanın sağlanması için yaygın olarak kullanılır. Hizmetin Azure sunucuları ve şirket içi sunucularla uyumluluğu esnek dağıtımı destekler.

Olası kullanım örnekleri

Bu çözüm, aşağıdakiler gibi çeşitli sektörlerdeki kuruluşlara yöneliktir:

- Sunucu sertifikası oluşturma için Microsoft Sertifika Hizmeti'ni kullanın.

- İş kaybı ve hizmet düzeyi sözleşmesi (SLA) ihlallerini önlemeye yardımcı olan işlemleri hızlandırmak ve hataları en aza indirmek için sertifika yenileme işleminde otomasyon gerektir.

- Key Vault gibi depolarda güvenli sertifika depolama alanı gerektirme.

Bu mimari, uygulama giriş bölgesi abonelikleri arasında temel bir dağıtım yaklaşımı işlevi görür.

Dikkat edilmesi gereken noktalar

Bu önemli noktalar, bir iş yükünün kalitesini artırmak için kullanabileceğiniz bir dizi yol gösteren ilke olan Azure İyi Tasarlanmış Çerçeve'nin yapı taşlarını uygular. Daha fazla bilgi için bkz . Microsoft Azure İyi Tasarlanmış Çerçeve.

Güvenlik

Güvenlik, kasıtlı saldırılara ve değerli verilerinizin ve sistemlerinizin kötüye kullanılmasına karşı güvence sağlar. Daha fazla bilgi için bkz . Güvenlik sütununa genel bakış.

Key Vault sisteminde sertifikalar, Azure rol tabanlı erişim denetimi (RBAC) tarafından korunan şifrelenmiş gizli diziler olarak güvenli bir şekilde depolanır.

Sertifika yenileme işlemi boyunca kimlik kullanan bileşenler şunlardır:

- VM'nin hesabı altında çalışan Karma Runbook Çalışanı'nın sistem hesabı.

- VM ile ilişkili yönetilen kimliği kullanan Key Vault uzantısı.

- Belirlenen yönetilen kimliğini kullanan Otomasyon hesabı.

En az ayrıcalık ilkesi, sertifika yenileme yordamında yer alan tüm kimliklerde sıkı bir şekilde uygulanır.

Karma Runbook Çalışanı sunucusunun sistem hesabının, yeni sertifikalar oluşturan bir veya daha fazla sertifika şablonuna sertifika kaydetme hakkı olmalıdır.

Sertifikaları içeren anahtar kasasında Otomasyon hesabı kimliğinin Key Vault Certificate Officer rolü olmalıdır. Ayrıca, sertifika erişimi gerektiren sunucuların Key Vault sertifika deposunda ve List izinlerine sahip Get olması gerekir.

Depolama hesabı kuyruğunda Otomasyon hesabı kimliğinin Storage Queue Data Contributor, Reader and Data Accessve Reader rollerine sahip olması gerekir.

Key Vault uzantısının bir Azure VM'ye dağıtıldığı senaryolarda, kimlik doğrulaması VM'nin yönetilen kimliği aracılığıyla gerçekleşir. Ancak Azure Arc özellikli bir sunucuya dağıtıldığında, kimlik doğrulaması bir hizmet sorumlusu kullanılarak işlenir. Hem yönetilen kimlik hem de hizmet sorumlusuna sertifikayı depolayan anahtar kasası içinde Key Vault gizli kullanıcı rolü atanmalıdır. Sertifika anahtar kasasında gizli dizi olarak depolandığından gizli dizi rolü kullanmanız gerekir.

Maliyet iyileştirme

Maliyet iyileştirmesi, gereksiz giderleri azaltmanın ve operasyonel verimlilikleri iyileştirmenin yollarını aramaktır. Daha fazla bilgi için bkz . Maliyet İyileştirme için tasarım gözden geçirme denetim listesi.

Bu çözüm, maliyeti iyileştirmek için kullandıkça öde çerçevesi altında çalışan Azure PaaS çözümlerini kullanır. Giderler, yenileme gerektiren sertifika sayısına ve Key Vault uzantısıyla donatılmış sunucu sayısına bağlıdır ve bu da düşük ek yüke neden olur.

Key Vault uzantısından ve Karma Runbook Çalışanı'ndan kaynaklanan giderler, yükleme seçimlerinize ve yoklama aralıklarınıza bağlıdır. Event Grid maliyeti, Key Vault tarafından oluşturulan olay hacmine karşılık gelir. Aynı zamanda Otomasyon hesabının maliyeti, kullandığınız runbook sayısıyla bağıntılı olur.

Key Vault'un maliyeti, seçtiğiniz SKU (Standart veya Premium), depolanan sertifikaların miktarı ve sertifikalarda gerçekleştirilen işlemlerin sıklığı gibi çeşitli faktörlere bağlıdır.

Key Vault için açıklanan yapılandırmalarla ilgili dikkat edilmesi gereken benzer noktalar depolama hesabına da aynı şekilde uygulanır. Bu senaryoda, yerel olarak yedekli depolama çoğaltması içeren standart bir SKU depolama hesabı için yeterlidir. Genellikle depolama hesabı kuyruğunun maliyeti en düşük düzeydedir.

Bu çözümü uygulama maliyetini tahmin etmek için azure fiyatlandırma hesaplayıcısını kullanarak bu makalede açıklanan hizmetleri yazın.

Operasyonel mükemmellik

Operasyonel mükemmellik, bir uygulamayı dağıtan ve üretimde çalışır durumda tutan operasyon süreçlerini kapsar. Daha fazla bilgi için bkz . Operasyonel Mükemmellik için tasarım gözden geçirme denetim listesi.

Otomatik sertifika yenileme yordamı, anahtar kasasındaki tüm sertifikalar için geçerli olan standartlaştırılmış işlemler yoluyla sertifikaları güvenli bir şekilde depolar.

Event Grid ile tümleştirme, Microsoft Teams veya Microsoft 365'e bildirimde bulunup yenileme işleminin akışını yapma gibi ek eylemleri tetikler. Bu tümleştirme, sertifika yenileme süresini önemli ölçüde azaltır ve iş kesintilerine ve SLA'ların ihlallerine yol açabilecek hata olasılığını azaltır.

Ayrıca Azure İzleyici, Microsoft Sentinel, Güvenlik için Microsoft Copilot ve Bulut için Microsoft Defender ile sorunsuz tümleştirme, sertifika yenileme işleminin sürekli izlenmesini kolaylaştırır. Anomali algılamayı destekler ve güçlü güvenlik önlemlerinin korunmasını sağlar.

Bu senaryoyu dağıtın

Bu makalede açıklanan ortamı dağıtmak için aşağıdaki düğmeyi seçin. Dağıtımın tamamlanması yaklaşık iki dakika sürer ve bir anahtar kasası, iki abonelikle yapılandırılmış bir Event Grid sistem konusu, sertifika kuyruğu içeren bir depolama hesabı ve runbook ile Event Grid'e bağlı web kancasını içeren bir Otomasyon hesabı oluşturur.

Dağıtım için gereken parametreler hakkında ayrıntılı bilgi kod örneği portalında bulunabilir.

Önemli

Otomatik sertifika yenileme iş akışının tamamını göstermek için tam bir laboratuvar ortamı dağıtabilirsiniz. Aşağıdaki kaynakları dağıtmak için kod örneğini kullanın:

- Active Directory Etki Alanı Hizmetleri (AD DS) bir etki alanı denetleyicisi VM'sinde.

- Ca VM içindeki Active Directory Sertifika Hizmetleri (AD CS), yenilenecek sertifikaları kaydetmek için WebServerShort adlı bir şablonla yapılandırılmış, etki alanına katılmış.

- E-posta bildirimleri göndermek için CA'nın aynı VM'sine yüklenmiş bir Windows Basit Posta Aktarım Protokolü (SMTP) sunucusu. MailViewer, gönderilen e-posta bildirimlerini doğrulamak için de yüklenir.

- Yenilenen sertifikaları Key Vault uzantısından almak için etki alanı denetleyicisinin VM'sine yüklenen Key Vault uzantısı.

Katkıda Bulunanlar

Bu makale Microsoft tarafından yönetilir. Başlangıçta aşağıdaki katkıda bulunanlar tarafından yazılmıştır.

Asıl yazarlar:

- Fabio Masciotra | Baş Danışman

- Angelo Mazzucchi | Teslim Mimarı

Genel olmayan LinkedIn profillerini görmek için LinkedIn'de oturum açın.

İlgili kaynaklar

Linux

için Windows

Key Vault

uzantısı için Key Vault Key Vault uzantısı Azure Otomasyonu nedir?

karma runbook çalışanı

Azure OtomasyonuAzure Event Grid