Görev açısından kritik genel HTTP girişi

Görev açısından kritik uygulamaların, ağ bileşenlerinin kullanılamadığı veya düzeyi düşürüldüğü durumlarda bile yüksek düzeyde çalışma süresine sahip olması gerekir. Web trafiği girişi, yönlendirmesi ve güvenliği tasarlarken, daha yüksek bir kullanılabilirlik düzeyi elde etmek ve tek bir hata noktası olmasını önlemek için birden çok Azure hizmetini birleştirmeyi düşünebilirsiniz.

Bu yaklaşımı benimsemeye karar verirseniz uygulama sunucularınıza ayrı ağ yolu uygulamanız ve her yolun ayrı olarak yapılandırılması ve test edilmesi gerekir. Bu yaklaşımın tüm etkilerini dikkatle dikkate almanız gerekir.

Bu makalede, Azure Front Door ve Azure Application Gateway aracılığıyla genel HTTP trafiği girişini desteklemeye yönelik bir yaklaşım açıklanmaktadır. Bu yaklaşım, çözümünüz için aşağıdaki gereksinimleri karşılıyorsa gereksinimlerinize uygun olabilir:

- Genel trafik yönlendirme için Azure Front Door. Bu, uygulamanızın farklı Azure bölgelerinde birden çok örneğiniz olduğu veya tek bir bölgedeki tüm genel kullanıcılara hizmet ettiğiniz anlamına gelebilir.

- Trafiğinizin kaynak sunucularınıza ulaşmak için izlediği yola bakılmaksızın uygulamanızı korumak için web uygulaması güvenlik duvarı (WAF).

Ağ kenarında önbelleğe alma, uygulama tesliminizin kritik bir parçası değildir. Önbelleğe alma önemliyse alternatif bir yaklaşım için bkz . Görev açısından kritik genel içerik teslimi .

Not

Bu kullanım örneği, Azure Front Door kullanılamadığında alternatif bir yaklaşımı kapsayan genel tasarım stratejisinin bir parçasıdır. Bağlam ve önemli noktalar hakkında bilgi için bkz . Görev açısından kritik küresel web uygulamaları.

Yaklaşım

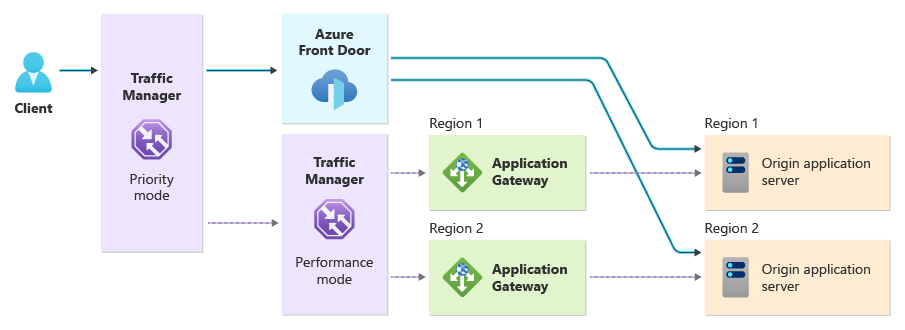

Bu DNS tabanlı yük dengeleme çözümü, Azure Front Door'un izlenmesi için birden çok Azure Traffic Manager profili kullanır. Olası bir kullanılabilirlik sorunu durumunda Traffic Manager trafiği Application Gateway üzerinden yeniden yönlendirir.

Çözüm aşağıdaki bileşenleri içerir:

Öncelik yönlendirme modunu kullanan Traffic Manager'ın iki uç noktası vardır. Traffic Manager varsayılan olarak Istekleri Azure Front Door üzerinden gönderir. Azure Front Door kullanılamıyorsa isteğin nereye yönlendirileceğini ikinci bir Traffic Manager profili belirler. İkinci profil aşağıda açıklanmıştır.

Azure Front Door , uygulama trafiğinizin çoğunu işler ve yönlendirir. Azure Front Door trafiği uygun kaynak uygulama sunucusuna yönlendirir ve uygulamanızın birincil yolunu sağlar. Azure Front Door'un WAF'i uygulamanızı yaygın güvenlik tehditlerine karşı korur. Azure Front Door kullanılamıyorsa trafik otomatik olarak ikincil yol üzerinden yönlendirilir.

Performans yönlendirme modunu kullanan Traffic Manager'ın her Application Gateway örneği için bir uç noktası vardır. Bu Traffic Manager, istemcinin konumundan en iyi performansa sahip Application Gateway örneğine istek gönderir.

Application Gateway her bölgeye dağıtılır ve trafiği bu bölgedeki kaynak sunuculara gönderir. Application Gateway WAF, ikincil yoldan akan trafiği korur.

Kaynak uygulama sunucularınızın her zaman hem Azure Front Door'dan hem de Azure Application Gateway gelen trafiği kabul etmeye hazır olması gerekir.

Dikkat edilmesi gerekenler

Aşağıdaki bölümlerde, bu mimari türü için dikkat edilmesi gereken bazı önemli noktalar açıklanmaktadır. Görev açısından kritik bir çözümde Azure Front Door kullanırken dikkat edilmesi gereken diğer önemli noktalar ve dezavantajlar için görev açısından kritik küresel web uygulamalarını da gözden geçirmeniz gerekir.

Traffic Manager yapılandırması

Bu yaklaşım, uygulamanızın alternatif trafik yolu için hem öncelik tabanlı hem de performans tabanlı yönlendirmeyi birlikte gerçekleştirmek için iç içe Traffic Manager profillerini kullanır. Tek bir bölgede kaynağı olan basit bir senaryoda, öncelik tabanlı yönlendirmeyi kullanmak için yalnızca tek bir Traffic Manager profilinin yapılandırılması gerekebilir.

Bölgesel dağıtım

Azure Front Door küresel bir hizmetken, Application Gateway bölgesel bir hizmettir.

Azure Front Door'un iletişim durumu noktaları genel olarak dağıtılır ve TCP ve TLS bağlantıları istemciye en yakın iletişim noktasında sonlandırılır. Bu davranış, uygulamanızın performansını artırır. Buna karşılık, istemciler Application Gateway bağlandığında TCP ve TLS bağlantıları trafiğin nereden kaynaklandığına bakılmaksızın isteği alan Application Gateway sonlandırılır.

İstemcilerden gelen bağlantılar

Azure Front Door, küresel bir çok müşterili hizmet olarak çeşitli tehditlere karşı doğal koruma sağlar. Azure Front Door yalnızca geçerli HTTP ve HTTPS trafiğini kabul eder ve diğer protokollerdeki trafiği kabul etmez. Microsoft, Azure Front Door'un gelen bağlantıları için kullandığı genel IP adreslerini yönetir. Bu özellikler nedeniyle Azure Front Door, kaynağınızı çeşitli saldırı türlerine karşı korumaya yardımcı olabilir ve çıkış noktalarınız Özel Bağlantı bağlantı kullanacak şekilde yapılandırılabilir.

Buna karşılık, Application Gateway ayrılmış genel IP adresine sahip İnternet'e yönelik bir hizmettir. Ağ ve kaynak sunucularınızı çeşitli saldırı türlerine karşı korumanız gerekir. Daha fazla bilgi için bkz . Kaynak güvenliği.

Kaynak sunuculara bağlantıları Özel Bağlantı

Azure Front Door Premium, çıkış noktalarınıza Özel Bağlantı bağlantı sağlayarak çözümünüzün İnternet'e yönelik genel yüzey alanını azaltır.

Kaynaklarınıza bağlanmak için Özel Bağlantı kullanıyorsanız sanal ağınıza özel bir uç nokta dağıtmayı ve Application Gateway uygulamanızın arka ucu olarak özel uç noktayı kullanacak şekilde yapılandırmayı göz önünde bulundurun.

Ölçeklendirme

Application Gateway dağıttığınızda çözümünüz için ayrılmış işlem kaynakları dağıtırsınız. Application Gateway beklenmedik şekilde büyük miktarlarda trafik gelirse performans veya güvenilirlik sorunları gözlemleyebilirsiniz.

Bu riski azaltmak için Application Gateway örneğinizi nasıl ölçeklendirdiğinize dikkat edin. Otomatik ölçeklendirmeyi kullanın veya yük devretme sonrasında alabileceğiniz trafik miktarını işlemek için el ile ölçeklendirdiğinizden emin olun.

Önbelleğe Alma

Azure Front Door'un önbelleğe alma özelliklerini kullanıyorsanız trafiğiniz alternatif yola geçtikten ve Application Gateway kullandıktan sonra içeriğin artık Azure Front Door önbelleklerinden sunulmadığını bilmeniz önemlidir.

Çözümünüz için önbelleğe almaya bağımlıysanız Azure Front Door'a geri dönüş olarak iş ortağı CDN'sini kullanan alternatif bir yaklaşım için bkz. Görev açısından kritik küresel içerik teslimi .

Alternatif olarak, önbelleğe alma özelliğini kullanıyorsanız ancak uygulama teslim stratejinizin önemli bir parçası değilse yük devretme sırasında daha fazla sayıda önbellek hatasının neden olduğu artan yükle başa çıkmak için kaynaklarınızın ölçeğini genişletip genişletemeyeceğinizi veya ölçeği artırıp artıramayacağınızı göz önünde bulundurun.

Avantajlar ve Dezavantajlar

Alternatif trafik yolunuzun istek işleme kuralları, WAF ve TLS yük boşaltması gibi özellikleri kullanmasını istiyorsanız, bu mimari türü en kullanışlı seçenektir. Hem Azure Front Door hem de Application Gateway benzer özellikler sağlar.

Ancak, dezavantajlar vardır:

operasyonel karmaşıklık. Bu özelliklerden herhangi birini kullandığınızda, bunları hem Azure Front Door'da hem de Application Gateway yapılandırmanız gerekir. Örneğin, Azure Front Door WAF'nizde bir yapılandırma değişikliği yaparsanız, aynı yapılandırma değişikliğini Application Gateway WAF'nize de uygulamanız gerekir. İki ayrı sistemi yeniden yapılandırmanız ve test etmeniz gerektiğinde operasyonel karmaşıklığınız çok daha fazla olur.

Özellik eşliği. Azure Front Door ile Application Gateway özellikleri arasında benzerlikler olsa da, birçok özelliğin tam eşliği yoktur. Uygulamanın takip ettiği trafik yoluna göre nasıl teslim edilebileceğini etkileyebileceği için bu farklılıklara dikkat edin.

Application Gateway önbelleğe alma sağlamaz. Bu fark hakkında daha fazla bilgi için bkz . Önbelleğe alma.

Azure Front Door ve Application Gateway farklı ürünlerdir ve farklı kullanım örneklerine sahiptir. Özellikle iki ürün, Azure bölgelerine dağıtılma biçiminde farklıdır. Her ürünün ayrıntılarını ve bunları nasıl kullandığınızı anladığınızdan emin olun.

Maliyet. Genellikle kaynağınız olan her bölgeye bir Application Gateway örneği dağıtmanız gerekir. Her Application Gateway örneği ayrı olarak faturalandırıldığından, kaynakları birkaç bölgeye dağıttığınızda maliyet yüksek olabilir.

Çözümünüz için maliyet önemli bir faktörse Azure Front Door'a geri dönüş olarak iş ortağı içerik teslim ağı (CDN) kullanan alternatif bir yaklaşım için bkz. Görev açısından kritik küresel içerik teslimi. Bazı CDN'ler trafik için tüketim temelinde faturalandırılır, bu nedenle bu yaklaşım daha uygun maliyetli olabilir. Ancak, çözümünüz için Application Gateway kullanmanın diğer avantajlarından bazılarını kaybedebilirsiniz.

Alternatif olarak, Traffic Manager'ın trafiği doğrudan hizmet olarak platform (PaaS) uygulama hizmetlerine yönlendirebileceği alternatif bir mimari dağıtarak Application Gateway gereksinimini ortadan kaldırıp maliyetlerinizi düşürebilirsiniz. Çözümünüz için Azure App Service veya Azure Container Apps gibi bir hizmet kullanıyorsanız bu yaklaşımı göz önünde bulundurabilirsiniz. Ancak, bu yaklaşımı izlerseniz dikkate almanız gereken birkaç önemli dezavantaj vardır:

- WAF: Hem Azure Front Door hem de Application Gateway WAF özellikleri sağlar. Uygulama hizmetlerinizi doğrudan İnternet'te kullanıma sunarsanız, uygulamanızı waf ile koruyamayabilirsiniz.

- TLS boşaltma: Hem Azure Front Door hem de Application Gateway TLS bağlantılarını sonlandırır. Uygulama hizmetlerinizin TLS bağlantılarını sonlandıracak şekilde yapılandırılması gerekir.

- Yönlendirme: Hem Azure Front Door hem de Application Gateway yol tabanlı yönlendirme dahil olmak üzere birden çok kaynakta veya arka uçta yönlendirme gerçekleştirir ve karmaşık yönlendirme kurallarını destekler. Uygulama hizmetleriniz doğrudan İnternet'e açıksa trafik yönlendirmesi gerçekleştiremezsiniz.

Uyarı

Uygulamanızı doğrudan İnternet'e aktarmayı düşünüyorsanız kapsamlı bir tehdit modeli oluşturun ve mimarinin güvenlik, performans ve dayanıklılık gereksinimlerinizi karşıladığından emin olun.

Çözümünüzü barındırmak için sanal makineler kullanıyorsanız, sanal makineleri İnternet'te kullanıma sunmamalısınız.

Sonraki adımlar

Çözümünüz için geçerli olup olmadığını anlamak için genel içerik teslim senaryoyu gözden geçirin.