Azure Yerel için tek sunuculu depolama dağıtımı ağ başvuru deseni gözden geçirin

Şunlar için geçerlidir: Azure Yerel 2311.2 ve üzeri

Bu makalede, Azure Yerel çözümünüzü dağıtmak için kullanabileceğiniz tek sunuculu depolama ağı başvuru düzeni açıklanmaktadır. Bu makaledeki bilgiler, bu yapılandırmanın dağıtım planlama gereksinimleriniz için uygun olup olmadığını belirlemenize de yardımcı olur. Bu makale, veri merkezlerinde Azure Local'ı dağıtan ve yöneten BT yöneticilerine yöneliktir.

Diğer ağ desenleri hakkında bilgi için bkz . Azure Yerel ağ dağıtım desenleri.

Giriş

Tek sunuculu dağıtımlar, altyapınızı modernleştirmeye ve Azure hibrit bilgi işlem'i tek bir makinenin dayanıklılığını tolere edebilen konumlara getirmeye yardımcı olurken maliyet ve alan avantajları sağlar. Tek bir makinede çalışan Azure Yerel, çok düğümlü bir kümede Azure Yerel'e benzer şekilde davranır: yerel Azure Arc tümleştirmesi, sistemin ölçeğini genişletmek için sunucu ekleme olanağı ve aynı Azure avantajlarını içerir.

Ayrıca Azure Sanal Masaüstü (AVD) ve Azure Yerel'de AKS gibi aynı iş yüklerini destekler ve aynı şekilde desteklenir ve faturalandırılır.

Senaryolar

Aşağıdaki senaryolarda tek sunuculu depolama düzenini kullanın:

Daha düşük dayanıklılık düzeyine dayanabilen tesisler. Bu desen tarafından sağlanan konumunuz veya hizmetiniz işletmenizi etkilemeden daha düşük bir dayanıklılık düzeyine dayanabildiğinde bu düzeni uygulamayı göz önünde bulundurun.

Gıda, sağlık, finans, perakende, kamu tesisleri. Bazı gıda, sağlık, finans ve perakende senaryoları, temel operasyonları ve iş işlemlerini etkilemeden maliyetlerini en aza indirmek için bu seçeneği uygulayabilir.

Yazılım Tanımlı Ağ (SDN) Katman 3 (L3) hizmetleri bu düzende tam olarak destekleniyor olsa da, Sınır Ağ Geçidi Protokolü (BGP) gibi yönlendirme hizmetlerinin raf üstü (TOR) anahtarında güvenlik duvarı cihazı için yapılandırılması gerekebilir.

Mikro ayrım ve Hizmet Kalitesi (QoS) gibi ağ güvenlik özellikleri, sanal ağ bağdaştırıcısı katmanında uygulandığından güvenlik duvarı cihazı için ek yapılandırma gerektirmez. Daha fazla bilgi için bkz . Azure Yerel ile mikro ayrım.

Not

Tek sunucular yalnızca tek bir sürücü türü kullanmalıdır: Geçici Olmayan Bellek Express (NVMe) veya Katı Hal (SSD) sürücüleri.

Fiziksel bağlantı bileşenleri

Aşağıdaki diyagramda gösterildiği gibi, bu desen aşağıdaki fiziksel ağ bileşenlerine sahiptir:

- Kuzeye giden/güneye giden trafik için Azure Yerel örneği tek bir TOR L2 veya L3 anahtarı kullanılarak uygulanır.

- Anahtara bağlı yönetim ve işlem trafiğini işlemek için iki ekipli ağ bağlantı noktası.

- İki bağlantısız RDMA NIC yalnızca ölçeği genişletmek için sisteminize ikinci bir sunucu eklerseniz kullanılır. Bu, kablolama veya fiziksel anahtar bağlantı noktaları için artan maliyet olmadığı anlamına gelir.

- (İsteğe bağlı) Ortamınızın uzaktan yönetimini etkinleştirmek için bir BMC kartı kullanılabilir. Güvenlik amacıyla, bazı çözümler BMC kartı olmadan başsız bir yapılandırma kullanabilir.

Aşağıdaki tabloda tek sunuculu dağıtıma yönelik bazı yönergeler listelenmiştir:

| Ağ | Yönetim ve işlem | Depolama | BMC |

|---|---|---|---|

| Bağlantı hızı | RDMA devre dışı bırakılırsa en az 1 Gb/sn, 10 Gb/sn önerilir. | En az 10 Gb/sn. | Donanım üreticisine danışın. |

| Arabirim türü | RJ45, SFP+, veya SFP28 | SFP+ veya SFP28 | RJ45 |

| Bağlantı noktaları ve toplama | İki ekipli bağlantı noktası | İkinci sunucu eklemeye izin vermek için isteğe bağlı; bağlantısı kesilmiş bağlantı noktaları. | Bir bağlantı noktası |

| RDMA | isteğe bağlı. Konuk RDMA ve NIC desteğinin gereksinimlerine bağlıdır. | Yok | Yok |

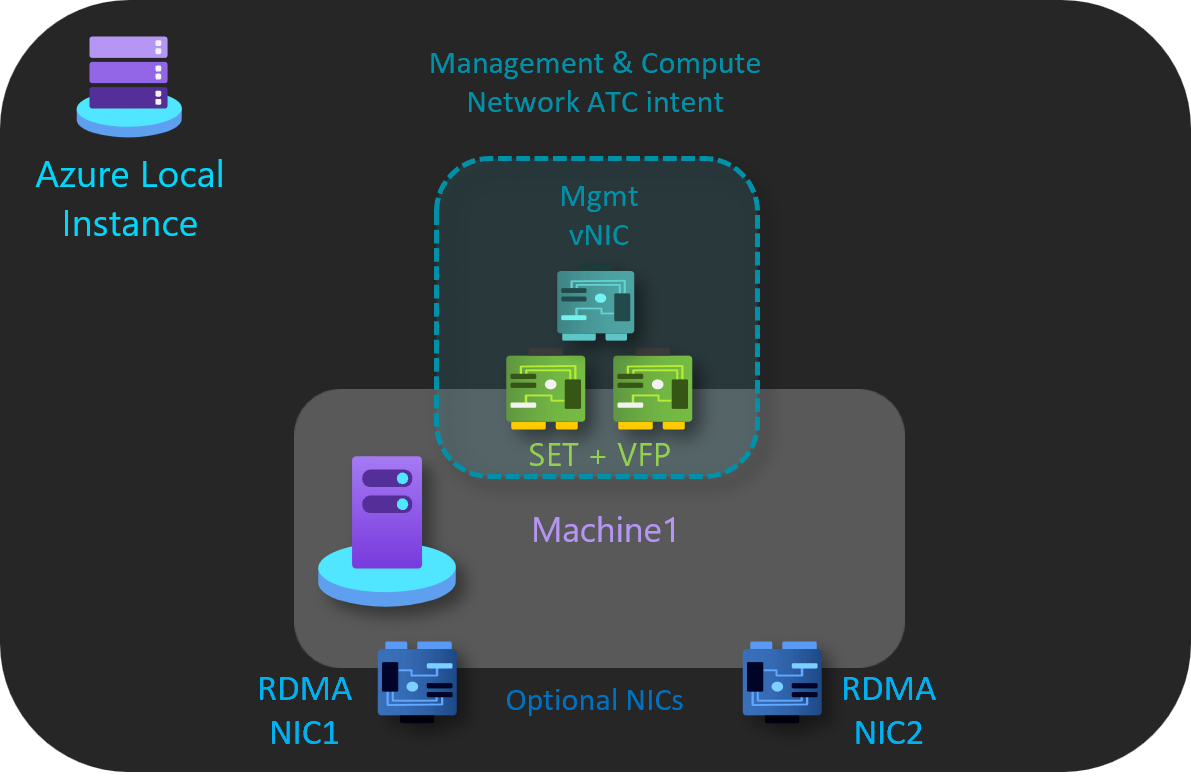

Ağ ATC amaçları

Tek sunuculu desen, yönetim ve işlem trafiği için yalnızca bir Ağ ATC amacı kullanır. RDMA ağ arabirimleri isteğe bağlıdır ve bağlantısı kesilir.

Yönetim ve işlem amacı

Yönetim ve işlem amacı aşağıdaki özelliklere sahiptir:

- Amaç türü: Yönetim ve işlem

- In çadır modu: Küme modu

- Ekip oluşturma: Evet - pNIC01 ve pNIC02 ekip olarak oluşturulur

- Varsayılan yönetim VLAN'ı: Yönetim bağdaştırıcıları için yapılandırılan VLAN değiştirilmemiş

- PA VLAN ve vNIC'ler: Ağ ATC'leri PA vNIC'leri ve VLAN'lar için saydamdır

- İşlem VLAN'ları ve vNIC'ler: Ağ ATC'leri VM vNIC'lerini ve VLAN'ları hesaplamak için saydamdır

Depolama amacı

Depolama amacı aşağıdaki özelliklere sahiptir:

- Amaç türü: Yok

- in çadır modu: None

- Ekip oluşturma: pNIC03 ve pNIC04 bağlantısı kesildi

- Varsayılan VLAN'lar: Yok

- Varsayılan alt ağlar: Yok

Bu başvuru düzeni için bir ağ amacı oluşturmak için şu adımları izleyin:

PowerShell'i Yönetici olarak çalıştırın.

Şu komutu çalıştırın:

Add-NetIntent -Name <management_compute> -Management -Compute -ClusterName <HCI01> -AdapterName <pNIC01, pNIC02>

Daha fazla bilgi için bkz . Konak ağını dağıtma: İşlem ve yönetim amacı.

Mantıksal ağ bileşenleri

Aşağıdaki diyagramda gösterildiği gibi, bu desen aşağıdaki mantıksal ağ bileşenlerine sahiptir:

Depolama ağı VLAN'ları

İsteğe bağlı - bu desen bir depolama ağı gerektirmez.

OOB ağı

Bant Dışı (OOB) ağı, temel kart yönetim denetleyicisi (BMC) olarak da bilinen "ışıklar kapalı" sunucu yönetim arabirimini desteklemeye ayrılmıştır. Her BMC arabirimi, müşteri tarafından sağlanan bir anahtara bağlanır. BMC, PXE önyükleme senaryolarını otomatikleştirmek için kullanılır.

Yönetim ağı, Akıllı Platform Yönetim Arabirimi (IPMI) Kullanıcı Veri Birimi Protokolü (UDP) bağlantı noktası 623 kullanarak BMC arabirimine erişim gerektirir.

OOB ağı işlem iş yüklerinden yalıtılır ve çözüm tabanlı olmayan dağıtımlar için isteğe bağlıdır.

Yönetim VLAN

Tüm fiziksel işlem konakları yönetim mantıksal ağına erişim gerektirir. IP adresi planlaması için, her fiziksel işlem konağının yönetim mantıksal ağından atanmış en az bir IP adresi olmalıdır.

DHCP sunucusu yönetim ağı için IP adreslerini otomatik olarak atayabilir veya statik IP adreslerini el ile atayabilirsiniz. Tercih edilen IP atama yöntemi DHCP olduğunda, süresi dolmadan DHCP ayırmaları kullanmanızı öneririz.

Yönetim ağı aşağıdaki VLAN yapılandırmalarını destekler:

Yerel VLAN - VLAN kimliklerini sağlamanız gerekmez. Bu, çözüm tabanlı yüklemeler için gereklidir.

Etiketli VLAN - Dağıtım sırasında VLAN kimlikleri sağlarsınız. her ağ geçidindeki kiracı bağlantıları ve ağ geçidi başarısız olursa ağ trafiği akışlarını beklemedeki ağ geçidine değiştirir.

Ağ geçitleri, GRE uç noktalarını tanıtmak ve noktadan noktaya bağlantılar kurmak için Sınır Ağ Geçidi Protokolü kullanır. SDN dağıtımı, tüm bağlantı türlerini destekleyen varsayılan bir ağ geçidi havuzu oluşturur. Bu havuz içinde, etkin bir ağ geçidinin başarısız olması durumunda beklemede kaç ağ geçidinin ayrıldığını belirtebilirsiniz.

Daha fazla bilgi için bkz. SDN için RAS Ağ Geçidi nedir?

Yönetim ağı Uzak Masaüstü, Windows Yönetim Merkezi ve Active Directory dahil olmak üzere kümenin yönetimi için kullanılan tüm trafiği destekler.

Daha fazla bilgi için bkz . SDN altyapısı planlama: Yönetim ve HNV Sağlayıcısı.

İşlem VLAN'ları

Bazı senaryolarda, Sanal Genişletilebilir LAN (VXLAN) kapsülleme ile SDN Sanal Ağ kullanmanız gerekmez. Bunun yerine, kiracı iş yüklerinizi yalıtmak için geleneksel VLAN'ları kullanabilirsiniz. Bu VLAN'lar, TOR anahtarının bağlantı noktasında gövde modunda yapılandırılır. Bu VLAN'lara yeni VM'ler bağlanırken, buna karşılık gelen VLAN etiketi sanal ağ bağdaştırıcısında tanımlanır.

HNV Sağlayıcı Adresi (PA) ağı

Hyper-V Ağ Sanallaştırma (HNV) Sağlayıcı Adresi (PA) ağı Doğu/Batı (iç-iç) kiracı trafiği, Kuzey/Güney (dış-iç) kiracı trafiği ve bgp eşleme bilgilerini fiziksel ağ ile değiştirmek için temel fiziksel ağ olarak görev alır. Bu ağ yalnızca başka bir yalıtım katmanı ve çok kiracılı ağ için VXLAN kapsüllemesi kullanarak sanal ağları dağıtma gereksinimi olduğunda gereklidir.

Daha fazla bilgi için bkz . SDN altyapısı planlama: Yönetim ve HNV Sağlayıcısı.

Ağ yalıtımı seçenekleri

Aşağıdaki ağ yalıtım seçenekleri desteklenir:

VLAN'lar (IEEE 802.1Q)

VLAN'lar, fiziksel ağın kablolarını paylaşmak için ayrı tutulması gereken ve bununla birlikte birbirleriyle doğrudan etkileşim kurması engellenen cihazlara izin verir. Bu yönetilen paylaşım basitlik, güvenlik, trafik yönetimi ve ekonomi açısından kazanç sağlar. Örneğin VLAN, tek tek kullanıcılara veya kullanıcı gruplarına ya da rollerine göre ya da trafik özelliklerine göre bir işletme içindeki trafiği ayırmak için kullanılabilir. Birçok İnternet barındırma hizmeti, özel bölgeleri birbirinden ayırmak için VLAN'ları kullanır ve her müşterinin sunucularının, tek tek sunucuların veri merkezinde nerede bulunduğu fark etmez tek bir ağ kesiminde gruplanması sağlanır. Belirli bir VLAN'dan gelen ve VLAN atlama olarak bilinen bir açıktan gelen trafiğin "kaçmasını" önlemek için bazı önlemler gereklidir.

Daha fazla bilgi için bkz . Sanal ağların ve VLAN'ların kullanımını anlama.

Varsayılan ağ erişim ilkeleri ve mikro ayrım

Varsayılan ağ erişim ilkeleri, Azure Stack HCI kümenizdeki tüm sanal makinelerin (VM) varsayılan olarak dış tehditlere karşı güvenli olmasını sağlar. Bu ilkelerle, bir VM'ye gelen erişimi varsayılan olarak engellerken, seçmeli gelen bağlantı noktalarını etkinleştirme ve böylece VM'lerin dış saldırılara karşı güvenliğini sağlama seçeneği sunarız. Bu zorlama, Windows Yönetim Merkezi gibi yönetim araçları aracılığıyla kullanılabilir.

Mikro ayrım, uygulamalar ve hizmetler arasında ayrıntılı ağ ilkeleri oluşturmayı içerir. Bu temelde güvenlik çevresini her uygulamanın veya VM'nin etrafındaki bir çite küçültür. Bu çit yalnızca uygulama katmanları veya diğer mantıksal sınırlar arasında gerekli iletişime izin verir, bu nedenle siber tehditlerin bir sistemden diğerine yayılımını son derece zorlaştırır. Mikro ayrım, ağları birbirinden güvenli bir şekilde yalıtarak bir ağ güvenlik olayının toplam saldırı yüzeyini azaltır.

Varsayılan ağ erişim ilkeleri ve mikro ayrım, Azure Stack HCI kümelerinde durum bilgisi olan beş tanımlama grubu (kaynak adres ön eki, kaynak bağlantı noktası, hedef adres ön eki, hedef bağlantı noktası ve protokol) güvenlik duvarı kuralları olarak gerçekleştirilir. Güvenlik duvarı kuralları Ağ Güvenlik Grupları (NSG) olarak da bilinir. Bu ilkeler her vm'nin vSwitch bağlantı noktasında uygulanır. İlkeler yönetim katmanı üzerinden iletilir ve SDN Ağ Denetleyicisi bunları tüm geçerli konaklara dağıtır. Bu ilkeler, geleneksel VLAN ağlarında ve SDN katman ağlarında bulunan VM'ler için kullanılabilir.

Daha fazla bilgi için bkz . Datacenter Güvenlik Duvarı nedir?.

VM ağ bağdaştırıcıları için QoS

Yüksek trafikli bir VM'nin diğer VM ağ trafiğine bağlanmasını önlemek amacıyla sanal arabirimdeki bant genişliğini sınırlamak üzere vm ağ bağdaştırıcısı için Hizmet Kalitesi'ni (QoS) yapılandırabilirsiniz. Ağ üzerindeki diğer trafiklerden bağımsız olarak VM'nin trafik gönderebilmesini sağlamak için QoS'yi vm için belirli bir bant genişliği miktarı ayıracak şekilde de yapılandırabilirsiniz. Bu, geleneksel VLAN ağlarına bağlı VM'lerin yanı sıra SDN katman ağlarına bağlı VM'lere de uygulanabilir.

Daha fazla bilgi için bkz . VM ağ bağdaştırıcısı için QoS'yi yapılandırma.

Sanal ağlar

Ağ sanallaştırma, sunucu sanallaştırmasının (hiper yönetici) işletim sistemine VM'ler sağlamasına benzer sanal makinelere sanal ağlar sağlar. Ağ sanallaştırma, sanal ağları fiziksel ağ altyapısından ayırır ve VM sağlamadan VLAN ve hiyerarşik IP adresi ataması kısıtlamalarını kaldırır. Bu esneklik, (Hizmet Olarak Altyapı) IaaS bulutlarına geçmenizi kolaylaştırır ve konakçıların ve veri merkezi yöneticilerinin altyapılarını yönetmesi ve gerekli çok kiracılı yalıtımı, güvenlik gereksinimlerini ve çakışan VM IP adreslerini korumasını sağlar.

Daha fazla bilgi için bkz . Hyper-V Ağ Sanallaştırma.

L3 ağ hizmetleri seçenekleri

Aşağıdaki L3 ağ hizmeti seçenekleri kullanılabilir:

Sanal ağ eşleme

Sanal ağ eşleme, iki sanal ağı sorunsuz bir şekilde bağlamanızı sağlar. Eşlendikten sonra, bağlantı amacıyla sanal ağlar tek bir ağ olarak görünür. Sanal ağ eşlemesini kullanmanın avantajları şunlardır:

- Eşlenen sanal ağlardaki VM'ler arasındaki trafik yalnızca özel IP adresleri aracılığıyla omurga altyapısı üzerinden yönlendirilir. Sanal ağlar arasındaki iletişim için genel İnternet veya ağ geçitleri gerekmez.

- Farklı sanal ağlardaki kaynaklar arasında düşük gecikme süresi ve yüksek bant genişlikli bağlantı.

- Bir sanal ağdaki kaynakların farklı bir sanal ağdaki kaynaklarla iletişim kurabilmesi.

- Eşleme oluşturulurken iki sanal ağdaki kaynaklarda kapalı kalma süresi yoktur.

Daha fazla bilgi için bkz . Sanal ağ eşlemesi.

SDN yazılım yük dengeleyici

Bulut Hizmeti Sağlayıcıları (CSP' ler) ve Yazılım Tanımlı Ağ (SDN) dağıtan kuruluşlar, müşteri ağ trafiğini sanal ağ kaynakları arasında eşit bir şekilde dağıtmak için Yazılım Yük Dengeleyici'yi (SLB) kullanabilir. SLB, birden çok sunucunun aynı iş yükünü barındırmasını sağlayarak yüksek kullanılabilirlik ve ölçeklenebilirlik sağlar. Vm'lere gelen erişim için gelen Ağ Adresi Çevirisi (NAT) hizmetleri ve giden bağlantı için giden NAT hizmetleri sağlamak için de kullanılır.

SLB kullanarak, diğer VM iş yükleriniz için kullandığınız Hyper-V işlem sunucularında SLB VM'lerini kullanarak yük dengeleme özelliklerinizin ölçeğini genişletebilirsiniz. SLB, CSP işlemleri için gereken yük dengeleme uç noktalarının hızlı oluşturulmasını ve silinmesini destekler. Ayrıca SLB, küme başına onlarca gigabayt destekler, basit bir sağlama modeli sağlar ve ölçeği genişletip daraltmak kolaydır. SLB, sanal IP adreslerini fiziksel ağa tanıtmak için Sınır Ağ Geçidi Protokolü'ni kullanır.

Daha fazla bilgi için bkz. SDN için SLB nedir?

SDN VPN ağ geçitleri

SDN Ağ Geçidi, Hyper-V Ağ Sanallaştırma (HNV) kullanan çok kiracılı sanal ağları barındıran CSP'ler ve kuruluşlar için tasarlanmış yazılım tabanlı bir Sınır Ağ Geçidi Protokolü (BGP) özellikli yönlendiricidir. RAS Ağ Geçidi'ni kullanarak bir sanal ağ ile başka bir ağ arasındaki ağ trafiğini yerel veya uzak olarak yönlendirebilirsiniz.

SDN Ağ Geçidi aşağıdakileri yapmak için kullanılabilir:

İnternet üzerinden SDN sanal ağları ile dış müşteri ağları arasında güvenli siteden siteye IPsec bağlantıları oluşturun.

SDN sanal ağları ile dış ağlar arasında Genel Yönlendirme Kapsüllemesi (GRE) bağlantıları oluşturun. Siteden siteye bağlantılar ile GRE bağlantıları arasındaki fark, ikincisi şifreli bir bağlantı değildir.

GRE bağlantı senaryoları hakkında daha fazla bilgi için bkz . Windows Server'da GRE Tüneli.

SDN sanal ağları ile dış ağlar arasında Katman 3 (L3) bağlantıları oluşturun. Bu durumda SDN ağ geçidi, sanal ağınızla dış ağ arasında yönlendirici işlevi görür.

SDN Ağ Geçidi için SDN Ağ Denetleyicisi gerekir. Ağ Denetleyicisi ağ geçidi havuzlarının dağıtımını gerçekleştirir, yapılandırılır

Sonraki adımlar

İki düğümlü desenler hakkında bilgi edinin: Azure Yerel ağ dağıtım desenleri.