Azure SQL Veritabanı ve Azure Synapse Analytics için giden güvenlik duvarı kuralları

Şunlar için geçerlidir:Azure Synapse Analytics Azure SQL Veritabanı

(yalnızca ayrılmış SQL havuzları)

Giden güvenlik duvarı kuralları, Azure SQL mantıksal sunucusundan gelen ağ trafiğini azure depolama hesaplarının ve Azure SQL mantıksal sunucularının müşteri tanımlı bir listesiyle sınırlar. Bu listede olmayan depolama hesaplarına veya veritabanlarına erişim girişimleri reddedilir. Aşağıdaki Azure SQL Veritabanı özellikleri bu özelliği destekler:

- Denetim

- Güvenlik açığı değerlendirmesi

- İçeri/Dışarı Aktarma hizmeti

- OPENROWSET

- Toplu Ekleme

- sp_invoke_external_rest_endpoint

Önemli

- Bu makale, Azure Synapse Analytics'teki hem Azure SQL Veritabanı hem de ayrılmış SQL havuzu (eski adı SQL DW) için geçerlidir. Bu ayarlar, sunucuyla ilişkilendirilmiş tüm SQL Veritabanı ve ayrılmış SQL havuzu (eski adı SQL DW) veritabanları için geçerlidir. Kolaylık olması için "veritabanı" terimi hem Azure SQL Veritabanı hem de Azure Synapse Analytics'teki veritabanlarını ifade eder. Benzer şekilde, 'sunucu' başvuruları, Azure Synapse Analytics'te Azure SQL Veritabanı ve ayrılmış SQL havuzunu (eski adı SQL DW) barındıran mantıksal SQL sunucusuna başvurur. Bu makale, Azure Synapse Analytics çalışma alanlarındaki Azure SQL Yönetilen Örneği veya ayrılmış SQL havuzları için geçerli değildir.

- Giden güvenlik duvarı kuralları mantıksal sunucuda tanımlanır. Coğrafi çoğaltma ve yük devretme grupları, birincil ve tüm ikincillerde aynı kural kümesinin tanımlanmasını gerektirir.

Azure portalında giden güvenlik duvarı kurallarını ayarlama

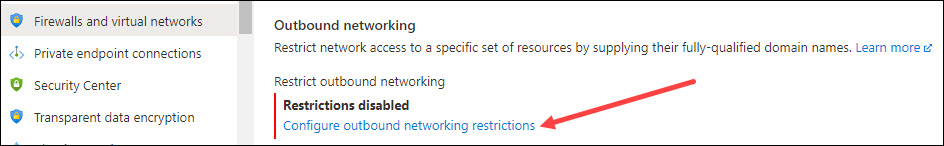

Azure SQL Veritabanı için Güvenlik duvarları ve sanal ağlar bölmesindeki Giden ağ bölümüne gidin ve Giden ağ kısıtlamalarını yapılandır'ı seçin.

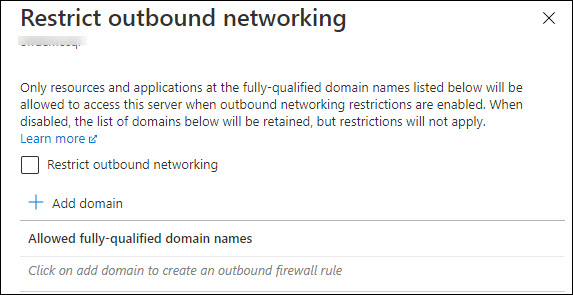

Bu, sağ tarafta aşağıdaki bölmeyi açar:

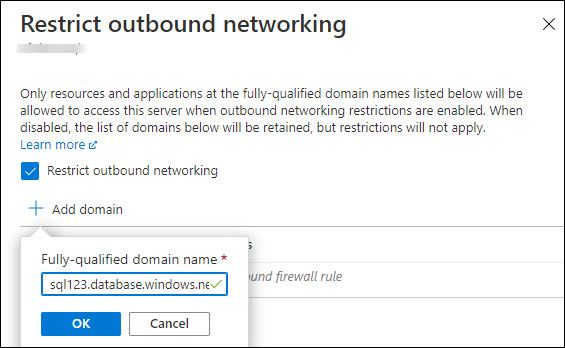

Giden ağı kısıtla başlıklı onay kutusunu seçin ve ardından Etki alanı ekle düğmesini kullanarak Depolama hesapları (veya SQL Veritabanı) için FQDN'yi ekleyin.

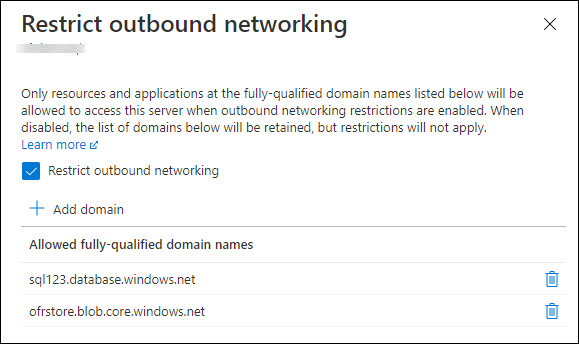

İşiniz bittiğinde aşağıdakine benzer bir ekran görmeniz gerekir. Bu ayarları uygulamak için Tamam'ı seçin.

PowerShell kullanarak giden güvenlik duvarı kurallarını ayarlama

Önemli

Az modülü AzureRMdeğiştirir. Gelecekteki tüm geliştirmeler Az.Sql modülü içindir. Aşağıdaki betik, Azure PowerShell modülünü gerektirir.

Aşağıdaki PowerShell betiği, giden ağ ayarının nasıl değiştirileceğini gösterir (RestrictOutboundNetworkAccess özelliğini kullanarak):

# Get current settings for Outbound Networking

(Get-AzSqlServer -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName>).RestrictOutboundNetworkAccess

# Update setting for Outbound Networking

$SecureString = ConvertTo-SecureString "<ServerAdminPassword>" -AsPlainText -Force

Set-AzSqlServer -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -SqlAdministratorPassword $SecureString -RestrictOutboundNetworkAccess "Enabled"

Giden güvenlik duvarı kurallarını yapılandırmak için bu PowerShell cmdlet'lerini kullanın

# List all Outbound Firewall Rules

Get-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName>

# Add an Outbound Firewall Rule

New-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN testOBFR1

# List a specific Outbound Firewall Rule

Get-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN <StorageAccountFQDN>

#Delete an Outbound Firewall Rule

Remove-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN <StorageAccountFQDN>

Azure CLI kullanarak giden güvenlik duvarı kurallarını ayarlama

Önemli

Bu bölümdeki tüm betikler Için Azure CLI gerekir.

Bash kabuğunda Azure CLI

Aşağıdaki CLI betiği, bash kabuğunda giden ağ ayarının (restrictOutboundNetworkAccess özelliğini kullanarak) nasıl değiştirileceğini gösterir:

# Get current setting for Outbound Networking

az sql server show -n sql-server-name -g sql-server-group --query "restrictOutboundNetworkAccess"

# Update setting for Outbound Networking

az sql server update -n sql-server-name -g sql-server-group --set restrictOutboundNetworkAccess="Enabled"

Giden güvenlik duvarı kurallarını yapılandırmak için bu CLI komutlarını kullanın

# List a server's outbound firewall rules.

az sql server outbound-firewall-rule list -g sql-server-group -s sql-server-name

# Create a new outbound firewall rule

az sql server outbound-firewall-rule create -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

# Show the details for an outbound firewall rule.

az sql server outbound-firewall-rule show -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

# Delete the outbound firewall rule.

az sql server outbound-firewall-rule delete -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

Sonraki adımlar

- Azure SQL Veritabanı güvenliğine genel bakış için bkz. Veritabanınızın güvenliğini sağlama.

- Azure SQL Veritabanı bağlantısına genel bakış için bkz. Azure SQL Bağlantı Mimarisi.

- Azure SQL Veritabanı ve Azure Synapse Analytics ağ erişim denetimleri hakkında daha fazla bilgi edinin.

- Azure SQL Veritabanı ve Azure Synapse Analytics için Azure Özel Bağlantı hakkında bilgi edinin.