Yönetilen hizmetler için müşteri tarafından yönetilen anahtarları etkinleştirme

Not

Bu özellik Premium planı gerektirir.

Verilerinizin daha fazla denetimi için, bazı veri türlerini korumak ve bunlara erişimi denetlemek için kendi anahtarınızı ekleyebilirsiniz. Azure Databricks'in müşteri tarafından yönetilen birden çok temel özelliği vardır. İlgili özellikleri karşılaştırmak için bkz . Şifreleme için müşteri tarafından yönetilen anahtarlar.

İpucu

Bu makalede, yönetilen hizmetler için Azure Key Vault kasalarından kendi anahtarınızı yapılandırma açıklanmaktadır. Azure Key Vault Yönetilen HSM'den anahtar kullanma yönergeleri için bkz . Yönetilen hizmetler için HSM müşteri tarafından yönetilen anahtarları etkinleştirme.

Azure Databricks denetim düzlemindeki yönetilen hizmetler verileri bekleme sırasında şifrelenir. Aşağıdaki şifrelenmiş veri türlerini korumaya ve erişimi denetlemeye yardımcı olmak üzere yönetilen hizmetler için müşteri tarafından yönetilen bir anahtar ekleyebilirsiniz:

- Azure Databricks denetim düzlemindeki not defteri kaynağı.

- Not defterleri için not defteri sonuçları, denetim düzleminde depolanan etkileşimli (iş olarak değil) çalışır. Varsayılan olarak, daha büyük sonuçlar çalışma alanı kök demetinizde de depolanır. Azure Databricks'i tüm etkileşimli not defteri sonuçlarını bulut hesabınızda depoacak şekilde yapılandırabilirsiniz.

- Gizli dizi yöneticisi API'leri tarafından depolanan gizli diziler.

- Databricks SQL sorguları ve sorgu geçmişi.

- Databricks Git klasörleriyle Git tümleştirmesini ayarlamak için kullanılan kişisel erişim belirteçleri (PAT) veya diğer kimlik bilgileri.

Bir çalışma alanı için müşteri tarafından yönetilen anahtar şifrelemesi ekledikten sonra Azure Databricks, çalışma alanınızın yönetilen hizmetler verilerine gelecekteki yazma işlemlerini şifreleyen anahtara erişimi denetlemek için anahtarınızı kullanır. Mevcut veriler yeniden şifrelenmez. Veri şifreleme anahtarı çeşitli okuma ve yazma işlemleri için bellekte önbelleğe alınır ve düzenli aralıklarla bellekten çıkarılır. Bu veriler için yeni istekler, bulut hizmetinizin anahtar yönetim sistemine yönelik başka bir istek gerektirir. Anahtarınızı siler veya iptal ederseniz, korumalı verileri okuma veya yazma işlemi önbellek zaman aralığının sonunda başarısız olur.

Müşteri tarafından yönetilen anahtarı daha sonra döndürebilirsiniz (güncelleştirebilirsiniz). Bkz . Anahtarı daha sonra döndürme.

Bu özellik, denetim düzlemi dışında depolanan verileri şifrelemez. Müşteri tarafından yönetilen diğer anahtar özellikleri için bkz . Şifreleme için müşteri tarafından yönetilen anahtarlar

Gereksinimler

Bu görevler için Azure CLI'yi kullanmak için Azure CLI aracını yükleyin ve Databricks uzantısını yükleyin:

az extension add --name databricksBu görevler için PowerShell'i kullanmak için Azure PowerShell'i yükleyin ve Databricks Powershell modülünü yükleyin. Ayrıca oturum açmanız gerekir:

Connect-AzAccountAzure hesabınızda kullanıcı olarak oturum açmak için bkz . Azure Databricks kullanıcı hesabıyla PowerShell oturumu açma. Azure hesabınızda hizmet sorumlusu olarak oturum açmak için bkz . Microsoft Entra ID hizmet sorumlusuyla PowerShell oturumu açma.

1. Adım: Key Vault ayarlama

Bir Azure Key Vault örneği oluşturmanız ve izinlerini ayarlamanız gerekir. Bunu Azure portalı, CLI veya API'ler aracılığıyla yapabilirsiniz.

Önemli

Key Vault, Azure Databricks çalışma alanınızla aynı Azure kiracısında olmalıdır.

Bu yönergeler birden çok dağıtım seçeneğinin ayrıntılarını sunar:

Azure portalını kullanma

- Key Vault oluşturma veya seçme:

- Key Vault oluşturmak için Key Vault oluşturmak için Azure portal sayfasına gidin. + Oluştur'a tıklayın. Kaynak grubu adını, Key Vault adını, bölgesini ve fiyatlandırma katmanını girin. Gözden geçir ve oluştur’a ve sonra Oluştur’a tıklayın.

- Mevcut bir Key Vault'ı kullanmak için bir sonraki adım için Key Vault adını kopyalayın.

- AzureDatabricks uygulamasının nesne kimliğini alın:

- Azure Portal'da Microsoft Entra Kimlik'e gidin.

- Kenar çubuğu menüsünde Kurumsal Uygulamalar'ı seçin.

- Sonuçlarda Kurumsal Uygulama'yı arayın

AzureDatabricksve tıklayın. - Özellikler'dennesne kimliğini kopyalayın.

- Azure portalını kullanarak Key Vault'a erişim ilkesi ekleyin:

Çalışma alanınız için yönetilen hizmetler için müşteri tarafından yönetilen anahtarları yapılandırmak için kullanacağınız Azure Key Vault'a gidin.

Sol taraftaki panelden Erişim ilkeleri sekmesine tıklayın.

Sayfanın üst kısmında bulunan Oluştur düğmesini seçin.

İzinler sekmesinde, Anahtar izinleri bölümünün altındaki Al, Anahtar Sarmayı Kaldır ve Sarmala anahtarınıetkinleştirin.

İleri'ye tıklayın.

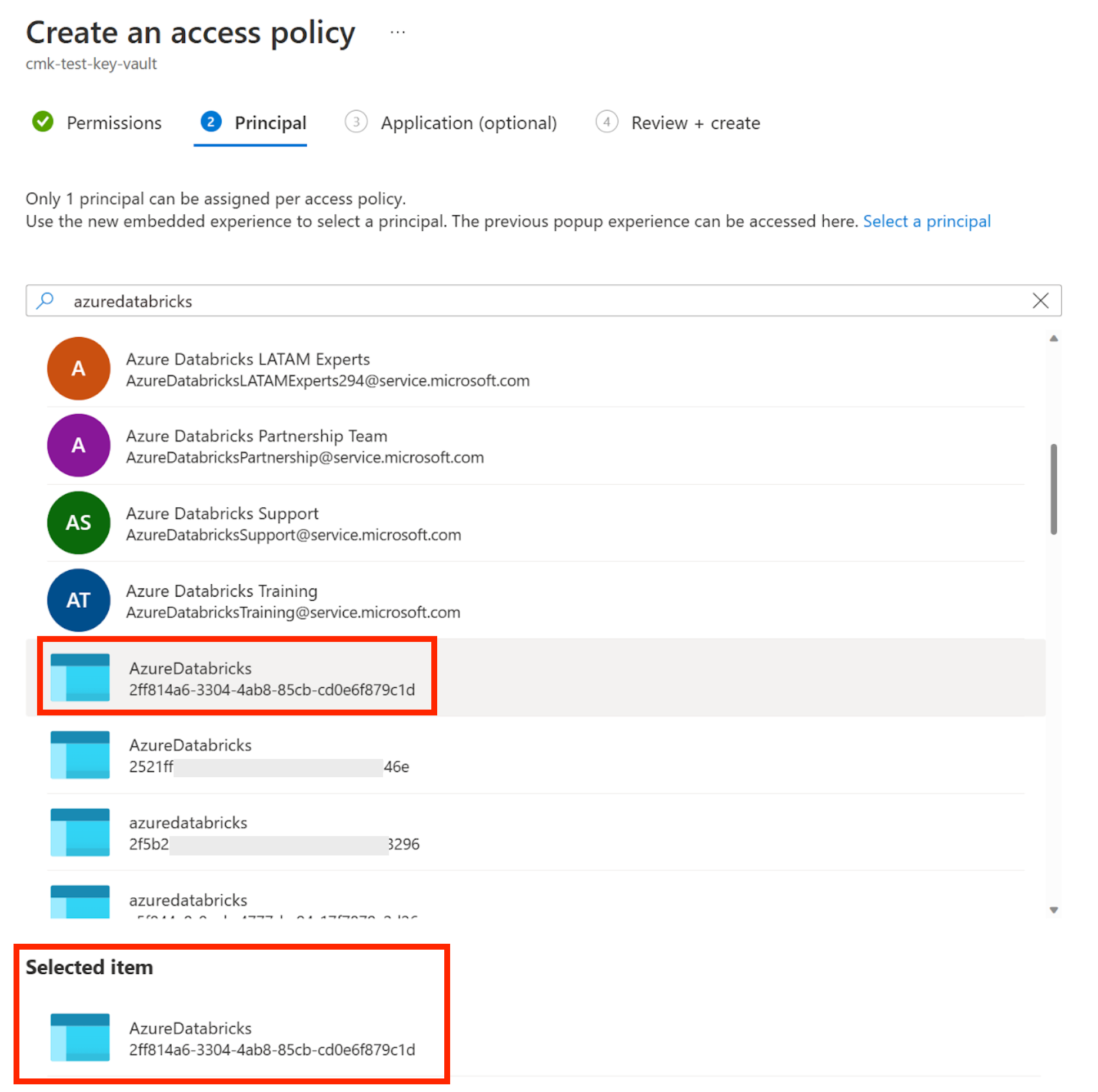

Asıl sekmesinde, yazın

AzureDatabricksve uygulama kimliğine sahip ilk Kurumsal Uygulama sonucuna2ff814a6-3304-4ab8-85cb-cd0e6f879c1dilerleyin ve bunu seçin.

Gözden Geçir + oluştur sekmesine geçin ve b'ye tıklayın.

Azure CLI'yi kullanma

Aşağıdaki yönergeleri tamamlamak için Azure CLI'yi kullanın.

Bir Key Vault oluşturun veya mevcut bir Key Vault'u seçin:

Key Vault oluşturmak için aşağıdaki Azure CLI komutunu kullanın ve köşeli ayraç içindeki öğeleri bölgeniz, Key Vault adınız, kaynak grubu adı ve konumunuzla değiştirin:

az keyvault create --location <region> \ --name <key-vault-name> \ --resource-group <resource-group-name> \ --location <location> \ --enable-purge-protectionMevcut bir Key Vault'ı kullanmak için sonraki adımın Key Vault adını kopyalayın.

Azure CLI ile AzureDatabricks uygulamasının nesne kimliğini alın.

az ad sp show --id "2ff814a6-3304-4ab8-85cb-cd0e6f879c1d" \ --query "id" \ --output tsvDoğru Azure aboneliğini kullandığınızı onaylayın:

az account set --subscription {subscription_id}

Azure PowerShell'i kullanma

Yeni bir Key Vault oluşturabilir veya mevcut bir Key Vault'u kullanabilirsiniz.

Bir Anahtar Kasası oluşturma:

$keyVault = New-AzKeyVault -Name <key-vault-name> \

-ResourceGroupName <resource-group-name> \

-Location <location> \

-sku <sku> \

-EnablePurgeProtection

Mevcut bir Key Vault kullanın:

$keyVault = Get-AzKeyVault -VaultName <key-vault-name>

2. Adım: Anahtar hazırlama

Bir anahtar oluşturabilir veya mevcut bir anahtarı kullanabilirsiniz. Kullanmayı tercih ettiğiniz araçları kullanın: Azure portalı, Azure CLI veya diğer araçlar.

Azure CLI kullanma

Key Vault altında bir anahtar oluşturun. KeyType RSA olmalıdır.

CLI'da anahtarı oluşturmak için şu komutu çalıştırın:

az keyvault key create --name <key-name> \

--vault-name <key-vault-name> \

--protection software

Yanıttaki özelliğindeki anahtar kimliğinden kid alabileceğiniz aşağıdaki değerleri not edin. Bunları sonraki adımlarda kullanacaksınız:

- Anahtar kasası URL'si: Anahtar Kasası adını içeren anahtar kimliğinin başlangıç bölümü. biçimindedir

https://<key-vault-name>.vault.azure.net. - Anahtar adı: Anahtarınızın adı.

- Anahtar sürümü: Anahtarın sürümü.

Tam anahtar kimliği genellikle biçimindedir https://<key-vault-name>.vault.azure.net/keys/<key-name>/<key-version>. Genel olmayan bir bulutta yer alan Azure Key Vault anahtarlarının biçimi farklıdır.

Mevcut bir anahtarı oluşturmak yerine kullanmak için, sonraki adımlarda kullanabilmeniz için anahtarınızın bu değerlerini alın ve kopyalayın. Devam etmeden önce mevcut anahtarınızın etkinleştirilip etkinleştirilmediğini denetleyin.

Azure PowerShell'i kullanma

Anahtar oluşturmayı planlıyorsanız, nasıl ve ne zaman oluşturduğunuza bağlı olarak erişim ilkesini ayarlamanız gerekebilir. Örneğin, Yakın zamanda PowerShell kullanarak Key Vault oluşturduysanız yeni Key Vault'unuzda anahtar oluşturmak için gereken erişim ilkesi eksik olabilir. Aşağıdaki örnek, ilkeyi

EmailAddressayarlamak için parametresini kullanır. İlgili ayrıntılar için Set-AzKeyVaultAccessPolicy hakkındaki Microsoft makalesine bakın.Yeni bir Key Vault'ta erişim ilkesini ayarlayın:

Set-AzKeyVaultAccessPolicy \ -VaultName $keyVault.VaultName \ -PermissionsToKeys all \ -EmailAddress <email-address>Bir anahtar oluşturabilir veya mevcut bir anahtarı alabilirsiniz:

Anahtar oluşturma:

$key = Add-AzKeyVaultKey \ -VaultName $keyVault.VaultName \ -Name <key-name> \ -Destination 'Software'Mevcut bir anahtarı alma:

$key = Get-AzKeyVaultKey \ -VaultName $keyVault.VaultName \ -Name <key-name>

Key Vault izinlerine sahip bir erişim ilkesi ekleyin:

$managedService = Get-AzureADServicePrincipal \ -Filter "appId eq '2ff814a6-3304-4ab8-85cb-cd0e6f879c1d'" Set-AzKeyVaultAccessPolicy -VaultName $keyVault.VaultName \ -ObjectId $managedService.ObjectId \ -PermissionsToKeys wrapkey,unwrapkey,get

3. Adım: Çalışma alanına anahtar ekleme

Yönetilen hizmetler için müşteri tarafından yönetilen anahtarla yeni bir çalışma alanı dağıtabilir veya var olan bir çalışma alanına anahtar ekleyebilirsiniz. Her ikisini de Azure CLI, PowerShell, ARM şablonları, Azure portalı veya diğer araçlarla yapabilirsiniz. Bu bölüm, birden çok dağıtım seçeneğine ilişkin ayrıntıları içerir:

- Şablon olmadan Azure portalını kullanma

- Azure CLI'yi şablon olmadan kullanma

- PowerShell'i şablon olmadan kullanma

- ARM şablonuyla değişiklikleri uygulama

Şablon olmadan Azure portalını kullanma

Azure Portal giriş sayfasına gidin.

Sayfanın sol üst köşesindeki Kaynak oluştur'a tıklayın.

Arama çubuğuna yazın

Azure Databricksve Azure Databricks seçeneğine tıklayın.Azure Databricks pencere öğesinde Oluştur'a tıklayın.

Temel bilgiler ve Ağ sekmelerindeki giriş alanlarının değerlerini girin.

Şifreleme sekmesine ulaştıktan sonra:

- Çalışma alanı oluşturmak için Yönetilen Hizmetler bölümünde Kendi anahtarınızı kullanın'ı etkinleştirin.

- Çalışma alanını güncelleştirmek için Yönetilen Hizmetler'i etkinleştirin.

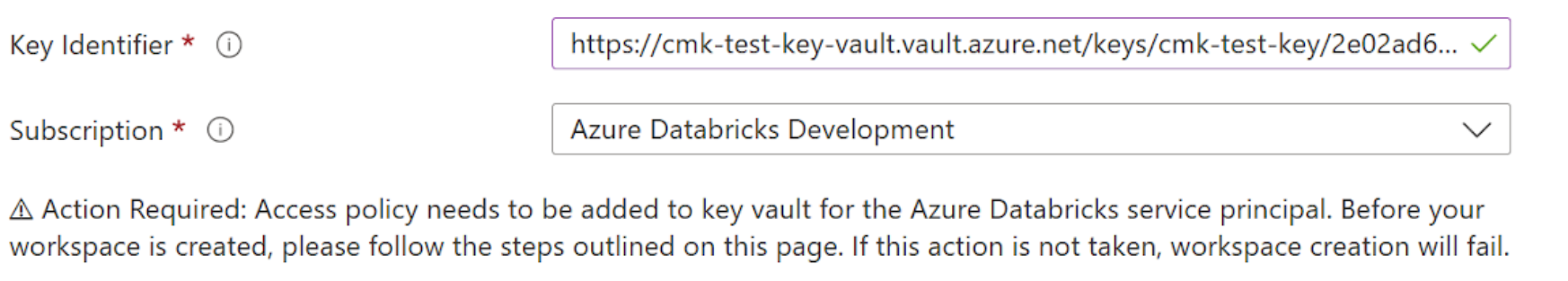

Şifreleme alanlarını ayarlayın.

- Anahtar Tanımlayıcısı alanına Azure Key Vault anahtarınızın Anahtar Tanımlayıcısını yapıştırın.

- Abonelik açılan listesinde Azure Key Vault anahtarınızın abonelik adını girin.

Kalan sekmeleri tamamlayın ve Gözden Geçir + Oluştur (yeni çalışma alanı için) veya Kaydet'e (çalışma alanını güncelleştirmek için) tıklayın.

Önemli

Anahtarı döndürürseniz eski anahtarı 24 saat boyunca kullanılabilir durumda tutmanız gerekir.

Azure CLI'yi şablon olmadan kullanma

Aşağıdaki komutla Key Vault'a bir erişim ilkesi ekleyin. değerini

<key-vault-name>önceki adımda kullandığınız kasa adıyla değiştirin ve değerini uygulamanın nesne kimliğiyleAzureDatabricksdeğiştirin<object-id>.az keyvault set-policy -n <key-vault-name> \ --key-permissions get wrapKey unwrapKey \ --object-id <object-id>Çalışma alanı oluşturma veya güncelleştirme:

Hem oluşturma hem de güncelleştirme için şu alanları komutuna ekleyin:

managed-services-key-name: Anahtar adımanaged-services-key-vault: Anahtar kasası URI'simanaged-services-key-version: Anahtar sürümü. değil, belirli bir anahtar sürümünülatestkullanın.

Şu alanları kullanarak çalışma alanı oluşturma örneği:

az databricks workspace create --name <workspace-name> \ --resource-group <resource-group-name> \ --location <location> \ --sku premium \ --managed-services-key-name <key-name> \ --managed-services-key-vault <key-vault-uri> \ --managed-services-key-version <key-version>Şu alanları kullanarak bir çalışma alanının örnek güncelleştirmesi:

az databricks workspace update --name <workspace-name> \ --resource-group <resource-group-name> \ --managed-services-key-name <key-name> \ --managed-services-key-vault <key-vault-uri> \ --managed-services-key-version <key-version>

Önemli

Anahtarı döndürürseniz eski anahtarı 24 saat boyunca kullanılabilir durumda tutmanız gerekir.

PowerShell'i şablon olmadan kullanma

Çalışma alanı oluşturmak veya güncelleştirmek için, yeni anahtarınızın komutuna aşağıdaki parametreleri ekleyin:

ManagedServicesKeyVaultPropertiesKeyName: Anahtar adıManagedServicesKeyVaultPropertiesKeyVaultUri: Anahtar URI'siManagedServicesKeyVaultPropertiesKeyVersion: Anahtar sürümü. değil, belirli bir anahtar sürümünülatestkullanın.

Şu alanlarla örnek çalışma alanı oluşturma:

New-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-location $keyVault.Location \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $key.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $keyVault.VaultUri \

-ManagedServicesKeyVaultPropertiesKeyVersion $key.Version

Şu alanlarla örnek çalışma alanı güncelleştirmesi:

Update-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $key.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $keyVault.VaultUri \

-ManagedServicesKeyVaultPropertiesKeyVersion $key.Version

Önemli

Anahtarı döndürürseniz eski anahtarı 24 saat boyunca kullanılabilir durumda tutmanız gerekir.

ARM şablonuyla değişiklikleri uygulama

Aşağıdaki ARM şablonu, kaynağı Microsoft.Databricks/workspacesiçin API sürümünü 2023-02-01 kullanarak müşteri tarafından yönetilen anahtarla yeni bir çalışma alanı oluşturur. Bu metni adlı databricks-cmk-template.jsonbir dosyaya yerel olarak kaydedin.

Bu örnek şablon, çalışma alanının dağıtılacağı kendi sanal ağınızı sağlama gibi tüm olası Azure Databricks özelliklerini içermez.

Önemli

Zaten bir şablon kullanıyorsanız, bu şablonun ek parametrelerini, kaynaklarını ve çıkışlarını mevcut şablonunuzla birleştirin.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"workspaceName": {

"type": "string",

"metadata": {

"description": "The name of the Azure Databricks workspace to create."

}

},

"pricingTier": {

"type": "string",

"defaultValue": "premium",

"allowedValues": [

"standard",

"premium"

],

"metadata": {

"description": "The pricing tier of workspace."

}

},

"location": {

"type": "string",

"defaultValue": "[resourceGroup().location]",

"metadata": {

"description": "Location for all resources."

}

},

"apiVersion": {

"type": "string",

"defaultValue": "2023-02-01",

"allowedValues":[

"2023-02-01",

"2021-04-01-preview"

],

"metadata": {

"description": "The api version to create the workspace resources"

}

},

"keyvaultUri": {

"type": "string",

"metadata": {

"description": "The Key Vault URI for customer-managed key for managed services"

}

},

"keyName": {

"type": "string",

"metadata": {

"description": "The key name used for customer-managed key for managed services"

}

},

"keyVersion": {

"type": "string",

"metadata": {

"description": "The key version used for customer-managed key for managed services. Use the specific key version and not `latest`."

}

}

},

"variables": {

"managedResourceGroupName": "[concat('databricks-rg-', parameters('workspaceName'), '-', uniqueString(parameters('workspaceName'), resourceGroup().id))]"

},

"resources": [

{

"type": "Microsoft.Databricks/workspaces",

"name": "[parameters('workspaceName')]",

"location": "[parameters('location')]",

"apiVersion": "[parameters('apiVersion')]",

"sku": {

"name": "[parameters('pricingTier')]"

},

"properties": {

"ManagedResourceGroupId": "[concat(subscription().id, '/resourceGroups/', variables('managedResourceGroupName'))]",

"encryption": {

"entities": {

"managedServices": {

"keySource": "Microsoft.Keyvault",

"keyVaultProperties": {

"keyVaultUri": "[parameters('keyvaultUri')]",

"keyName": "[parameters('keyName')]",

"keyVersion": "[parameters('keyVersion')]"

}

}

}

}

}

}

],

"outputs": {

"workspace": {

"type": "object",

"value": "[reference(resourceId('Microsoft.Databricks/workspaces', parameters('workspaceName')))]"

}

}

}

Zaten başka bir şablon kullanıyorsanız, bu şablonun parametrelerini, kaynaklarını ve çıkışlarını mevcut şablonunuzla birleştirebilirsiniz.

Çalışma alanı oluşturmak veya güncelleştirmek için bu şablonu kullanmak için şu dağıtım seçeneklerinden birini seçin:

Azure CLI ile şablon uygulama

Azure CLI ile yeni bir çalışma alanı oluşturmak için aşağıdaki komutu çalıştırın:

az deployment group create --resource-group <resource-group-name> \

--template-file <file-name>.json \

--parameters workspaceName=<new-workspace-name> \

keyvaultUri=<keyvaultUrl> \

keyName=<keyName> keyVersion=<keyVersion>

Not

değil, belirli bir anahtar sürümünü latestkullanın.

Azure CLI kullanarak müşteri tarafından yönetilen anahtar çalışma alanını kullanacak (veya mevcut anahtarı döndürecek) mevcut bir çalışma alanını güncelleştirmek için:

Çalışma alanını dağıtan ARM şablonunuz müşteri tarafından yönetilen anahtarları hiç eklemediyse, bölümü ve ilgili parametrelerini ekleyin

resources.properties.encryption. Bu makalenin önceki bölümlerinde yer alan şablona bakın.- Şablonun

resources.properties.encryptionbölümünü ekleyin. parametersbölümünde, şablondan ,keyNamevekeyVersionüç yeni parametrekeyvaultUriekleyin.parametersbölümünde şablondan kaldırın"type": "string",.

- Şablonun

Yeni çalışma alanı oluşturmak için komutunu çalıştırın. Kaynak grubu adı ve çalışma alanı adı mevcut çalışma alanınızla aynı olduğu sürece, bu komut yeni bir çalışma alanı oluşturmak yerine var olan çalışma alanını güncelleştirir.

az deployment group create --resource-group <existing-resource-group-name> \ --template-file <file-name>.json \ --parameters workspaceName=<existing-workspace-name> \ keyvaultUri=<keyvaultUrl> \ keyName=<keyName> keyVersion=<keyVersion>Anahtarla ilgili parametrelerdeki değişiklikler dışında, çalışma alanını oluşturmak için kullanılan parametrelerin aynısını kullanın.

Önemli

Anahtarı döndürürseniz eski anahtarı 24 saat boyunca kullanılabilir durumda tutmanız gerekir.

Azure portalı ile şablon uygulama

Çalışma alanı oluşturmak veya güncelleştirmek için Azure portalında şablonu kullanmak için:

Özel dağıtım sayfasına gidin.

Düzenleyicide Kendi şablonunuzu oluşturun'a tıklayın.

JSON'a yapıştırın.

Kaydet'e tıklayın.

Parametreleri doldurun.

Var olan bir çalışma alanını güncelleştirmek için, çalışma alanını oluşturmak için kullandığınız parametreleri kullanın. İlk kez anahtar eklemek için anahtarla ilgili üç parametreyi ekleyin. Anahtarı döndürmek için anahtarla ilgili parametrelerin bazılarını veya tümünü değiştirin. Kaynak grubu adının ve çalışma alanı adının mevcut çalışma alanınızla aynı olduğundan emin olun. Bunlar aynıysa, bu komut yeni bir çalışma alanı oluşturmak yerine var olan çalışma alanını güncelleştirir.

Anahtarla ilgili parametrelerdeki değişiklikler dışında, çalışma alanını oluşturmak için kullanılan parametrelerin aynısını kullanın.

Gözden Geçir ve Oluştur’a tıklayın.

Doğrulama sorunu yoksa Oluştur'a tıklayın.

Önemli

Anahtarı döndürürseniz eski anahtarı 24 saat boyunca kullanılabilir durumda tutmanız gerekir.

Daha fazla ayrıntı için Hızlı Başlangıç: Azure portalını kullanarak ARM şablonları oluşturma ve dağıtma başlıklı Azure makalesine bakın.

4. Adım (isteğe bağlı): Not defterlerini yeniden içeri aktarma

Mevcut bir çalışma alanı için yönetilen hizmetler için başlangıçta bir anahtar ekledikten sonra anahtarınızı yalnızca gelecekteki yazma işlemleri kullanır. Mevcut veriler yeniden şifrelenmez.

Tüm not defterlerini dışarı aktarabilir ve sonra verileri şifreleyen anahtarın anahtarınız tarafından korunması ve denetlenmesi için bunları yeniden içeri aktarabilirsiniz. Çalışma Alanı API'lerini Dışarı ve İçeri Aktar'ı kullanabilirsiniz.

Anahtarı daha sonra döndürme

Yönetilen hizmetler için zaten müşteri tarafından yönetilen bir anahtar kullanıyorsanız, çalışma alanını yeni bir anahtar sürümüyle veya tamamen yeni bir anahtarla güncelleştirebilirsiniz. Buna anahtar döndürme adı verilir.

Yeni bir anahtar oluşturun veya Key Vault'ta mevcut anahtarınızı döndürün. Bkz. 1. Adım: Bir Key Vault ayarlama.

Yeni anahtarın uygun izinlere sahip olduğundan emin olun.

Şablonunuzun doğru API sürümüne sahip olduğunu onaylayın. değerine eşit veya daha

2021-04-01-previewyüksek olmalıdır.Portal, CLI veya PowerShell kullanarak çalışma alanını yeni anahtarınız ile güncelleştirin. Bkz . 3. Adım: Çalışma alanına anahtar ekleme ve çalışma alanı güncelleştirme yönergelerini izleme. Yeni bir çalışma alanı oluşturmak yerine var olan çalışma alanını güncelleştirmesi için kaynak grubu adı ve çalışma alanı adı için aynı değerleri kullandığınızdan emin olun. Anahtarla ilgili parametrelerdeki değişiklikler dışında, çalışma alanını oluşturmak için kullanılan parametrelerin aynısını kullanın.

Önemli

Anahtarı döndürürseniz eski anahtarı 24 saat boyunca kullanılabilir durumda tutmanız gerekir.

İsteğe bağlı olarak , tüm mevcut not defterlerinizin yeni anahtarınızı kullanmasını sağlamak için mevcut not defterlerini dışarı aktarın ve yeniden içeri aktarın.

Sorun giderme

Anahtarın yanlışlıkla silinmesi

Anahtarınızı Azure Key Vault'ta silerseniz çalışma alanı oturum açma işlemi başarısız olmaya başlar ve Azure Databricks tarafından hiçbir not defteri okunamaz. Bunu önlemek için geçici silmeleri etkinleştirmenizi öneririz. Bu seçenek silinen bir anahtarın 30 gün içinde kurtarılabilmesini sağlar. Geçici silme etkinleştirildiyse, sorunu çözmek için anahtarı yeniden etkinleştirmeniz yeterli olur.

Key Vault izinlerinden dolayı anahtar güncelleştirme hatası

Çalışma alanınızı oluştururken sorun yaşıyorsanız Key Vault'unuzun doğru izinlere sahip olup olmadığını denetleyin. Azure'dan döndürülen hata, bunu kök neden olarak doğru şekilde göstermeyebilir. Ayrıca, gerekli izinler , wrapKeyve unwrapKeyşeklindedirget. Bkz. 1. Adım: Bir Key Vault ayarlama.

Kayıp anahtarlar kurtarılamaz

Anahtarınızı kaybeder ve kurtaramazsanız anahtar tarafından şifrelenen not defteri verilerinin hiçbiri kurtarılamaz.