Azure Ayrılmış HSM ağı

Azure Ayrılmış HSM, yüksek oranda güvenli bir ağ ortamı gerektirir. Azure bulutundan müşterinin BT ortamına (şirket içi), dağıtılmış uygulamalar kullanılarak veya yüksek kullanılabilirlik senaryoları için bu durum geçerlidir. Azure Ağ bunu sağlar ve ele alınması gereken dört ayrı alan vardır.

- Azure'da Sanal Ağ (VNet) içinde HSM cihazları oluşturma

- HSM cihazlarının yapılandırması ve yönetimi için şirket içi kaynakları bulut tabanlı kaynaklara bağlama

- Uygulama kaynaklarını ve HSM cihazlarını birbirine bağlamak için sanal ağları oluşturma ve bağlama

- Bölgeler arasında iletişim için sanal ağları bağlama ve ayrıca yüksek kullanılabilirlik senaryolarını etkinleştirme

Ayrılmış HSM'leriniz için sanal ağ

Ayrılmış HSM'ler bir Sanal Ağ tümleştirilir ve Azure'da müşterilerin kendi özel ağına yerleştirilir. Bu, sanal makinelerden veya sanal ağdaki işlem kaynaklarından cihazlara erişim sağlar.

Azure hizmetlerini sanal ağ ile tümleştirme ve sağladığı özellikler hakkında daha fazla bilgi için bkz . Azure hizmetleri için sanal ağ belgeleri.

Sanal ağlar

Ayrılmış HSM cihazı sağlamadan önce müşterilerin önce Azure'da bir Sanal Ağ oluşturması veya müşteri aboneliğinde zaten var olan bir cihazı kullanması gerekir. Sanal ağ, Ayrılmış HSM cihazının güvenlik çevresini tanımlar. Sanal ağ oluşturma hakkında daha fazla bilgi için sanal ağ belgelerine bakın.

Alt ağlar

Alt ağlar, sanal ağı içine yerleştirdiğiniz Azure kaynakları tarafından kullanılabilen ayrı adres alanlarına ayırır. Ayrılmış HSM'ler sanal ağdaki bir alt ağa dağıtılır. Müşterinin alt ağından dağıtılan her Ayrılmış HSM cihazı bu alt ağdan özel bir IP adresi alır. HSM cihazının dağıtıldığı alt ağın hizmete açıkça temsilci olarak atanması gerekir: Microsoft.HardwareSecurityModules/dedicatedHSMs. Bu, alt ağa dağıtım için HSM hizmetine belirli izinler verir. Ayrılmış HSM'lere temsilci seçme, alt ağa belirli ilke kısıtlamaları uygular. Ağ Güvenlik Grupları (NSG' ler) ve Kullanıcı Tanımlı Yollar (UDF' ler) şu anda temsilci alt ağlarda desteklenmemektedir. Sonuç olarak, bir alt ağ ayrılmış HSM'lere temsilci olarak atandıktan sonra, yalnızca HSM kaynaklarını dağıtmak için kullanılabilir. Diğer müşteri kaynaklarının alt ağa dağıtımı başarısız olur. Ayrılmış HSM için alt ağın ne kadar büyük veya küçük olması gerektiğine ilişkin bir gereksinim yoktur, ancak her HSM cihazı bir özel IP tüketir, bu nedenle alt ağın dağıtım için gereken sayıda HSM cihazını barındıracak kadar büyük olduğundan emin olunmalıdır.

ExpressRoute ağ geçidi

Geçerli mimarinin bir gereksinimi, HSM cihazının Azure ile tümleştirilmesini sağlamak için bir HSM cihazının yerleştirilmesi gereken müşteriler alt ağındaki bir ExpressRoute ağ geçidinin yapılandırılmasıdır. Bu ExpressRoute ağ geçidi , şirket içi konumları Azure'daki müşterilerin HSM cihazlarına bağlamak için kullanılamaz.

Şirket içi BT'nizi Azure'a bağlama

Bulut tabanlı kaynaklar oluştururken, şirket içi BT kaynaklarına özel bağlantı için tipik bir gereksinimdir. Ayrılmış HSM söz konusu olduğunda, bu genellikle HSM istemci yazılımının HSM cihazlarını yapılandırmasına ve ayrıca analiz için HSM'lerden yedekleme ve günlükleri çekme gibi etkinliklere yöneliktir. Burada önemli bir karar noktası, seçenekler olduğu için bağlantının doğasıdır. Azure bulutunda kaynaklar (HSM'ler dahil) ile güvenli iletişim gerektiren birden çok şirket içi kaynak olabileceğinden en esnek seçenek Siteden Siteye VPN'dir. Bu, bir müşteri kuruluşunun bağlantıyı kolaylaştırmak için bir VPN cihazına sahip olmasını gerektirir. Tek bir yönetim iş istasyonu gibi şirket içinde yalnızca tek bir uç nokta varsa Noktadan Siteye VPN bağlantısı kullanılabilir. Bağlantı seçenekleri hakkında daha fazla bilgi için bkz . VPN Gateway planlama seçenekleri.

Not

Şu anda ExpressRoute, şirket içi kaynaklara bağlantı için bir seçenek değildir. Yukarıda açıklandığı gibi kullanılan ExpressRoute Ağ Geçidinin şirket içi altyapıya yönelik bağlantılar için olmadığı da belirtilmelidir.

Noktadan Siteye VPN

Noktadan siteye Sanal Özel Ağ, şirket içi tek bir uç noktaya güvenli bağlantının en basit biçimidir. Bu, Azure tabanlı ayrılmış HSM'ler için yalnızca tek bir yönetim iş istasyonuna sahip olmak istiyorsanız ilgili olabilir.

Siteler Arası VPN

Siteden siteye Sanal Özel Ağ, Azure tabanlı Ayrılmış HSM'ler ile şirket içi BT'niz arasında güvenli iletişim sağlar. Bunun bir nedeni, HSM'nin şirket içi için bir yedekleme tesisine sahip olmak ve yedeklemeyi çalıştırmak için ikisi arasında bir bağlantı olmasıdır.

Sanal ağları bağlama

Ayrılmış HSM için tipik bir dağıtım mimarisi, tek bir sanal ağ ve HSM cihazlarının oluşturulduğu ve sağlandığı ilgili alt ağ ile başlar. Aynı bölgede, Ayrılmış HSM'yi kullanacak uygulama bileşenleri için ek sanal ağlar ve alt ağlar da olabilir. Bu ağlar arasında iletişimi etkinleştirmek için Sanal Ağ Eşleme'yi kullanırız.

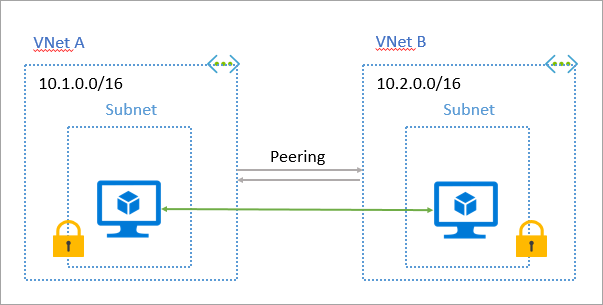

Sanal ağ eşleme

Bir bölgede birbirlerinin kaynaklarına erişmesi gereken birden çok sanal ağ olduğunda, aralarında güvenli iletişim kanalları oluşturmak için Sanal Ağ Eşleme kullanılabilir. Sanal ağ eşlemesi yalnızca güvenli iletişim sağlamakla kalmaz, aynı zamanda Azure'daki kaynaklar arasında düşük gecikme süresi ve yüksek bant genişliğine sahip bağlantılar sağlar.

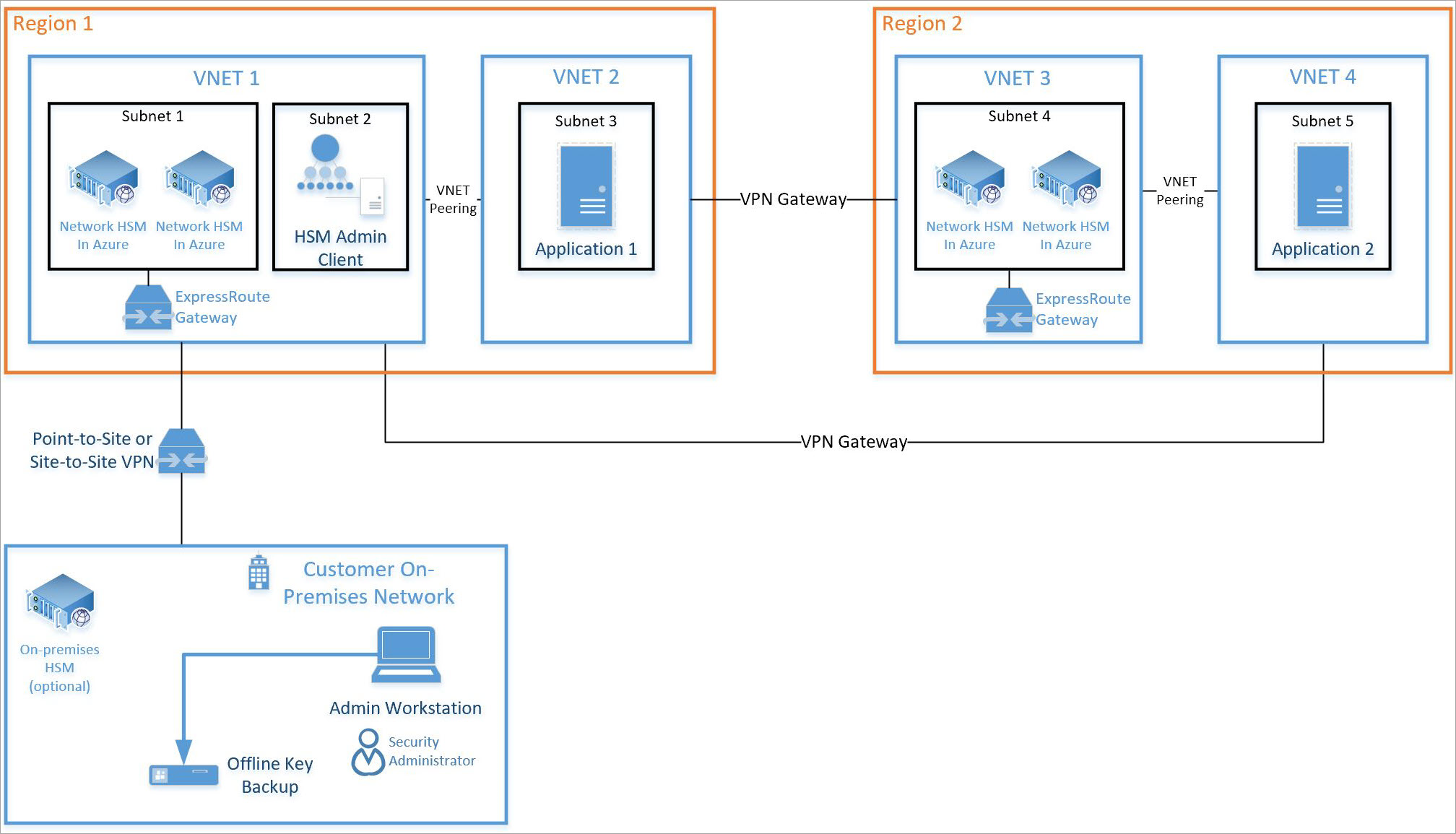

Azure Bölgeleri arasında bağlanma

HSM cihazları, yazılım kitaplıkları aracılığıyla trafiği alternatif bir HSM'ye yönlendirme özelliğine sahiptir. Cihazların başarısız olması veya bir cihaza erişimin kaybolması durumunda trafik yeniden yönlendirmesi yararlı olur. Bölgesel düzeyde hata senaryoları, HSM'lerin başka bölgelere dağıtılması ve bölgeler arasında sanal ağlar arasında iletişimin etkinleştirilmesi yoluyla azaltılabilir.

VPN ağ geçidini kullanarak bölgeler arası HA

Genel olarak dağıtılmış uygulamalar veya yüksek kullanılabilirlik bölgesel yük devretme senaryoları için, sanal ağları bölgeler arasında bağlamak gerekir. Azure Ayrılmış HSM ile, iki sanal ağ arasında güvenli bir tünel sağlayan bir VPN Gateway kullanılarak yüksek kullanılabilirlik elde edilebilir. VPN Gateway kullanan sanal ağdan sanal ağa bağlantılar hakkında daha fazla bilgi için VPN Gateway nedir? başlıklı makaleye bakın.

Not

Genel sanal ağ eşlemesi şu anda Ayrılmış HSM'ler ile bölgeler arası bağlantı senaryolarında kullanılamaz ve bunun yerine VPN ağ geçidi kullanılmalıdır.

Ağ Kısıtlamaları

Not

Alt ağ temsilcisi kullanan Ayrılmış HSM hizmeti kısıtlaması, bir HSM dağıtımı için hedef ağ mimarisi tasarlanırken dikkate alınması gereken kısıtlamalar uygulanır. Alt ağ temsilcisi kullanımı, NSG'lerin, UDR'lerin ve Genel Sanal Ağ Eşlemesinin Ayrılmış HSM için desteklenmediği anlamına gelir. Aşağıdaki bölümler, bu özellikler için aynı veya benzer bir sonuca ulaşmak için alternatif teknikler konusunda yardım sağlar.

Ayrılmış HSM sanal ağında bulunan HSM NIC,Ağ Güvenlik Gruplarını veya Kullanıcı Tanımlı Yolları kullanamaz. Bu, Ayrılmış HSM sanal ağı açısından varsayılan reddetme ilkelerini ayarlamanın mümkün olmadığı ve Ayrılmış HSM hizmetine erişim kazanmak için diğer ağ kesimlerinin izin verilenler listesine alınması gerektiği anlamına gelir.

Ağ Sanal Gereçleri (NVA) Ara Sunucusu çözümünün eklenmesi, aktarım/DMZ hub'ında bir NVA güvenlik duvarının HSM NIC'nin önüne mantıksal olarak yerleştirilmesine olanak tanır, böylece NSG'ler ve UDR'ler için gerekli alternatif sağlanır.

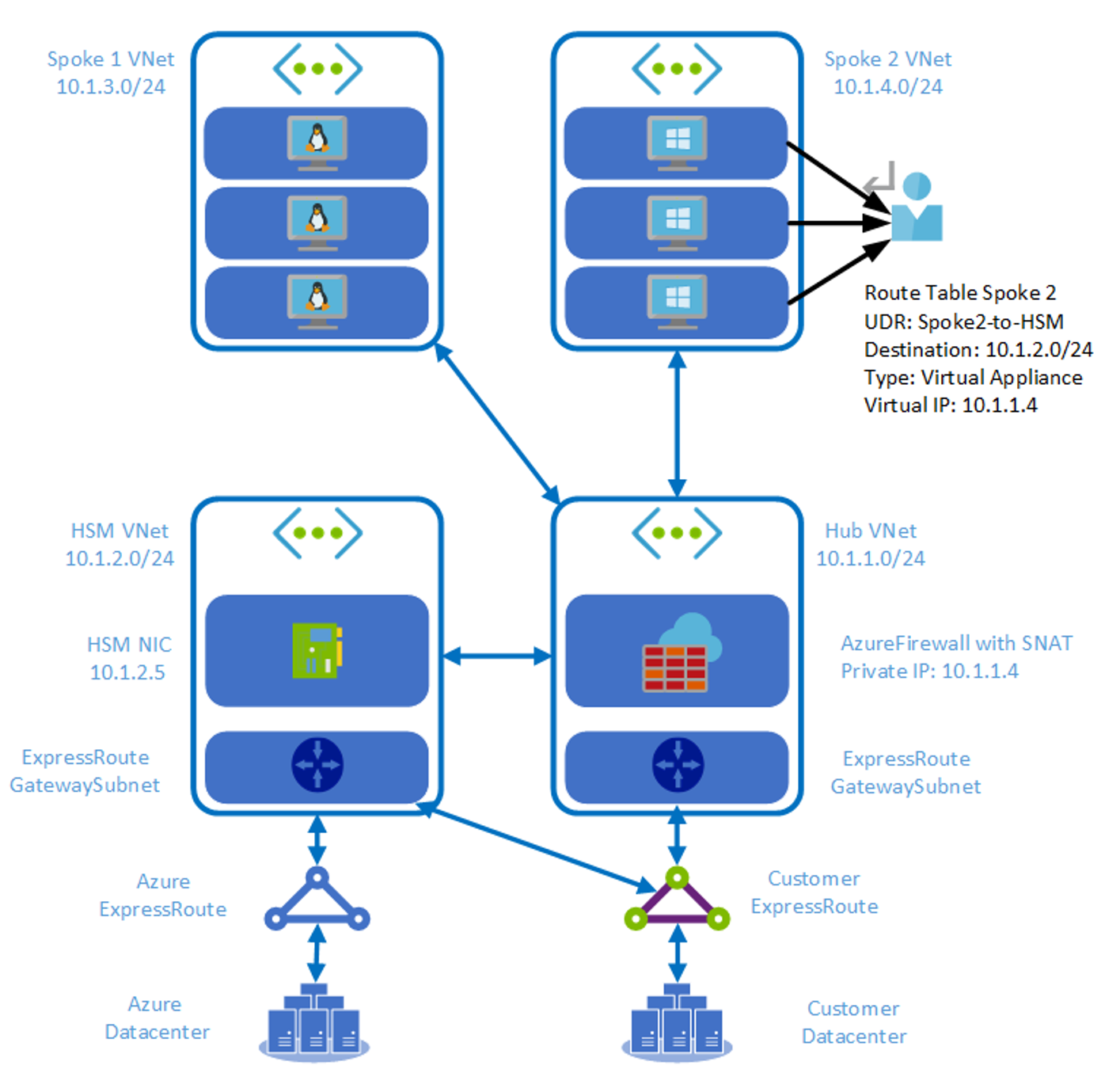

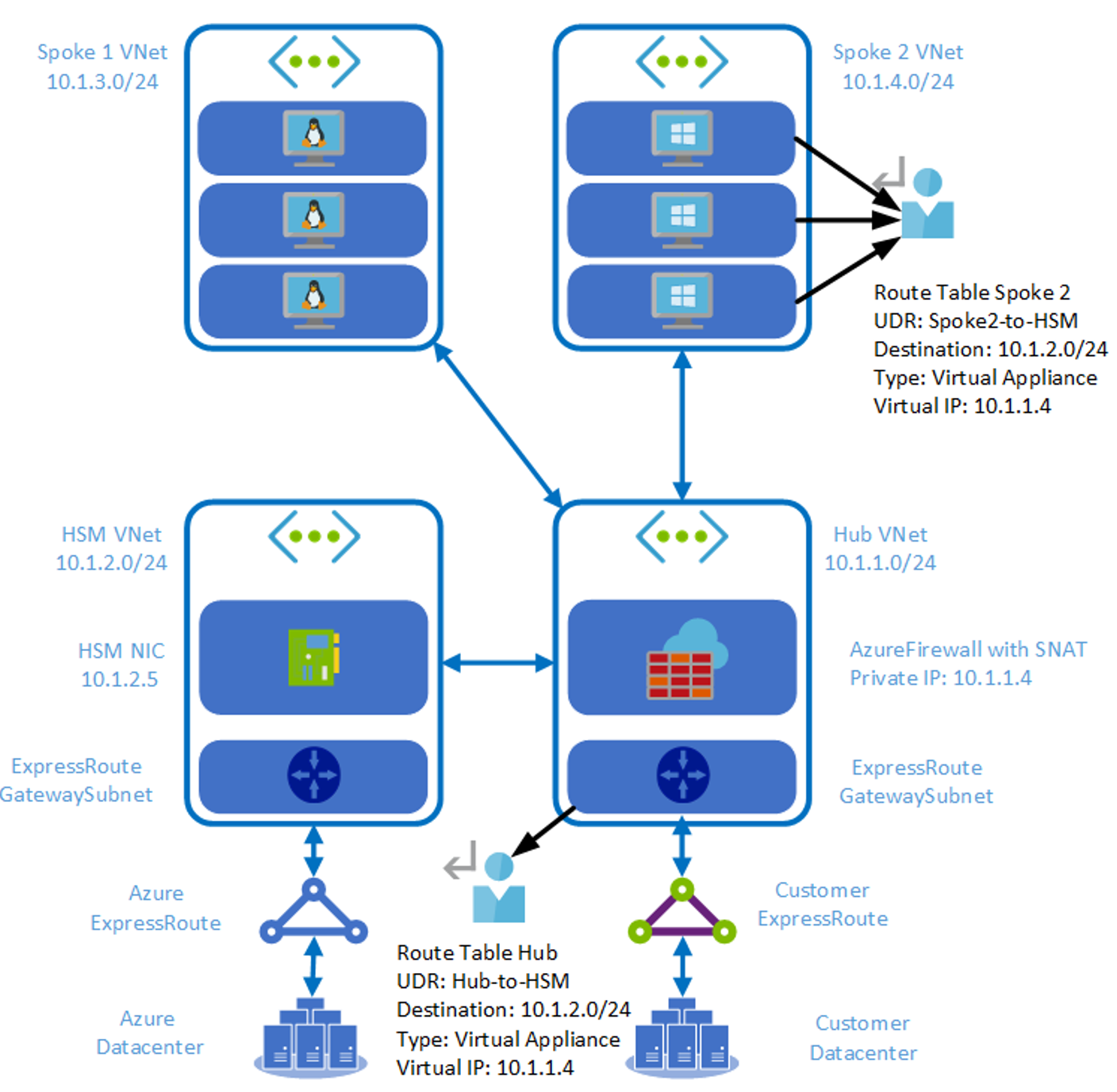

Çözüm Mimarisi

Bu ağ tasarımı aşağıdaki öğeleri gerektirir:

- NVA proxy katmanına sahip bir aktarım veya DMZ hub sanal ağı. İdeal olarak iki veya daha fazla NVA vardır.

- Özel eşleme etkinleştirilmiş bir ExpressRoute bağlantı hattı ve geçiş hub'ı sanal asına bağlantı.

- Aktarım hub'ı sanal ağı ile Ayrılmış HSM sanal ağı arasında bir sanal ağ eşlemesi.

- Bir NVA güvenlik duvarı veya Azure Güvenlik Duvarı, seçenek olarak hub'da DMZ hizmetleri sunabilir.

- Ek iş yükü uç sanal ağları merkez sanal ağıyla eşlenebilir. Gemalto istemcisi, hub sanal ağı üzerinden ayrılmış HSM hizmetine erişebilir.

NVA proxy çözümünün eklenmesi, aktarım/DMZ hub'ında bir NVA güvenlik duvarının HSM NIC'nin önüne mantıksal olarak yerleştirilmesine de olanak tanıdığından, gerekli varsayılan reddetme ilkelerini sağlar. Örneğimizde, bu amaçla Azure Güvenlik Duvarı kullanacağız ve aşağıdaki öğelerin yerinde olması gerekir:

- DMZ hub sanal ağındaki "AzureFirewallSubnet" alt asına dağıtılan bir Azure Güvenlik Duvarı

- Azure ILB özel uç noktasına giden trafiği Azure Güvenlik Duvarı yönlendiren bir UDR içeren Yönlendirme Tablosu. Bu Yönlendirme Tablosu, müşterinin ExpressRoute Sanal Ağ Geçidi'nin bulunduğu GatewaySubnet'e uygulanır

- AzureFirewall içindeki ağ güvenlik kuralları, güvenilir bir kaynak aralığı ile 1792 numaralı TCP bağlantı noktasında dinleyen Azure IBL özel uç noktası arasında iletmeye izin verir. Bu güvenlik mantığı, Ayrılmış HSM hizmetine gerekli "varsayılan reddetme" ilkesini ekler. Başka bir deyişle, Ayrılmış HSM hizmetine yalnızca güvenilen kaynak IP aralıklarına izin verilir. Diğer tüm aralıklar bırakılır.

- Şirket içine giden trafiği Azure Güvenlik Duvarı yönlendiren UDR'ye sahip bir Yönlendirme Tablosu. Bu Yönlendirme Tablosu NVA proxy alt ağına uygulanır.

- Kaynak olarak yalnızca Azure Güvenlik Duvarı alt ağ aralığına güvenmek ve yalnızca 1792 numaralı TCP bağlantı noktası üzerinden HSM NIC IP adresine iletilmesine izin vermek için Ara Sunucu NVA alt ağına uygulanan bir NSG.

Not

NVA proxy katmanı HSM NIC'ye iletilirken istemci IP adresini SNAT edeceğinden, HSM sanal ağı ile DMZ hub sanal ağı arasında UDR gerekmez.

UDR'lere alternatif

Yukarıda bahsedilen NVA katmanı çözümü UDR'lere alternatif olarak çalışır. Dikkat edilmesi gereken bazı önemli noktalar vardır.

- Dönüş trafiğinin doğru yönlendirilmesine izin vermek için NVA'da Ağ Adresi Çevirisi yapılandırılmalıdır.

- Müşterilerin NAT için VNA kullanmak üzere Luna HSM yapılandırmasında istemci ip denetimini devre dışı bırakması gerekir. Aşağıdaki komutlar örnek olarak bulunur.

Disable:

[hsm01] lunash:>ntls ipcheck disable

NTLS client source IP validation disabled

Command Result : 0 (Success)

Show:

[hsm01] lunash:>ntls ipcheck show

NTLS client source IP validation : Disable

Command Result : 0 (Success)

- NVA katmanına giriş trafiği için UDR'leri dağıtın.

- Tasarım gereği HSM alt ağları platform katmanına giden bağlantı isteği başlatmaz.

Genel Sanal Ağ Eşlemesi'nin kullanımına alternatif

Genel sanal ağ eşlemesine alternatif olarak kullanabileceğiniz birkaç mimari vardır.

- Sanal Ağdan Sanal Ağa VPN Ağ Geçidi Bağlantısını Kullanma

- HSM VNET'i ER bağlantı hattına sahip başka bir sanal ağa bağlayın. Doğrudan şirket içi yol gerektiğinde veya VPN sanal ağı gerektiğinde bu en iyi sonucu sağlar.

Doğrudan Express Route bağlantısına sahip HSM