DNS ayarlarını Azure Güvenlik Duvarı

Özel bir DNS sunucusu yapılandırabilir ve Azure Güvenlik Duvarı için DNS proxy'sini etkinleştirebilirsiniz. Güvenlik duvarını dağıtırken bu ayarları yapılandırın veya daha sonra DNS ayarları sayfasından yapılandırın. Varsayılan olarak, Azure Güvenlik Duvarı Azure DNS kullanır ve DNS Ara Sunucusu devre dışı bırakılır.

DNS sunucuları

DNS sunucusu etki alanı adlarını TUTAR ve IP adreslerine çözümler. varsayılan olarak, Azure Güvenlik Duvarı ad çözümlemesi için Azure DNS kullanır. DNS sunucusu ayarı, Azure Güvenlik Duvarı ad çözümlemesi için kendi DNS sunucularınızı yapılandırmanıza olanak tanır. Tek bir sunucu veya birden çok sunucu yapılandırabilirsiniz. Birden çok DNS sunucusu yapılandırdığınızda, kullanılan sunucu rastgele seçilir. Özel DNS'de en fazla 15 DNS sunucusu yapılandırabilirsiniz.

Not

Azure Güvenlik Duvarı Yöneticisi kullanılarak yönetilen Azure Güvenlik Duvarı örnekleri için, DNS ayarları ilişkili Azure Güvenlik Duvarı ilkesinde yapılandırılır.

Özel DNS sunucularını yapılandırma

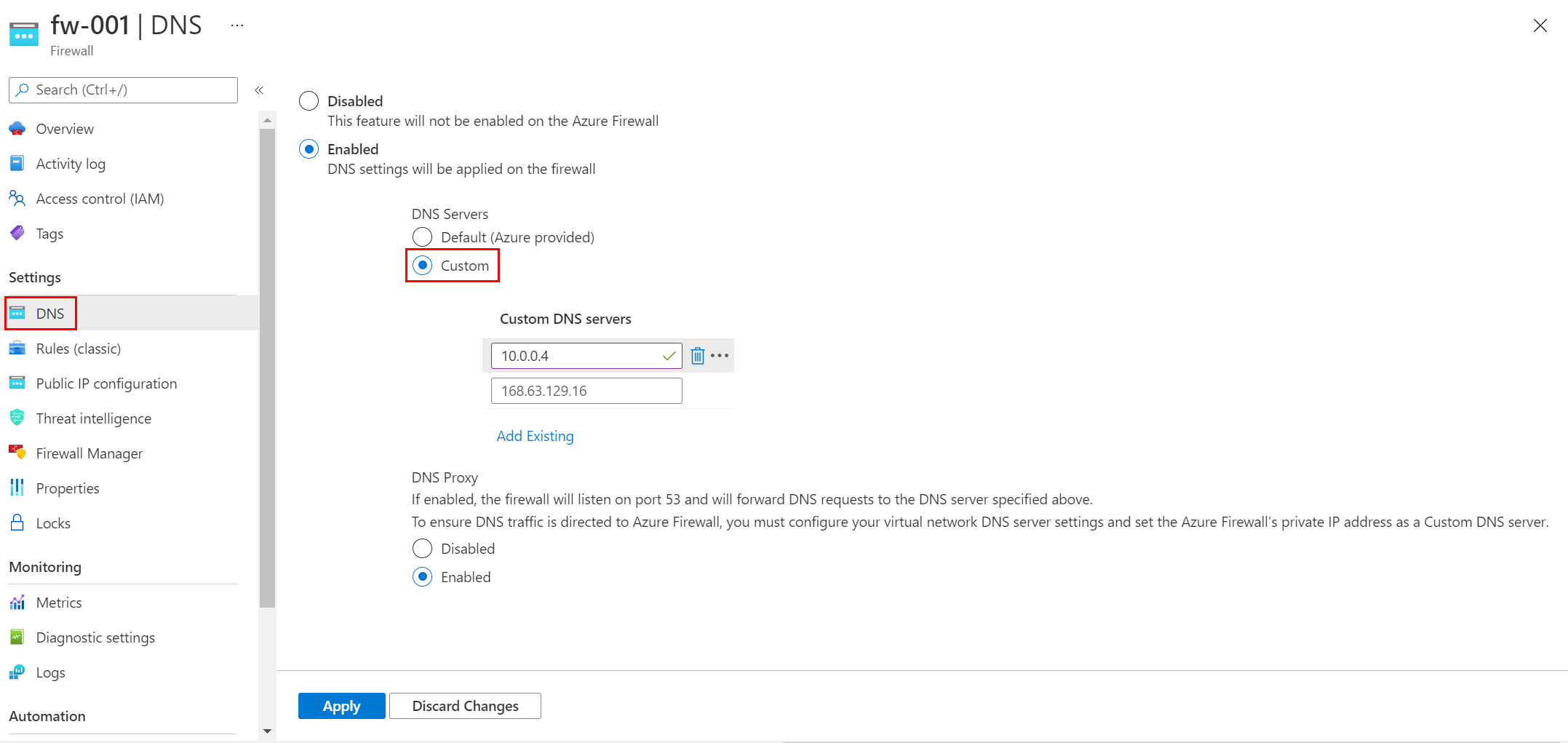

- Azure Güvenlik Duvarı Ayarları'nın altında DNS Ayarları'nı seçin.

- DNS sunucuları altında, sanal ağınızda daha önce belirtilen mevcut DNS sunucularını yazabilir veya ekleyebilirsiniz.

- Uygula’yı seçin.

Güvenlik duvarı artık ad çözümlemesi için DNS trafiğini belirtilen DNS sunucularına yönlendirir.

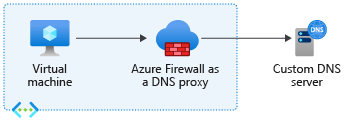

DNS proxy'si

Azure Güvenlik Duvarı BIR DNS proxy'si olarak davranacak şekilde yapılandırabilirsiniz. DNS ara sunucusu, istemci sanal makinelerinden DNS sunucusuna dns istekleri için bir aracıdır.

Ağ kurallarında FQDN (tam etki alanı adı) filtrelemesini etkinleştirmek istiyorsanız, DNS ara sunucusunu etkinleştirin ve sanal makine yapılandırmasını güvenlik duvarını DNS ara sunucusu olarak kullanacak şekilde güncelleştirin.

Ağ kurallarında FQDN filtrelemeyi etkinleştirirseniz ve istemci sanal makinelerini güvenlik duvarını DNS ara sunucusu olarak kullanacak şekilde yapılandırmazsanız, bu istemcilerden gelen DNS istekleri farklı bir zamanda bir DNS sunucusuna gidebilir veya güvenlik duvarınınkiyle karşılaştırıldığında farklı bir yanıt döndürebilir. İstemci sanal makinelerinin DNS ara sunucuları olarak Azure Güvenlik Duvarı kullanacak şekilde yapılandırılması önerilir. Bu, tutarsızlığı önlemek için Azure Güvenlik Duvarı istemci isteklerinin yoluna yerleştirir.

Azure Güvenlik Duvarı bir DNS ara sunucusu olduğunda iki önbelleğe alma işlevi türü mümkündür:

Pozitif önbellek: DNS çözümlemesi başarılı. Güvenlik duvarı bu yanıtları en fazla 1 saate kadar yanıtta TTL'ye (yaşam süresi) göre önbelleğe alır.

Negatif önbellek: DNS çözümlemesi yanıtsız veya çözüm yok sonucunu getirir. Güvenlik duvarı bu yanıtları yanıttaki TTL'ye göre en fazla 30 dakikaya kadar önbelleğe alır.

DNS ara sunucusu, FQDN'lerden çözümlenen tüm IP adreslerini ağ kurallarında depolar. En iyi yöntem olarak, bir IP adresine çözümlenen FQDN'leri kullanın.

İlke devralma

Tek başına güvenlik duvarına uygulanan ilke DNS ayarları, tek başına güvenlik duvarının DNS ayarlarını geçersiz kılar. Alt ilke tüm üst ilke DNS ayarlarını devralır, ancak üst ilkeyi geçersiz kılabilir.

Örneğin, ağ kuralında FQDN'leri kullanmak için DNS proxy'si etkinleştirilmelidir. Ancak bir üst ilkede DNS proxy'si etkinleştirilmediyse, bu ayarı yerel olarak geçersiz kılmadığınız sürece alt ilke ağ kurallarındaki FQDN'leri desteklemez.

DNS proxy yapılandırması

DNS proxy yapılandırması üç adım gerektirir:

- DNS ayarlarını Azure Güvenlik Duvarı DNS proxy'sini etkinleştirin.

- İsteğe bağlı olarak, özel DNS sunucunuzu yapılandırın veya sağlanan varsayılanı kullanın.

- DNS trafiğini Azure Güvenlik Duvarı yönlendirmek için Azure Güvenlik Duvarı özel IP adresini sanal ağ DNS sunucusu ayarlarınızda özel bir DNS adresi olarak yapılandırın.

Not

Özel bir DNS sunucusu kullanmayı seçerseniz, Azure Güvenlik Duvarı alt ağındakiler hariç olmak üzere sanal ağ içindeki herhangi bir IP adresini seçin.

DNS proxy'sini yapılandırmak için sanal ağ DNS sunucuları ayarınızı güvenlik duvarı özel IP adresini kullanacak şekilde yapılandırmanız gerekir. Ardından Azure Güvenlik Duvarı DNS ayarlarında DNS proxy'sini etkinleştirin.

Sanal ağ DNS sunucularını yapılandırma

- DNS trafiğinin Azure Güvenlik Duvarı örneği üzerinden yönlendirildiği sanal ağı seçin.

- Ayarlar'ın altında DNS sunucuları'nı seçin.

- DNS sunucuları'nın altında Özel'i seçin.

- Güvenlik duvarının özel IP adresini girin.

- Kaydet'i seçin.

- Yeni DNS sunucusu ayarlarına atanması için sanal ağa bağlı VM'leri yeniden başlatın. VM'ler yeniden başlatılana kadar geçerli DNS ayarlarını kullanmaya devam eder.

DNS proxy'sini etkinleştirme

- Azure Güvenlik Duvarı örneğinizi seçin.

- Ayarlar'ın altında DNS ayarları'nı seçin.

- Varsayılan olarak, DNS Ara Sunucusu devre dışıdır. Bu ayar etkinleştirildiğinde, güvenlik duvarı 53 numaralı bağlantı noktasını dinler ve DNS isteklerini yapılandırılmış DNS sunucularına iletir.

- Ayarların ortamınıza uygun olduğundan emin olmak için DNS sunucuları yapılandırmasını gözden geçirin.

- Kaydet'i seçin.

Yüksek kullanılabilirlik yük devretmesi

DNS proxy'si, algılanan bir iyi durumda olmayan sunucu kullanmayı durduran ve kullanılabilir başka bir DNS sunucusu kullanan bir yük devretme mekanizmasına sahiptir.

Tüm DNS sunucuları kullanılamıyorsa, başka bir DNS sunucusuna geri dönüş yoktur.

Sistem durumu denetimleri

DNS proxy'si, yukarı akış sunucuları iyi durumda değil olarak bildirdiği sürece beş saniyelik sistem durumu denetimi döngüleri gerçekleştirir. Sistem durumu denetimleri, kök ad sunucusuna yönelik özyinelemeli bir DNS sorgusu. Yukarı akış sunucusu iyi durumda olarak kabul edildiğinde, güvenlik duvarı bir sonraki hataya kadar sistem durumu denetimlerini durdurur. İyi durumda bir ara sunucu hata döndürdüğünde, güvenlik duvarı listeden başka bir DNS sunucusu seçer.

Azure Özel DNS Bölgeleri ile Azure Güvenlik Duvarı

Azure Güvenlik Duvarı ile bir Azure Özel DNS bölgesi kullandığınızda, depolama hesaplarının ve Microsoft tarafından oluşturulan diğer uç noktaların varsayılan etki alanı adlarını geçersiz kılan etki alanı eşlemeleri oluşturmadığınızdan emin olun. Varsayılan etki alanı adlarını geçersiz kılarsanız, Azure depolama hesaplarına ve diğer uç noktalara Azure Güvenlik Duvarı yönetim trafiği erişimini keser. Bu, güvenlik duvarı güncelleştirmelerini, günlüğe kaydetmeyi ve/veya izlemeyi bozar.

Örneğin, güvenlik duvarı yönetim trafiği, blob.core.windows.net etki alanı adıyla depolama hesabına erişim gerektirir ve güvenlik duvarı FQDN için Azure DNS ile IP adresi çözümlemelerini kullanır.

Etki alanı adıyla *.blob.core.windows.net bir Özel DNS Bölgesi oluşturmayın ve Azure Güvenlik Duvarı sanal ağıyla ilişkilendirin. Varsayılan etki alanı adlarını geçersiz kılarsanız, tüm DNS sorguları özel DNS bölgesine yönlendirilir ve bu işlem güvenlik duvarı işlemlerini bozar. Bunun yerine, özel DNS bölgesi gibi *.<unique-domain-name>.blob.core.windows.net benzersiz bir etki alanı adı oluşturun.

Alternatif olarak, depolama hesabı için özel bir bağlantıyı etkinleştirebilir ve bunu özel dns bölgesiyle tümleştirebilirsiniz. Bkz. Azure Güvenlik Duvarı ile özel uç nokta trafiğini inceleme.