MQTT veri akışı uç noktalarını yapılandırma

Önemli

Bu sayfa, önizleme aşamasında olan Kubernetes dağıtım bildirimlerini kullanarak Azure IoT İşlemleri bileşenlerini yönetme yönergelerini içerir. Bu özellik çeşitli sınırlamalarla sağlanır ve üretim iş yükleri için kullanılmamalıdır.

Beta veya önizleme aşamasında olan ya da başka bir şekilde henüz genel kullanıma sunulmamış olan Azure özelliklerinde geçerli olan yasal koşullar için bkz. Microsoft Azure Önizlemeleri için Ek Kullanım Koşulları.

MQTT veri akışı uç noktaları MQTT kaynakları ve hedefleri için kullanılır. Uç nokta ayarlarını, Aktarım Katmanı Güvenliği (TLS), kimlik doğrulamasını ve diğer ayarları yapılandırabilirsiniz.

Önkoşullar

- Azure IoT İşlemleri örneği

Azure IoT İşlemleri yerel MQTT aracısı

Azure IoT İşlemleri, veri akışlarıyla kullanabileceğiniz yerleşik bir yerel MQTT aracısı sağlar. MQTT aracısını, diğer sistemlerden ileti almak için kaynak olarak veya diğer sistemlere ileti göndermek için bir hedef olarak kullanabilirsiniz.

Varsayılan uç nokta

Azure IoT İşlemlerini dağıttığınızda, varsayılan ayarlarla "default" adlı bir MQTT aracısı veri akışı uç noktası oluşturulur. Bu uç noktayı veri akışları için kaynak veya hedef olarak kullanabilirsiniz.

Önemli

Her veri akışında varsayılan uç noktayı veya aynı ayarlara sahip bir uç noktayı kullanmanız gerekir. Kaynak, hedef veya her ikisi de olabilir. Diğer ayrıntılar için bkz . Veri akışları yerel MQTT aracı uç noktasını kullanmalıdır.

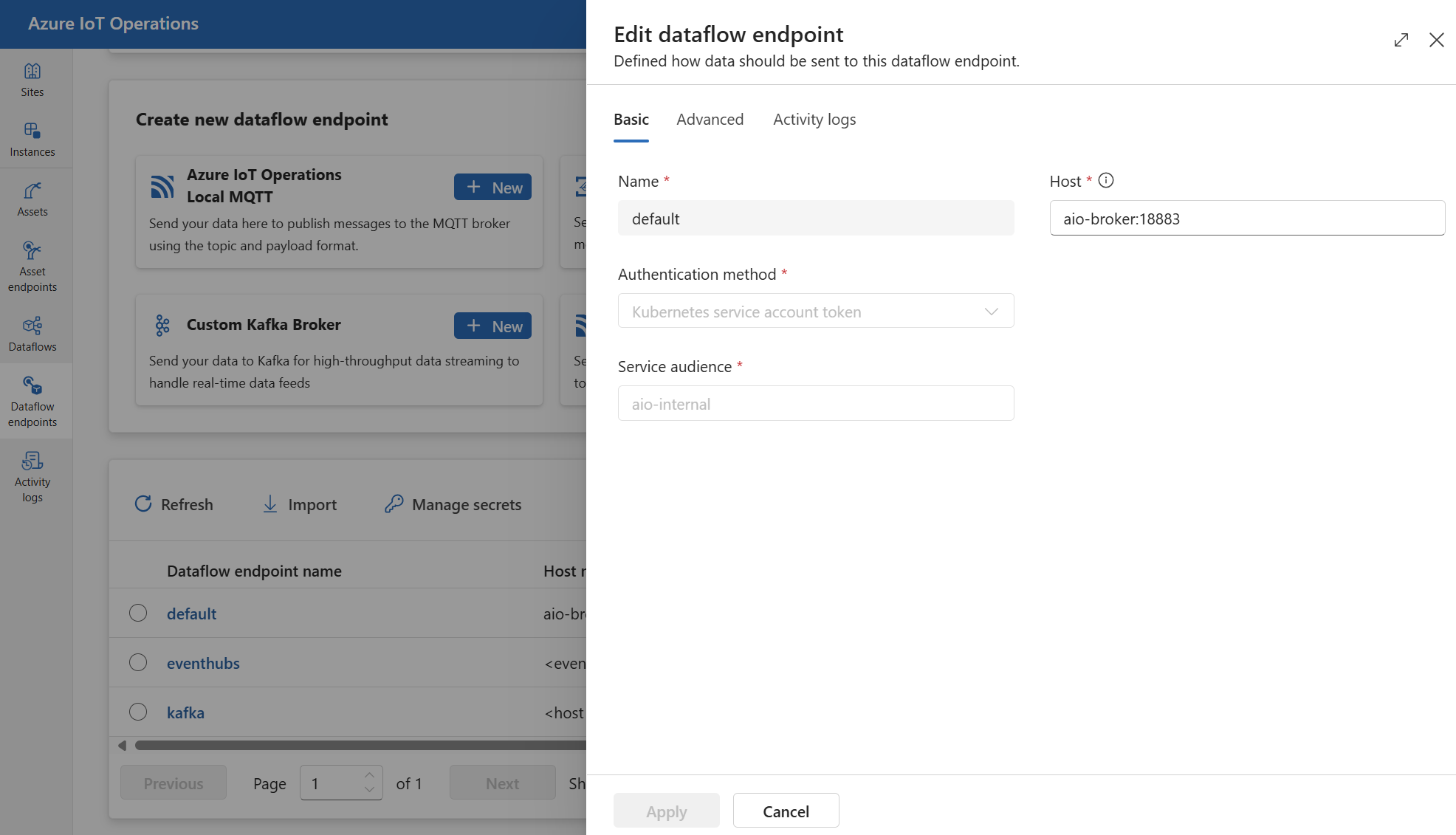

Varsayılan uç nokta aşağıdaki ayarları kullanır:

- Ana bilgisayar:

aio-broker:18883varsayılan MQTT aracı dinleyicisi aracılığıyla - Kimlik doğrulaması: varsayılan BrokerAuthentication kaynağı aracılığıyla hizmet hesabı belirteci (SAT)

- TLS: Etkin

- Güvenilen CA sertifikası: Varsayılan kök CA'dan varsayılan CA sertifikası

azure-iot-operations-aio-ca-trust-bundle

Dikkat

Varsayılan uç noktayı silmeyin. Varsayılan uç noktayı silerseniz, aynı ayarlarla yeniden oluşturmanız gerekir.

Varsayılan MQTT aracı uç noktası ayarlarını görüntülemek veya düzenlemek için:

Yeni uç nokta oluşturma

Özel ayarlarla yeni yerel MQTT aracı uç noktaları da oluşturabilirsiniz. Örneğin, farklı bir bağlantı noktası, kimlik doğrulaması veya yetkilendirme ayarları kullanarak yeni bir MQTT aracı uç noktası oluşturabilirsiniz. Ancak, yeni uç noktalar oluştursanız bile her veri akışında her zaman kaynak veya hedef olarak varsayılan uç noktayı kullanmanız gerekir.

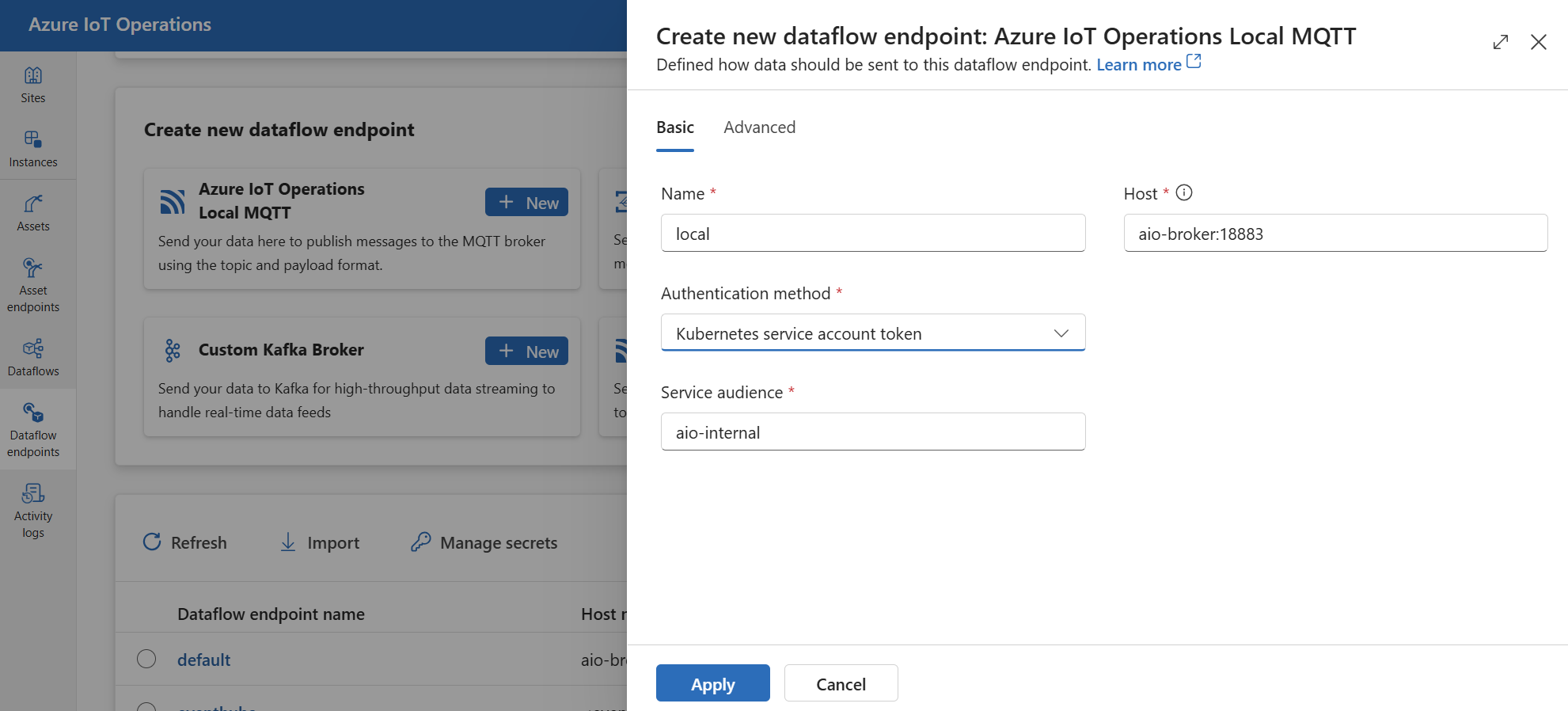

Yeni veri akışı uç noktası oluştur'un altında Azure IoT İşlemleri Yerel MQTT>Yeni'yi seçin.

Uç nokta için aşağıdaki ayarları girin:

Ayar Tanım Ad Veri akışı uç noktasının adı. Ana Bilgisayar MQTT aracısının ana bilgisayar adı ve bağlantı noktası. Biçimi kullanma <hostname>:<port>Kimlik doğrulama yöntemi Kimlik doğrulaması için kullanılan yöntem. Hizmet hesabı belirteci veya X509 sertifikası seçin Hizmet hedef kitlesi Hizmet hesabı belirtecinin hedef kitlesi. Hizmet hesabı belirteci kullanılıyorsa gereklidir. X509 istemci sertifikası Kimlik doğrulaması için kullanılan X.509 istemci sertifikası. X509 sertifikası kullanılıyorsa gereklidir. X509 istemci anahtarı X.509 istemci sertifikasına karşılık gelen özel anahtar. X509 sertifikası kullanılıyorsa gereklidir. X509 ara sertifikaları X.509 istemci sertifika zinciri için ara sertifikalar. X509 sertifikası kullanılıyorsa gereklidir.

Azure Event Grid

Azure Event Grid, Azure IoT İşlemleri veri akışlarıyla çalışan tam olarak yönetilen bir MQTT aracısı sağlar. Azure Event Grid MQTT aracı uç noktasını yapılandırmak için kimlik doğrulaması için yönetilen kimlik kullanmanızı öneririz.

Event Grid ad alanını yapılandırma

Henüz yapmadıysanız, önce Event Grid ad alanı oluşturun.

MQTT'yi etkinleştirme

Event Grid ad alanınız olduktan sonra Yapılandırma'ya gidin ve şunları denetleyin:

- MQTT'yi etkinleştir: Onay kutusunu seçin.

- Kimlik doğrulama adı başına en fazla istemci oturumu sayısı: 3 veya daha fazla olarak ayarlayın.

En fazla istemci oturumu seçeneği, veri akışlarının ölçeğinin artırılabilmesi ve hala bağlanabilmesi için önemlidir. Daha fazla bilgi edinmek için bkz . Event Grid MQTT çoklu oturum desteği.

Konu alanı oluşturma

Veri akışlarının Event Grid MQTT aracısına ileti gönderebilmesi veya alabilmesi için Event Grid ad alanında en az bir konu alanı oluşturmanız gerekir. Konu alanları>Yeni konu alanı'nı seçerek Event Grid ad alanında bir konu alanı oluşturabilirsiniz.

Hızlı bir şekilde başlamak ve test etmek için, konu şablonu olarak joker konu # başlığıyla bir konu alanı oluşturabilirsiniz.

Yönetilen kimliğe izin atama

Event Grid MQTT aracısı için bir veri akışı uç noktası yapılandırmak için kullanıcı tarafından atanan veya sistem tarafından atanan yönetilen kimliği kullanmanızı öneririz. Bu yaklaşım güvenlidir ve kimlik bilgilerini el ile yönetme gereksinimini ortadan kaldırır.

Konu alanı oluşturulduktan sonra, Azure IoT İşlemleri yönetilen kimliğine Event Grid MQTT aracısına ileti gönderme veya alma izni veren bir rol atamanız gerekir.

Sistem tarafından atanan yönetilen kimliği kullanıyorsanız, Azure portalında Azure IoT İşlemleri örneğinize gidin ve Genel Bakış'ı seçin. Azure IoT Operations Arc uzantısından sonra listelenen uzantının adını kopyalayın. Örneğin, azure-iot-operations-xxxx7. Sistem tarafından atanan yönetilen kimliğiniz, Azure IoT Operations Arc uzantısının aynı adı kullanılarak bulunabilir.

Ardından Event Grid ad alanı >Erişim denetimi (IAM)>Rol ataması ekle'ye gidin.

- Rol sekmesinde veya

EventGrid TopicSpaces SubscribergibiEventGrid TopicSpaces Publisheruygun bir rol seçin. Bu, yönetilen kimliğe ad alanı içindeki tüm konu alanları için ileti göndermek veya almak için gerekli izinleri verir. Daha fazla bilgi edinmek için bkz . MQTT iletilerini yayımlamak veya abone olmak için Microsoft Entra JWT kimlik doğrulaması ve Azure RBAC yetkilendirmesi. - Üyeler sekmesinde:

- Sistem tarafından atanan yönetilen kimliği kullanıyorsanız Erişim ata için Kullanıcı, grup veya hizmet sorumlusu seçeneğini belirleyin, ardından + Üyeleri seçin'i seçin ve Azure IoT Operations Arc uzantısının adını arayın.

- Kullanıcı tarafından atanan yönetilen kimlik kullanılıyorsa Erişim ata için Yönetilen kimlik seçeneğini belirleyin, ardından + Üyeleri seçin'i seçin ve bulut bağlantıları için ayarlanmış kullanıcı tarafından atanan yönetilen kimliğinizi arayın.

Alternatif olarak, rolü konu alanı düzeyinde atayabilirsiniz. Erişim denetimi (IAM)>Rol ataması ekleme konusuna >gidin. Yönetilen kimliği veya EventGrid TopicSpaces Subscribergibi EventGrid TopicSpaces Publisher uygun bir role atayın. Bu, yönetilen kimliğe belirli bir konu alanı için ileti göndermek veya almak için gerekli izinleri verir.

Event Grid MQTT aracısı için veri akışı uç noktası oluşturma

Event Grid ad alanı yapılandırıldıktan sonra Event Grid MQTT aracısı için bir veri akışı uç noktası oluşturabilirsiniz.

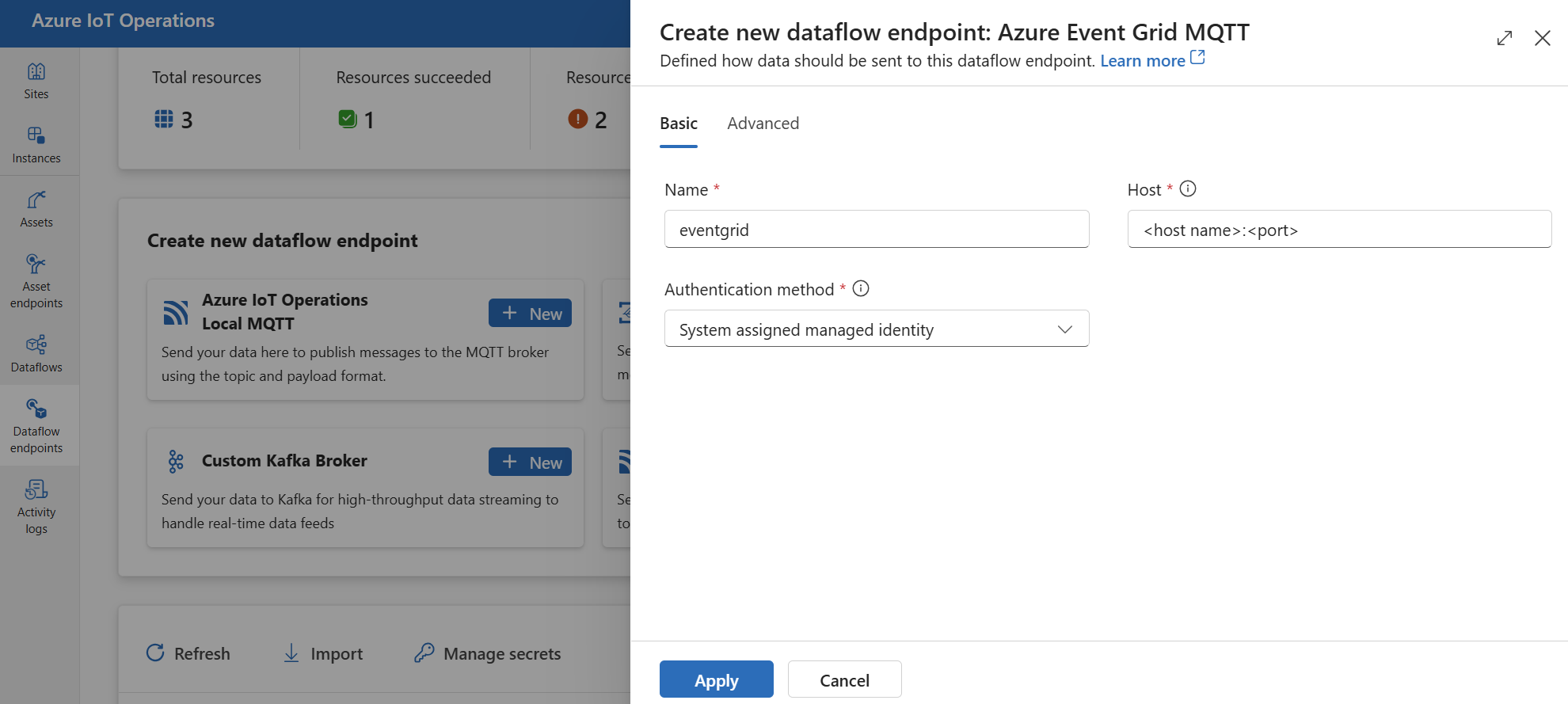

Yeni veri akışı uç noktası oluştur'un altında Azure Event Grid MQTT>Yeni'yi seçin.

Uç nokta için aşağıdaki ayarları girin:

Ayar Tanım Ad Veri akışı uç noktasının adı. Ana Bilgisayar Event Grid MQTT aracısının ana bilgisayar adı ve bağlantı noktası. Biçimi kullanma <NAMESPACE>.<REGION>-1.ts.eventgrid.azure.net:8883Kimlik doğrulama yöntemi Kimlik doğrulaması için kullanılan yöntem. Sistem tarafından atanan yönetilen kimlik veya Kullanıcı tarafından atanan yönetilen kimlik'i seçmenizi öneririz. Uç noktayı sağlamak için Uygula'yı seçin.

Uç nokta oluşturulduktan sonra bir veri akışında kullanarak Event Grid MQTT aracısına kaynak veya hedef olarak bağlanabilirsiniz. MQTT konuları veri akışında yapılandırılır.

Event Grid ile X.509 sertifika kimlik doğrulamayı kullanma

Event Grid MQTT aracısı ile X.509 kimlik doğrulamasını kullandığınızda Event Grid ad alanı >Yapılandırması'na gidin ve şu ayarları denetleyin:

- MQTT'yi etkinleştir: Onay kutusunu seçin.

- Alternatif istemci kimlik doğrulaması adı kaynaklarını etkinleştirin: Onay kutusunu seçin.

- Sertifika Konu Adı: Açılan listede bu seçeneği belirleyin.

- Kimlik doğrulama adı başına en fazla istemci oturumu sayısı: 3 veya daha fazla olarak ayarlayın.

Alternatif istemci kimlik doğrulaması ve en fazla istemci oturumu seçenekleri, veri akışlarının kimlik doğrulaması için yerine istemci sertifikası konu adını kullanmasına MQTT CONNECT Usernameolanak sağlar. Bu özellik, veri akışlarının birden çok örnek oluşturması ve hala bağlanabilmesi için önemlidir. Daha fazla bilgi edinmek için bkz . Event Grid MQTT istemci sertifikası kimlik doğrulaması ve Çoklu oturum desteği.

Ardından X.509 sertifikasındaki adımları izleyerek uç noktayı X.509 sertifika ayarlarıyla yapılandırın.

Event Grid paylaşılan abonelik sınırlaması

Azure Event Grid MQTT aracısı paylaşılan abonelikleri desteklemez; başka bir deyişle Event Grid bir veri akışı için kaynak olarak kullanılıyorsa (veri akışının iletilere abone olduğu) veri akışı profilindekinden fazlasını 1 ayarlayamazsınızinstanceCount. Bu durumda, değerinden 1büyük ayarlarsanız instanceCount veri akışı başlatılamaz.

Özel MQTT aracıları

Diğer MQTT aracıları için uç noktayı, TLS'yi, kimlik doğrulamayı ve diğer ayarları gerektiği gibi yapılandırabilirsiniz.

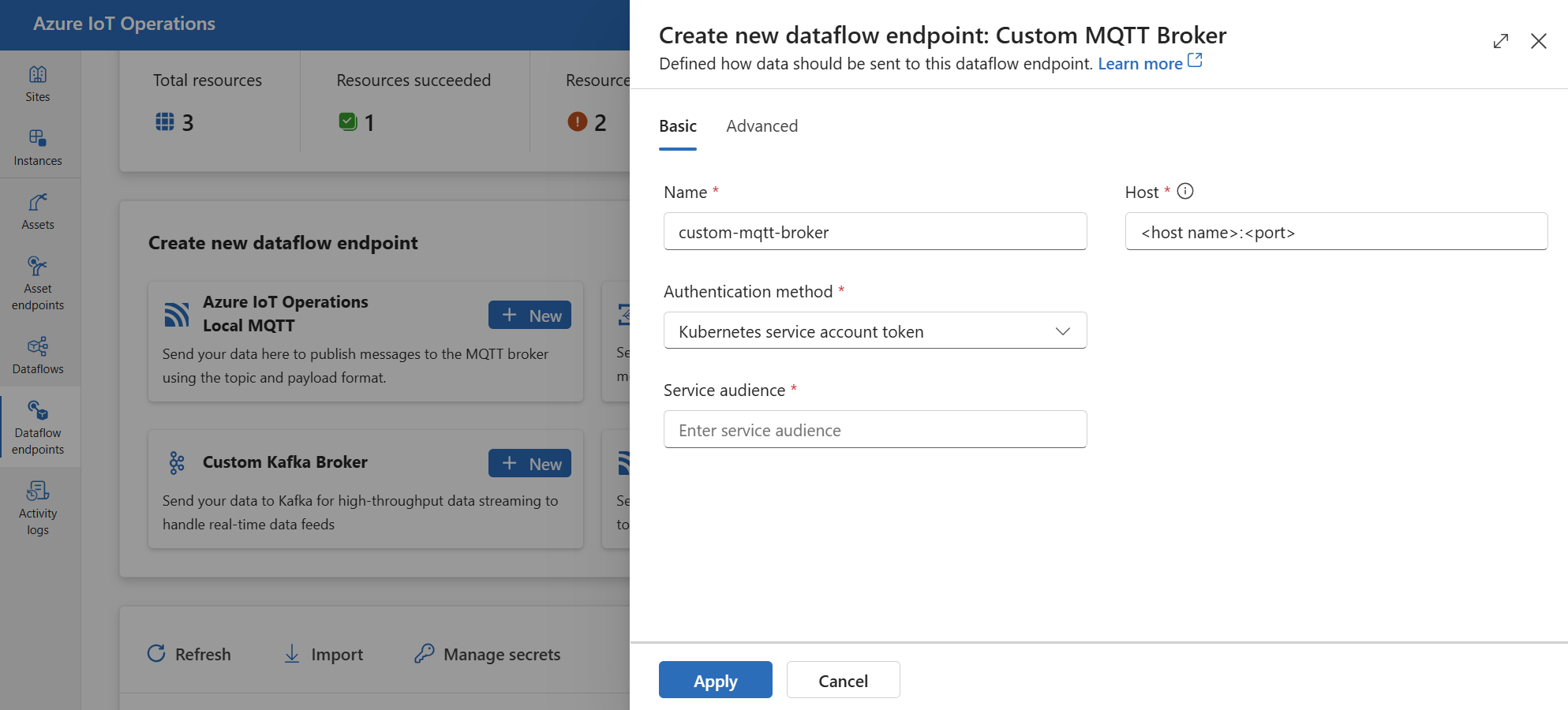

Yeni veri akışı uç noktası oluştur'un altında Özel MQTT Aracısı>Yeni'yi seçin.

Uç nokta için aşağıdaki ayarları girin:

Ayar Tanım Ad Veri akışı uç noktasının adı Ana Bilgisayar biçiminde <hostname>.<port>MQTT aracı uç noktasının konak adı.Kimlik doğrulama yöntemi Kimlik doğrulaması için kullanılan yöntem. Hizmet hesabı belirteci veya X509 sertifikası'nı seçin. Hizmet hedef kitlesi Hizmet hesabı belirtecinin hedef kitlesi. Hizmet hesabı belirteci kullanılıyorsa gereklidir. X509 istemci sertifikası Kimlik doğrulaması için kullanılan X.509 istemci sertifikası. X509 sertifikası kullanılıyorsa gereklidir. X509 istemci anahtarı X.509 istemci sertifikasına karşılık gelen özel anahtar. X509 sertifikası kullanılıyorsa gereklidir. X509 ara sertifikaları X.509 istemci sertifika zinciri için ara sertifikalar. X509 sertifikası kullanılıyorsa gereklidir. Uç noktayı sağlamak için Uygula'yı seçin.

MQTT uç noktası ayarlarını özelleştirmek için daha fazla bilgi için aşağıdaki bölümlere bakın.

Kullanılabilir kimlik doğrulama yöntemleri

MQTT aracısı veri akışı uç noktaları için aşağıdaki kimlik doğrulama yöntemleri kullanılabilir.

Sistem tarafından atanan yönetilen kimlik

Veri akışı uç noktasını yapılandırmadan önce Azure IoT İşlemleri yönetilen kimliğine MQTT aracısına bağlanma izni veren bir rol atayın:

- Azure portalında Azure IoT İşlemleri örneğinize gidin ve Genel Bakış'ı seçin.

- Azure IoT Operations Arc uzantısından sonra listelenen uzantının adını kopyalayın. Örneğin, azure-iot-operations-xxxx7.

- İzin vermek için ihtiyacınız olan bulut kaynağına gidin. Örneğin, Event Grid ad alanı >Erişim denetimi (IAM)>Rol ataması ekle'ye gidin.

- Rol sekmesinde uygun bir rol seçin.

- Üyeler sekmesinde, Erişim ata için Kullanıcı, grup veya hizmet sorumlusu seçeneğini belirleyin, ardından + Üyeleri seçin'i seçin ve Azure IoT İşlemleri yönetilen kimliğini arayın. Örneğin, azure-iot-operations-xxxx7.

Ardından, sistem tarafından atanan yönetilen kimlik ayarlarıyla veri akışı uç noktasını yapılandırın.

İşlem deneyimi veri akışı uç noktası ayarları sayfasında Temel sekmesini ve ardından Sistem tarafından atanan yönetilen kimlik kimlik kimlik doğrulaması yöntemini>seçin.

Çoğu durumda Event Grid ile kullanırken ayarları gösterildiği gibi boş bırakabilirsiniz. Bu, yönetilen kimlik hedef kitlesini Event Grid ortak hedef kitlesine https://eventgrid.azure.netayarlar. Farklı bir hedef kitle ayarlamanız gerekiyorsa, bunu ayarlardan belirtebilirsiniz.

Desteklenmiyor.

Kullanıcı tarafından atanan yönetilen kimlik

Kimlik doğrulaması için kullanıcı tarafından atanan yönetilen kimliği kullanmak için önce güvenli ayarların etkinleştirildiği Azure IoT İşlemleri'ni dağıtmanız gerekir. Ardından bulut bağlantıları için kullanıcı tarafından atanan bir yönetilen kimlik ayarlamanız gerekir. Daha fazla bilgi edinmek için bkz . Azure IoT İşlemleri dağıtımında güvenli ayarları etkinleştirme.

Veri akışı uç noktasını yapılandırmadan önce, kullanıcı tarafından atanan yönetilen kimliğe MQTT aracısına bağlanma izni veren bir rol atayın:

- Azure portalında izin vermeniz gereken bulut kaynağına gidin. Örneğin, Event Grid ad alanı >Erişim denetimi (IAM)>Rol ataması ekle'ye gidin.

- Rol sekmesinde uygun bir rol seçin.

- Üyeler sekmesinde, Erişim ata için Yönetilen kimlik seçeneğini belirleyin, ardından + Üyeleri seçin'i seçin ve kullanıcı tarafından atanan yönetilen kimliğinizi arayın.

Ardından veri akışı uç noktasını kullanıcı tarafından atanan yönetilen kimlik ayarlarıyla yapılandırın.

İşlem deneyimi veri akışı uç noktası ayarları sayfasında Temel sekmesini ve ardından Kullanıcı tarafından atanan yönetilen kimlik kimlik kimlik doğrulama yöntemini>seçin.

Burada kapsam isteğe bağlıdır ve varsayılan olarak https://eventgrid.azure.net/.default tüm Azure Event Grid ad alanları için çalışır. Farklı bir kapsam ayarlamanız gerekiyorsa, bunu Ayarlar'da Bicep veya Kubernetes aracılığıyla belirtebilirsiniz.

Kubernetes hizmet hesabı belirteci (SAT)

Kimlik doğrulaması için Kubernetes hizmet hesabı belirtecini (SAT) kullanmak için gizli dizi oluşturmanız gerekmez. SAT, hedef kitleyi eşleştirerek MQTT aracısı ile kimlik doğrulaması yapmak için kullanılır.

İşlem deneyimi veri akışı uç noktası ayarları sayfasında Temel sekmesini ve ardından Kimlik doğrulama yöntemi Hizmet hesabı belirteci'ni> seçin.

Hizmet hedef kitlesini girin.

X.509 sertifikası

Event Grid gibi birçok MQTT aracısı X.509 kimlik doğrulamasını destekler. Veri akışları bir istemci X.509 sertifikası sunabilir ve TLS iletişimi için anlaşma yapabilir.

Sertifika ve özel anahtar, parola korumalı değil PEM biçiminde olmalıdır.

İpucu

PEM biçimi, sertifikalar ve anahtarlar için ortak bir biçimdir. PEM biçimindeki sertifikalar ve anahtarlar, ve gibi -----BEGIN CERTIFICATE----- görünen üst bilgiler içeren base64 kodlu ASCII dosyalarıdır -----BEGIN EC PRIVATE KEY----

Başka bir biçimde bir sertifikanız varsa, OpenSSL kullanarak sertifikayı PEM biçimine dönüştürebilirsiniz. Daha fazla bilgi edinmek için bkz . Sertifikayı uygun biçime dönüştürme.

Veri akışı uç noktasını yapılandırmadan önce sertifika ve özel anahtar ile bir gizli dizi oluşturun.

İşlem portalını kullanırsanız gizli dizi otomatik olarak biçimlendirilir ve Kubernetes kümesiyle eşitlenir.

Bicep veya Kubernetes kullanıyorsanız, gizli diziyi MQTT veri akışı uç noktasıyla aynı ad alanında sertifika ve özel anahtarla el ile oluşturun.

kubectl create secret generic <X509_SECRET_NAME> -n azure-iot-operations --from-file=client_cert.pem=<CLIENT_CERT_FILE>.pem --from-file=client_key.pem=<PRIVATE_KEY_FILE>.pem --from-file=client_intermediate_certs.pem=<INTERMEDIATE_CERT_FILE>.pemBurada gizli dizi, sertifika ve

client_key.pemözel anahtar için anahtar adları olarak ve içermelidirclient_cert.pem. İsteğe bağlı olarak, ara sertifikaların anahtar adı olarak gizli dizi declient_intermediate_certs.pembulunabilir.

Önemli

Gizli dizileri yönetmek için işlem deneyimi portalını kullanmak için, Azure IoT İşlemlerinin önce bir Azure Key Vault yapılandırılarak ve iş yükü kimlikleri etkinleştirilerek güvenli ayarlarla etkinleştirilmesi gerekir. Daha fazla bilgi edinmek için bkz . Azure IoT İşlemleri dağıtımında güvenli ayarları etkinleştirme.

Önemli

İşlem deneyimi portalında şu anda X.509 gizli dizisi oluşturmanın hatalı kodlanmış verilerle gizli diziye neden olduğu bilinen bir sorunu vardır. Daha fazla bilgi edinmek ve geçici çözüm için bkz . Bilinen sorunlar.

İşlem deneyimi veri akışı uç noktası ayarları sayfasında Temel sekmesini ve ardından Kimlik doğrulama yöntemi X509 sertifikası'nı> seçin.

Burada, Eşitlenen gizli dizi adı'nın altında gizli dizi için bir ad girin. Bu ad, veri akışı uç noktası ayarlarında gizli diziye başvurmak için kullanılır ve Kubernetes kümesinde depolandığı şekilde gizli dizinin adıdır.

Ardından, X509 istemci sertifikası, X509 istemci anahtarı ve X509 ara sertifikaları altında, Sertifikayı, özel anahtarı ve ara sertifikaları eklemek için Başvuru ekle'yi seçin. Sonraki sayfada Azure Key Vault'tan ekle veya Yeni gizli dizi oluştur ile Azure Key Vault'tan gizli diziyi seçin.

Yeni oluştur'u seçerseniz aşağıdaki ayarları girin:

| Ayar | Açıklama |

|---|---|

| Parola adı | Azure Key Vault'taki gizli dizinin adı. Daha sonra listeden gizli diziyi seçmek için hatırlaması kolay bir ad seçin. |

| Gizli anahtar değeri | PEM biçimindeki sertifika, özel anahtar veya ara sertifikalar. |

| Etkinleştirme tarihini ayarlama | Açıksa, gizli dizinin etkin olduğu tarih. |

| Son kullanma tarihini ayarlama | Açıksa, gizli dizinin süresinin dol olduğu tarih. |

Gizli diziler hakkında daha fazla bilgi edinmek için bkz . Azure IoT İşlemlerinde gizli dizi oluşturma ve yönetme.

Anonim

Anonim kimlik doğrulamasını kullanmak için kimlik doğrulama yöntemini olarak Anonymousayarlayın.

İşlem deneyimi veri akışı uç noktası ayarları sayfasında Temel sekmesini ve ardından Kimlik doğrulama yöntemi Yok'u> seçin.

Gelişmiş ayarlar

MQTT aracısı veri akışı uç noktası için TLS, güvenilen CA sertifikası, MQTT mesajlaşma ayarları ve CloudEvents gibi gelişmiş ayarlar ayarlayabilirsiniz. Bu ayarları, veri akışı uç noktası özel kaynağının içindeki veri akışı uç noktası Gelişmiş portal sekmesinde ayarlayabilirsiniz.

İşlem deneyiminde veri akışı uç noktası için Gelişmiş sekmesini seçin.

TLS ayarları

TLS modu

MQTT uç noktası için TLS'yi etkinleştirmek veya devre dışı bırakmak için TLS ayarlarındaki ayarı güncelleştirin mode .

İşlem deneyimi veri akışı uç noktası ayarları sayfasında Gelişmiş sekmesini seçin ve TLS modu etkin seçeneğinin yanındaki onay kutusunu kullanın.

TLS modu veya Disabledolarak Enabled ayarlanabilir. Mod olarak ayarlanırsa Enabled, veri akışı MQTT aracısı ile güvenli bir bağlantı kullanır. Mod olarak ayarlanırsa Disabled, veri akışı MQTT aracısı ile güvenli olmayan bir bağlantı kullanır.

Güvenilen CA sertifikası

MQTT aracısı ile güvenli bir bağlantı kurmak için MQTT uç noktası için güvenilen CA sertifikasını yapılandırın. MQTT aracısı otomatik olarak imzalanan bir sertifika veya varsayılan olarak güvenilir olmayan bir özel CA tarafından imzalanan bir sertifika kullanıyorsa bu ayar önemlidir.

İşlem deneyimi veri akışı uç noktası ayarları sayfasında Gelişmiş sekmesini seçin, ardından Güvenilen CA sertifikası yapılandırma eşlemesi alanını kullanarak güvenilen CA sertifikasını içeren ConfigMap'i belirtin.

Bu ConfigMap, CA sertifikasını PEM biçiminde içermelidir. ConfigMap, MQTT veri akışı kaynağıyla aynı ad alanında olmalıdır. Örneğin:

kubectl create configmap client-ca-configmap --from-file root_ca.crt -n azure-iot-operations

İpucu

Event Grid MQTT aracısına bağlanırken, Event Hubs hizmeti varsayılan olarak güvenilen bir genel CA tarafından imzalanan bir sertifika kullandığından CA sertifikası gerekli değildir.

İstemci Kimliği ön eki

MQTT istemcisi için bir istemci kimliği ön eki ayarlayabilirsiniz. İstemci kimliği, ön eke veri akışı örneği adı eklenerek oluşturulur.

Dikkat

Çoğu uygulama istemci kimliği ön ekini değiştirmemelidir. İlk IoT İşlemleri dağıtımının ardından bunu değiştirmeyin. Dağıtımdan sonra istemci kimliği ön ekinin değiştirilmesi veri kaybına neden olabilir.

İşlem deneyimi veri akışı uç noktası ayarları sayfasında Gelişmiş sekmesini seçin ve ardından ön eki belirtmek için İstemci Kimliği ön eki alanını kullanın.

QoS

MQTT iletileri için Hizmet Kalitesi (QoS) düzeyini 1 veya 0 olarak ayarlayabilirsiniz. Varsayılan değer 1'dir.

İşlem deneyimi veri akışı uç noktası ayarları sayfasında Gelişmiş sekmesini seçin ve hizmet kalitesi (QoS) alanını kullanarak QoS düzeyini belirtin.

Tut

Veri akışının retain MQTT iletilerinde bekletme bayrağını koruyup tutmayacağını belirtmek için ayarını kullanın. Varsayılan değer: Keep.

Bu alanı olarak Keep ayarlamak, uzak aracının yerel aracıyla aynı iletileri tuttuğundan emin olmak için kullanışlıdır. Bu, Birleşik Ad Alanı (UNS) senaryoları için önemli olabilir.

olarak ayarlanırsa Never, MQTT iletilerinden koruma bayrağı kaldırılır. Bu, uzak aracının herhangi bir iletiyi tutmasını istemediğinizde veya uzak aracı bekletmeyi desteklemiyorsa yararlı olabilir.

Koruma ayarlarını yapılandırmak için:

İşlem deneyimi veri akışı uç noktası ayarları sayfasında Gelişmiş sekmesini seçin ve ardından Saklama alanını kullanarak saklama ayarını belirtin.

Saklama ayarı yalnızca veri akışı hem kaynak hem de hedef olarak MQTT uç noktasını kullanıyorsa geçerlilik kazanır. Örneğin, bir MQTT köprüsü senaryosunda.

Önemli

Azure Event Grid MQTT aracısı şu anda bekletme bayrağını desteklemez. Bu, Event Grid MQTT aracı uç noktası için bekletme bayrağını Keep olarak ayarlarsanız ve hedef olarak kullanılıyorsa iletilerin reddedildiği anlamına gelir. Bunu önlemek için, Hedef olarak Event Grid MQTT aracısını kullanırken bekletme bayrağını Never olarak ayarlayın.

Oturum süre sonu

Veri akışı MQTT istemcisi için oturum süre sonu aralığını ayarlayabilirsiniz. Oturum süre sonu aralığı, veri akışı istemcisinin bağlantısı kesilirse bir MQTT oturumunun tutulabilecek en uzun süredir. Varsayılan değer 600 saniyedir. Oturum süre sonu aralığını yapılandırmak için:

İşlem deneyimi veri akışı uç noktası ayarları sayfasında Gelişmiş sekmesini seçin ve oturum süre sonu aralığını belirtmek için Oturum süre sonu alanını kullanın.

MQTT veya WebSockets protokolü

WebSockets varsayılan olarak etkin değildir. WebSockets üzerinden MQTT kullanmak için alanını olarak WebSocketsayarlayınprotocol.

İşlem deneyimi veri akışı uç noktası ayarları sayfasında Gelişmiş sekmesini seçin ve protokolü belirtmek için Protokol alanını kullanın.

En fazla ışıklı ileti

Veri akışı MQTT istemcisinin sahip olabileceği en fazla uçak içi ileti sayısını ayarlayabilirsiniz. Varsayılan 100'dir.

İşlem deneyimi veri akışı uç noktası ayarları sayfasında Gelişmiş sekmesini seçin ve ardından En fazla uçuş içi ileti alanını kullanarak en fazla uçak içi ileti sayısını belirtin.

MQTT uç noktası kaynak olarak kullanıldığında abone olmak için bu en yüksek alma değeridir. MQTT uç noktası hedef olarak kullanıldığında yayımlamak için, bildirim beklenmeden önce gönderilecek ileti sayısı üst sınırı budur.

Canlı tutun

Veri akışı MQTT istemcisi için etkin tutma aralığını ayarlayabilirsiniz. Etkin tutma aralığı, veri akışı istemcisinin aracıya PINGREQ iletisi göndermeden önce boşta bulunabileceği en uzun süredir. Varsayılan değer 60 saniyedir.

İşlem deneyimi veri akışı uç noktası ayarları sayfasında Gelişmiş sekmesini seçin ve etkin tutma aralığını belirtmek için Etkin tut alanını kullanın.

CloudEvents

CloudEvents , olay verilerini ortak bir şekilde açıklamanın bir yoludur. CloudEvents ayarları, CloudEvents biçiminde ileti göndermek veya almak için kullanılır. CloudEvents'i, farklı hizmetlerin aynı veya farklı bulut sağlayıcılarında birbirleriyle iletişim kurması gereken olay odaklı mimariler için kullanabilirsiniz.

Seçenekler cloudEventAttributes veya'dırCreateOrRemapPropagate. CloudEvents ayarlarını yapılandırmak için:

İşlem deneyimi veri akışı uç noktası ayarları sayfasında Gelişmiş sekmesini seçin ve cloud event attributes alanını kullanarak CloudEvents ayarını belirtin.

Aşağıdaki bölümlerde CloudEvents ayarları hakkında daha fazla bilgi sağlanır.

Yay ayarı

CloudEvent özellikleri, gerekli özellikleri içeren iletiler için geçirilir. İleti gerekli özellikleri içermiyorsa, ileti olduğu gibi geçirilir.

| Veri Akışı Adı | Zorunlu | Örnek değer | Çıkış değeri |

|---|---|---|---|

specversion |

Yes | 1.0 |

Olduğu gibi geçirildi |

type |

Yes | ms.aio.telemetry |

Olduğu gibi geçirildi |

source |

Yes | aio://mycluster/myoven |

Olduğu gibi geçirildi |

id |

Yes | A234-1234-1234 |

Olduğu gibi geçirildi |

subject |

Hayır | aio/myoven/telemetry/temperature |

Olduğu gibi geçirildi |

time |

Hayır | 2018-04-05T17:31:00Z |

Olduğu gibi geçti. Restamped değil. |

datacontenttype |

Hayır | application/json |

İsteğe bağlı dönüştürme aşamasından sonra çıkış verisi içerik türüne değiştirildi. |

dataschema |

Hayır | sr://fabrikam-schemas/123123123234234234234234#1.0.0 |

Dönüştürme yapılandırmasında bir çıkış veri dönüştürme şeması verilmişse, dataschema çıkış şeması olarak değiştirilir. |

CreateOrRemap ayarı

CloudEvent özellikleri, gerekli özellikleri içeren iletiler için geçirilir. İleti gerekli özellikleri içermiyorsa, özellikler oluşturulur.

| Veri Akışı Adı | Zorunlu | Eksikse oluşturulan değer |

|---|---|---|

specversion |

Yes | 1.0 |

type |

Evet | ms.aio-dataflow.telemetry |

source |

Evet | aio://<target-name> |

id |

Yes | Hedef istemcide UUID oluşturuldu |

subject |

Hayır | İletinin gönderildiği çıkış konusu |

time |

Hayır | Hedef istemcide RFC 3339 olarak oluşturuldu |

datacontenttype |

Hayır | İsteğe bağlı dönüştürme aşamasından sonra çıkış verisi içerik türüne değiştirildi |

dataschema |

Hayır | Şema kayıt defterinde tanımlanan şema |

Sonraki adımlar

Veri akışları hakkında daha fazla bilgi edinmek için bkz . Veri akışı oluşturma.