Azure RBAC'de uygun ve zamana bağlı rol atamaları

Microsoft Entra Id P2 veya Microsoft Entra Kimlik Yönetimi lisansınız varsa, Microsoft Entra Privileged Identity Management (PIM) rol atama adımlarıyla tümleşiktir. Örneğin, kullanıcılara sınırlı bir süre için roller atayabilirsiniz. Ayrıca, kullanıcıları rol atamaları için uygun hale getirerek, istek onayı gibi rolü kullanmak için etkinleştirmeleri gerekir. Uygun rol atamaları, bir role sınırlı bir süre boyunca tam zamanında erişim sağlar.

Bu makalede, uygun ve zamana bağlı rol atamaları oluşturmak için Azure rol tabanlı erişim denetimi (Azure RBAC) ve Microsoft Entra Privileged Identity Management (PIM) tümleştirmesi açıklanmaktadır.

PIM işlevselliği

PIM'iniz varsa Azure portalındaki Erişim denetimi (IAM) sayfasını kullanarak uygun ve zamana bağlı rol atamaları oluşturabilirsiniz. Kullanıcılar için uygun rol atamaları oluşturabilirsiniz, ancak etkinleştirme adımlarını gerçekleştiremediğinden uygulamalar, hizmet sorumluları veya yönetilen kimlikler için uygun rol atamaları oluşturamazsınız. Erişim denetimi (IAM) sayfasında, yönetim grubu, abonelik ve kaynak grubu kapsamında uygun rol atamaları oluşturabilirsiniz, ancak kaynak kapsamında oluşturabilirsiniz.

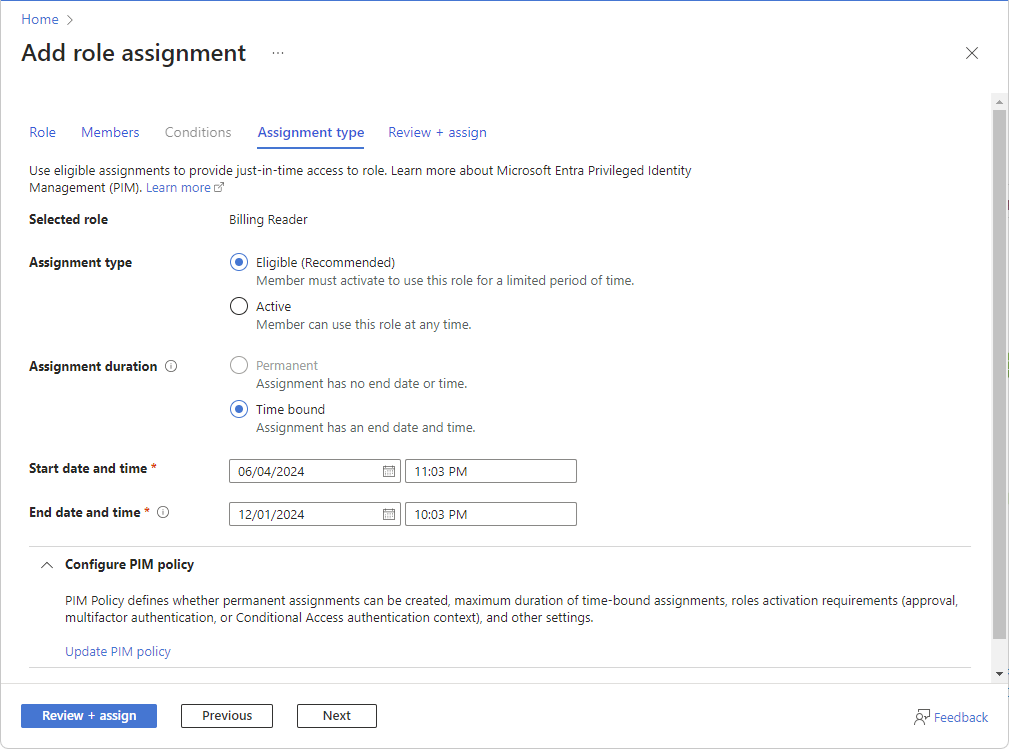

Aşağıda, Erişim denetimi (IAM) sayfasını kullanarak bir rol ataması eklediğinizde Atama türü sekmesinin bir örneği verilmiştır. Bu özellik aşamalı olarak dağıtıldığı için kiracınızda henüz kullanılamayabilir veya arabiriminiz farklı görünebilir.

Kullanabileceğiniz atama türü seçenekleri, PIM ilkenize bağlı olarak farklılık gösterebilir. Örneğin, PIM ilkesi kalıcı atamaların oluşturulup oluşturulamayacağını, zamana bağlı atamalar için en uzun süreyi, rol etkinleştirme gereksinimlerini (onay, çok faktörlü kimlik doğrulaması veya Koşullu Erişim kimlik doğrulaması bağlamı) ve diğer ayarları tanımlar. Daha fazla bilgi için bkz . Privileged Identity Management'ta Azure kaynak rolü ayarlarını yapılandırma.

Uygun ve/veya zamana bağlı atamaları olan kullanıcıların geçerli bir lisansı olmalıdır. PIM işlevini kullanmak istemiyorsanız Etkin atama türü ve Kalıcı atama süresi seçeneklerini belirleyin. Bu ayarlar, sorumlunun rolde her zaman izinlere sahip olduğu bir rol ataması oluşturur.

PIM'i daha iyi anlamak için aşağıdaki terimleri gözden geçirmeniz gerekir.

| Terim veya kavram | Rol atama kategorisi | Açıklama |

|---|---|---|

| uygun | Tür | Kullanıcının rolü kullanmak için bir veya daha fazla eylem gerçekleştirmesini gerektiren rol ataması. Bir kullanıcı rol için uygun hale getirildiyse, bu, ayrıcalıklı görevleri gerçekleştirmesi gerektiğinde rolü etkinleştirebileceği anlamına gelir. Kalıcı rol ataması olan birine verilen erişim ile uygun rol ataması arasındaki fark yoktur. Tek fark, bazı kişilerin bu erişime her zaman ihtiyaç duymamış olmasıdır. |

| etkin | Tür | Bir kullanıcının rolü kullanmak için herhangi bir eylem gerçekleştirmesini gerektirmeyen rol ataması. Etkin olarak atanan kullanıcıların role atanmış ayrıcalıkları vardır. |

| etkinleştirme | Kullanıcının uygun olduğu bir rolü kullanmak için bir veya daha fazla eylem gerçekleştirme işlemi. Eylemler arasında çok faktörlü kimlik doğrulaması (MFA) denetimi gerçekleştirme, iş gerekçesi sağlama veya belirlenen onaylayanlardan onay isteme yer alabilir. | |

| kalıcı uygun | Süre | Bir kullanıcının her zaman rolü etkinleştirmeye uygun olduğu rol ataması. |

| kalıcı etkin | Süre | Bir kullanıcının herhangi bir eylem gerçekleştirmeden rolü her zaman kullanabileceği rol ataması. |

| zamana bağlı uygun | Süre | Bir kullanıcının rolü yalnızca başlangıç ve bitiş tarihleri içinde etkinleştirmeye uygun olduğu rol ataması. |

| zamana bağlı etkin | Süre | Bir kullanıcının rolü yalnızca başlangıç ve bitiş tarihleri içinde kullanabileceği rol ataması. |

| tam zamanında (JIT) erişim | Kullanıcıların ayrıcalıklı görevleri gerçekleştirmek için geçici izinler aldığı ve izinlerin süresi dolduktan sonra kötü amaçlı veya yetkisiz kullanıcıların erişim kazanmasını engelleyen bir model. Erişim yalnızca kullanıcılar ihtiyaç duyduğunda verilir. | |

| en az ayrıcalık erişimi ilkesi | Her kullanıcıya yalnızca gerçekleştirme yetkisine sahip oldukları görevleri gerçekleştirmek için gereken en düşük ayrıcalıkların sağlandığı önerilen bir güvenlik uygulaması. Bu uygulama, Genel Yönetici sayısını en aza indirir ve bunun yerine belirli senaryolar için belirli yönetici rollerini kullanır. |

Daha fazla bilgi için bkz . Microsoft Entra Privileged Identity Management nedir?.

Uygun ve zamana bağlı rol atamalarını listeleme

PIM işlevini hangi kullanıcıların kullandığını görmek istiyorsanız, uygun ve zamana bağlı rol atamalarını listeleme seçenekleri aşağıdadır.

1. Seçenek: Azure portalını kullanarak listeleme

Azure portalında oturum açın, Erişim denetimi (IAM) sayfasını açın ve Rol atamaları sekmesini seçin.

Uygun ve zamana bağlı rol atamalarını filtreleyin.

Durum'a göre gruplandırabilir ve sıralayabilir ve Etkin kalıcı türü olmayan rol atamalarını arayabilirsiniz.

2. Seçenek: PowerShell kullanarak listeleme

Hem uygun hem de etkin zamana bağlı rol atamalarını listeleyebilecek tek bir PowerShell komutu yoktur. Uygun rol atamalarınızı listelemek için Get-AzRoleEligibilitySchedule komutunu kullanın. Etkin rol atamalarınızı listelemek için Get-AzRoleAssignmentSchedule komutunu kullanın.

Bu örnekte, abonelikteki uygun ve zamana bağlı rol atamalarının nasıl listelendiği ve bu rol atama türlerinin nasıl eklendiği gösterilmektedir:

- Uygun kalıcı

- Uygun zamana bağlı

- Etkin zamana bağlı

Komut, Where-Object PIM olmadan Azure RBAC işlevselliğiyle kullanılabilen etkin kalıcı rol atamalarını filtreler.

Get-AzRoleEligibilitySchedule -Scope /subscriptions/<subscriptionId>

Get-AzRoleAssignmentSchedule -Scope /subscriptions/<subscriptionId> | Where-Object {$_.EndDateTime -ne $null }

Kapsamların nasıl oluşturulmuş olduğu hakkında bilgi için bkz . Azure RBAC kapsamını anlama.

Uygun ve zamana bağlı rol atamalarını etkin kalıcıya dönüştürme

Kuruluşunuzun PIM kullanımını sınırlamak için işlem veya uyumluluk nedenleri varsa, bu rol atamalarını kalıcı olarak etkin hale dönüştürme seçenekleri aşağıdadır.

1. Seçenek: Azure portalını kullanarak dönüştürme

Azure portalında Rol atamaları sekmesinde ve Durum sütununda, dönüştürmek istediğiniz her rol ataması için Uygun kalıcı, Uygun zamana bağlı ve Etkin zamana bağlı bağlantıları seçin.

Atamayı düzenle bölmesinde, atama türü için Etkin'i ve atama süresi için Kalıcı'yı seçin.

Daha fazla bilgi için bkz . Atamayı düzenleme.

İşlem tamamlandığında Kaydet'i seçin.

Güncelleştirmelerinizin işlenmesi ve portala yansıtılması biraz zaman alabilir.

Dönüştürmek istediğiniz yönetim grubu, abonelik ve kaynak grubu kapsamlarında tüm rol atamaları için bu adımları yineleyin.

Dönüştürmek istediğiniz kaynak kapsamında rol atamalarınız varsa, değişiklikleri doğrudan PIM'de yapmanız gerekir.

2. Seçenek: PowerShell kullanarak dönüştürme

Rol atamalarını doğrudan farklı bir duruma veya türe dönüştürecek bir komut veya API olmadığından, bunun yerine bu adımları izleyebilirsiniz.

Önemli

Rol atamalarını kaldırmak, ortamınızda kesintilere neden olabilir. Bu adımları gerçekleştirmeden önce etkiyi anladığınızdan emin olun.

Veri kaybını önlemek için uygun ve zamana bağlı rol atamalarınızın tümünün listesini alın ve güvenli bir konuma kaydedin.

Önemli

Bu adımlar, etkin kalıcı olarak aynı rol atamalarını oluşturmadan önce bu rol atamalarını kaldırmanızı gerektirdiğinden, uygun ve zamana bağlı rol atamaları listesini kaydetmeniz önemlidir.

Uygun rol atamalarınızı kaldırmak için New-AzRoleEligibilityScheduleRequest komutunu kullanın.

Bu örnekte uygun rol atamasını kaldırma adımları gösterilmektedir.

$guid = New-Guid New-AzRoleEligibilityScheduleRequest -Name $guid -Scope <Scope> -PrincipalId <PrincipalId> -RoleDefinitionId <RoleDefinitionId> -RequestType AdminRemoveEtkin zamana bağlı rol atamalarınızı kaldırmak için New-AzRoleAssignmentScheduleRequest komutunu kullanın.

Bu örnekte etkin bir zamana bağlı rol atamasını kaldırma adımları gösterilmektedir.

$guid = New-Guid New-AzRoleAssignmentScheduleRequest -Name $guid -Scope <Scope> -PrincipalId <PrincipalId> -RoleDefinitionId <RoleDefinitionId> -RequestType AdminRemoveMevcut rol atamasını denetlemek için Get-AzRoleAssignment komutunu kullanın ve New-AzRoleAssignment komutunu kullanarak uygun ve zamana bağlı her rol ataması için Azure RBAC ile etkin bir kalıcı rol ataması oluşturun.

Bu örnekte, mevcut bir rol atamasını denetleme ve Azure RBAC ile etkin bir kalıcı rol ataması oluşturma işlemi gösterilmektedir.

$result = Get-AzRoleAssignment -ObjectId $RA.PrincipalId -RoleDefinitionName $RA.RoleDefinitionDisplayName -Scope $RA.Scope; if($result -eq $null) { New-AzRoleAssignment -ObjectId $RA.PrincipalId -RoleDefinitionName $RA.RoleDefinitionDisplayName -Scope $RA.Scope }

Uygun veya zamana bağlı rol atamalarının oluşturulmasını sınırlama

Kuruluşunuzun PIM kullanımını sınırlamak için işlem veya uyumluluk nedenleri varsa, uygun veya zamana bağlı rol atamalarının oluşturulmasını sınırlamak için Azure İlkesi kullanabilirsiniz. Daha fazla bilgi için bkz. Azure İlkesi nedir?.

Aşağıda, belirli bir kimlik listesi dışında uygun ve zamana bağlı rol atamalarının oluşturulmasını sınırlayan bir örnek ilke verilmiştir. Diğer izin verme koşulları için ek parametreler ve denetimler eklenebilir.

{

"properties": {

"displayName": "Limit eligible and active time-bound role assignments except for allowed principal IDs",

"policyType": "Custom",

"mode": "All",

"metadata": {

"createdBy": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"createdOn": "2024-11-05T02:31:25.1246591Z",

"updatedBy": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"updatedOn": "2024-11-06T07:58:17.1699721Z"

},

"version": "1.0.0",

"parameters": {

"allowedPrincipalIds": {

"type": "Array",

"metadata": {

"displayName": "Allowed Principal IDs",

"description": "A list of principal IDs that can receive PIM role assignments."

},

"defaultValue": []

}

},

"policyRule": {

"if": {

"anyof": [

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.Authorization/roleEligibilityScheduleRequests"

},

{

"not": {

"field": "Microsoft.Authorization/roleEligibilityScheduleRequests/principalId",

"in": "[parameters('allowedPrincipalIds')]"

}

}

]

},

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.Authorization/roleAssignmentScheduleRequests"

},

{

"not": {

"field": "Microsoft.Authorization/roleAssignmentScheduleRequests/principalId",

"in": "[parameters('allowedPrincipalIds')]"

}

}

]

}

]

},

"then": {

"effect": "deny"

}

},

"versions": [

"1.0.0"

]

},

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4ef/providers/Microsoft.Authorization/policyDefinitions/1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5",

"type": "Microsoft.Authorization/policyDefinitions",

"name": "1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5",

"systemData": {

"createdBy": "test1@contoso.com",

"createdByType": "User",

"createdAt": "2024-11-05T02:31:25.0836273Z",

"lastModifiedBy": "test1@contoso.com",

"lastModifiedByType": "User",

"lastModifiedAt": "2024-11-06T07:58:17.1651655Z"

}

}

PIM kaynak özellikleri hakkında bilgi için şu REST API belgelerine bakın:

Parametrelerle bir Azure İlkesi atama hakkında bilgi için bkz. Öğretici: Uyumluluğu zorunlu kılmak için ilke oluşturma ve yönetme.