Azure rolü atama adımları

Azure rol tabanlı erişim denetimi (Azure RBAC), Azure kaynaklarına erişimi yönetmek için kullandığınız yetkilendirme sistemidir. Erişim vermek için kullanıcılara, gruplara, hizmet sorumlularına veya yönetilen kimliklere belirli kapsamda roller atamanız gerekir. Bu makalede Azure portalını, Azure PowerShell'i, Azure CLI'yı veya REST API'yi kullanarak Azure rollerini atamaya yönelik üst düzey adımlar açıklanmaktadır.

1. Adım: Kimlerin erişmesi gerektiğini belirleme

Önce kimin erişmesi gerektiğini belirlemeniz gerekir. Kullanıcıya, gruba, hizmet sorumlusuna veya yönetilen kimliğe rol atayabilirsiniz. Buna güvenlik sorumlusu da denir.

- Kullanıcı - Microsoft Entra Id'de profili olan bir kişi. Diğer kiracılardaki kullanıcılara da rol atayabilirsiniz. Diğer kuruluşlardaki kullanıcılar hakkında bilgi için bkz . Microsoft Entra B2B.

- Grup - Microsoft Entra Kimliği'nde oluşturulan bir kullanıcı kümesi. Bir gruba rol atadığınızda ilgili gruptaki tüm kullanıcılar o role sahip olur.

- Hizmet sorumlusu: Uygulamalar veya hizmetler tarafından belirli Azure kaynaklarına erişmek için kullanılan güvenlik kimliğidir. Bunu bir uygulamanın kullanıcı kimliği (kullanıcı adı ve parola veya sertifika) olarak düşünebilirsiniz.

- Yönetilen kimlik - Microsoft Entra Id'de Azure tarafından otomatik olarak yönetilen bir kimlik. Genellikle Azure hizmetlerinde kimlik doğrulaması için kimlik bilgilerini yönetmek üzere bulut uygulamaları geliştirirken yönetilen kimlikleri kullanırsınız.

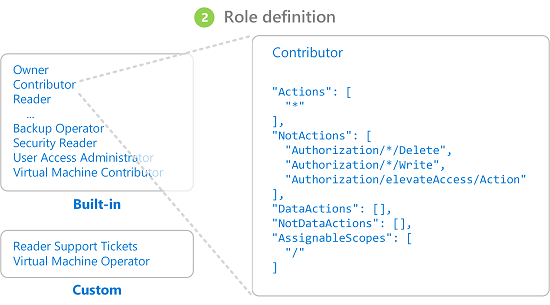

2. Adım: Uygun rolü seçin

İzinler bir rol tanımında birlikte gruplandırılır. Bu genellikle yalnızca rol olarak adlandırılır. Birkaç yerleşik rol listesinden seçim yapabilirsiniz. Yerleşik roller kuruluşunuzun belirli ihtiyaçlarını karşılamıyorsa kendi özel rollerinizi oluşturabilirsiniz.

Roller, iş işlevi rolleri ve ayrıcalıklı yönetici rolleri olarak düzenlenir.

İş işlevi rolleri

İş işlevi rolleri, belirli Azure kaynaklarının yönetimine olanak tanır. Örneğin Sanal Makine Katılımcısı rolü, kullanıcının sanal makine oluşturmasını ve yönetmesini sağlar. Uygun iş işlevi rolünü seçmek için şu adımları kullanın:

Kapsamlı azure yerleşik rolleri makalesiyle başlayın. Makalenin üst kısmındaki tablo, makalenin devamında ayrıntıları içeren bir dizindir.

Bu makalede, izin vermek istediğiniz kaynağın hizmet kategorisine (işlem, depolama ve veritabanları gibi) gidin. Aradığınızı bulmanın en kolay yolu genellikle sayfada "blob", "sanal makine" gibi ilgili bir anahtar sözcük aramaktır.

Hizmet kategorisi için listelenen rolleri gözden geçirin ve ihtiyacınız olan belirli eylemleri belirleyin. Yine, her zaman en kısıtlayıcı rolle başlayın.

Örneğin, bir güvenlik sorumlusunun Azure depolama hesabındaki blobları okuması gerekiyorsa ancak yazma erişimi gerekmiyorsa Depolama Blob Verileri Katkıda Bulunanı yerine Depolama Blob Veri Okuyucusu'na (yönetici düzeyinde Depolama Blobu Veri Sahibi rolü kesinlikle değil) tıklayın . Rol atamalarını daha sonra gerektiğinde güncelleştirebilirsiniz.

Uygun bir rol bulamazsanız özel bir rol oluşturabilirsiniz.

Ayrıcalıklı yönetici rolleri

Ayrıcalıklı yönetici rolleri, Azure kaynaklarını yönetme veya diğer kullanıcılara rol atama gibi ayrıcalıklı yönetici erişimi veren rollerdir. Aşağıdaki roller ayrıcalıklı olarak kabul edilir ve tüm kaynak türlerine uygulanır.

| Azure rolü | İzinler |

|---|---|

| Sahip |

|

| Katkıda Bulunan |

|

| Rezervasyon Yöneticisi |

|

| Rol Tabanlı Erişim Denetimi Yöneticisi |

|

| Kullanıcı Erişimi Yöneticisi |

|

Ayrıcalıklı yönetici rolü atamalarını kullanırken en iyi yöntemler için bkz . Azure RBAC için en iyi yöntemler. Daha fazla bilgi için bkz . Ayrıcalıklı yönetici rolü tanımı.

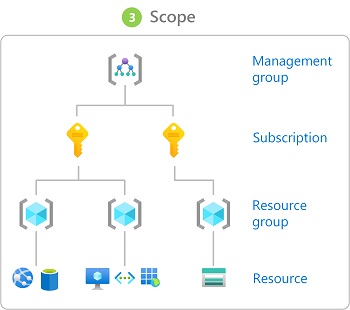

3. Adım: Gerekli kapsamı belirleme

Kapsam , erişimin uygulandığı kaynak kümesidir. Azure'da dört düzeyde bir kapsam belirtebilirsiniz: yönetim grubu, abonelik, kaynak grubu ve kaynak. Kapsamlar üst-alt ilişkisiyle yapılandırılmıştır. Hiyerarşinin her düzeyi kapsamı daha belirgin hale getirir. Bu kapsam düzeylerinden herhangi birinde rol atayabilirsiniz. Seçtiğiniz düzey, rolün ne kadar geniş çapta uygulanacağını belirler. Alt düzeyler, rol izinlerini daha yüksek düzeylerden devralır.

Üst kapsamda bir rol atadığınızda, bu izinler alt kapsamlara devralınır. Örneğin:

- Okuyucu rolünü yönetim grubu kapsamındaki bir kullanıcıya atarsanız, bu kullanıcı yönetim grubundaki tüm aboneliklerdeki her şeyi okuyabilir.

- Faturalama Okuyucusu rolünü abonelik kapsamındaki bir gruba atarsanız, bu grubun üyeleri abonelikteki her kaynak grubu ve kaynağın faturalama verilerini okuyabilir.

- Katkıda bulunan rolünü bir uygulamaya kaynak grubu kapsamında atadığınızda ilgili grup bu kaynak grubundaki her türlü kaynağı yönetebilir ancak abonelikteki diğer kaynak gruplarını yönetemez.

Güvenlik sorumlularına işlerini yapmaları için gereken en düşük ayrıcalığı vermek en iyi yöntemdir. Başlangıçta daha kullanışlı görünse bile daha geniş kapsamlarda daha geniş roller atamaktan kaçının. Rolleri ve kapsamları sınırlayarak, güvenlik sorumlusunun gizliliği ihlal edilirse hangi kaynakların risk altında olduğunu sınırlandırmış olursunuz. Daha fazla bilgi için bk. Kapsamı anlama.

4. Adım: Önkoşullarınızı denetleyin

Rolleri atamak için, rolü atamaya çalıştığınız kapsamda Rol Tabanlı Erişim Denetimi Yöneticisi gibi rol atamaları yazma iznine sahip bir rol atanmış bir kullanıcıyla oturum açmanız gerekir. Benzer şekilde, rol atamasını kaldırmak için rol atamalarını silme iznine sahip olmanız gerekir.

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete

Kullanıcı hesabınızın aboneliğinizde rol atama izni yoksa hesabınızın "'Microsoft.Authorization/roleAssignments/write' eylemini gerçekleştirme yetkisi olmadığını" belirten bir hata iletisi görürsünüz. Bu durumda, sizin yerinize izinleri atayabilecekleri için aboneliğinizin yöneticilerine başvurun.

Rol atamak için hizmet sorumlusu kullanıyorsanız "İşlemi tamamlamak için ayrıcalık yetersiz" hatasını alabilirsiniz. Bu hatanın nedeni, Azure'ın atanan kimliği Microsoft Entra Kimliği'nde aramaya çalışması ve hizmet sorumlusunun varsayılan olarak Microsoft Entra Kimliğini okuyamamasıdır. Bu durumda, hizmet sorumlusuna dizindeki verileri okumak için izin vermeniz gerekir. Alternatif olarak, Azure CLI kullanıyorsanız, Microsoft Entra aramasını atlamak için atanan nesne kimliğini kullanarak rol atamasını oluşturabilirsiniz. Daha fazla bilgi için bkz . Azure RBAC sorunlarını giderme.

5\. Adım: Rol atama

Güvenlik sorumlusunu, rolü ve kapsamı bildiğinizde rolü atayabilirsiniz. Azure portalı, Azure PowerShell, Azure CLI, Azure SDK'ları veya REST API'lerini kullanarak rol atayabilirsiniz.

Her abonelikte en fazla 4000 rol atamanız olabilir. Bu sınır abonelikteki, kaynak grubundaki ve kaynak kapsamlarındaki rol atamalarını içerir. Gelecekte zamanlanan uygun rol atamaları ve rol atamaları bu sınıra doğru sayılmaz. Her yönetim grubunda en fazla 500 rol atamanız olabilir. Daha fazla bilgi için bkz . Azure RBAC sınırlarını giderme.

Rolleri atamayla ilgili ayrıntılı adımlar için aşağıdaki makalelere göz atın.

- Azure portalı kullanarak Azure rolleri atama

- Azure PowerShell kullanarak Azure rolleri atama

- Azure CLI kullanarak Azure rolleri atama

- REST API kullanarak Azure rolleri atama