MITRE ATT&CK® çerçevesi tarafından güvenlik kapsamını anlama

MITRE ATT&CK, saldırganlar tarafından yaygın olarak kullanılan ve gerçek dünya gözlemleri gözlemlenerek oluşturulan ve sürdürülen taktik ve tekniklerin genel olarak erişilebilen bir bilgi bankası. Birçok kuruluş, ortamlarında güvenlik durumunu doğrulamak için kullanılan belirli tehdit modelleri ve yöntemleri geliştirmek için MITRE ATT&CK bilgi bankası kullanır.

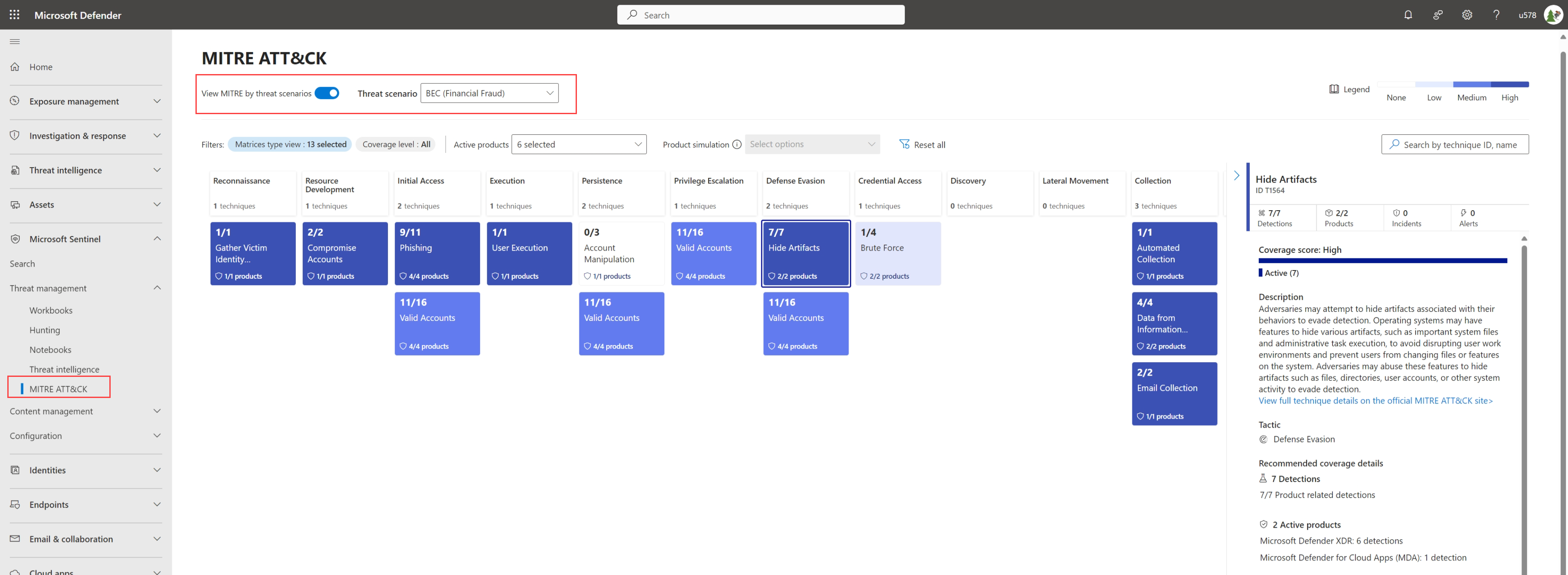

Microsoft Sentinel yalnızca tehditleri algılamak ve araştırmanıza yardımcı olmak için değil, aynı zamanda kuruluşunuzun güvenlik durumunun doğasını ve kapsamını görselleştirmek için alınan verileri analiz eder.

Bu makalede, Microsoft Sentinel'de MITRE sayfasının çalışma alanınızda zaten etkin olan analiz kurallarını (algılamaları) ve MITRE ATT&CK® çerçevesinin taktik ve tekniklerine dayalı olarak kuruluşunuzun güvenlik kapsamını anlamak için yapılandırabileceğiniz algılamaları görüntülemek için nasıl kullanılacağı açıklanmaktadır.

Önemli

Microsoft Sentinel'deki MITRE sayfası şu anda ÖNİzLEME aşamasındadır. Azure Önizleme Ek Koşulları, beta, önizleme aşamasında olan veya henüz genel kullanıma sunulmamış Azure özellikleri için geçerli olan yasal koşulları içerir.

Önkoşullar

Microsoft Sentinel'de kuruluşunuzun MITRE kapsamını görüntüleyebilmeniz için aşağıdaki önkoşullara sahip olduğunuzdan emin olun:

- Etkin bir Microsoft Sentinel örneği.

- Microsoft Sentinel'de içeriği görüntülemek için gerekli izinler. Daha fazla bilgi için Microsoft Sentinel'deki roller ve izinler bölümüne bakın.

- İlgili güvenlik verilerini Microsoft Sentinel'e almak için yapılandırılmış veri bağlayıcıları. Daha fazla bilgi için bkz . Microsoft Sentinel veri bağlayıcıları.

- Microsoft Sentinel'de ayarlanmış etkin zamanlanmış sorgu kuralları ve neredeyse gerçek zamanlı (NRT) kurallar. Daha fazla bilgi için bkz . Microsoft Sentinel'de tehdit algılama.

- MITRE ATT&CK çerçevesi ve taktikleri ve teknikleri hakkında bilgi.

MITRE ATT&CK çerçeve sürümü

Microsoft Sentinel şu anda MITRE ATT&CK çerçevesi, sürüm 13 ile uyumludur.

Geçerli MITRE kapsamını görüntüleme

Varsayılan olarak, hem şu anda etkin olan zamanlanmış sorgu hem de neredeyse gerçek zamanlı (NRT) kurallar kapsam matrisinde gösterilir.

Kullandığınız portala bağlı olarak aşağıdakilerden birini yapın:

Azure portalında Tehdit yönetimi'nin altında MITRE ATT&CK (Önizleme) öğesini seçin.

Aşağıdaki yöntemlerden birini kullanın:

Belirli bir teknik için çalışma alanınızda şu anda etkin olan algılama sayısını anlamak için göstergeyi kullanın.

Kuruluşunuzun seçili teknik için güvenlik durumunu görüntülemek üzere teknik adını veya kimliğini kullanarak matristeki belirli bir tekniği aramak için arama çubuğunu kullanın.

Ayrıntılar bölmesinde daha fazla ayrıntı görüntülemek için matriste belirli bir teknik seçin. Burada, aşağıdaki konumlardan herhangi birine atlamak için bağlantıları kullanın:

Açıklama alanında, MITRE ATT&CK çerçevesi bilgi bankası seçili teknik hakkında daha fazla bilgi için Tam teknik ayrıntılarını görüntüle ... öğesini seçin.

Bölmede aşağı kaydırın ve Microsoft Sentinel'de ilgili alana atlamak için etkin öğelerden herhangi birine bağlantıları seçin.

Örneğin, Tehdit Avcılığı sayfasına atlamak için Avlanma sorguları'nı seçin. Burada, seçili teknikle ilişkili ve çalışma alanınızda yapılandırabileceğiniz avlanma sorgularının filtrelenmiş bir listesini görürsünüz.

Defender portalında ayrıntılar bölmesinde, seçilen teknik için önerilen tüm algılama ve hizmetlerden etkin algılamaların ve güvenlik hizmetlerinin (ürünler) oranı da dahil olmak üzere önerilen kapsam ayrıntıları da gösterilir.

Kullanılabilir algılamalarla olası kapsamın simülasyonunu gerçekleştirme

MITRE kapsam matrisinde, simülasyon kapsamı microsoft Sentinel çalışma alanınızda şu anda yapılandırılmamış olan algılamaları ifade eder. Kuruluşunuzun olası güvenlik durumunu anlamak için sanal kapsamınızı görüntüleyin. Kullanabileceğiniz tüm algılamaları yapılandırdıysanız.

Microsoft Sentinel'de Tehdit yönetimi'nin altında MITRE ATTA&CK (Önizleme) öğesini seçin ve ardından kuruluşunuzun olası güvenlik durumunun benzetimini yapmak için Sanal kurallar menüsünde öğeleri seçin.

Buradan, belirli bir tekniğin simülasyon kapsamını görüntülemek için aksi takdirde olduğu gibi sayfanın öğelerini kullanın.

Analiz kurallarında ve olaylarında MITRE ATT&CK çerçevesini kullanma

Microsoft Sentinel çalışma alanınızda düzenli olarak çalıştırılan MITRE tekniklerini içeren zamanlanmış bir kuralın olması, MITRE kapsam matrisinde kuruluşunuz için gösterilen güvenlik durumunu geliştirir.

Analiz kuralları:

- Analiz kurallarını yapılandırırken kuralınıza uygulanacak belirli MITRE tekniklerini seçin.

- Analiz kurallarını ararken, kurallarınızı daha hızlı bulmak için teknikle görüntülenen kuralları filtreleyin.

Daha fazla bilgi için bkz . Tehditleri kullanıma hazır olarak algılama ve Tehditleri algılamak için özel analiz kuralları oluşturma.

Olaylar:

MITRE teknikleri yapılandırılmış kurallar tarafından ortaya çıkarılan uyarılar için olaylar oluşturulduğunda, teknikler de olaylara eklenir.

Daha fazla bilgi için bkz . Microsoft Sentinel ile olayları araştırma. Çalışma alanınız Microsoft'un birleşik güvenlik işlemleri (SecOps) platformuna eklendiyse bunun yerine Microsoft Defender portalında olayları araştırın.

Tehdit avcılığı:

- Yeni bir tehdit avcılığı sorgusu oluştururken, sorgunuza uygulanacak belirli taktikleri ve teknikleri seçin.

- Etkin avlanma sorgularını ararken, kılavuzun üstündeki listeden bir öğe seçerek taktiklerle görüntülenen sorguları filtreleyin. Yan taraftaki ayrıntılar bölmesinde taktik ve teknik ayrıntılarını görmek için bir sorgu seçin

- Yer işaretleri oluştururken, avlanma sorgusundan devralınan teknik eşlemesini kullanın veya kendi eşlemenizi oluşturun.

Daha fazla bilgi için bkz. Microsoft Sentinel ile tehditleri avlama ve Microsoft Sentinel ile tehdit avcılığı sırasında verileri izleme.

İlgili içerik

Daha fazla bilgi için bkz.