Mevcut özel etki alanını Azure Spring Apps ile eşleme

Not

Temel, Standart ve Kurumsal planları, 3 yıllık kullanımdan kaldırma süresiyle Mart 2025 ortasından itibaren kullanımdan kaldırılacaktır. Azure Container Apps'e geçiş yapmanızı öneririz. Daha fazla bilgi için bkz . Azure Spring Apps kullanımdan kaldırma duyurusu.

Standart tüketim ve ayrılmış plan, altı ay sonra tamamen kapatılarak 30 Eylül 2024'den itibaren kullanımdan kaldırılacaktır. Azure Container Apps'e geçiş yapmanızı öneririz. Daha fazla bilgi için bkz . Azure Spring Apps Standart tüketimini ve ayrılmış planı Azure Container Apps'e geçirme.

Bu makale şunlar için geçerlidir:✅ Java ✅ C#

Bu makale şunlar için geçerlidir:✅ Standard ✅ Enterprise

Etki Alanı Adı Hizmeti (DNS), ağ düğümü adlarını ağ genelinde depolamak için kullanılan bir tekniktir. Bu makale, CNAME kaydı kullanarak gibi www.contoso.combir etki alanını eşler. Özel etki alanının güvenliğini bir sertifikayla sağlar ve Güvenli Yuva Katmanı (SSL) olarak da bilinen Aktarım Katmanı Güvenliği'ni (TLS) zorunlu kılmayı gösterir.

Sertifikalar web trafiğini şifreler. Bu TLS/SSL sertifikaları Azure Key Vault'ta depolanabilir.

Önkoşullar

- Azure aboneliği. Aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

- (İsteğe bağlı) Azure CLI sürüm 2.45.0 veya üzeri. Azure Spring Apps uzantısını yüklemek için aşağıdaki komutu kullanın:

az extension add --name spring - Azure Spring Apps'e dağıtılan bir uygulama (bkz . Hızlı Başlangıç: Azure portalını kullanarak Azure Spring Apps'te mevcut bir uygulamayı başlatma veya mevcut bir uygulamayı kullanma). Uygulamanız Temel plan kullanılarak dağıtıldıysa Standart plana yükseltmeyi unutmayın.

- GoDaddy gibi bir etki alanı sağlayıcısı için DNS kayıt defterine erişimi olan bir etki alanı adı.

- Üçüncü taraf sağlayıcıdan özel bir sertifika (yani otomatik olarak imzalanan sertifikanız). Sertifikanın etki alanıyla eşleşmesi gerekir.

- Azure Key Vault'un dağıtılan bir örneği. Daha fazla bilgi için bkz . Azure Key Vault hakkında.

Key Vault özel bağlantı ile ilgili dikkat edilmesi gerekenler

Azure Spring Apps yönetiminin IP adresleri henüz Azure Güvenilen Microsoft hizmetleri parçası değildir. Bu nedenle, Azure Spring Apps'in özel uç nokta bağlantılarıyla korunan bir Key Vault'tan sertifika yüklemesini sağlamak için Azure Key Vault güvenlik duvarına aşağıdaki IP adreslerini eklemeniz gerekir:

20.99.204.11120.201.9.9720.74.97.552.235.25.3520.194.10.020.59.204.46104.214.186.8652.153.221.22252.160.137.3920.39.142.5620.199.190.22220.79.64.620.211.128.9652.149.104.14420.197.121.20940.119.175.7720.108.108.22102.133.143.3852.226.244.15020.84.171.16920.93.48.10820.75.4.4620.78.29.21320.106.86.3420.193.151.132

Sertifikayı içeri aktarma

Sertifika dosyanızı PFX'te hazırlama (isteğe bağlı)

Azure Key Vault, PEM ve PFX biçiminde özel sertifika içeri aktarmayı destekler. Sertifika sağlayıcınızdan aldığınız PEM dosyası Key Vault'ta sertifikayı kaydetme bölümünde çalışmıyorsa, Azure Key Vault için PFX oluşturmak için buradaki adımları izleyin.

Ara sertifikaları birleştirme

Sertifika yetkiliniz size sertifika zincirinde birden çok sertifika verirse, sertifikaları sırayla birleştirmeniz gerekir.

Bu görevi yapmak için, aldığınız her sertifikayı bir metin düzenleyicisinde açın.

Birleştirilmiş sertifika için mergedcertificate.crt adlı bir dosya oluşturun. Bir metin düzenleyicisinde her bir sertifikanın içeriğini bu dosyaya kopyalayın. Sertifikalarınızın sırası, sertifikanızla başlayıp kök sertifika ile sona ererek sertifika zincirindeki sırayla aynı olmalıdır. Aşağıdaki örneğe benzer şekilde görünür:

-----BEGIN CERTIFICATE-----

<your entire Base64 encoded SSL certificate>

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

<The entire Base64 encoded intermediate certificate 1>

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

<The entire Base64 encoded intermediate certificate 2>

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

<The entire Base64 encoded root certificate>

-----END CERTIFICATE-----

Sertifikayı PFX dosyasına aktarma

Birleştirilmiş TLS/SSL sertifikanızı sertifika isteğinizin oluşturulduğu özel anahtarla dışarı aktarın.

Sertifika isteğinizi OpenSSL kullanarak oluşturduysanız bir özel anahtar dosyası oluşturduğunuz anlamına gelir. Sertifikanızı PFX dosyasına aktarmak için aşağıdaki komutu çalıştırın. private-key-file ve< merged-certificate-file>> yer tutucularını <özel anahtarınızın ve birleştirilmiş sertifika dosyanızın yolları ile değiştirin.

openssl pkcs12 -export -out myserver.pfx -inkey <private-key-file> -in <merged-certificate-file>

Sorulduğunda bir dışarı aktarma parolası tanımlayın. TLS/SSL sertifikanızı daha sonra Azure Key Vault'a yüklerken bu parolayı kullanın.

Sertifika isteğinizi oluşturmak için IIS veya Certreq.exe kullandıysanız, sertifikayı yerel makinenize yükleyin ve sonra sertifikayı PFX’e aktarın.

Sertifikayı Key Vault'a kaydetme

Sertifikayı içeri aktarma yordamı PEM veya PFX kodlanmış dosyasının diskte olmasını gerektirir ve özel anahtara sahip olmanız gerekir.

Sertifikanızı Key Vault'a yüklemek için aşağıdaki adımları kullanın:

Anahtar kasası örneğine gidin.

Gezinti bölmesinde Sertifikalar'ı seçin.

Üst menüde Oluştur/içeri aktar'ı seçin.

Sertifika oluştur sayfasında, Sertifika Oluşturma Yöntemi için İçeri Aktar'ı seçin ve sertifika adı için bir değer sağlayın.

Sertifika Dosyasını Karşıya Yükle altında sertifika konumuna gidin ve seçin.

Parola altında, parola korumalı bir sertifika dosyasını karşıya yüklüyorsanız, bu parolayı burada belirtin. Aksi takdirde boş bırakın. Sertifika dosyası başarıyla içeri aktarıldıktan sonra anahtar kasası bu parolayı kaldırır.

Oluştur'u belirleyin.

Azure Spring Apps'e anahtar kasanıza erişim verme

Sertifikayı içeri aktarmadan önce Azure Spring Apps'e anahtar kasanıza erişim vermeniz gerekir.

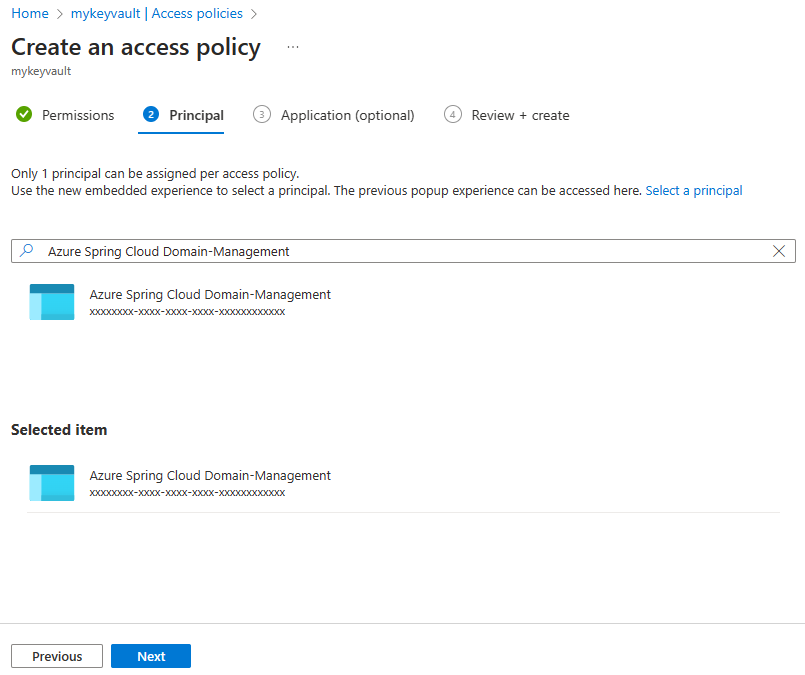

Azure portalını kullanarak erişim vermek için aşağıdaki adımları kullanın:

Anahtar kasası örneğine gidin.

Gezinti bölmesinde Erişim ilkeleri'ni seçin.

Üst menüde Oluştur'u seçin.

Bilgileri doldurun ve Ekle düğmesi'ni ve ardından Erişim ilkesi oluştur'u seçin.

Gizli dizi izni Sertifika izni Sorumlu seçin Al, Listele Al, Listele Azure Spring Apps Etki Alanı Yönetimi Not

"Azure Spring Apps Domain-Management" öğesini bulamazsanız "Azure Spring Cloud Domain-Management" araması yapın.

Sertifikayı Azure Spring Apps'e aktarma

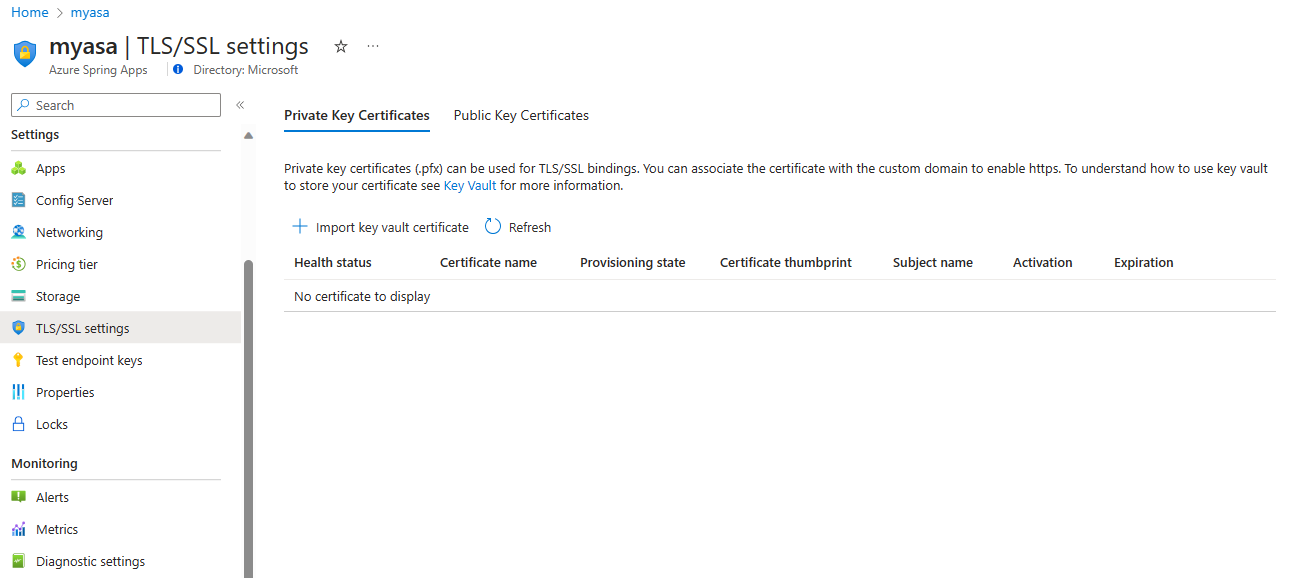

Sertifikayı içeri aktarmak için aşağıdaki adımları kullanın:

Azure Spring Apps örneğine gidin.

Gezinti bölmesinde TLS/SSL ayarları'nı seçin.

Anahtar kasası sertifikayı içeri aktar'ı seçin.

Azure'dan sertifika seçin sayfasında, açılan seçeneklerden Abonelik, Anahtar Kasası ve Sertifika'yı seçin ve ardından Seç'i seçin.

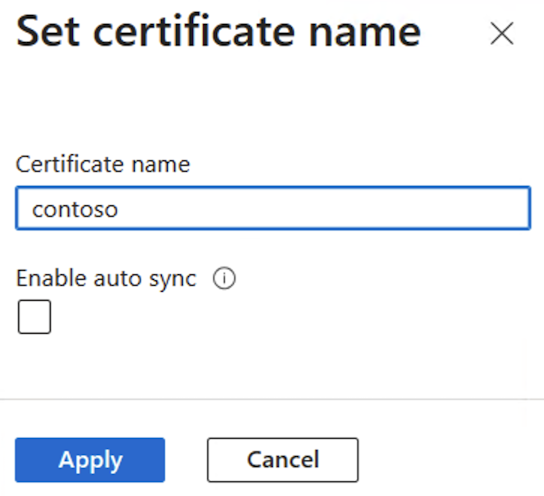

Açılan Sertifika adını ayarla sayfasında sertifika adınızı girin, gerekirse otomatik eşitlemeyi etkinleştir'i ve ardından Uygula'yı seçin. Daha fazla bilgi için Sertifikayı otomatik eşitleme bölümüne bakın.

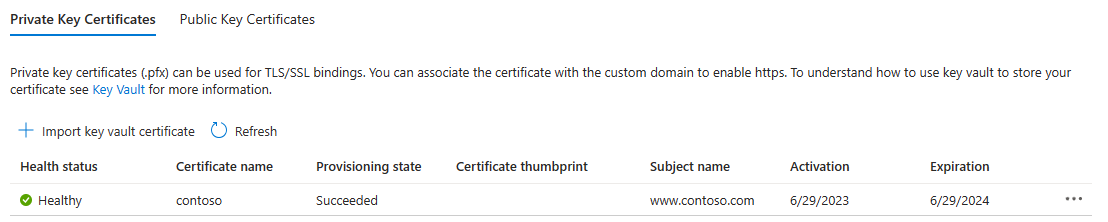

Sertifikanızı başarıyla içeri aktardığınızda, özel anahtar sertifikaları listesinde görüntülenir.

Önemli

Bu sertifikayla özel bir etki alanının güvenliğini sağlamak için sertifikayı belirli bir etki alanına bağlayınız. Daha fazla bilgi için SSL bağlaması ekleme bölümüne bakın.

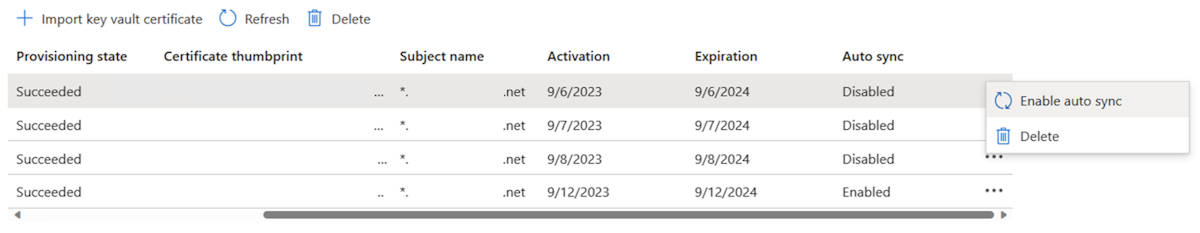

Sertifikayı otomatik eşitleme

Azure Key Vault'ta depolanan bir sertifika bazen süresi dolmadan yenilenir. Benzer şekilde, kuruluşunuzun sertifika yönetimine yönelik güvenlik ilkeleri, DevOps ekibinizin sertifikaları düzenli aralıklarla yenileriyle değiştirmesini gerektirebilir. Sertifika için otomatik eşitlemeyi etkinleştirdikten sonra Azure Spring Apps, anahtar kasanızı düzenli olarak yeni bir sürüm için (genellikle 24 saatte bir) eşitlemeye başlar. Yeni bir sürüm varsa, Azure Spring Apps bu sürümü içeri aktarır ve ardından herhangi bir kapalı kalma süresine neden olmadan sertifikayı kullanarak çeşitli bileşenler için yeniden yükler. Aşağıdaki listede etkilenen bileşenler ve ilgili senaryolar gösterilmektedir:

- App

- Özel etki alanı

- VMware Spring Cloud Gateway

- Özel etki alanı

- VMware Tanzu için API portalı

- Özel etki alanı

- VMware Tanzu Uygulama Hızlandırıcısı

- Otomatik olarak imzalanan bir sertifikayla Git deposuna bağlanma.

- Tanzu için Uygulama Yapılandırma Hizmeti

- Otomatik olarak imzalanan bir sertifikayla Git deposuna bağlanma.

Azure Spring Apps bir sertifikayı içeri aktardığında veya yeniden yüklediğinde bir etkinlik günlüğü oluşturulur. Etkinlik günlüklerini görmek için Azure portalında Azure Spring Apps örneğine gidin ve gezinti bölmesinde Etkinlik günlüğü'nü seçin.

Not

Sertifika otomatik eşitleme özelliği, Azure Key Vault'tan içeri aktarılan özel sertifikalar ve genel sertifikalarla çalışır. Bu özellik, müşterinin karşıya yüklediği içerik sertifikaları için kullanılamaz.

Anahtar kasanızdan Azure Spring Apps'e bir sertifika içeri aktarırken sertifika otomatik eşitleme özelliğini etkinleştirebilir veya devre dışı bırakabilirsiniz. Daha fazla bilgi için Azure Spring Apps'e sertifika içeri aktarma bölümüne bakın.

Ayrıca, Azure Spring Apps'e zaten aktarılmış bir sertifika için bu özelliği etkinleştirebilir veya devre dışı bırakabilirsiniz.

İçeri aktarılan bir sertifika için otomatik eşitlemeyi etkinleştirmek veya devre dışı bırakmak için aşağıdaki adımları kullanın:

Özel Etki Alanı Ekle

Özel bir DNS adını Azure Spring Apps ile eşlemek için bir CNAME kaydı kullanabilirsiniz.

Not

A kaydı desteklenmez.

CNAME kaydı oluşturma

DNS sağlayıcınıza gidin ve etki alanınızı <service-name>.azuremicroservices.ioile eşlemek için bir CNAME kaydı ekleyin. Burada Azure <service-name> Spring Apps örneğinizin adı yer alır. Joker etki alanını ve alt etki alanını destekliyoruz.

CNAME'yi ekledikten sonra DNS kayıtları sayfası aşağıdaki örneğe benzer:

Özel etki alanınızı Azure Spring Apps uygulamasıyla eşleme

Azure Spring Apps'te uygulamanız yoksa Hızlı Başlangıç: İlk uygulamanızı Azure Spring Apps'e dağıtma başlığı altındaki yönergeleri izleyin.

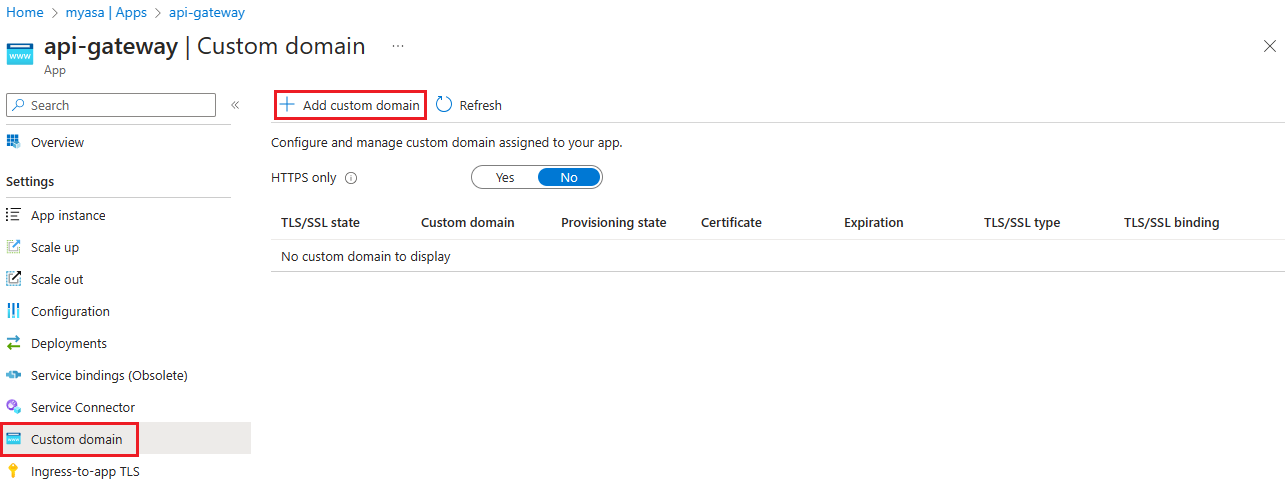

Uygulamayla özel bir etki alanı bağlamak için aşağıdaki adımları kullanın:

Uygulama sayfasına gidin.

Özel Etki Alanı'ı seçin.

Özel Etki Alanı Ekle'yi seçin.

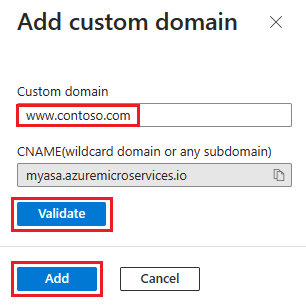

CNAME kaydını eklediğiniz tam etki alanı adını yazın, örneğin

www.contoso.com. Konak adı kayıt türünün CNAME -<service-name>.azuremicroservices.ioolarak ayarlandığından emin olun.Ekle düğmesini etkinleştirmek için Doğrula'yı seçin.

Ekle'yi seçin.

Bir uygulamada birden çok etki alanı olabilir, ancak bir etki alanı yalnızca bir uygulamayla eşlenebilir. Özel etki alanınızı uygulamayla başarıyla eşlediğinizde, özel etki alanı tablosunda görüntülenir.

Not

Özel etki alanınız için Güvenli Değil etiketi, henüz bir SSL sertifikasına bağlı olmadığı anlamına gelir. Tarayıcıdan özel etki alanınıza yapılan tüm HTTPS istekleri bir hata veya uyarı alır.

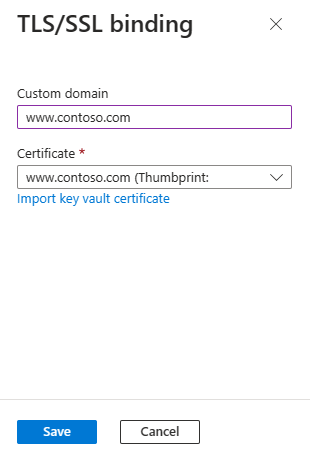

SSL bağlaması ekleme

Uygulamanın özel etki alanını güncelleştirmek için aşağıdaki adımları kullanın:

Özel etki alanı tablosunda, önceki şekilde gösterildiği gibi Ssl bağlaması ekle'yi seçin.

Sertifikanızı seçin veya içeri aktarınız.

Kaydet'i seçin.

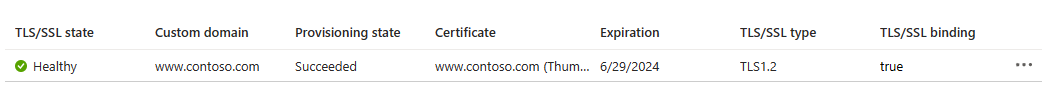

SSL bağlamasını başarıyla ekledikten sonra etki alanı durumu güvenlidir: Sağlıklı.

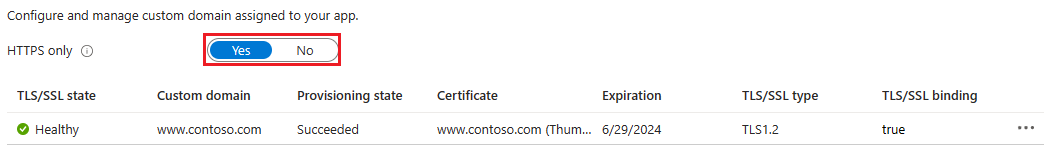

HTTPS zorlama

Varsayılan olarak, herkes HTTP kullanarak uygulamanıza erişmeye devam edebilir, ancak tüm HTTP isteklerini HTTPS bağlantı noktasına yönlendirebilirsiniz.

Uygulama sayfanızdaki gezintide Özel Etki Alanı'nı seçin. Ardından, Yalnızca HTTPS'yi olarak Yesayarlayın.

İşlem tamamlandığında, uygulamanızı gösteren HTTPS URL'lerinden herhangi birine gidin. HTTP URL'lerinin çalışmadığını unutmayın.