Tanılama günlüklerini kullanarak Azure VPN Gateway sorunlarını giderme

Bu makale, VPN Gateway tanılaması için kullanılabilen farklı günlükleri ve VPN ağ geçidi sorunlarını etkili bir şekilde gidermek için bunların nasıl kullanılacağını anlamanıza yardımcı olur.

Azure sorununuz bu makalede ele alınmıyorsa Microsoft Q & A ve Stack Overflow'daki Azure forumlarını ziyaret edin. Sorununuzu bu forumlara gönderebilir veya Twitter'da @AzureSupport gönderebilirsiniz. Ayrıca bir Azure desteği isteği gönderebilirsiniz. Destek isteği göndermek için Azure desteği sayfasında Destek al'ı seçin.

Aşağıdaki günlükler Azure'da kullanılabilir:

- GatewayDiagnosticLog

- TunnelDiagnosticLog

- RouteDiagnosticLog

- IKEDiagnosticLog

- P2SDiagnosticLog

İlke tabanlı ağ geçitleri için yalnızca GatewayDiagnosticLog ve RouteDiagnosticLog kullanılabilir.

Tüm VPN Gateway günlükleri için bkz. Azure VPN Gateway izleme verileri başvurusu

Azure Log Analytics kullanarak Azure VPN Gateway'den tanılama günlüğü olaylarını ayarlamak için bkz . Azure İzleyici'de tanılama ayarları oluşturma.

GatewayDiagnosticLog

Yapılandırma değişiklikleri GatewayDiagnosticLog tablosunda denetlenmektedir. Yürüttüğüniz değişikliklerin günlüklere yansıtılmış olması birkaç dakika sürebilir.

Burada başvuru olarak örnek bir sorgunuz var.

AzureDiagnostics

| where Category == "GatewayDiagnosticLog"

| project TimeGenerated, OperationName, Message, Resource, ResourceGroup

| sort by TimeGenerated asc

GatewayDiagnosticLog üzerindeki bu sorgu size birden çok sütun gösterir.

| Ad | Açıklama |

|---|---|

| TimeGenerated | utc saat diliminde her olayın zaman damgası. |

| OperationName | gerçekleşen olay. SetGatewayConfiguration, SetConnectionConfiguration, HostMaintenanceEvent, GatewayTenantPrimaryChanged, MigrateCustomerSubscription, GatewayResourceMove, ValidateGatewayConfiguration olabilir. |

| İleti | işleminin ayrıntılarına bakın ve başarılı/başarısız sonuçları listeler. |

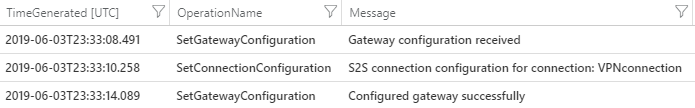

Aşağıdaki örnekte yeni bir yapılandırma uygulandığında günlüğe kaydedilen etkinlik gösterilmektedir:

Hem VPN Gateway'de hem de Yerel Ağ Geçidinde bir yapılandırma değiştirildiğinde SetGatewayConfiguration'ın günlüğe kaydedildiğini fark edin.

GatewayDiagnosticLog tablosundaki sonuçları TunnelDiagnosticLog tablosunun sonuçlarıyla karşılaştırmak, yapılandırma değişikliği veya bakım etkinliği sırasında tünel bağlantısı hatası olup olmadığını saptamaya yardımcı olabilir. Öyleyse, olası kök nedene yönelik önemli bir gösterge sağlar.

TunnelDiagnosticLog

TunnelDiagnosticLog tablosu, tünelin geçmiş bağlantı durumlarını incelemek için kullanışlıdır.

Burada başvuru olarak örnek bir sorgunuz var.

AzureDiagnostics

| where Category == "TunnelDiagnosticLog"

//| where remoteIP_s == "<REMOTE IP OF TUNNEL>"

| project TimeGenerated, OperationName, remoteIP_s, instance_s, Resource, ResourceGroup

| sort by TimeGenerated asc

TunnelDiagnosticLog üzerindeki bu sorgu size birden çok sütun gösterir.

| Ad | Açıklama |

|---|---|

| TimeGenerated | utc saat diliminde her olayın zaman damgası. |

| OperationName | gerçekleşen olay. TunnelConnected veya TunnelDisconnected olabilir. |

| remoteIP_s | şirket içi VPN cihazının IP adresi. Gerçek dünya senaryolarında, birden fazla olması durumunda ilgili şirket içi cihazın IP adresine göre filtrelemek yararlıdır. |

| Instance_s | olayı tetikleyen ağ geçidi rol örneği. Ağ geçidinin iki örneğinin adları olan GatewayTenantWorker_IN_0 veya GatewayTenantWorker_IN_1 olabilir. |

| Kaynak | VPN ağ geçidinin adını gösterir. |

| ResourceGroup | ağ geçidinin bulunduğu kaynak grubunu gösterir. |

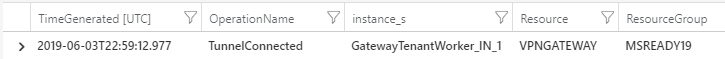

Örnek çıkış:

TunnelDiagnosticLog, beklenmeyen VPN bağlantı kesilmeleriyle ilgili geçmiş olayları gidermek için kullanışlıdır. Hafif doğası, çok az çabayla birkaç gün içinde büyük zaman aralıklarını analiz etme imkanı sunar. Yalnızca bir bağlantı kesilmesinin zaman damgasını belirledikten sonra, bağlantı kesilmelerinin nedenini daha ayrıntılı bir şekilde incelemek için IKEdiagnosticLog tablosunun daha ayrıntılı analizine geçebilirsiniz.

Bazı sorun giderme ipuçları:

- Bir ağ geçidi örneğinde bir bağlantı kesme olayı ve ardından birkaç saniye içinde farklı bir ağ geçidi örneğinde bağlantı olayı gözlemlerseniz, ağ geçidi yük devretmesi olduğunu gösterir. Böyle bir olay genellikle bir ağ geçidi örneğindeki bakım nedeniyle ortaya çıkar. Bu davranış hakkında daha fazla bilgi edinmek için bkz . Azure VPN ağ geçidi yedekliliği hakkında.

- Etkin ağ geçidi örneğinin yeniden başlatılmasına neden olan Azure tarafında kasıtlı olarak bir Ağ Geçidi Sıfırlaması çalıştırdığınızda da aynı davranış gözlemlenir. Bu davranış hakkında daha fazla bilgi edinmek için bkz . VPN Gateway'i sıfırlama.

- Bir ağ geçidi örneğinde bağlantı kesme olayı ve ardından birkaç saniye içinde aynı ağ geçidi örneğinde bağlantı olayı görürseniz, DPD zaman aşımına veya şirket içi cihaz tarafından yanlışlıkla gönderilen bir bağlantı kesilmesine neden olan bir ağ hatasına bakıyor olabilirsiniz.

RouteDiagnosticLog

RouteDiagnosticLog tablosu, BGP aracılığıyla alınan statik olarak değiştirilmiş yollar veya yollar için etkinliği izler.

Burada başvuru olarak örnek bir sorgunuz var.

AzureDiagnostics

| where Category == "RouteDiagnosticLog"

| project TimeGenerated, OperationName, Message, Resource, ResourceGroup

RouteDiagnosticLog üzerindeki bu sorgu size birden çok sütun gösterir.

| Ad | Açıklama |

|---|---|

| TimeGenerated | utc saat diliminde her olayın zaman damgası. |

| OperationName | gerçekleşen olay. StaticRouteUpdate, BgpRouteUpdate, BgpConnectedEvent, BgpDisconnectedEvent olabilir. |

| İleti | işleminin ayrıntıları. |

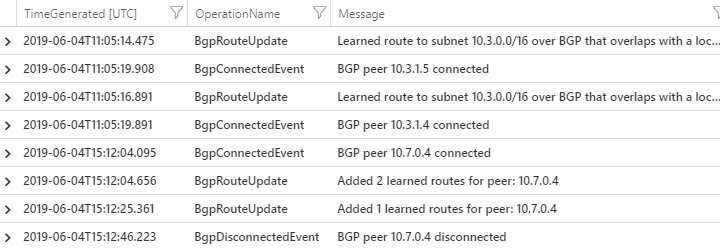

Çıkışta bağlı/bağlantısı kesilmiş BGP eşleri ve değiştirilen yollar hakkında yararlı bilgiler gösterilir.

Örnek:

IKEDiagnosticLog

IKEDiagnosticLog tablosu, IKE/IPsec için ayrıntılı hata ayıklama günlüğü sunar. Bu, bağlantı kesme sorunlarını giderirken veya VPN senaryolarını bağlayamıyorken gözden geçirmek için yararlıdır.

Burada başvuru olarak örnek bir sorgunuz var.

AzureDiagnostics

| where Category == "IKEDiagnosticLog"

| extend Message1=Message

| parse Message with * "Remote " RemoteIP ":" * "500: Local " LocalIP ":" * "500: " Message2

| extend Event = iif(Message has "SESSION_ID",Message2,Message1)

| project TimeGenerated, RemoteIP, LocalIP, Event, Level

| sort by TimeGenerated asc

IKEDiagnosticLog üzerindeki bu sorgu size birden çok sütun gösterir.

| Ad | Açıklama |

|---|---|

| TimeGenerated | utc saat diliminde her olayın zaman damgası. |

| UzakIP | şirket içi VPN cihazının IP adresi. Gerçek dünya senaryolarında, birden fazla olması durumunda ilgili şirket içi cihazın IP adresine göre filtrelemek yararlıdır. |

| YerelIP | sorun giderdiğimiz VPN Gateway'in IP adresi. Gerçek dünya senaryolarında, aboneliğinizde birden fazla vpn ağ geçidi olacaksa ilgili VPN ağ geçidinin IP adresine göre filtrelemek yararlıdır. |

| Olay | sorun giderme için yararlı olan bir tanılama iletisi içerir. Genellikle bir anahtar sözcükle başlar ve Azure Ağ Geçidi tarafından gerçekleştirilen eylemlere başvurur: [SEND], Azure Ağ Geçidi tarafından gönderilen bir IPsec paketinin neden olduğu olayı gösterir. [ALDI] şirket içi cihazdan alınan paket sonucunda bir olayı gösterir. [YEREL] Azure Ağ Geçidi tarafından yerel olarak gerçekleştirilen bir eylemi gösterir. |

RemoteIP, LocalIP ve Event sütunlarının AzureDiagnostics veritabanındaki özgün sütun listesinde bulunmadığına, ancak çözümlemesini basitleştirmek için "İleti" sütununun çıktısını ayrıştırarak sorguya eklendiğine dikkat edin.

Sorun giderme ipuçları:

IPsec anlaşması başlangıcını belirlemek için ilk SA_INIT iletisini bulmanız gerekir. Bu tür bir ileti tünelin her iki tarafından da gönderilebilir. İlk paketi gönderen kişi IPsec terminolojisinde "başlatıcı" olarak adlandırılırken, diğer taraf "yanıtlayıcı" olur. İlk SA_INIT iletisi her zaman rCookie = 0 olan iletidir.

IPsec tüneli oluşturulamıyorsa Azure birkaç saniyede bir yeniden denemeye devam eder. Bu nedenle, sorunu yeniden oluşturmak için belirli bir süre beklemeniz gerekmediğinden IKEdiagnosticLog'da "VPN down" sorunlarını gidermek kullanışlıdır. Ayrıca, her denediğimizde başarısızlık teoride her zaman aynı olacaktır, böylece herhangi bir zamanda başarısız olan bir "örnek" anlaşmasına yakınlaştırabilirsiniz.

SA_INIT, eşlerin bu IPsec anlaşması için kullanmak istediği IPsec parametrelerini içerir. Resmi belge

Varsayılan IPsec/IKE parametreleri, Azure Ağ Geçidi tarafından desteklenen IPsec parametrelerini varsayılan ayarlarla listeler.

P2SDiagnosticLog

VPN tanılaması için son kullanılabilir tablo P2SDiagnosticLog'dur. Bu tablo Noktadan Siteye (yalnızca IKEv2 ve OpenVPN protokolleri) etkinliğini izler.

Burada başvuru olarak örnek bir sorgunuz var.

AzureDiagnostics

| where Category == "P2SDiagnosticLog"

| project TimeGenerated, OperationName, Message, Resource, ResourceGroup

P2SDiagnosticLog üzerindeki bu sorguda size birden çok sütun gösterilir.

| Ad | Açıklama |

|---|---|

| TimeGenerated | utc saat diliminde her olayın zaman damgası. |

| OperationName | gerçekleşen olay. P2SLogEvent olacaktır. |

| İleti | işleminin ayrıntıları. |

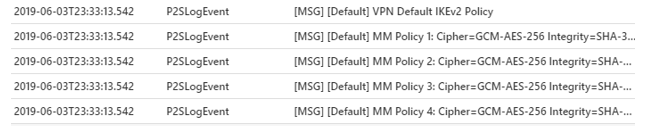

Çıkış, ağ geçidinin uyguladığı Noktadan Siteye ayarlarının tümünü ve IPsec ilkelerini gösterir.

Ayrıca, bir istemci noktadan siteye OpenVPN ve Microsoft Entra ID kimlik doğrulaması kullanarak bir bağlantı kurduğunda, tablo paket etkinliğini aşağıdaki gibi kaydeder:

[MSG] [default] [OVPN_XXXXXXXXXXXXXXXXXXXXXXXXXXX] Connect request received. IP=0.X.X.X:XXX

[MSG] [default] [OVPN_xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx] AAD authentication succeeded. Username=***tosouser@contoso.com

[MSG] [default] [OVPN_xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx] Connection successful. Username=***tosouser@contoso.com IP=10.0.0.1

Not

Noktadan siteye günlükte kullanıcı adı kısmen gizlenmiştir. İstemci kullanıcı IP'sinin ilk sekizlisi ile 0değiştirilir.

Sonraki Adımlar

Tünel kaynak günlüklerinde uyarıları yapılandırmak için bkz . VPN Gateway kaynak günlüklerinde uyarıları ayarlama.