SAP iş yükü güvenliği

Azure, SAP iş yükünüzün güvenliğini sağlamak için gereken tüm araçları sağlar. SAP uygulamaları kuruluşunuzla ilgili hassas veriler içerebilir. SAP mimarinizi güvenli kimlik doğrulama yöntemleri, sağlamlaştırılmış ağ ve şifreleme ile korumanız gerekir.

Kimlik yönetimini yapılandırma

Etki: Güvenlik

Kimlik yönetimi, kritik kaynaklara erişimi denetleen ilkeleri zorunlu kılan bir çerçevedir. Kimlik yönetimi denetimleri SAP iş yükünüze sanal ağı içinde veya dışında erişir. SAP iş yükünüz için dikkate almanız gereken üç kimlik yönetimi kullanım örneği vardır ve kimlik yönetimi çözümü her birine göre farklılık gösterir.

Microsoft Entra ID kullanma

Kuruluşlar, tam olarak yönetilen bir kimlik ve erişim yönetimi hizmeti olan Microsoft Entra ID tümleştirerek Azure'daki Windows ve Linux sanal makinelerinin güvenliğini geliştirebilir. Microsoft Entra ID, son kullanıcının SAP işletim sistemine erişiminin kimliğini doğrulayabilir ve yetkisini verebilir. Azure'da bulunan etki alanlarını oluşturmak için Microsoft Entra ID kullanabilir veya şirket içi Active Directory kimliklerinizle tümleştirmek için kullanabilirsiniz. Microsoft Entra ID microsoft 365, Dynamics CRM Online ve iş ortaklarının birçok Hizmet Olarak Yazılım (SaaS) uygulamasıyla da tümleşir. Kimlik yayma için Etki Alanları Arası Kimlik Yönetimi (SCIM) için Sistem kullanmanızı öneririz. Bu düzen, en iyi kullanıcı yaşam döngüsünü sağlar.

Daha fazla bilgi için bkz.

- Microsoft Entra ID ile SCIM eşitlemesi

- Sap Cloud Platform Identity Authentication'ı otomatik kullanıcı sağlama için yapılandırma

- SAP NetWeaver ile çoklu oturum açma (SSO) tümleştirmesi Microsoft Entra

- Microsoft Entra ID ve OpenSSH kullanarak Azure'da Linux sanal makinesinde oturum açma

- Microsoft Entra ID kullanarak Azure'da Windows sanal makinesinde oturum açma

Çoklu oturum açmayı yapılandırma

SAP uygulamasına SAP ön uç yazılımı (SAP GUI) veya HTTP/S ile bir tarayıcı ile erişebilirsiniz. Microsoft Entra ID veya Active Directory Federasyon Hizmetleri (AD FS) (AD FS) kullanarak çoklu oturum açmayı (SSO) yapılandırmanızı öneririz. SSO, son kullanıcıların mümkün olduğunca tarayıcı üzerinden SAP uygulamalarına bağlanmasını sağlar.

Daha fazla bilgi için bkz.

- SAP HANA SSO

- SAP NetWeaver SSO

- SAP Fiori SSO

- SAP Cloud Platform SSO

- SuccessFactors SSO

- Microsoft Entra genel bakış

Uygulamaya özgü kılavuzu kullanma

SAP Analytics Bulutu, SuccessFactors ve SAP İş Teknolojisi Platformu için SAP Kimlik Doğrulama Hizmeti'ne danışmanızı öneririz. Ayrıca Microsoft Entra ID ve SAP Kimlik Doğrulama Hizmeti'ni kullanarak SAP İş Teknolojisi Platformu'ndan gelen hizmetleri Microsoft Graph ile tümleştirebilirsiniz.

Daha fazla bilgi için bkz.

- SAP platformlarına ve uygulamalarına erişimin güvenliğini sağlamak için Microsoft Entra ID kullanma.

- SAP Kimlik Doğrulama Hizmeti

- SAP Kimlik Sağlama Hizmeti

Yaygın bir müşteri senaryosu, SAP uygulamasını Microsoft Teams'e dağıtmaktır. Bu çözüm, Microsoft Entra ID ile SSO gerektirir. Microsoft Teams'de hangi SAP uygulamalarının kullanılabildiğini görmek için Microsoft ticari marketine göz atmanızı öneririz. Daha fazla bilgi için bkz. Microsoft ticari marketi.

Tablo 1 - Önerilen SSO yöntemlerinin özeti

| SAP çözümü | SSO yöntemi |

|---|---|

| Fiori, WebGui gibi SAP NetWeaver tabanlı web uygulamaları | Güvenlik Onaylama İşaretleme Dili (SAML) |

| SAP GUI | Windows Active Directory veya Microsoft Entra Etki Alanı Hizmetleri ya da üçüncü taraf çözümü ile Kerberos |

| SAP İş Teknolojisi Platformu (BTP), Analiz Bulutu, Bulut Kimlik Hizmetleri, SuccessFactors, Cloud for Customer, Ariba gibi SAP PaaS ve SaaS uygulamaları | SAML / OAuth / JSON Web Belirteçleri (JWT) ve doğrudan Microsoft Entra ID veya SAP Kimlik Doğrulama Hizmeti ile ara sunucu tarafından önceden yapılandırılmış kimlik doğrulama akışları |

Rol tabanlı erişim denetimi (RBAC) kullanma

Etki: Güvenlik

Dağıttığınız SAP iş yükü kaynaklarına erişimi denetlemek önemlidir. Her Azure aboneliğinin bir Microsoft Entra kiracısıyla güven ilişkisi vardır. Kuruluşunuzdaki kullanıcılara SAP uygulamasına erişim izni vermek için Azure rol tabanlı erişim denetimini (Azure RBAC) kullanmanızı öneririz. Kullanıcılara veya gruplara belirli bir kapsama sahip Azure rolleri atayarak erişim izni verin. Bu kapsam abonelik, kaynak grubu veya tek bir kaynak olabilir. Kapsam, kullanıcıya ve SAP iş yükü kaynaklarınızı nasıl gruplandırdığınıza bağlıdır.

Daha fazla bilgi için bkz.

Ağ ve uygulama güvenliğini zorunlu kılma

Ağ ve uygulama güvenlik denetimleri, her SAP iş yükü için temel güvenlik önlemleridir. Sap ağının ve uygulamasının sıkı güvenlik gözden geçirmesi ve temel denetimler gerektirdiği fikrini uygulamaya yönelik önemleri yinelenmesine neden olur.

Merkez-uç mimarisini kullanma. Paylaşılan hizmetlerle SAP uygulama hizmetleri arasında ayrım yapmak kritik önem taşır. Merkez-uç mimarisi, güvenliğe iyi bir yaklaşımdır. İş yüküne özgü kaynakları kendi sanal ağında yönetim hizmetleri ve DNS gibi merkezdeki paylaşılan hizmetlerden ayrı tutmalısınız.

SAP yerel kurulumları için merkez-uç kurulumu kapsamında SAP Cloud Connector ve Azure için SAP Özel Bağlantı kullanmanız gerekir. Bu teknolojiler SAP İş Teknolojisi Platformu (BTP) için SAP uzantısını ve yenilik mimarisini destekler. Azure sanal ağları ve API'leri ile tamamen tümleştirilmiş Azure yerel tümleştirmeleri bu bileşenlere ihtiyaç duymaz.

Ağ güvenlik gruplarını kullanın. Ağ güvenlik grupları (NSG), SAP iş yükünüzün ağ trafiğini filtrelemenize olanak tanır. SAP uygulamanıza erişim izni vermek veya erişimi reddetmek için NSG kuralları tanımlayabilirsiniz. Şirket içi IP adresi aralıklarından SAP uygulama bağlantı noktalarına erişime izin verebilir ve genel İnternet erişimini reddedebilirsiniz. Daha fazla bilgi için bkz. ağ güvenlik grupları

Uygulama güvenlik gruplarını kullanın. Genel olarak, uygulama geliştirme için en iyi güvenlik uygulamaları bulutta da geçerlidir. Bunlar siteler arası istek sahteciliğe karşı koruma, siteler arası betik oluşturma (XSS) saldırılarını engelleme ve SQL ekleme saldırılarını önleme gibi özellikleri içerir.

Uygulama güvenlik grupları (ASG) bir iş yükünün ağ güvenliğini yapılandırmayı kolaylaştırır. ASG, VM'ler için açık IP'ler yerine güvenlik kurallarında kullanılabilir. Vm'ler daha sonra ASG'ye atanır. Bu yapılandırma, bu soyutlama katmanı nedeniyle aynı ilkenin farklı uygulama alanları üzerinde yeniden kullanılmasını destekler. Bulut uygulamaları çoğu zaman erişim anahtarları olan yönetilen hizmetler kullanır. Erişim anahtarlarını hiçbir zaman kaynak denetimine denetlemeyin. Bunun yerine, uygulama gizli dizilerini Azure Key Vault'de depolayın. Daha fazla bilgi için bkz. uygulama güvenlik grupları.

Web trafiğini filtreleyin. İnternet'e yönelik bir iş yükü, uç noktalar arasında ayrım oluşturmak için Azure Güvenlik Duvarı, Web Uygulaması Güvenlik Duvarı Application Gateway gibi hizmetler kullanılarak korunmalıdır. Daha fazla bilgi için bkz. Azure'da SAP için gelen ve giden İnternet bağlantıları.

Verileri şifreleme

Etki: Güvenlik

Azure, kuruluşunuzun güvenlik ve uyumluluk gereksinimlerine göre verileri korumaya yönelik araçlar içerir. Bekleyen ve aktarımdaki SAP iş yükü verilerini şifrelemeniz önemlidir.

Bekleyen verileri şifreleme

Bekleyen verileri şifrelemek yaygın bir güvenlik gereksinimidir. Azure Depolama hizmet tarafı şifrelemesi tüm yönetilen diskler, anlık görüntüler ve görüntüler için varsayılan olarak etkindir. Hizmet tarafı şifrelemesi varsayılan olarak hizmet tarafından yönetilen anahtarları kullanır ve bu anahtarlar uygulama için saydamdır.

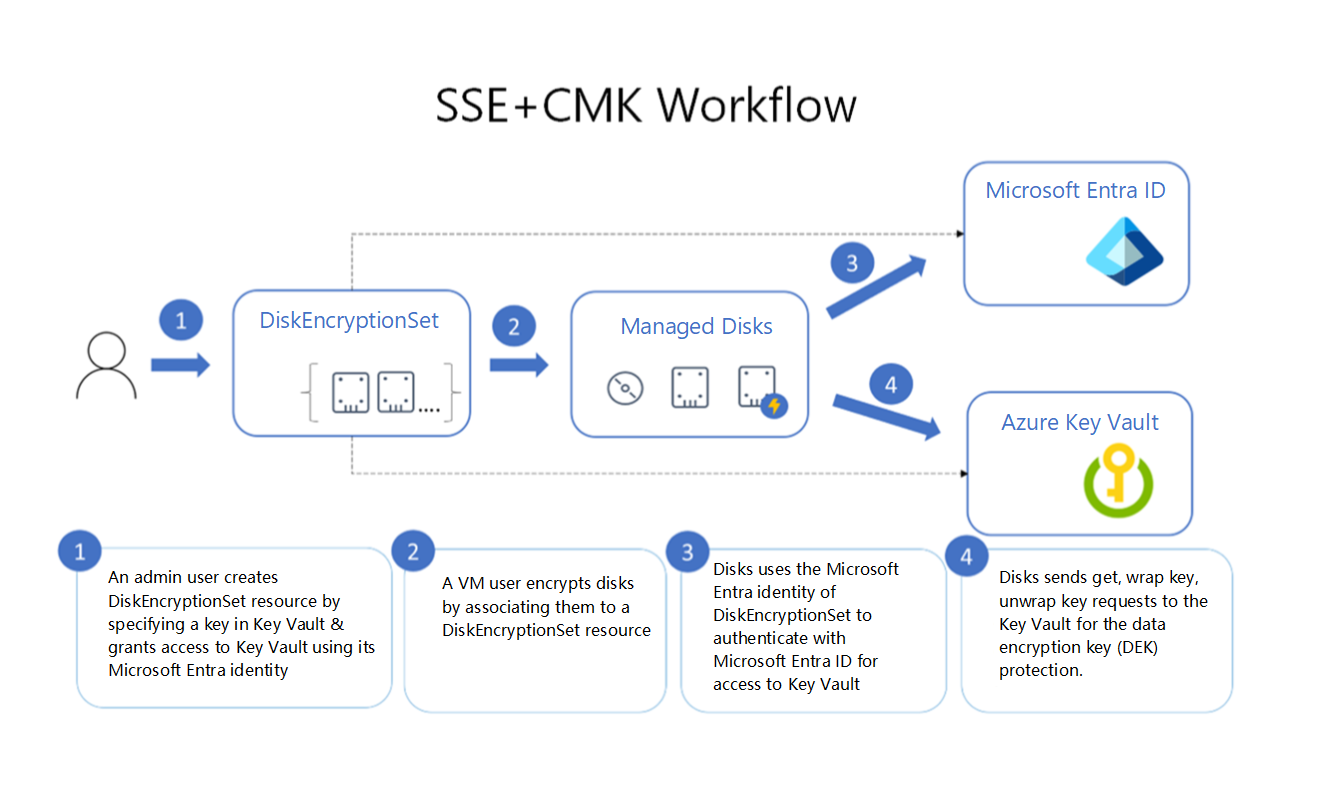

Müşteri tarafından yönetilen anahtarlarla (CMK) hizmet/sunucu tarafı şifrelemesini (SSE) gözden geçirmenizi ve anlamanız önerilir. Sunucu tarafı şifreleme ve müşteri tarafından yönetilen anahtar birleşimi, işletim sistemindeki (işletim sistemi) bekleyen verileri ve kullanılabilir SAP işletim sistemi bileşimleri için veri disklerini şifrelemenize olanak tanır. Azure Disk Şifrelemesi tüm SAP işletim sistemlerini desteklemez. müşteri tarafından yönetilen anahtar, işletim sisteminin bütünlüğünü sağlamaya yardımcı olmak için Key Vault depolanmalıdır. SAP veritabanlarınızı şifrelemenizi de öneririz. Azure Key Vault, veritabanı yönetim sisteminden (DBMS) ve diğer depolama gereksinimlerinden SQL Server için veritabanı şifrelemesini destekler. Aşağıdaki görüntüde şifreleme işlemi gösterilmektedir.

İstemci tarafı şifreleme kullandığınızda, verileri şifreler ve şifrelenmiş blob olarak karşıya yüklersiniz. Anahtar yönetimi müşteri tarafından gerçekleştirilir. Daha fazla bilgi için bkz.

- Yönetilen diskler için sunucu tarafı şifrelemesi

- Azure Depolama hizmet tarafı şifrelemesi

- Azure Key Vault'de müşteri tarafından yönetilen anahtar kullanılarak hizmet tarafı şifrelemesi

- İstemci tarafı şifrelemesi

Aktarımdaki verileri şifreleme

Aktarımdaki şifreleme, bir konumdan diğerine taşınan verilerin durumu için geçerlidir. Aktarımdaki veriler, bağlantının yapısına bağlı olarak çeşitli yollarla şifrelenebilir. Daha fazla bilgi için bkz. Aktarımdaki verilerin şifrelenmesini sağlama.

SAP uygulama günlüklerini toplama ve analiz etme

Uygulama günlüğü izleme, uygulama düzeyinde güvenlik tehditlerini algılamak için gereklidir. SAP için Microsoft Sentinel Çözümünü kullanmanızı öneririz. Bir VM üzerinde çalışan SAP iş yükünüz için oluşturulmuş buluta özel bir güvenlik bilgileri ve olay yönetimi (SIEM) çözümü. Daha fazla bilgi için bkz. SAP için Microsoft Sentinel Çözümü.

Genel güvenlik bilgileri için bkz: