Kimlik için Microsoft Defender ile YanAl Hareket Yollarını (LMP) anlama ve araştırma

Yanal hareket, saldırganın ağınızdaki hassas hesaplara erişim elde etmek için hassas olmayan hesaplar kullanmasıdır. Yanal hareket, saldırganlar tarafından ağınızdaki hesaplarda, gruplarda ve makinelerde depolanan oturum açma kimlik bilgilerini paylaşan hassas hesapları ve makineleri tanımlamak ve erişim elde etmek için kullanılır. Saldırgan, anahtar hedeflerinize doğru başarılı yanal hareketlerde bulunduktan sonra, bundan da yararlanabilir ve etki alanı denetleyicilerinize erişim sağlayabilir. Yanal hareket saldırıları, Kimlik için Microsoft Defender Güvenlik Uyarıları'nda açıklanan yöntemlerin birçoğu kullanılarak gerçekleştirilir.

Kimlik için Microsoft Defender güvenlik içgörülerinin temel bileşenlerinden biri YanAl Hareket Yolları veya LMP'lerdir. Kimlik için Defender LMP'leri, saldırganların ağınızda tam olarak nasıl yaya olarak hareket ettiğini hızlı bir şekilde anlamanıza ve belirlemenize yardımcı olan görsel kılavuzlardır. Siber saldırı sonlandırma zinciri içindeki yanal hareketlerin amacı, saldırganların hassas olmayan hesapları kullanarak hassas hesaplarınızı ele geçirip tehlikeye atmasıdır. Hassas hesaplarınızı tehlikeye atmak, onları nihai hedef olan etki alanı hakimiyetine bir adım daha yaklaştırır. Bu saldırıların başarılı olmasını önlemek için Kimlik için Defender LMP'leri, en savunmasız ve hassas hesaplarınızda kolayca yorumlanabilir ve doğrudan görsel rehberlik sağlar. LMP'ler gelecekte bu riskleri azaltmanıza ve önlemenize ve etki alanı hakimiyetine ulaşmadan önce saldırgan erişimini kapatmanıza yardımcı olur.

Örneğin:

Yanal hareket saldırıları genellikle bir dizi farklı teknik kullanılarak gerçekleştirilir. Saldırganlar tarafından kullanılan en popüler yöntemlerden bazıları kimlik bilgisi hırsızlığı ve Anahtarı Geçirme yöntemleridir. Her iki yöntemde de, hassas olmayan hesaplarınız saldırganlar tarafından hassas hesaplarda, gruplarda ve makinelerde depolanan oturum açma kimlik bilgilerini paylaşan hassas olmayan makinelerden yararlanarak yanal taşımalar için kullanılır.

Kimlik için Defender ile yanal hareket yollarını azaltma hakkında daha fazla bilgi edinmek için aşağıdaki videoyu izleyin:

Kimlik için Defender LMP'lerini nerede bulabilirim?

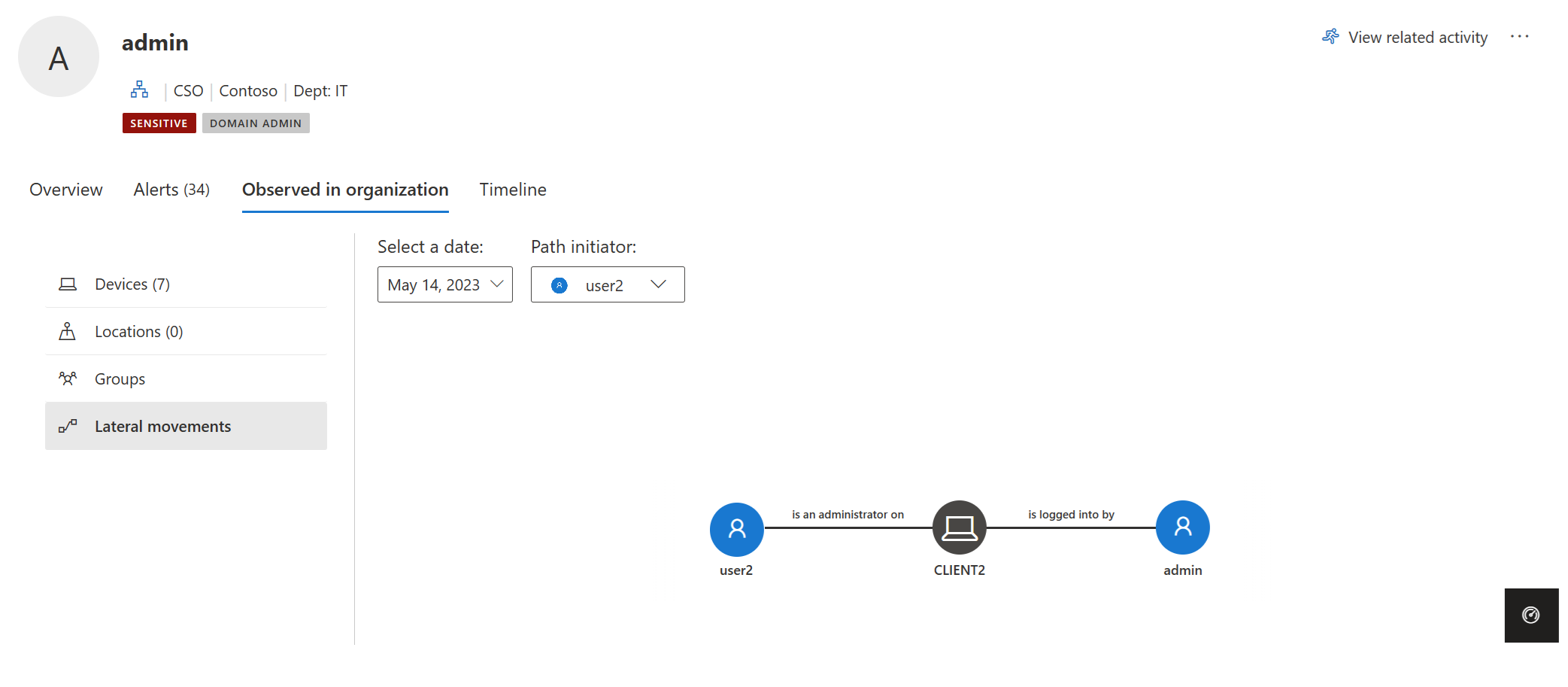

Kimlik için Defender tarafından bulunan her kimliğin LMP'de bulunması, Kuruluşta gözlemlenenler sekmesinin altında yanal hareket yolları bilgilerine sahiptir. Mesela:

Her varlık için LMP, varlığın duyarlılığına bağlı olarak farklı bilgiler sağlar:

- Hassas kullanıcılar – bu kullanıcıya yol açan olası LMP'ler gösterilir.

- Hassas olmayan kullanıcılar ve bilgisayarlar – varlığın ilişkili olduğu olası LMP'ler gösterilir.

Sekme her seçildiğinde, Kimlik için Defender en son bulunan LMP'yi görüntüler. Her olası LMP, bulma işleminin ardından 48 saat boyunca kaydedilir. LMP geçmişi kullanılabilir. Tarih seçin'i seçerek geçmişte bulunan eski LMP'leri görüntüleyin. Yol başlatıcısı'nı seçerek LMP'yi başlatan farklı bir kullanıcı da seçebilirsiniz.

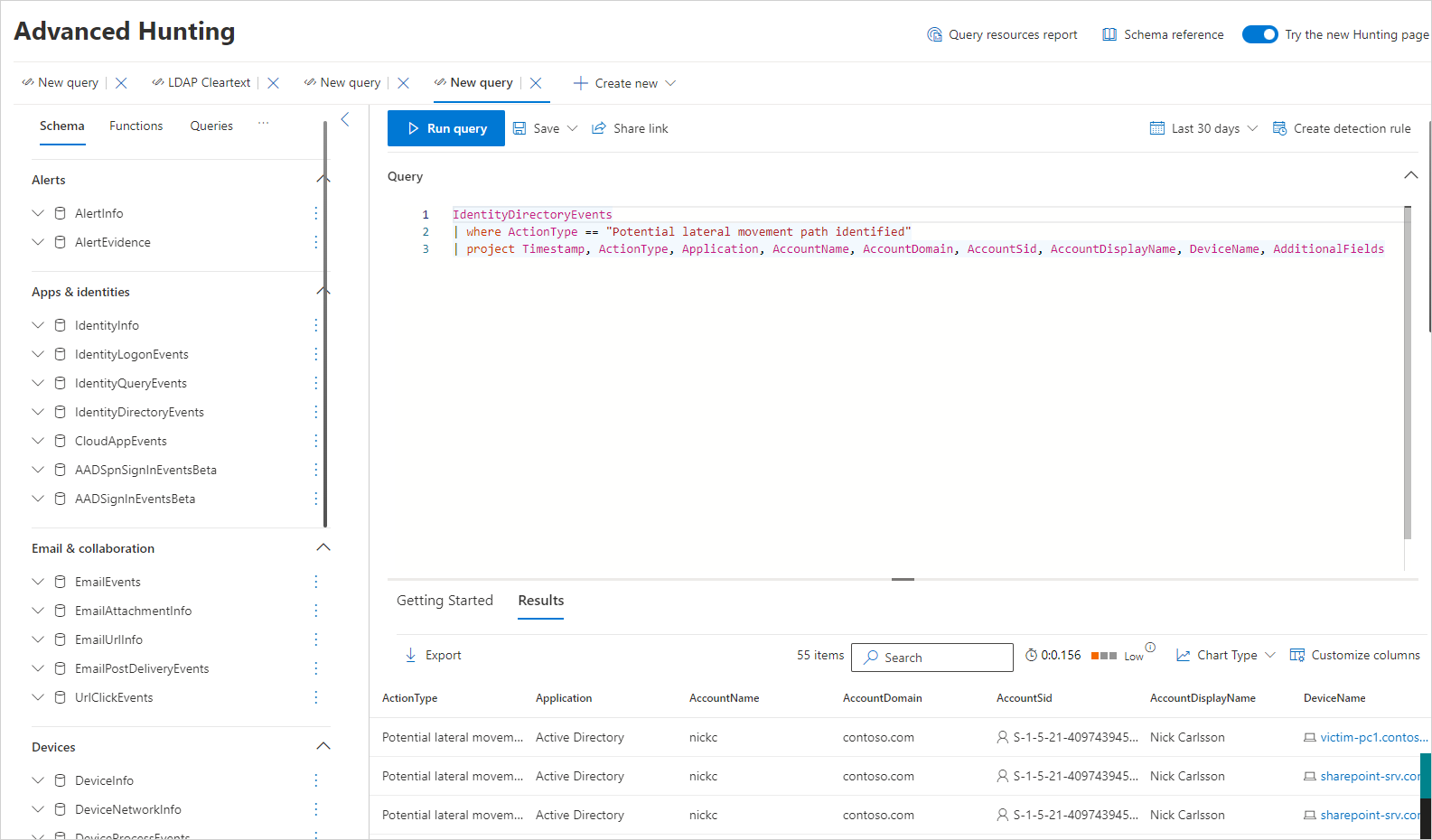

Gelişmiş avcılık kullanarak LMP bulma

Yanal hareket yolu etkinliklerini proaktif olarak keşfetmek için gelişmiş bir tehdit avcılığı sorgusu çalıştırabilirsiniz.

Bu tür bir sorgu örneği aşağıda verilmişti:

Gelişmiş avcılık sorguları çalıştırma yönergeleri için bkz. Microsoft Defender XDR'da gelişmiş avcılık ile tehditleri proaktif olarak avlama.

LMP ile ilgili varlıklar

LMP artık araştırma sürecinize doğrudan yardımcı olabilir. Kimlik için Defender güvenlik uyarısı kanıt listeleri, her olası yanal hareket yolunda yer alan ilgili varlıkları sağlar. Kanıt listeleri doğrudan güvenlik yanıt ekibinizin güvenlik uyarısının önemini artırmanıza veya azaltmanıza ve/veya ilgili varlıkları araştırmanıza yardımcı olur. Örneğin, Bilet Geçir uyarısı verildiğinde, çalınan biletin kullanıldığı kaynak bilgisayar, güvenliği aşılmış kullanıcı ve hedef bilgisayar, hassas bir kullanıcıya yol açan olası yanal hareket yolunun bir parçasıdır. Algılanan LMP'nin varlığı, uyarının araştırılmasını ve şüpheli kullanıcının izlenmesini, saldırganınızın ek yanal hareketlerden etkilenmemesi için daha da önemli hale getirir. Saldırganların ağınızda ilerlemesini önlemenizi kolaylaştırmak ve daha hızlı hale getirmek için LMP'lerde izlenebilir kanıt sağlanır.

YanAl Hareket yolları güvenlik değerlendirmesi

Kimlik için Microsoft Defender, güvenlik riskini ortaya çıkaran en riskli yanal hareket yollarına sahip hassas hesapları belirlemek için ortamınızı sürekli izler ve ortamınızı yönetmenize yardımcı olmak için bu hesaplar hakkında raporlar. Yollar, hassas hesabı kötü amaçlı aktörler tarafından kimlik bilgisi hırsızlığına maruz bırakabilecek üç veya daha fazla hassas olmayan hesabı varsa riskli kabul edilir. Hassas hesaplarınızdan hangilerinin riskli yanal hareket yollarına sahip olduğunu keşfetmek için En riskli yanal hareket yolları (LMP) güvenlik değerlendirmesini gözden geçirin. Önerilere bağlı olarak, varlığı gruptan kaldırabilir veya varlığın yerel yönetici izinlerini belirtilen cihazdan kaldırabilirsiniz.

Daha fazla bilgi için bkz . Güvenlik değerlendirmesi: En riskli yanal hareket yolları (LMP).

Önleyici en iyi yöntemler

Güvenlik içgörüleri, bir sonraki saldırıyı önlemek ve hasarı düzeltmek için hiçbir zaman çok geç değildir. Bu nedenle etki alanı hakimiyeti aşamasında bile bir saldırıyı araştırmak farklı ama önemli bir örnek sağlar. Genellikle Uzaktan Kod Yürütme gibi bir güvenlik uyarısını araştırırken uyarı gerçek bir pozitifse etki alanı denetleyicinizin güvenliği zaten tehlikeye girmiş olabilir. Ancak LMP'ler saldırganın ayrıcalıkları nereden edindiği ve ağınıza hangi yolu kullandığı hakkında bilgi sağlar. Bu şekilde kullanılan LMP'ler, düzeltme konusunda önemli içgörüler de sunabilir.

Kuruluşunuzda yanal hareketin açığa çıkmasını önlemenin en iyi yolu, hassas kullanıcıların sağlamlaştırılmış bilgisayarlarda oturum açarken yalnızca yönetici kimlik bilgilerini kullandığından emin olmaktır. Örnekte, yoldaki yöneticinin gerçekten paylaşılan bilgisayara erişmesi gerekip gerekmediğini denetleyin. Erişime ihtiyaçları varsa, paylaşılan bilgisayarda yönetici kimlik bilgileri dışında bir kullanıcı adı ve parolayla oturum açtıklarından emin olun.

Kullanıcılarınızın gereksiz yönetim izinlerine sahip olmadığını doğrulayın. Örnekte, paylaşılan gruptaki herkesin kullanıma sunulan bilgisayarda yönetici haklarına gerçekten ihtiyacı olup olmadığını denetleyin.

Kişilerin yalnızca gerekli kaynaklara erişebildiğinden emin olun. Örnekte Ron Harper, Nick Cowley'nin maruz kalmasını önemli ölçüde genişletmektedir. Ron Harper'ın gruba dahil olması gerekli mi? Yanal hareket maruziyetini en aza indirmek için oluşturulabilecek alt gruplar var mı?

İpucu

Son 48 saat içinde bir varlık için olası yanal hareket yolu etkinliği algılanamadıysa Tarih seçin'i seçin ve önceki olası yanal hareket yollarını denetleyin.

Önemli

İstemcilerinizi ve sunucularınızı Kimlik için Defender'ın yanal hareket yolu algılaması için gereken SAM-R işlemlerini gerçekleştirmesine izin verecek şekilde ayarlama yönergeleri için bkz. SAM'ye uzaktan çağrı yapmak için Kimlik için Microsoft Defender yapılandırma.

Yanal hareket yollarını araştırma

LMP'leri kullanmanın ve araştırmanın birden çok yolu vardır. Microsoft Defender portalında varlığa göre arama yapın ve ardından yola veya etkinliğe göre keşfedin.

Portaldan bir kullanıcı arayın. Kuruluşta gözlemlendi altında (hem Genel Bakış hem de Gözlemlenen sekmelerinde), kullanıcının olası bir LMP'de bulunup bulunmadığını görebilirsiniz.

Kullanıcı bulunursa Kuruluşta gözlemlenenler sekmesini ve yanal hareket yolları'nı seçin.

Görüntülenen grafik, 48 saatlik zaman aralığında hassas kullanıcıya olası yolların bir haritasını sağlar. Varlığın önceki yanal hareket yolu algılamalarının grafiğini görüntülemek için Tarih seçin seçeneğini kullanın.

Hassas kullanıcınızın kimlik bilgilerini açığa çıkarma hakkında neler öğrenebileceğinizi görmek için grafiği gözden geçirin. Örneğin, yolda Oturum açan okları izleyerek Nick'in ayrıcalıklı kimlik bilgileriyle nerede oturum açtığını görebilirsiniz. Bu durumda, Nick'in hassas kimlik bilgileri görüntülenen bilgisayara kaydedildi. Şimdi, diğer kullanıcıların hangi bilgisayarlarda oturum açtığına ve en çok açığa çıkan ve güvenlik açığı oluşturan bilgisayarlara dikkat edin. Bu örnekte Elizabeth King, söz konusu kaynaktan kullanıcı kimlik bilgilerine erişebilir.