Sorgu sonuçlarını bir olayla bağlayın

Şunlar için geçerlidir:

- Microsoft Defender XDR

Araştırma aşamasındaki yeni veya mevcut bir olaya gelişmiş tehdit avcılığı sorgusu sonuçları eklemek için olay bağlantısını kullanabilirsiniz. Bu özellik, gelişmiş tehdit avcılığı etkinliklerindeki kayıtları kolayca yakalamanıza yardımcı olur ve bu sayede bir olayla ilgili daha zengin bir zaman çizelgesi veya olay bağlamı oluşturabilirsiniz.

Sonuçları yeni veya mevcut olaylara bağlama

Gelişmiş tehdit avcılığı sorgusu sayfasında, önce sorgunuzu sağlanan sorgu alanına girin, ardından sonuçlarınızı almak için Sorguyu çalıştır'ı seçin.

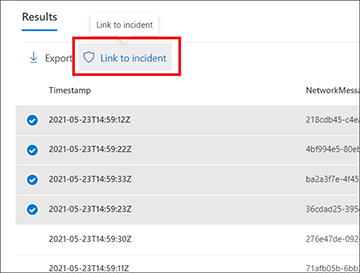

Sonuçlar sayfasında, üzerinde çalıştığınız yeni veya geçerli araştırmayla ilgili olayları veya kayıtları seçin, ardından Olaya bağla'yı seçin.

Olay bağlantısı bölmesinde Uyarı ayrıntıları bölümünü bulun, ardından Yeni olay oluştur'u seçerek olayları uyarılara dönüştürün ve bunları yeni bir olaya gruplandırın:

Alternatif olarak, seçilen kayıtları var olan bir olaya eklemek için Var olan bir olaya bağla'ya da tıklayabilirsiniz. Mevcut olayların açılan listesinden ilgili olayı seçin. Mevcut olayı bulmak için olay adının veya kimliğin ilk birkaç karakterini de girebilirsiniz.

Her iki seçim için de aşağıdaki ayrıntıları sağlayın ve İleri'yi seçin:

- Uyarı başlığı - Olay yanıtlayıcılarınızın anlayabileceği sonuçlar için açıklayıcı bir başlık sağlayın. Bu açıklayıcı başlık, uyarı başlığı olur.

- Önem Derecesi - Uyarı grubu için geçerli olan önem derecesini seçin.

- Kategori - Uyarılar için uygun tehdit kategorisini seçin.

- Açıklama - Gruplandırılmış uyarılar için yararlı bir açıklama verin.

- Önerilen eylemler - Düzeltme eylemleri sağlayın.

Varlıklar bölümünde, bağlı olayla diğer uyarıları ilişkilendirmek için hangi varlıkların kullanıldığını bulabilirsiniz. Bunlar olay sayfasında da görünür. Önceden seçilmiş varlıkları aşağıdaki gibi kategorilere ayırarak gözden geçirebilirsiniz:

a. Etkilenen varlıklar – Seçili olaylardan etkilenen varlıklar:

- Hesap

- Cihaz

- Posta kutusu

- Bulut uygulaması

- Azure kaynağı

- Amazon Web Services kaynağı

- Google Cloud Platform kaynağı

b. İlgili kanıt – Seçili olaylarda görünen varlıklar değil. Desteklenen varlık türleri şunlardır:

- İşlem

- Dosya

- Kayıt defteri değeri

- IP

- OAuth uygulaması

- DNS

- Güvenlik grubu

- URL

- Posta kümesi

- Posta iletisi

Bir varlık türü seçildikten sonra, bu varlığı tanımlamak için kullanılabilmesi için seçili kayıtlarda var olan bir tanımlayıcı türü seçin. Her varlık türü, ilgili açılan listede görülebileceği gibi desteklenen tanımlayıcıların bir listesine sahiptir. Daha iyi anlamak için her tanımlayıcının üzerine gelindiğinde görüntülenen açıklamayı okuyun.

Tanımlayıcıyı seçtikten sonra, sorgu sonuçlarından seçili tanımlayıcıyı içeren bir sütun seçin. Gelişmiş tehdit avcılığı bağlam panelini açmak için Sorguyu ve sonuçları keşfet'i seçebilirsiniz. Bu, seçili tanımlayıcı için doğru sütunu seçtiğinizden emin olmak için sorgunuzu ve sonuçlarınızı incelemenize olanak tanır.

Örneğimizde, olası bir e-posta sızdırma olayıyla ilgili olayları bulmak için bir sorgu kullandık, bu nedenle alıcının posta kutusu ve alıcının hesabı etkilenen varlıklardır ve gönderenin IP'sinin yanı sıra e-posta iletisi de ilgili kanıtlardır.Etkilenen varlıkların benzersiz bir birleşimiyle her kayıt için farklı bir uyarı oluşturulur. Örneğimizde, örneğin üç farklı alıcı posta kutusu ve alıcı nesne kimliği bileşimi varsa, üç uyarı oluşturulur ve seçilen olaya bağlanır.

İleri'yi seçin.

Özet bölümünde sağladığınız ayrıntıları gözden geçirin.

Bitti'yi seçin.

Olaydaki bağlantılı kayıtları görüntüleme

Oluşturulan bağlantıyı sihirbazın özet adımından seçebilir veya olayların bağlandığı olayı görüntülemek için olay kuyruğundan olay adını seçebilirsiniz.

Örneğimizde, seçilen üç olayı temsil eden üç uyarı yeni bir olaya başarıyla bağlandı. Uyarı sayfalarının her birinde, olay veya olaylar hakkındaki tüm bilgileri zaman çizelgesi görünümünde (varsa) ve sorgu sonuçları görünümünde bulabilirsiniz.

Ayrıca zaman çizelgesi görünümünden veya sorgu sonuçları görünümünden olayı seçerek Kaydı incele bölmesini açabilirsiniz.

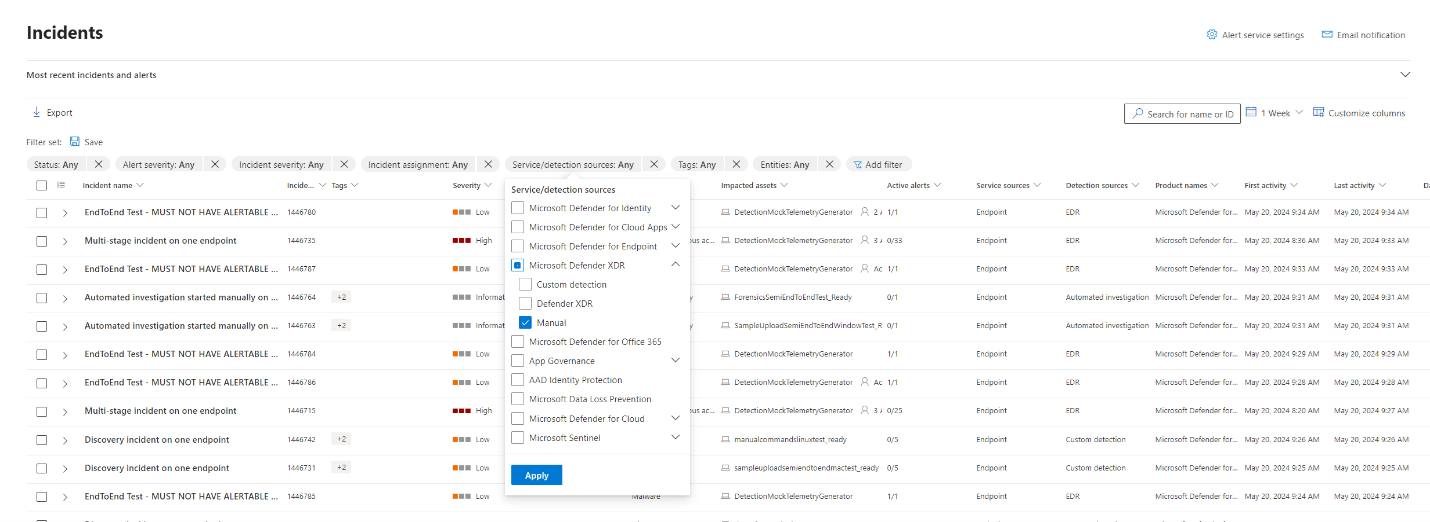

Gelişmiş avcılık kullanılarak eklenen olaylar için filtre uygulama

Olayları ve uyarıları El ile algılama kaynağına göre filtreleyerek gelişmiş tehdit avcılığından hangi uyarıların oluşturulduğunu görüntüleyebilirsiniz.