Microsoft Defender portalında kapsayıcı tehditlerini araştırma ve yanıtlama

Önemli

Bu makaledeki bazı bilgiler, ticari olarak piyasaya sürülmeden önce önemli ölçüde değiştirilebilen, önceden yayımlanmış bir ürünle ilgilidir. Microsoft, burada sağlanan bilgilerle ilgili olarak açık veya zımni hiçbir garanti vermez

Güvenlik işlemleri artık kapsayıcıyla ilgili uyarıları neredeyse gerçek zamanlı olarak araştırıp yanıtlayabilir ve Microsoft Defender portalında buluta özel yanıt eylemlerinin ve araştırma günlüklerinin tümleştirilmesiyle ilgili etkinlikleri avlayabilir. Saldırı yollarının kullanılabilirliği, analistlerin olası bir ihlali önlemek için kritik güvenlik sorunlarını hemen araştırmalarına ve çözmelerine de yardımcı olabilir.

Kuruluşlar kapsayıcıları ve Kubernetes'i Azure Kubernetes Service (AKS), Google Kubernetes Engine (GKE), ad Amazon Elastic Kubernetes Service (EKS) gibi platformlarda kullanırken saldırı yüzeyi genişleyerek güvenlik zorluklarını artırır. Kapsayıcılar ayrıca tehdit aktörleri tarafından hedeflenebilir ve kötü amaçlı olarak kullanılabilir.

Güvenlik operasyonları merkezi (SOC) analistleri artık neredeyse gerçek zamanlı uyarılarla kapsayıcı tehditlerini kolayca izleyebilir ve kapsayıcı podlarını yalıtarak veya sonlandırarak bu tehditlere hemen yanıt verebilir. Bu tümleştirme, analistlerin bir tıklamayla ortamlarından bir kapsayıcı saldırısını anında azaltmasına olanak tanır.

Analistler daha sonra saldırının tam kapsamını araştırabilir ve olay grafiğindeki ilgili etkinlikleri avlayabilir. Ayrıca, olay grafiğinde olası saldırı yollarının kullanılabilirliği ile önleyici eylemleri de uygulayabilirler. Saldırı yollarından alınan bilgilerin kullanılması, güvenlik ekiplerinin yolları incelemesine ve olası ihlalleri önlemesine olanak tanır. Ayrıca, kapsayıcı tehditlerine ve saldırılarına özgü tehdit analizi raporları, analistlerin daha fazla bilgi edinip kapsayıcı saldırısı yanıtı ve önleme önerileri uygulaması için kullanılabilir.

Önkoşullar

AKS, EKS ve GKE platformlarındaki kullanıcılar aşağıdaki lisanslara sahip Microsoft Defender portalında bulut yanıt eylemlerinden, bulutla ilgili araştırma günlüklerinden ve saldırı yollarından yararlanabilir:

| Gerekli lisans | Eylemler |

|---|---|

| Kapsayıcılar için Microsoft Defender | Kapsayıcıyla ilgili uyarıları görüntüleme Gelişmiş tehdit avcılığında araştırma için kapsayıcıyla ilgili verileri görüntüleme Pod sonlandırma podu yalıt |

| Bulut Güvenliği Duruş Yönetimi için Microsoft Defender | Olay grafiğinde saldırı yollarını görüntüleme |

| Microsoft Security Copilot | Kapsayıcı tehditlerini araştırmak ve düzeltmek için kılavuzlu yanıtları görüntüleme ve uygulama |

Microsoft Defender portalındaki bulut yanıtı eylemleri için kapsayıcılar için aşağıdaki Microsoft Defender gereklidir:

- Defender algılayıcısı

- Kubernetes API erişimi

Bu bileşenler hakkında daha fazla bilgi için bkz. Kapsayıcılar için Microsoft Defender bileşenleri yapılandırma.

Ağ ilkesi gereksinimi

Pod yanıtını yalıt eylemi Kubernetes kümesi sürüm 1.27 ve üzerini destekler. Aşağıdaki ağ eklentileri de gereklidir:

| Ağ eklentisi | Gerekli en düşük sürüm |

|---|---|

| Azure-NPM | 1.5.34 |

| Calico | 3.24.1 |

| Cilium | 1.13.1 |

| AWS düğümü | 1.15.1 |

Pod yanıtını yalıt eylemi, Kubernetes kümeniz için bir ağ ilkesi uygulayıcısı gerektirir. Aşağıdaki belgelerde, platformunuza bağlı olarak ağ ilkelerini yükleme ve denetleme konusunda belirli adımlar sağlanır:

- Azure Kubernetes Service: AKS'de ağ ilkelerini kullanarak podlar arasındaki trafiğin güvenliğini sağlama

- Google Kubernetes Engine: Ağ ilkelerini kullanarak Podlar ve Hizmetler arasındaki iletişimi denetleme

- Amazon Kubernetes Engine: Kubernetes ağ ilkeleriyle pod trafiğini sınırlama

Ağ eklentilerinizin desteklendiğini doğrulamak için platformunuzun Cloud Shell erişme adımlarını izleyin ve Sorun giderme bölümündeki ağ eklentilerinizi denetleyin.

Pod yanıtını sonlandırma eylemi, ağ ilkesinin varlığına bakılmaksızın çalışır.

İzinler

Yanıt eylemlerinden herhangi birini gerçekleştirmek için, kullanıcıların Microsoft Defender XDR birleşik rol tabanlı erişim denetiminde Bulut için Microsoft Defender için aşağıdaki izinlere sahip olması gerekir:

| İzin adı | Düzey |

|---|---|

| Uyarılar | Yönetme |

| Yanıt | Yönetme |

Bu izinler hakkında daha fazla bilgi için bkz. Microsoft Defender XDR Birleşik rol tabanlı erişim denetimindeki (RBAC) İzinler.

Kapsayıcı tehditlerini araştırma

Microsoft Defender portalında kapsayıcı tehditlerini araştırmak için:

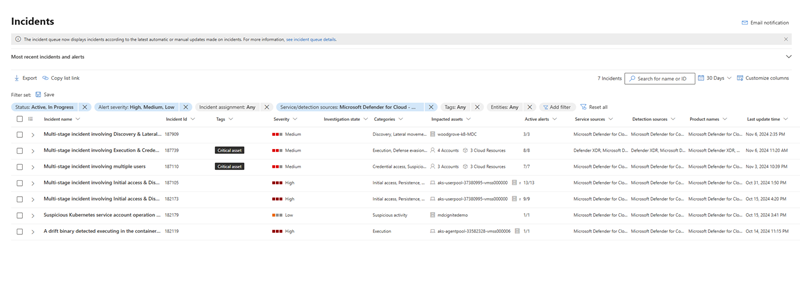

- Olay veya uyarı kuyruklarını açmak için sol taraftaki gezinti menüsünden Araştırma & yanıt > Olaylar ve uyarılar'ı seçin.

- Kuyrukta Filtre'yi seçin ve Hizmet kaynağı altında Kapsayıcılar için Bulut > Microsoft Defender Microsoft Defender'yi seçin.

- Olay grafiğinde araştırmanız gereken pod/hizmet/küme varlığını seçin. Hizmet, pod veya kayıt defteriyle ilgili bilgileri görüntülemek için Kubernetes hizmet ayrıntıları, Kubernetes pod ayrıntıları, Kubernetes küme ayrıntıları veya Kapsayıcı kayıt defteri ayrıntıları'nı seçin.

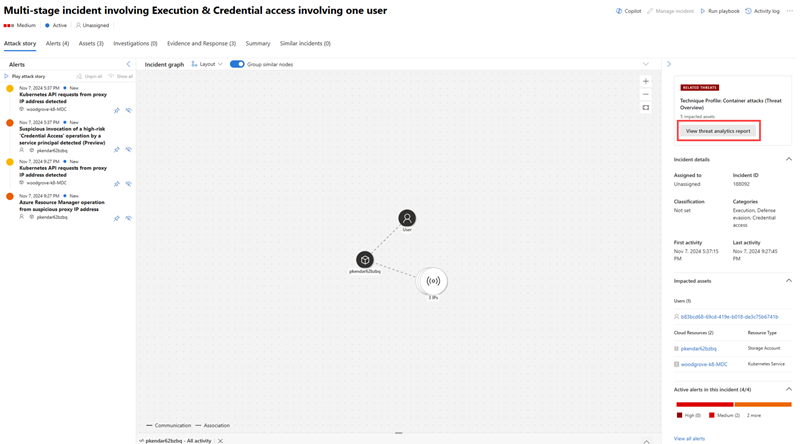

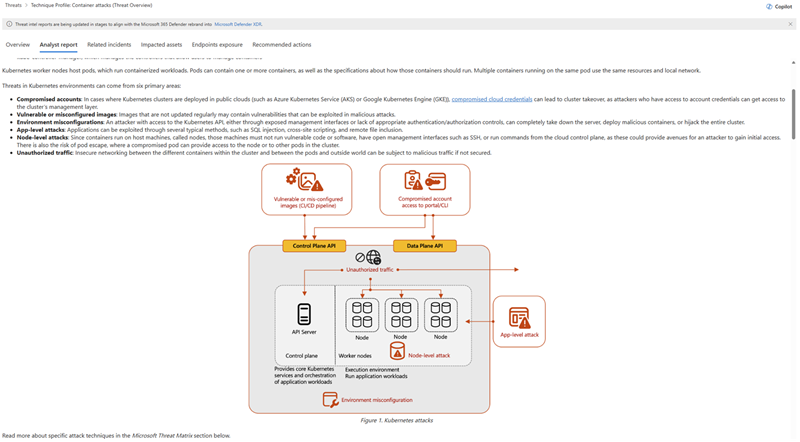

Analistler, Tehdit analizi raporlarını kullanarak uzman Microsoft güvenlik araştırmacılarının tehdit bilgilerini kullanarak kapsayıcılardan yararlanan etkin tehdit aktörleri ve kampanyalar, kapsayıcıları etkileyebilecek yeni saldırı teknikleri ve kapsayıcıları etkileyen yaygın tehditler hakkında bilgi edinebilir.

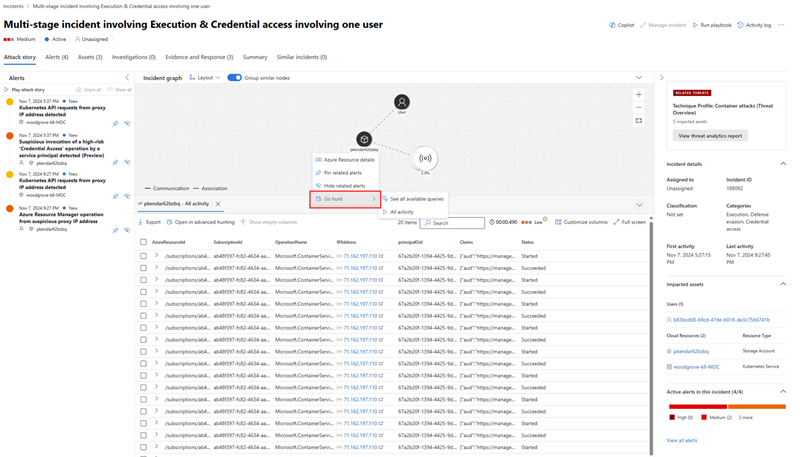

Tehdit bilgileri > Tehdit analizinden tehdit analizi raporlarına erişin. Ayrıca, olay tarafındaki bölmedeki İlgili tehditler bölümünde Tehdit analizi raporunu görüntüle'yi seçerek olay sayfasından belirli bir raporu açabilirsiniz.

Tehdit analizi raporları, analistlerin ortamlarını değerlendirip uygulayabileceği ilgili risk azaltma, kurtarma ve önleme yöntemlerini de içerir. Tehdit analizi raporlarında bilgileri kullanmak, SOC ekiplerinin ortamlarını kapsayıcı saldırılarına karşı korumalarına ve korumalarına yardımcı olur. Kapsayıcı saldırısıyla ilgili bir analist raporu örneği aşağıda verilmiştır.

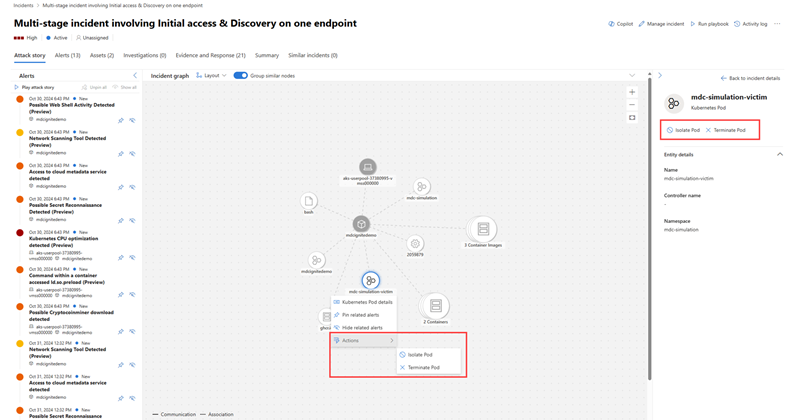

Kapsayıcı tehditlerine yanıt verme

Bir poda güvenliğin aşıldığını veya kötü amaçlı olduğunu belirledikten sonra bir podu yalıtabilir veya sonlandırabilirsiniz . Olay grafiğinde podu seçin ve ardından Eylemler'e giderek kullanılabilir yanıt eylemlerini görüntüleyin. Bu yanıt eylemlerini varlık yan bölmesinde de bulabilirsiniz.

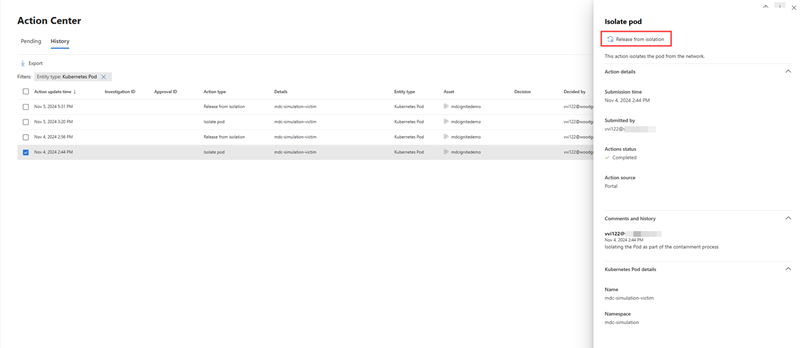

Araştırmanız tamamlandıktan sonra yalıtım eyleminden çıkararak bir podu yalıtımdan çıkarabilirsiniz . Bu seçenek, yalıtılmış podlar için yan bölmede görünür.

Tüm yanıt eylemlerinin ayrıntıları İşlem merkezinde görüntülenebilir. İşlem merkezi sayfasında, hangi varlığın üzerinde işlem yapıldığı, eylemin ne zaman yapıldığı gibi eylem hakkında daha fazla bilgi görüntülemek ve eylemdeki açıklamaları görüntülemek için incelemek istediğiniz yanıt eylemini seçin. Yalıtılmış podlar için yalıtım eyleminden yayın , İşlem merkezi ayrıntıları bölmesinde de kullanılabilir.

Kapsayıcıyla ilgili etkinlikleri avlama

Bir kapsayıcı saldırısının tam kapsamını belirlemek için olay grafiğinde bulunan Go hunt eylemiyle araştırmanızı derinleştirebilirsiniz. Olay grafiğinden kapsayıcıyla ilgili olaylarla ilgili tüm işlem olaylarını ve etkinlikleri hemen görüntüleyebilirsiniz.

Gelişmiş avcılık sayfasında CloudProcessEvents ve CloudAuditEvents tablolarını kullanarak kapsayıcıyla ilgili etkinlikler için aramanızı genişletebilirsiniz.

CloudProcessEvents tablosu, Azure Kubernetes Service, Amazon Elastic Kubernetes Service ve Google Kubernetes Engine gibi çok bulutlu barındırılan ortamlardaki işlem olayları hakkında bilgi içerir.

CloudAuditEvents tablosu, Bulut için Microsoft Defender tarafından korunan bulut platformlarından gelen bulut denetim olaylarını içerir. Ayrıca Kubernetes ile ilgili olaylar hakkında bilgi tutan Kubeaudit günlüklerini içerir.

Sorunları giderin

Aşağıdaki bölümde kapsayıcı tehditlerini araştırırken ve yanıtlarken karşılaşabileceğiniz sorunlar ele alınıyor.

Pod ayırma eylemi kullanılamıyor

Pod yalıt eylemi gri görünüyorsa, bu eylemi gerçekleştirmek için gerekli izinlere sahip olduğunuzu doğrulamanız gerekir. Doğru izinlere sahip olduğunuzu denetlemek ve doğrulamak için İzinler bölümüne bakın.

Daha fazla bilgi için bkz. Microsoft Defender XDR Birleşik rol tabanlı erişim denetiminde (RBAC) izinler.

Pod ayırma eylemi başarısız oldu

- Kubernetes kümesi sürümünü denetleyin. Pod ayırma eylemi, 1.27 ve sonraki sürümlerden Kubernetes kümelerini destekler.

- Gerekli ağ eklentilerini kullanıp kullanmadığınızdan ve desteklenen en düşük sürümlerle eşleştiğinden emin olun. Eklentilerinizi denetlemek için platformunuzda Cloud Shell erişin ve komutunu çalıştırarak ağ eklentilerinizi denetleyin.

- Hedef podunun geçerli veya etkin bir durumda olduğundan emin olun.

Platformunuza göre aşağıdaki adımları izleyerek Cloud Shell erişmeyi ve ağ eklentilerinizi denetlemeyi öğrenin:

Microsoft Azure'da

Azure portal oturum açın ve kümenize gidin.

Temel bilgiler'in üstünde Bağlan düğmesini seçin ve yönergeleri izleyin.

Cloud Shell tarayıcınızın en altında açılır. Komut satırı arabiriminde aşağıdaki komutu çalıştırarak ağ eklentilerinizi denetleyin:

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | head -n 1

Sonuçlar, ağ ilkesi gereksiniminde belirtilen eklentilerden herhangi birini belirtmelidir. Boş bir satır, desteklenen eklentinin yüklenmediği anlamına gelir.

Google Cloud Platform'da

Google Cloud Portal'da kümenizde gezinin.

Küme adının üst kısmında Bağlan'ı seçin. Görüntülenen küçük pencerede aşağıdaki komutu kopyalayın ve yerel terminalinizde çalıştırın.

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | head -n 1

Tarayıcınızın en altında açılan bir kabuk oturumu çalıştırmak için Cloud Shell içinde çalıştır'ı da seçebilirsiniz. Ağ eklentilerinizi denetlemek için arabirimindeki komutu kopyalayabilirsiniz.

Sonuçlar, ağ ilkesi gereksiniminde belirtilen eklentilerden herhangi birini belirtmelidir. Boş bir satır, desteklenen eklentinin yüklenmediği anlamına gelir.

Amazon Web Services'da

AWS Bulut Portalı'nda kümenize gidin.

Sağ üst köşedeki CloudShell'i seçin. Tarayıcınızın alt kısmında AWS kaynaklarınızı yönetmek için bir komut satırı arabirimi sağlayan bir Cloud Shell oturumu açılır.

Aşağıdaki komutu çalıştırarak kümenize bağlanın:

aws eks --region <cluster region> update-kubeconfig --name <cluster name>**

Not

Calico ve Cilium eklentileri için aws-node'un silindiğinden veya devre dışı bırakıldığından emin olun.

Pod sonlandırma eylemi başarısız oldu

Hedef pod durumunun etkin veya geçerli olduğunu onaylamanız gerekir. Pod'un etkin olup olmadığını denetlemek için Cloud Shell aşağıdaki komutu çalıştırın:

kubectl get pod-name <>