Mevcut şirket içi ara sunucularla çalışma

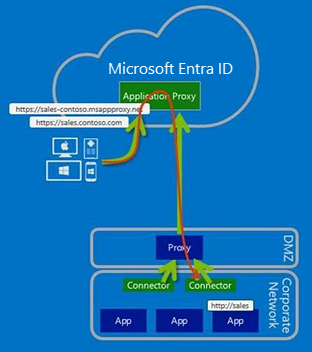

Microsoft Entra özel ağ bağlayıcılarını giden ara sunucuları kullanacak şekilde yapılandırın. Makale, ağ ortamının zaten bir ara sunucuya sahip olduğunu varsayar.

İlk olarak şu ana dağıtım senaryolarına göz atacağız:

- Şirket içi giden proxy'lerinizi atlamak için bağlayıcıları yapılandırın.

- Bağlayıcıları, Microsoft Entra uygulama ara sunucusuna erişmek için giden ara sunucu kullanacak şekilde yapılandırın.

- Bağlayıcı ve arka uç uygulaması arasında ara sunucu kullanarak yapılandırın.

Bağlayıcıların nasıl çalıştığı hakkında daha fazla bilgi için bkz . Microsoft Entra özel ağ bağlayıcılarını anlama.

Giden proxy'leri atlama

Bağlan, giden istekler yapan temel işletim sistemi bileşenlerine sahiptir. Bu bileşenler, Web Ara Sunucusu Otomatik Bulma (WPAD) kullanarak ağdaki bir ara sunucuyu otomatik olarak bulmaya çalışır.

İşletim sistemi bileşenleri için wpad.domainsuffixbir Etki Alanı Adı Sistemi (DNS) araması gerçekleştirerek bir ara sunucu bulmaya çalışır. ARAMA DNS'de çözümleniyorsa, için İnternet Protokolü (IP) adresine wpad.datbir HTTP isteği gönderilir. Bu istek ortamınızdaki proxy yapılandırma betiği olur. Bağlayıcı, giden ara sunucu seçmek için bu betiği kullanır. Ancak, proxy'de daha fazla yapılandırma ayarı gerektiğinden bağlayıcı trafiği başarısız olabilir.

Bağlayıcıyı, Microsoft Entra uygulama ara sunucusu hizmetine doğrudan bağlantı kullandığından emin olmak için şirket içi proxy'nizi atlayacak şekilde yapılandırabilirsiniz. Doğrudan bağlantılar daha az yapılandırma gerektirdiğinden önerilir. Ancak, bazı ağ ilkeleri yerel ara sunucu üzerinden giden trafiği gerektirir.

Bağlayıcı için giden ara sunucu kullanımını devre dışı bırakmak için dosyayı düzenleyin C:\Program Files\Microsoft Entra private network connector\MicrosoftEntraPrivateNetworkConnectorService.exe.config ve kod örneğinde gösterilen bölümü ekleyin system.net :

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy enabled="false"></defaultProxy>

</system.net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="MicrosoftEntraPrivateNetworkConnector.log" />

</appSettings>

</configuration>

Bağlan or Updater hizmetinin de ara sunucuyu atladığından emin olmak için dosyada MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config benzer bir değişiklik yapın. Bu dosya konumunda C:\Program Files\Microsoft Entra private network connector Updaterbulunur.

Varsayılan .config dosyalara geri dönmeniz gerekirse özgün dosyaların kopyalarını yaptığınızdan emin olun.

Giden ara sunucuyu kullanma

Bazı ortamlar, özel durum olmadan tüm giden trafiğin giden ara sunucu üzerinden gitmesini gerektirir. Sonuç olarak, ara sunucuyu atlamak bir seçenek değildir.

Bağlayıcı trafiğini, aşağıdaki diyagramda gösterildiği gibi giden ara sunucu üzerinden geçecek şekilde yapılandırabilirsiniz:

Yalnızca giden trafiğe sahip olmanın bir sonucu olarak, güvenlik duvarlarınız üzerinden gelen erişimi yapılandırmanıza gerek yoktur.

Not

Uygulama proxy'si diğer proxy'ler için kimlik doğrulamasını desteklemez. Bağlayıcı/güncelleştirici ağ hizmeti hesapları, kimlik doğrulaması için zorlanmadan ara sunucuya bağlanabilmelidir.

1. Adım: Bağlayıcıyı ve ilgili hizmetleri giden ara sunucu üzerinden geçecek şekilde yapılandırma

WPAD ortamda etkinleştirilir ve uygun şekilde yapılandırılırsa bağlayıcı otomatik olarak giden ara sunucuyu bulur ve kullanmayı dener. Ancak bağlayıcıyı giden ara sunucu üzerinden geçecek şekilde açıkça yapılandırabilirsiniz.

Bunu yapmak için dosyayı düzenleyin C:\Program Files\Microsoft Entra private network connector\MicrosoftEntraPrivateNetworkConnectorService.exe.config ve kod örneğinde gösterilen bölümü ekleyin system.net . Yerel proxy sunucunuzun adını veya IP adresini ve bağlantı noktasını yansıtacak şekilde değiştirin proxyserver:8080 . IP adresi kullanıyor olsanız bile değerin öneki http:// olmalıdır.

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy>

<proxy proxyaddress="http://proxyserver:8080" bypassonlocal="True" usesystemdefault="True"/>

</defaultProxy>

</system.net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="MicrosoftEntraPrivateNetworkConnector.log" />

</appSettings>

</configuration>

Ardından, dosyada benzer bir değişiklik yaparak Bağlan veya Güncelleştirici hizmetini ara sunucuyu kullanacak şekilde C:\Program Files\Microsoft Entra private network connector Updater\MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config yapılandırın.

Not

Bağlan or hizmeti, MicrosoftEntraPrivateNetwork Bağlan orService.exe.config içinde defaultProxy yapılandırılmadıysa (varsayılan olarak) içindeki kullanım %SystemRoot%\Microsoft.NET\Framework64\v4.0.30319\Config\machine.configiçin defaultProxy yapılandırmasını değerlendirir. Aynı durum Bağlan or Updater hizmeti (MicrosoftEntraPrivateNetwork Bağlan orUpdaterService.exe.config) için de geçerlidir.

2. Adım: Ara sunucuyu bağlayıcıdan ve ilgili hizmetlerden gelen trafiğin akışına izin verecek şekilde yapılandırma

Giden proxy'de dikkate alınması gereken dört özellik vardır:

- Ara sunucu giden kuralları

- Proxy kimlik doğrulaması

- Ara sunucu bağlantı noktaları

- Aktarım Katmanı Güvenliği (TLS) denetimi

Ara sunucu giden kuralları

Aşağıdaki URL'lere erişime izin verin:

| URL | Bağlantı noktası | Kullanma |

|---|---|---|

| *.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Bağlayıcı ile uygulama ara sunucusu bulut hizmeti arasındaki iletişim |

| crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | Bağlayıcı sertifikaları doğrulamak için bu URL'leri kullanır. |

| login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com |

443/HTTPS | Bağlayıcı, kayıt işlemi sırasında bu URL'leri kullanır. |

| ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/HTTP | Bağlayıcı, kayıt işlemi sırasında bu URL'leri kullanır. |

Güvenlik duvarınız veya proxy'niz DNS izin verilenler listelerini yapılandırmanıza izin veriyorsa ve *.servicebus.windows.netbağlantılarına *.msappproxy.net izin vekleyebilirsiniz.

Tam Etki Alanı Adı (FQDN) ile bağlantıya izin veremiyorsanız ve bunun yerine IP aralıkları belirtmeniz gerekiyorsa şu seçenekleri kullanın:

- Bağlayıcının tüm hedeflere giden erişimine izin verin.

- Bağlayıcının tüm Azure veri merkezi IP aralıklarına giden erişimine izin verin. Azure veri merkezi IP aralıklarının listesini kullanmanın zorluğu haftalık olarak güncelleştirilmeleridir. Erişim kurallarınızın uygun şekilde güncelleştirildiğinden emin olmak için bir işlem gerçekleştirmeniz gerekir. Yalnızca IP adreslerinin bir alt kümesinin kullanılması yapılandırmanızın bozulmasına neden olur. En son Azure Veri Merkezi IP aralıkları adresinden https://download.microsoft.comindirilir. arama terimini kullanın.

Azure IP Ranges and Service Tagsİlgili bulutu seçtiğinizden emin olun. Örneğin, genel bulut IP aralıkları içinAzure IP Ranges and Service Tags – Public Cloudarama yaparak bulunabilir. US Government bulutu içinAzure IP Ranges and Service Tags – US Government Cloudarama yaparak bulunabilir.

Proxy kimlik doğrulaması

Proxy kimlik doğrulaması şu anda desteklenmiyor. Geçerli önerimiz, bağlayıcının İnternet hedeflerine anonim erişimine izin vermektir.

Ara sunucu bağlantı noktaları

Bağlayıcı, CONNECT yöntemini kullanarak giden TLS tabanlı bağlantılar yapar. Bu yöntem temelde giden ara sunucu üzerinden bir tünel ayarlar. Proxy sunucusunu 443 ve 80 bağlantı noktalarına tünel oluşturma izni verecek şekilde yapılandırın.

Not

Service Bus HTTPS üzerinden çalıştığında 443 numaralı bağlantı noktasını kullanır. Ancak, varsayılan olarak Service Bus doğrudan İletim Denetimi Protokolü (TCP) bağlantılarını dener ve yalnızca doğrudan bağlantı başarısız olursa HTTPS'ye geri döner.

TLS incelemesi

Bağlayıcı trafiğinde sorunlara neden olduğundan, bağlayıcı trafiği için TLS incelemesini kullanmayın. Bağlayıcı, uygulama ara sunucusu hizmetinde kimlik doğrulaması yapmak için bir sertifika kullanır ve bu sertifika TLS denetimi sırasında kaybolabilir.

Bağlayıcı ve arka uç uygulaması arasında ara sunucu kullanarak yapılandırma

Arka uç uygulamasına yönelik iletişim için ileriye doğru ara sunucu kullanmak bazı ortamlarda özel bir gereksinimdir. İleriye doğru ara sunucuyu etkinleştirmek için şu adımları izleyin:

1. Adım: Gerekli kayıt defteri değerini sunucuya ekleme

- Varsayılan proxy'nin kullanımını etkinleştirmek için, içinde bulunan

HKEY_LOCAL_MACHINE\Software\Microsoft\Microsoft Entra private network connectorbağlayıcı yapılandırma kayıt defteri anahtarına kayıt defteri değerini (DWORD)UseDefaultProxyForBackendRequests = 1ekleyin.

2. Adım: Netsh komutunu kullanarak proxy sunucusunu el ile yapılandırma

- grup ilkesini

Make proxy settings per-machineetkinleştirin. Grup ilkesi şu şekilde bulunur:Computer Configuration\Policies\Administrative Templates\Windows Components\Internet Explorer. Grup ilkesinin kullanıcı başına ayarlanması yerine ayarlanması gerekir. - Sunucuda komutunu çalıştırın

gpupdate /force. Alternatif olarak, grup ilkesinin güncelleştirildiğinden emin olmak için sunucuyu yeniden başlatın. - Yönetici haklarıyla yükseltilmiş bir komut istemi başlatın ve girin

control inetcpl.cpl. - Gerekli proxy ayarlarını yapılandırın.

Ayarlar, bağlayıcının Azure'a ve arka uç uygulamasına yönelik iletişim için aynı iletme ara sunucusunu kullanmasını sağlar. İleriye doğru ara sunucuyu değiştirmek için dosyayı MicrosoftEntraPrivateNetworkConnectorService.exe.config değiştirin. İletme ara sunucusu yapılandırması, Giden proxy'leri atla ve Giden proxy sunucusunu kullan bölümlerinde açıklanmıştır.

Not

İşletim sisteminde internet proxy'sini yapılandırmanın çeşitli yolları vardır. aracılığıyla NETSH WINHTTP yapılandırılan ara sunucu ayarları (doğrulamak için çalıştır NETSH WINHTTP SHOW PROXY ), 2. Adımda yapılandırdığınız proxy ayarlarını geçersiz kılar.

Bağlayıcı güncelleştirici hizmeti makine ara sunucusunu kullanır. Bu ayar dosyada MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config bulunur.

Bağlayıcı ara sunucusu sorunlarını ve hizmet bağlantısı sorunlarını giderme

Şimdi ara sunucu üzerinden akan tüm trafiği görmeniz gerekir. Sorun yaşıyorsanız aşağıdaki sorun giderme bilgileri yardımcı olmalıdır.

Bağlayıcı bağlantı sorunlarını tanımlamanın ve gidermenin en iyi yolu, bağlayıcı hizmetini başlatırken ağ yakalaması yapmaktır. Ağ izlemelerini yakalama ve filtreleme hakkında bazı hızlı ipuçları aşağıda verilmiştir.

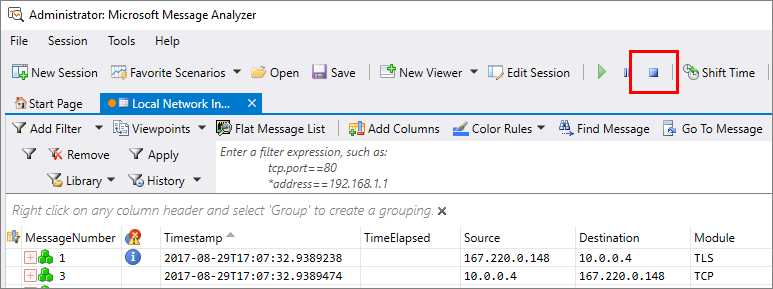

İstediğiniz izleme aracını kullanabilirsiniz. Bu makalenin amaçları doğrultusunda Microsoft Message Analyzer'ı kullandık.

Not

Microsoft Message Analyzer (MMA) kullanımdan kaldırıldı ve indirme paketleri 25 Kasım 2019'da microsoft.com sitelerden kaldırıldı. Şu anda geliştirme aşamasında olan Microsoft Message Analyzer'ın yerini alan bir Microsoft yoktur. Benzer işlevler için lütfen Wireshark gibi bir üçüncü taraf ağ protokolü çözümleyici aracı kullanmayı göz önünde bulundurun.

Aşağıdaki örnekler İleti Çözümleyicisi'ne özeldir, ancak ilkeler herhangi bir analiz aracına uygulanabilir.

Bağlayıcı trafiğini yakalama

İlk sorun giderme için aşağıdaki adımları uygulayın:

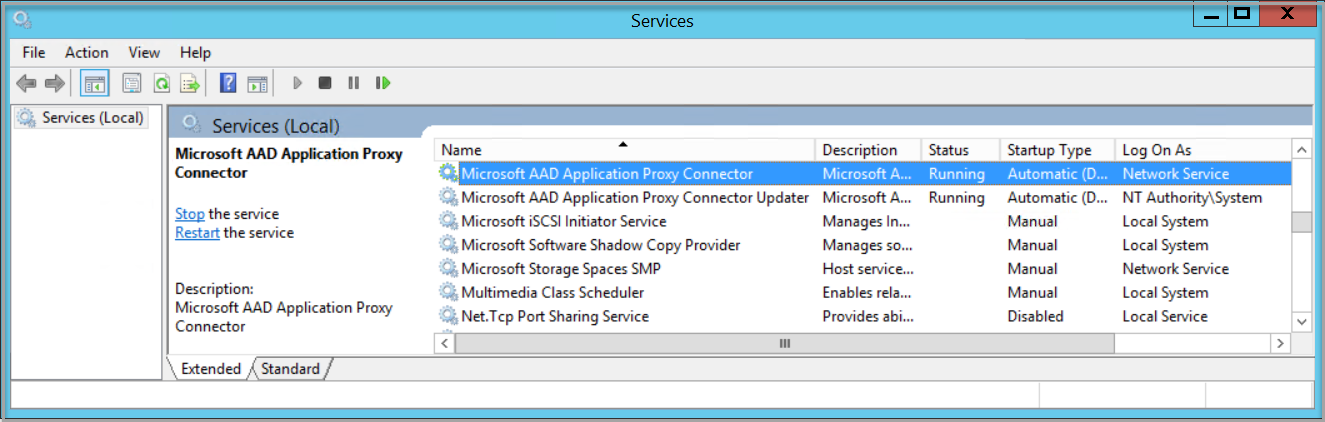

uygulamasından

services.mscMicrosoft Entra özel ağ bağlayıcı hizmetini durdurun.

İleti Çözümleyicisi'ni yönetici olarak çalıştırın.

Yerel izlemeyi başlat'ı seçin.

Microsoft Entra özel ağ bağlayıcısı hizmetini başlatın.

Ağ yakalamayı durdurun.

Bağlayıcı trafiğinin giden proxy'leri atlayıp atlamadiğini denetleyin

Bağlayıcının uygulama ara sunucusu hizmetlerine doğrudan bağlantı oluşturmasını bekliyorsanız, SynRetransmit 443 numaralı bağlantı noktasındaki yanıtlar bir ağ veya güvenlik duvarı sorununuz olduğunun göstergesidir.

Başarısız İletim Denetimi Protokolü (TCP) bağlantı girişimlerini tanımlamak için İleti Çözümleyicisi filtresini kullanın. Filtre kutusuna girin property.TCPSynRetransmit ve Uygula'yı seçin.

Eşitleme (SYN) paketi, TCP bağlantısı kurmak için gönderilen ilk pakettir. Bu paket bir yanıt döndürmezse SYN yeniden oluşturulur. Yeniden iletilen SYN paketlerini görmek için filtreyi kullanabilirsiniz. Ardından, bu SYN paketlerinin bağlayıcıyla ilgili herhangi bir trafiğe karşılık olup olmadığını de kontrol edebilirsiniz.

Bağlayıcı trafiğinin giden ara sunucular kullanıp kullanmadiğini denetleyin

Özel ağ bağlayıcısı trafiğinizi ara sunuculardan geçecek şekilde yapılandırdıysanız, proxy'nize başarısız https bağlantıları arayın.

Proxy'nize başarısız OLAN HTTPS bağlantısı girişimlerini belirlemek için İleti Çözümleyicisi filtresini kullanın. İleti Çözümleyicisi filtresine değerini ara sunucu hizmeti bağlantı noktanızla değiştirerek 8080 girin(https.Request or https.Response) and tcp.port==8080. Filtre sonuçlarını görmek için Uygula'yı seçin.

Yukarıdaki filtre yalnızca proxy bağlantı noktasına/bağlantı noktasından gelen HTTP isteklerini ve yanıtlarını gösterir. Ara sunucuyla iletişimi gösteren CONNECT isteklerini arıyorsunuz. Başarılı olduğunda bir HTTP Tamam (200) yanıtı alırsınız.

407 veya 502 gibi başka yanıt kodları görürseniz bu, proxy'nin kimlik doğrulaması gerektirdiği veya başka bir nedenle trafiğe izin vermediği anlamına gelir. Bu noktada ara sunucu destek ekibinizle etkileşime geçebilirsiniz.