Log Analytics ile Microsoft Entra etkinlik günlüklerini analiz etme

Microsoft Entra etkinlik günlüklerini Azure İzleyici günlükleriyle tümleştirdikten sonra ortamınızla ilgili içgörüler elde etmek için Log Analytics ve Azure İzleyici günlüklerinin gücünü kullanabilirsiniz.

Microsoft Entra oturum açma günlüklerinizi Bulut için Microsoft Defender tarafından yayımlanan güvenlik günlükleri ile karşılaştırın.

Azure Uygulaması lication Insights'taki uygulama performans verilerini ilişkilendirerek uygulamanızın oturum açma sayfasında performans sorunlarını giderin.

Ortamınızdaki tehditleri algılamak için Kimlik Koruması riskli kullanıcıları ve risk algılama günlüklerini analiz edin.

Bu makalede Log Analytics çalışma alanınızdaki Microsoft Entra etkinlik günlüklerini analiz etme açıklanır.

Önkoşullar

Log Analytics ile etkinlik günlüklerini analiz etmek için şunları yapmanız gerekir:

- Microsoft Entra Id P1 veya P2 lisansıyla ilişkilendirilmiş çalışan bir Microsoft Entra kiracısı.

- Log Analytics çalışma alanı ve bu çalışma alanına erişim

- Azure İzleyici ve Microsoft Entra Id için uygun roller

Log Analytics çalışma alanı

Log Analytics çalışma alanı oluşturmanız gerekir. Log Analytics çalışma alanlarına erişimi belirleyen çeşitli faktörler vardır. Çalışma alanı ve verileri gönderen kaynaklar için doğru rollere ihtiyacınız vardır.

Daha fazla bilgi için bkz . Log Analytics çalışma alanlarına erişimi yönetme.

Azure İzleyici rolleri

Azure İzleyici, izleme verilerini görüntülemek ve izleme ayarlarını düzenlemek için iki yerleşik rol sağlar. Azure rol tabanlı erişim denetimi (RBAC), benzer erişim sağlayan iki Log Analytics yerleşik rolü de sağlar.

Görünüm:

- İzleme Okuyucusu

- Log Analytics Okuyucusu

Ayarları görüntüleme ve değiştirme:

- İzleme Katkıda Bulunanı

- Log Analytics Katkıda Bulunan

Azure İzleyici yerleşik rolleri hakkında daha fazla bilgi için bkz . Azure İzleyici'de roller, izinler ve güvenlik.

Log Analytics rolleri hakkında daha fazla bilgi için bkz. Azure yerleşik rolleri

Microsoft Entra rolleri

Salt okunur erişim, Microsoft Entra Id günlük verilerini bir çalışma kitabı içinde görüntülemenize, Log Analytics'ten veri sorgulamanıza veya Microsoft Entra yönetim merkezinde günlükleri okumanıza olanak tanır. Güncelleştirme erişimi, Microsoft Entra verilerini Log Analytics çalışma alanına göndermek için tanılama ayarları oluşturma ve düzenleme özelliği ekler.

Okuma:

- Rapor Okuyucusu

- Güvenlik Okuyucusu

- Genel Okuyucu

Güncelleştirme:

- Güvenlik Yöneticisi

Microsoft Entra yerleşik rolleri hakkında daha fazla bilgi için bkz . Microsoft Entra yerleşik rolleri.

Log Analytics'e erişme

Microsoft Entra Id Log Analytics'i görüntülemek için etkinlik günlüklerinizi Zaten Microsoft Entra Id'den Log Analytics çalışma alanına gönderiyor olmanız gerekir. Bu işlem, Etkinlik günlüklerini Azure İzleyici ile tümleştirme makalesinde ele alınmıştır.

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

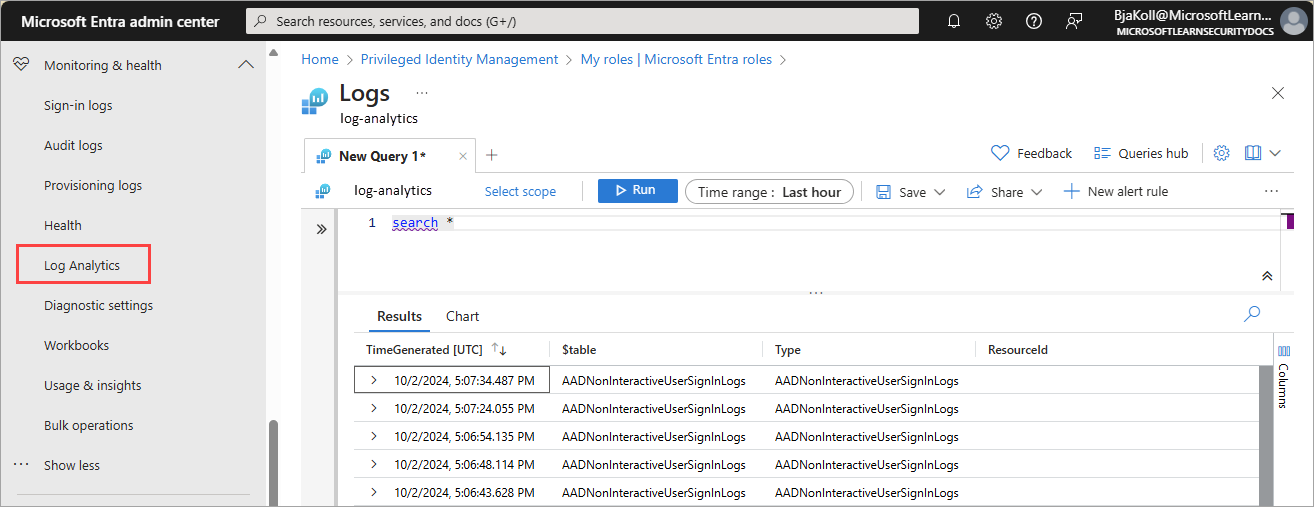

Microsoft Entra yönetim merkezinde en az Bir Rapor Okuyucusu olarak oturum açın.

Kimlik>> göz atın. Varsayılan arama sorgusu çalıştırılır.

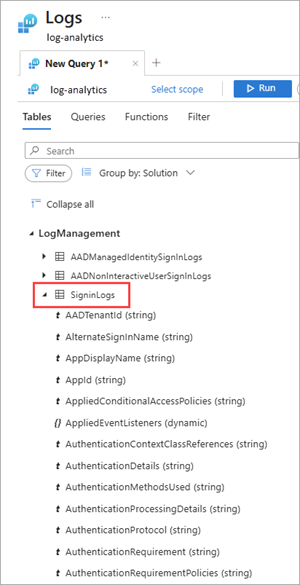

Günlükle ilgili sorguların listesini görüntülemek için LogManagement kategorisini genişletin.

Açıklamayı ve diğer yararlı ayrıntıları görüntülemek için sorgu adını seçin veya üzerine gelin.

Şemayı görüntülemek için listeden bir sorguyu genişletin.

Etkinlik günlüklerini sorgulama

Log Analytics çalışma alanına yönlendirilen etkinlik günlüklerinde sorgu çalıştırabilirsiniz. Örneğin, geçen hafta en çok oturum açılan uygulamaların listesini almak için aşağıdaki sorguyu girin ve Çalıştır düğmesini seçin.

SigninLogs

| where CreatedDateTime >= ago(7d)

| summarize signInCount = count() by AppDisplayName

| sort by signInCount desc

Riskli oturum açma olaylarını bulmak için aşağıdaki sorguyu kullanın:

SigninLogs

| where RiskState contains "atRisk"

Geçen haftanın en önemli denetim olaylarını almak için aşağıdaki sorguyu kullanın:

AuditLogs

| where TimeGenerated >= ago(7d)

| summarize auditCount = count() by OperationName

| sort by auditCount desc

Günlük sağlama olaylarının sayısını eyleme göre özetlemek için:

AADProvisioningLogs

| where TimeGenerated > ago(7d)

| summarize count() by Action, bin(TimeGenerated, 1d)

100 provizyon etkinliğini alın ve anahtar özellikleri projelendirin.

AADProvisioningLogs

| extend SourceIdentity = parse_json(SourceIdentity)

| extend TargetIdentity = parse_json(TargetIdentity)

| extend ServicePrincipal = parse_json(ServicePrincipal)

| where tostring(SourceIdentity.identityType) == "Group"

| project tostring(ServicePrincipal.Id), tostring(ServicePrincipal.Name), ModifiedProperties, JobId, Id, CycleId, ChangeId, Action, SourceIdentity.identityType, SourceIdentity.details, TargetIdentity.identityType, TargetIdentity.details, ProvisioningSteps

| take 100